Falcon es un marco web Python confiable y de alto rendimiento para crear microservicios y backends de aplicaciones a gran escala. Las aplicaciones Falcon funcionan con cualquier servidor WSGI y se ejecutan como un campeón en CPython 3.5+ y PyPy 3.5+. Última modificación: 2025-01-22 17:01

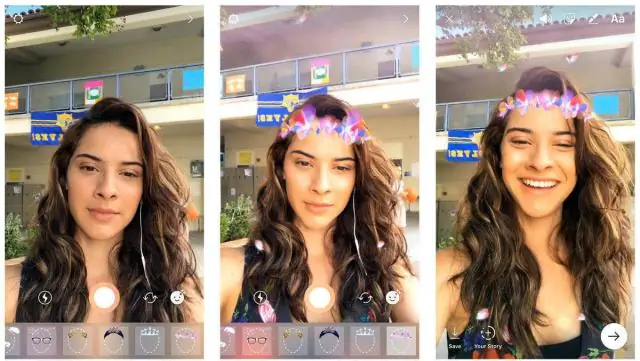

Cómo usar el desbloqueo facial (rostro de confianza) en Google Pixel2 Dirígete a la Configuración de tu teléfono, desplázate hacia abajo y toca Seguridad y ubicación. Toque Smart Lock debajo del subtítulo Seguridad del dispositivo. Confirme su bloqueo de pantalla actual, luego toque Trustedface. Realice el proceso de configuración, asegurándose de mantener la cara centrada en el círculo durante todo el proceso de escaneo. Última modificación: 2025-01-22 17:01

En el menú desplegable junto a "Formato" (ubicado debajo de donde usted nombra el archivo), seleccione "Photoshop PDF". Clic en Guardar'. En el cuadro Opciones, desmarque la casilla junto a Preservar las capacidades de edición dePhotoshop (esto reducirá significativamente el tamaño de su archivo, por lo que puede enviarlo por correo electrónico). Haga clic en "Guardar PDF". Última modificación: 2025-01-22 17:01

Una vez que el usuario encuentra la historia a la que desea suscribirse, simplemente debe tocar y mantener presionada la historia para abrir más información sobre ella. Allí aparecerá la opción de suscripción. Última modificación: 2025-01-22 17:01

La principal diferencia es que federation elimina el requisito de usar y recordar contraseñas y Enterprise SSO no. No se requiere contraseña para que el usuario inicie sesión en cada sistema. Debido a la confianza entre los dos sistemas, la aplicación de destino acepta este token y autentica al usuario. Última modificación: 2025-01-22 17:01

Chromecast funciona con teléfonos y tabletas Android, iPhones y iPads, y con cualquier navegador Chrome, ya sea en una PC o en una computadora Mac. Los nuevos televisores de los nuevos televisores de Samsung y otros son compatibles con AirPlay, pero aún necesita un iPhone para usarlo. Última modificación: 2025-01-22 17:01

TCP (Transmission Control Protocol) es un estándar que define cómo establecer y mantener una conversación de red a través de la cual los programas de aplicación pueden intercambiar datos. TCP funciona con el Protocolo de Internet (IP), que define cómo las computadoras se envían paquetes de datos entre sí. Última modificación: 2025-01-22 17:01

En la práctica, el uso de una computadora portátil en la cama a menudo provoca rigidez en el cuello o dolor de espalda, y puede provocar un sobrecalentamiento que dañe la computadora. Para mantenerse a usted y a su máquina a salvo, cambie a una posición que ejerza poca tensión sobre su cuerpo y mantenga las mantas alejadas de los ventiladores de la computadora. Última modificación: 2025-01-22 17:01

Artículos relacionados: Samsung Galaxy Tab S2 9.7;. Última modificación: 2025-01-22 17:01

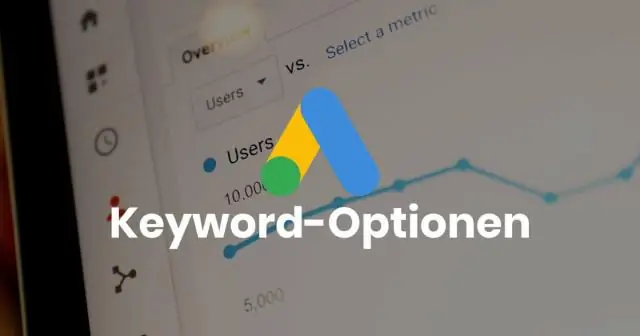

Instrucciones Inicie sesión en su cuenta de Google Ads. En la esquina superior derecha, haga clic en el icono Herramientas y configuración, luego en "Planificación", haga clic en Planificador de palabras clave. Escriba o pegue una o más de las siguientes opciones en el cuadro de búsqueda "Buscar nuevas palabras clave" y, en su teclado, presione "Intro" después de cada una: Haga clic en Comenzar. Última modificación: 2025-01-22 17:01

Desarrollador de Oracle SQL Developer (s) Oracle Corporation Stable release 19.4.0.354.1759 (20 de diciembre de 2019) [±] Escrito en Java Platform Java SE Type SQL Integrated development environment. Última modificación: 2025-01-22 17:01

Los comandos SQL se agrupan en cuatro categorías principales según su funcionalidad: DataDefinitionLanguage (DDL): estos comandos SQL se utilizan para crear, modificar y eliminar la estructura de los objetos de la base de datos. Los comandos son CREATE, ALTER, DROP, RENAME yTRUNCATE. Última modificación: 2025-01-22 17:01

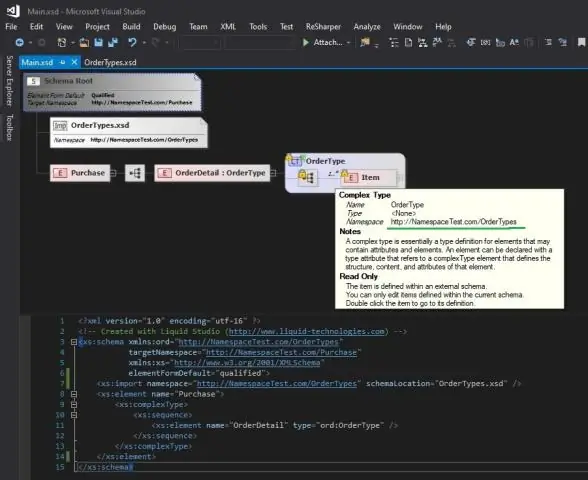

TargetNamespace declara un espacio de nombres para que otros documentos xml y xsd hagan referencia a este esquema. El prefijo de destino en este caso se refiere al mismo espacio de nombres y lo usaría dentro de esta definición de esquema para hacer referencia a otros elementos, atributos, tipos, etc.también definidos en esta misma definición de esquema. Última modificación: 2025-01-22 17:01

La Ley CAN-SPAM prohíbe la transmisión de un mensaje de correo electrónico comercial o un mensaje transaccional o de relación que contenga información de encabezado materialmente falsa o engañosa. Este es el único requisito que se aplica a los mensajes comerciales y transaccionales o de relaciones. Última modificación: 2025-01-22 17:01

MIDI es una señal de audio desequilibrada, de modo que la longitud y la calidad de cable tienen las mismas implicaciones que las líneas de audio desequilibradas: las más cortas y las de mayor calidad son mejores. 20 pies es un límite muy seguro y conservador para la longitud del cable MIDI. Son posibles tramos de 50 pies o más con cable de alta calidad. Última modificación: 2025-01-22 17:01

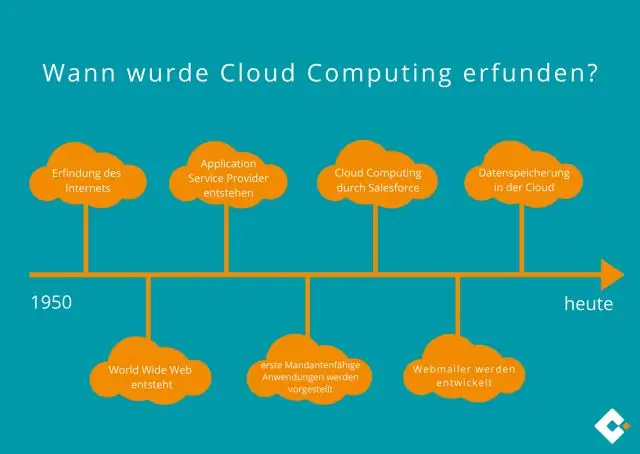

La verdad es que pasar a la computación en la nube será más beneficioso que perjudicial para su negocio. Sin embargo, para la mayoría de las empresas, los beneficios de ahorro de costes que puede aportar la computación en la nube son vitales. Aquellas empresas que se trasladan a la computación en la nube experimentan beneficios de costos que aumentan sus ganancias a largo plazo. Última modificación: 2025-01-22 17:01

Lenovo borrará todos sus datos existentes para que IdeaPad funcione como nuevo. Apague la computadora y presione el botón Novo, ubicado a la izquierda del botón de encendido en la parte frontal de la PC. Seleccione 'Lenovo OneKey Recovery System' usando las teclas direccionales y luego presione 'Enter' para arrancar en el entorno de recuperación. Última modificación: 2025-01-22 17:01

Elasticidad (computación en la nube) En la computación en la nube, la elasticidad se define como 'el grado en que un sistema es capaz de adaptarse a los cambios de la carga de trabajo mediante el aprovisionamiento y desaprovisionamiento de recursos de manera autónoma, de modo que en cada momento los recursos disponibles coincidan la demanda actual lo más cerca posible. Última modificación: 2025-01-22 17:01

NO, los estudiantes de M.Com no pueden elegir MANAGEMENT como asignatura en los exámenes UGC-NET y dar el examen. Última modificación: 2025-01-22 17:01

La recuperación dependiente del estado describe el hallazgo experimental de que los sujetos que aprenden algo en un estado (por ejemplo, una droga, no droga o estado de ánimo) recuerdan más si recuerdan en el mismo estado, en lugar de en un estado cambiado. La recuperación dependiente del contexto describe el mismo fenómeno. Última modificación: 2025-01-22 17:01

Presione Ctrl + Shift + Esc para abrir el Administrador de tareas. En la pestaña Procesos, ubique el proceso del Explorador de Windows. Una vez que el proceso se haya reiniciado correctamente, intente interactuar con el icono del Altavoz e intente abrir VolumeMixer para determinar si la solución realmente funcionó o no. Última modificación: 2025-01-22 17:01

La arquitectura Grid se refiere a la coordinación y el intercambio de recursos distribuidos en los dominios administrativos distribuidos geográficamente: las organizaciones virtuales (VO). La arquitectura de cuadrícula denota el recurso de acuerdo con sus funciones y sus patrones de interacción. Última modificación: 2025-01-22 17:01

El campo de depósito en Salesforce Reports es una funcionalidad increíblemente poderosa que se utiliza para categorizar rápidamente los valores de un campo en un informe sin la necesidad de tener un campo de fórmula personalizado a nivel de objeto. Los informes de Salesforce se utilizan para generar datos y mostrar los datos en forma de filas y columnas con criterios de reglas. Última modificación: 2025-01-22 17:01

No, no puedes. La mayoría de los procesadores de portátiles están en realidad soldados a la placa base de la computadora portátil y no se pueden quitar sin un riesgo significativo de dañar la placa base y el procesador. Puede ver el tipo de socket del procesador y si tiene las letras 'BG', el procesador está soldado a la placa base. Última modificación: 2025-01-22 17:01

Log Evolve es un digitalizador de gráficos, creado originalmente para ayudar en la digitalización de gráficos muy grandes (conocidos como registros) en el campo de la geología. Última modificación: 2025-01-22 17:01

La combinación externa completa, o la combinación completa, es la sintaxis SQL utilizada para combinar todas las filas de dos o más tablas. Con la combinación externa completa, no se dejarán filas fuera de la tabla resultante de la consulta. Tabla SELECT de sintaxis de unión externa completa. nombres de columna. DESDE table1. FULL OUTER JOIN table 2. EN tabla 1. columna = tabla2. columna;. Última modificación: 2025-01-22 17:01

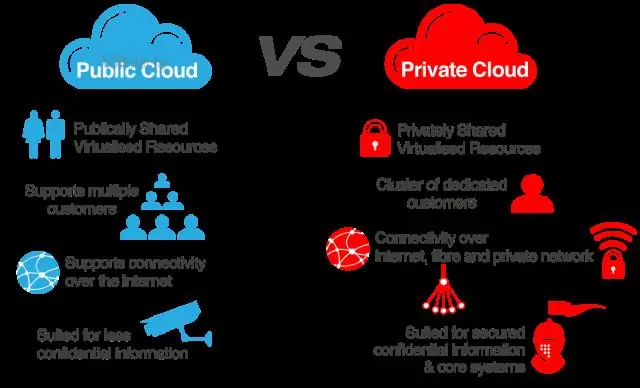

El usuario de la nube privada tiene la nube para sí mismo. Por el contrario, una nube pública es un servicio en la nube que comparte servicios informáticos entre diferentes clientes, aunque los datos y las aplicaciones de cada cliente que se ejecutan en la nube permanecen ocultos para otros clientes de la nube. Última modificación: 2025-01-22 17:01

¿Cómo poner DVD en iPhone? Abra su DVD. Inserte el disco en la unidad de DVD de su computadora, ejecute Movavi Video Converter y elija AddDVD> Open DVD. Elija un ajuste preestablecido. Vaya a Dispositivos> Apple y elija el ajuste preestablecido para su modelo de iPhone. Comience a convertir su DVD. Última modificación: 2025-01-22 17:01

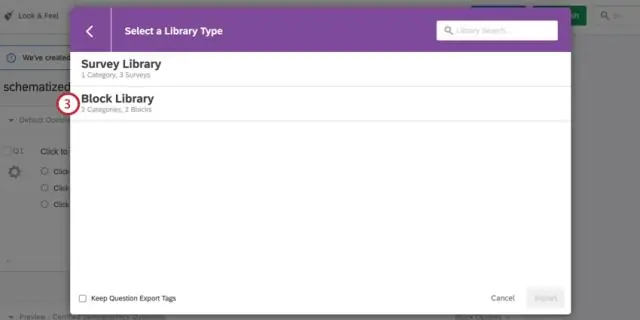

Acerca de la visualización de bloques Un bloque es un grupo de preguntas que se muestran como un conjunto dentro de su encuesta. Cada encuesta incluye al menos un bloque de preguntas. Última modificación: 2025-01-22 17:01

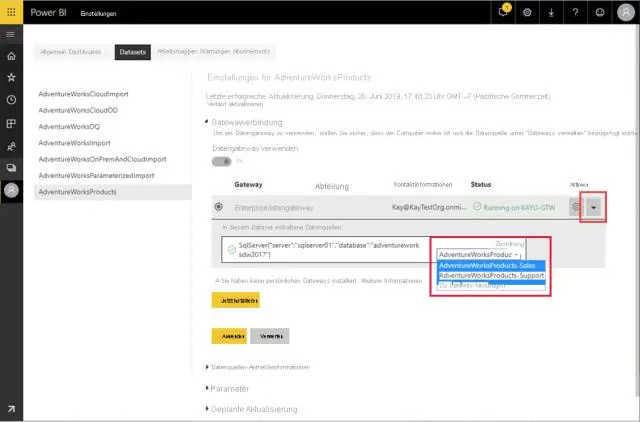

Agregar una fuente de datos En la esquina superior derecha del servicio Power BI, seleccione el ícono de ajustes. Seleccione una puerta de enlace y luego seleccione Agregar fuente de datos. Seleccione el tipo de fuente de datos. Ingrese información para la fuente de datos. Para SQL Server, elige un método de autenticación de Windows o básico (autenticación de SQL). Última modificación: 2025-01-22 17:01

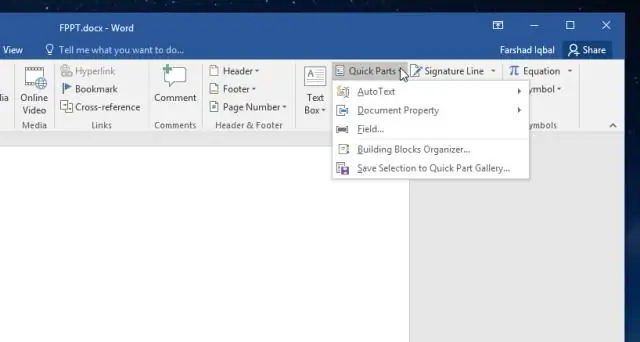

Las piezas rápidas son elementos de texto reutilizables en las aplicaciones de Microsoft Office. Puede usarlos para agregar bloques de texto de uso frecuente a sus documentos. Tipos de piezas rápidas. Insertar partes rápidas en su documento. Última modificación: 2025-01-22 17:01

El final de Shutter Island Teddy se niega a aceptar el hecho de que mató a su esposa después de que ella asesinó a sus hijos y se ha vuelto delirante y violento. El juego de roles fue el último esfuerzo para obligarlo a aceptar sus crímenes o sería lobotomizado. Última modificación: 2025-01-22 17:01

Sinónimos de representado caracterizado. definido. descrito. expresado. en la foto. delineado. dibujado. ilustrado. Última modificación: 2025-01-22 17:01

Definición. CWPM. Manual de políticas de bienestar infantil (DHHS de EE. UU.) CWPM. Palabras corregidas por minuto. Última modificación: 2025-01-22 17:01

Puede usar cualquier cosa para fondos de pantalla verde, como cartulinas, una pared pintada, sábanas y telas, y más, siempre que el color sea plano y completamente uniforme. Sin embargo, recomendamos utilizar un fondo de pantalla verde adecuado. Última modificación: 2025-01-22 17:01

En la boca central está Judas Iscariote, el más condenado, que traicionó a Jesús. En las otras dos cabezas están Bruto y Casio, ambos atormentados por haber traicionado a César. Virgil y Dante escapan del infierno bajando primero y luego dando la vuelta y trepando por la pierna de Lucifer. Última modificación: 2025-01-22 17:01

Simplemente siga los pasos a continuación: En la página de inicio de la foto en la que inició sesión, haga clic en Sus fotos. Haz clic en Cargar fotos en la parte superior derecha o izquierda de la página. Haga clic en Google. Ingrese sus credenciales de inicio de sesión de Google y haga clic en Iniciar sesión en el cuadro de inicio de sesión de Google que aparece. Haga clic en un álbum para abrirlo. Haga clic en cada foto individual que desee cargar. Última modificación: 2025-01-22 17:01

Crear una aplicación Seleccione Todas las aplicaciones> Crear aplicación. Seleccione un idioma predeterminado y agregue un título para su aplicación. Escriba el nombre de su aplicación como desea que aparezca en Google Play. Cree la lista de almacenamiento de su aplicación, responda el cuestionario de clasificación de contenido y configure los precios y la distribución. Última modificación: 2025-01-22 17:01

Nodo actual. js web frameworks son más lentos que usar el módulo http simple por un factor de 2. Eso significa que obtienes menos de la mitad de las solicitudes por segundo en comparación con lo que Node. js es capaz de hacerlo, lo que también significa que cada solicitud toma el doble de tiempo (en algunos casos incluso más). Última modificación: 2025-01-22 17:01

Hay dos tipos de funciones en C, por lo que también se denomina funciones de biblioteca. p.ej. scanf (), printf (), strcpy, strlwr, strcmp, strlen, strcat, etc. Para usar estas funciones, solo necesita incluir los archivos de encabezado C apropiados. Última modificación: 2025-01-22 17:01