BICSI son las siglas de Building Industry ConsultingService International. Si echa un vistazo a su sitio web, dan la mejor definición de cuál es su propósito: “BICSI proporciona información, educación y evaluación del conocimiento para individuos y empresas de la industria de ITS. Última modificación: 2025-01-22 17:01

Buscando en una lista enlazada individualmente. La búsqueda se realiza para encontrar la ubicación de un elemento en particular en la lista. Si el elemento coincide con cualquiera de los elementos de la lista, la función devuelve la ubicación del elemento. Última modificación: 2025-01-22 17:01

Desde PostgreSQL wiki Streaming Replication (SR) proporciona la capacidad de enviar y aplicar continuamente los registros de WAL XLOG a una cierta cantidad de servidores en espera para mantenerlos actualizados. Esta característica se agregó a PostgreSQL 9.0. Última modificación: 2025-01-22 17:01

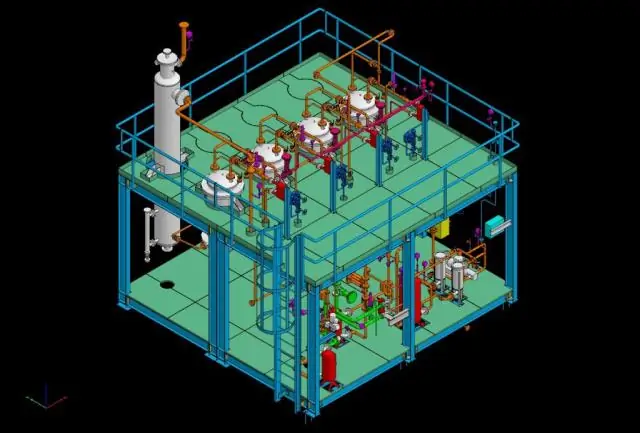

CAD, o Diseño Asistido por Computadora, es un software utilizado por ingenieros, arquitectos, diseñadores o gerentes de construcción para crear diseños. Los ingenieros, arquitectos y demás utilizan software para diseñar y redactar edificios. CAD se desarrolló en la década de 1960. Permitió a los diseñadores interactuar con la computadora para crear dibujos. Última modificación: 2025-01-22 17:01

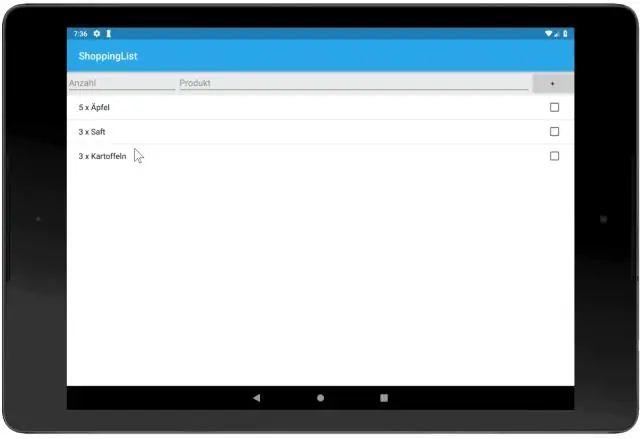

Test.ai es una automatización de pruebas móvil que utiliza IA para realizar pruebas de regresión. Es útil cuando se trata de obtener métricas de rendimiento en su aplicación y es más una herramienta de monitoreo que una herramienta de prueba funcional. Última modificación: 2025-01-22 17:01

Transferido a 'cumplir, terminar (una tarea),' de com, aquí probablemente como un prefijo intensivo (ver com), + plere 'llenar' (de la raíz PIE * pele- (1) 'llenar'). completar (v.) finales del 14c., 'completar, poner fin, suplir lo que falta; cumplir, lograr, 'de completo (adj.). Última modificación: 2025-01-22 17:01

El desarrollo de aplicaciones móviles es demasiado difícil. No pueden familiarizarse con este conocimiento, necesitan absorberlo todo antes de poder desarrollar incluso la aplicación más básica, si se va a publicar en una tienda de aplicaciones. No es de extrañar que todos quieran usar PhoneGap u otra solución HTML5; hay mucha menos complejidad allí. Última modificación: 2025-01-22 17:01

15 mejores proyectos de Arduino para pasar su tiempo detrás de construir un pequeño sistema de visualización del tiempo. Construya una lámpara nocturna activada por movimiento para usar debajo de su cama. Cree un sistema para silenciar cualquier frase que desee en la televisión. Construya un sensor Ambilight para su pantalla LCD. Construya un escáner de huellas dactilares para su abre-puertas de garaje. Construye un brazo robótico. Última modificación: 2025-01-22 17:01

Usted carga The Dash colocándolo en TheDash Charger, ya sea mientras The Dash Charger está conectado a una fuente de alimentación o mientras viaja. Puede encender el cargador del tablero conectándolo a una fuente de alimentación usando el cable USB a micro USB provisto. Una carga completa de TheDash tarda hasta 90 minutos. Última modificación: 2025-01-22 17:01

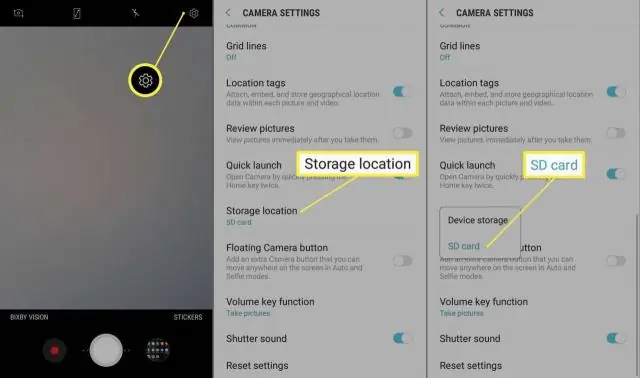

Vaya a "Configuración" del dispositivo, luego seleccione "Almacenamiento". 2. Seleccione su 'SDCard', luego toque el "menú de tres puntos" (arriba a la derecha), ahora seleccione "Configuración" desde allí. Última modificación: 2025-01-22 17:01

Precios de Amazon EC2. Amazon EC2 es gratis para probar. Hay cinco formas de pagar las instancias Amazon EC2: bajo demanda, planes de ahorro, instancias reservadas e instancias puntuales. También puede pagar por hosts dedicados que le brindan capacidad de instancia EC2 en servidores físicos dedicados para su uso. Última modificación: 2025-01-22 17:01

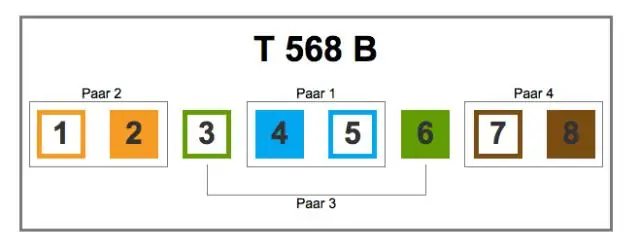

Como regla general, T568A y T568B no deben combinarse ni intercambiarse. Teniendo en cuenta que T568B es el formato preferido para las nuevas redes en los Estados Unidos, usted (técnicamente) es libre de elegir cualquiera de los esquemas de cableado para los casos en los que se está construyendo una nueva red desde cero. Última modificación: 2025-01-22 17:01

Darktrace Industrial utiliza IA desarrollada específicamente para detectar amenazas cibernéticas y vulnerabilidades latentes en entornos de TI y OT. Última modificación: 2025-01-22 17:01

Pasos para crear una base de datos en Python usando sqlite3 Paso 1: Cree la base de datos y las tablas. En este paso, verá cómo crear: Paso 2: Importe los datos usando Pandas. Para este paso, supongamos que tiene 2 archivos CSV que le gustaría importar a Python: Paso 3: Ejecute el código para una fecha posterior. Última modificación: 2025-01-22 17:01

Reliance Jio Infocomm Limited, d / b / a Jio, es una empresa de telecomunicaciones india y subsidiaria de Reliance Industries, con sede en Mumbai, Maharashtra, India. Opera una red LTE nacional con cobertura en los 22 círculos de telecomunicaciones. Última modificación: 2025-01-22 17:01

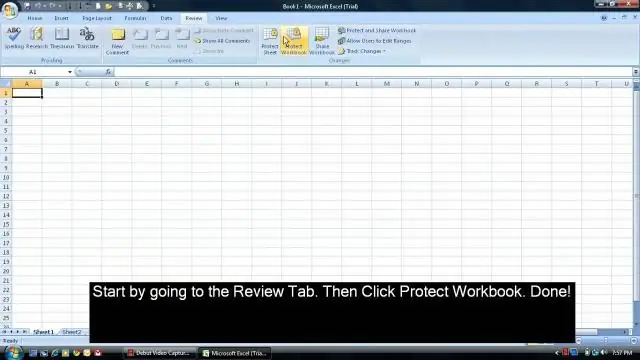

Estos son los pasos para Bloquear celdas con fórmulas: Con las celdas con fórmulas seleccionadas, presione Control + 1 (mantenga presionada la tecla Control y luego presione 1). En el cuadro de diálogo de formato de celdas, seleccione la pestaña Protección. Marque la opción 'Bloqueado'. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Un terminal sin soldadura es un terminal que tiene al menos un lado que utiliza una conexión de cable que no requiere soldadura para realizar la conexión mecánica y eléctrica. Los terminales sin soldadura pueden estar aislados o no aislados. Última modificación: 2025-01-22 17:01

El iPhone 11 viene en seis colores: morado, amarillo, verde, blanco, negro y (Producto) rojo. Última modificación: 2025-01-22 17:01

En la pantalla Método de configuración, seleccione Conectar la impresora a la red por primera vez y luego haga clic en Siguiente. Cuando aparezca una pantalla de confirmación para la configuración de LAN de la máquina, haga clic en Aceptar. Cuando aparezca la pantalla PrinterConnection, conecte la máquina a la computadora con un cable USB, luego encienda la máquina. Última modificación: 2025-01-22 17:01

Para buscar actualizaciones manualmente, seleccione el botón Iniciar, luego seleccione Configuración> Actualización y seguridad> Actualización de Windows y luego seleccione Buscar actualizaciones. Obtenga más información sobre cómo mantener Windows 10 actualizado. Última modificación: 2025-01-22 17:01

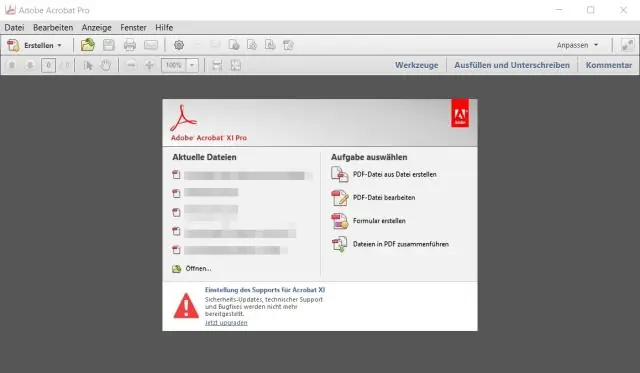

Hay dos formas de 'borrar' texto. Una es usar la herramienta 'Editar texto e imágenes' (Herramientas> Edición de contenido> Editar texto e imágenes). Con la herramienta activa, puede seleccionar texto y eliminarlo. Si es texto dentro de lo que Acrobat considera que es un grupo de texto (por ejemplo, un párrafo), el resto de este grupo se ajustará. Última modificación: 2025-01-22 17:01

Tipos de memoria Editar La memoria declarativa consiste en el recuerdo consciente de elementos específicos. Las memorias declarativas de todo tipo suelen almacenarse en el cerebro. La memoria procedimental consiste principalmente en el recuerdo implícito (en oposición al consciente) de ciertas habilidades motoras. Última modificación: 2025-01-22 17:01

3 respuestas. Las migraciones son un tipo de control de versiones para su base de datos. Permiten que un equipo modifique el esquema de la base de datos y se mantenga actualizado sobre el estado actual del esquema. Las migraciones generalmente se combinan con el generador de esquemas para administrar fácilmente el esquema de su aplicación. Última modificación: 2025-01-22 17:01

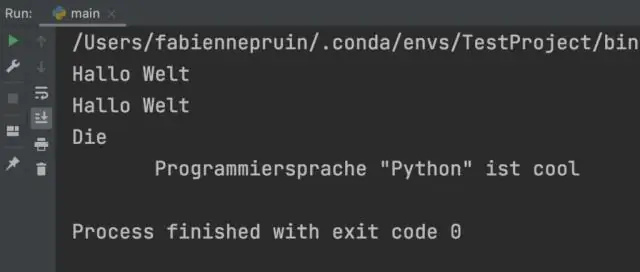

Python también es bueno para crear herramientas para diseñadores de juegos que simplifican tareas como el diseño de niveles o la creación de árboles de diálogo y exportar esas herramientas que funcionan a un formato que el motor principal del juego puede usar. Algunos motores de juegos pueden usar Python como lenguaje de secuencias de comandos. Última modificación: 2025-01-22 17:01

El análisis de impacto en la seguridad es el análisis realizado por un funcionario de la organización para determinar hasta qué punto los cambios en el sistema de información han afectado el estado de seguridad del sistema. Última modificación: 2025-01-22 17:01

Inicie sesión en la Consola de administración de AWS y abra la consola de Amazon RDS en https://console.aws.amazon.com/rds/. En el panel de navegación, elija Bases de datos. Elija la instancia de base de datos MySQL que desea usar como fuente para su réplica de lectura de Aurora. En Acciones, elija Crear réplica de lectura de Aurora. Última modificación: 2025-01-22 17:01

Instalar paquete desde apt Repository Abra una ventana de terminal. Escriba apt install ros-melodic-Calibration-msgs. Escriba sudo apt install ros-melodic-Calibration-msgs. Vuelva a escribir roscd Calibration_msgs. Escriba sudo apt remove ros-melodic-Calibration-msgs para eliminar el paquete. Escriba cd ~ para volver a su directorio de inicio. Última modificación: 2025-01-22 17:01

Accesos: una solicitud de un solo archivo en el registro de acceso de un servidor web. Visitantes / Visitas: se define como una serie de accesos de cualquier dirección IP en particular. Si dos visitas están separadas por 30 minutos o más, se cuentan dos visitantes. Los visitantes representan un número extrapolado. Última modificación: 2025-01-22 17:01

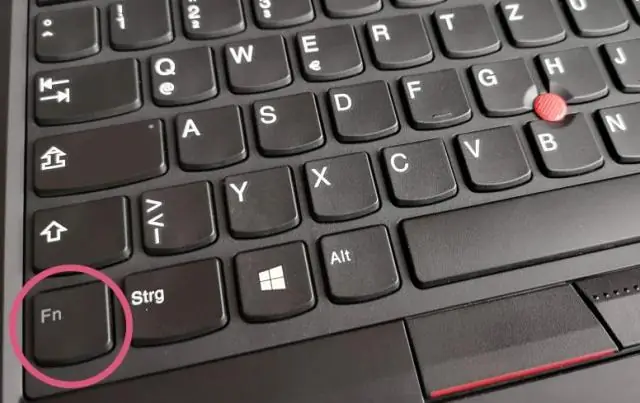

Presione y mantenga presionada la tecla 'Shift', 'Alt' o 'Fn' y luego presione la tecla 'Num Lock', 'NumLock', 'NumLK', 'Num' o la tecla que contiene una imagen de un teclado si la luz indicadora no está iluminada. Ciertos modelos de laptops requieren una combinación de dos teclas para activar el teclado numérico de 10 teclas. Última modificación: 2025-01-22 17:01

Una clave WEP es un código de acceso de seguridad obsoleto para dispositivos Wi-Fi. WEP significa Privacidad equivalente por cable, un estándar de seguridad de red inalámbrica Wi-Fi. Una clave WEP es un código de seguridad para dispositivos Wi-F. Última modificación: 2025-01-22 17:01

El sistema de gestión de identidad entre dominios (SCIM) es un estándar para automatizar el intercambio de información de identidad de usuario entre dominios de identidad o sistemas de TI. La pertenencia a grupos u otros valores de atributos se utilizan generalmente para administrar los permisos de los usuarios. Última modificación: 2025-01-22 17:01

STR06-C. La función C strtok () es una función de tokenización astring que toma dos argumentos: una cadena inicial que se va a analizar y un delimitador de caracteres cualificado const. Devuelve un puntero al primer carácter de un token o a un puntero nulo si no hay ningún token. Última modificación: 2025-01-22 17:01

50 preguntas y respuestas principales de la entrevista SQL ¿Qué es DBMS? ¿Qué es RDBMS? Ejemplo: SQL Server. ¿Qué es SQL? ¿Que es una base de datos? ¿Qué son tablas y campos? ¿Qué es una clave primaria? ¿Qué es una clave única?. Última modificación: 2025-01-22 17:01

La planificación del diseño sistemático (SLP), también conocida como planificación del diseño del sitio, es una herramienta que se utiliza para organizar un lugar de trabajo en una planta mediante la ubicación de áreas con alta frecuencia y relaciones lógicas cercanas entre sí. Última modificación: 2025-01-22 17:01

Su sitio web debe … parecer profesional. Tener un nombre de dominio privado. Sea seguro. Tenga un nombre de dominio memorable. Incluya el nombre de su empresa en el texto. Incluya su dirección comercial en el texto. Tenga el número de teléfono de su empresa en formato Click-to-Call. Haga que la información de contacto sea fácil de encontrar. Última modificación: 2025-01-22 17:01

El acero para muelles es acero al carbono endurecido, no tan especial. Pero debido al endurecimiento, conserva su forma. Si desea doblarlo, debe calentarlo a rojo brillante cuando perderá su dureza. Soy, no puedes simplemente doblarlo, ya que saltará hacia atrás. Última modificación: 2025-01-22 17:01

En informática, un conjunto es un tipo de datos abstracto que puede almacenar valores únicos, sin ningún orden en particular. Es una implementación informática del concepto matemático de conjunto finito. Otras variantes, llamadas conjuntos dinámicos o mutables, también permiten la inserción y eliminación de elementos del conjunto. Última modificación: 2025-01-22 17:01

A diferencia de DXF, con un archivo DWG puede obtener todos los beneficios de AutoCAD. Después de todo, es su formato nativo. Sí, puede abrir archivos DXF con AutoCAD y realizar algunas modificaciones, pero es posible que tenga problemas cuando se trata de información específica de la aplicación. Última modificación: 2025-01-22 17:01

IMS es un estándar industrial abierto y de uso general para comunicaciones de voz y multimedia a través de redes IP basadas en paquetes. Es una tecnología de red central que puede servir como base de bajo nivel para tecnologías como Voz sobre IP (VoIP), Push-To-Talk (PTT), Push-To-View, Videollamadas y Video compartido. Última modificación: 2025-01-22 17:01

Eth0 es la primera interfaz Ethernet. (Las interfaces Ethernet adicionales se denominarían eth1, eth2, etc.) Este tipo de interfaz suele ser una NIC conectada a la red mediante un cable de categoría 5. lo es la interfaz de bucle invertido. Esta es una interfaz de red especial que el sistema usa para comunicarse. Última modificación: 2025-01-22 17:01