Un bucket de Amazon S3 es un recurso de almacenamiento en la nube pública disponible en el Simple Storage Service (S3) de Amazon Web Services (AWS), una oferta de almacenamiento de objetos. Los buckets de Amazon S3, que son similares a las carpetas de archivos, almacenan objetos, que consisten en datos y sus metadatos descriptivos. Última modificación: 2025-01-22 17:01

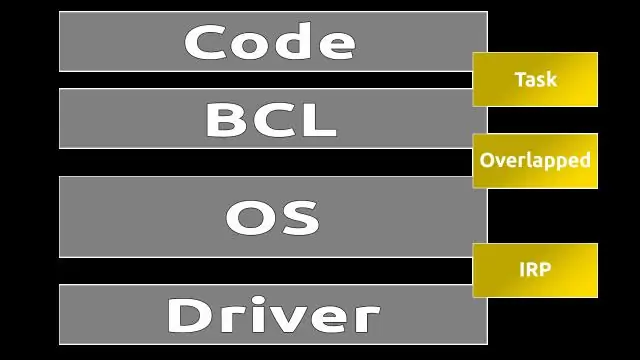

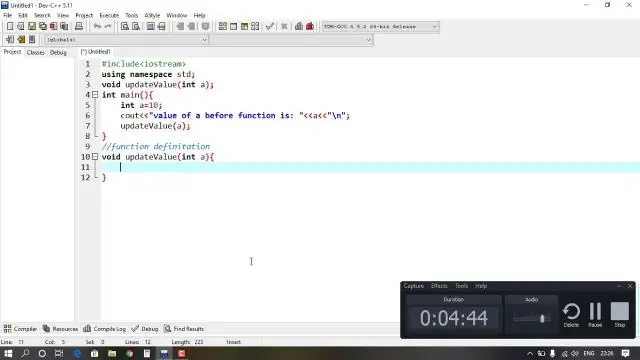

Por lo general, desea utilizar async siempre que sea posible, luego diferir luego ningún atributo. Aquí hay algunas reglas generales a seguir: Si el script es modular y no depende de ningún script, entonces use async. Si la secuencia de comandos se basa en otra secuencia de comandos o se basa en ella, utilice diferir. Última modificación: 2025-01-22 17:01

Fire TV y Fire TV Stick Seleccione Buscar en la parte superior de la barra lateral del menú principal e ingrese 'Hulu' (por voz o texto). Navegue a Aplicaciones y juegos para encontrar la aplicación Hulu y acceda a la opción Descargar. Una vez completada la descarga, la aplicación Hulu aparecerá en la página de aplicaciones. Última modificación: 2025-01-22 17:01

Vaya a Configuración del teléfono> General> Accesibilidad y desactive la función 'Voz en off'. Después de eso, espere un momento y vuelva a iniciar la aplicación de la cámara. La forma común de solucionar el problema de la pantalla negra de la cámara del iPhone es restablecer el ciclo de encendido del dispositivo presionando el botón de encendido (Wake / Sleep) del dispositivo durante unos segundos. Última modificación: 2025-01-22 17:01

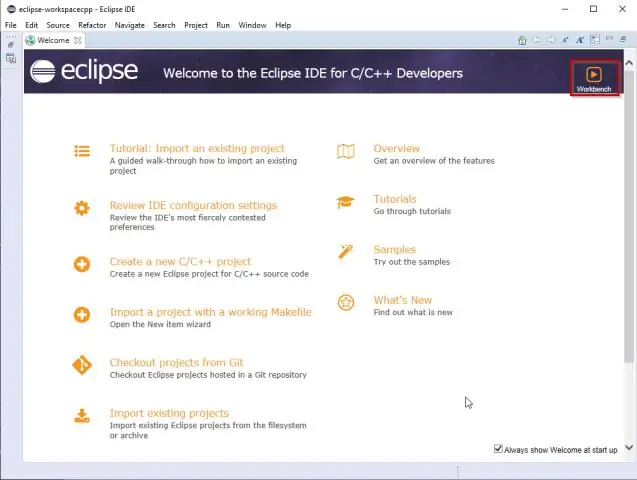

Si desea que esas variables de entorno estén disponibles en Eclipse, debe ponerlas en / etc / environment. También puede definir una variable de entorno que sea visible solo dentro de Eclipse. Vaya a Ejecutar -> Ejecutar configuraciones y seleccione la pestaña 'Entorno. Última modificación: 2025-01-22 17:01

El plano de datos (a veces conocido como plano de usuario, plano de reenvío, plano portador o plano portador) es la parte de una red que transporta el tráfico del usuario. El plano de control y el plano de gestión sirven al plano de datos, que soporta el tráfico que la red debe transportar. Última modificación: 2025-01-22 17:01

Instale BodyMovin Descomprima BodyMovin. Vaya a build / extension / bodymovin.zxp. Abra el instalador de ZXP. Arrastre bodymovin.zxp al instalador de ZXP. Cierre y vuelva a abrir After Effects. Abra el menú Ventana, busque el grupo Extensión y debería ver BodyMovin. Última modificación: 2025-01-22 17:01

El altavoz tiene una batería recargable incorporada. Conecte el cable USB provisto a una computadora o en un adaptador de corriente DC 5V para cargar. Cuando el altavoz se está cargando, la luz indicadora LED será roja. Cuando el altavoz esté completamente cargado, el LED rojo se apagará (el tiempo de carga es de aproximadamente 3 horas). Última modificación: 2025-01-22 17:01

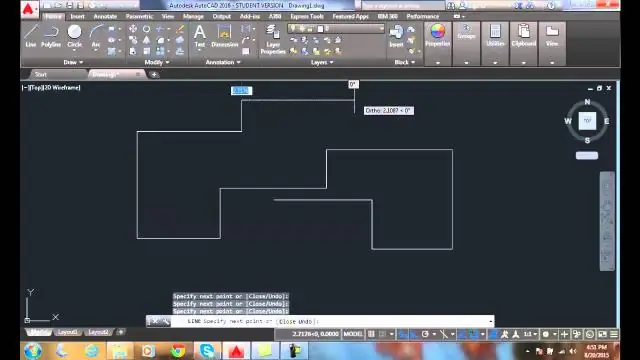

El modo orto se utiliza cuando especifica un ángulo o una distancia por medio de dos puntos utilizando un dispositivo señalador. En el modo Orto, el movimiento del cursor está restringido a la dirección horizontal o vertical en relación con el UCS. Última modificación: 2025-01-22 17:01

Una clave única es un conjunto de uno o más campos / columnas de una tabla que identifican de forma única un registro en una tabla de base de datos. La clave única y la clave principal proporcionan una garantía de unicidad para una columna o un conjunto de columnas. Existe una restricción de clave única definida automáticamente dentro de una restricción de clave primaria. Última modificación: 2025-01-22 17:01

La ISA es un documento de seguridad que especifica los requisitos técnicos y de seguridad para establecer, operar y mantener la interconexión. También apoya el MOU / A entre las organizaciones. Última modificación: 2025-01-22 17:01

En el cuadro Complementos disponibles, seleccione la casilla de verificación AnalysisToolPak - VBA. Nota: Analysis ToolPak no está disponible para Excel para Mac 2011. Cargue Analysis ToolPak en Excel Haga clic en la pestaña Archivo, haga clic en Opciones y luego en la categoría Complemento. En el cuadro Administrar, seleccione Complementos de Excel y luego haga clic en Ir. Última modificación: 2025-01-22 17:01

Instalación en Windows Paso 2: ahora, ejecute el archivo ejecutable. Paso 3: ahora, elija una ubicación de destino para instalar Sublime Text3 y haga clic en Siguiente. Paso 4: verifique la carpeta de destino y haga clic en Instalar. Paso 5: ahora, haga clic en Finalizar para completar la instalación. Última modificación: 2025-01-22 17:01

Historial Fecha Versión 9 de noviembre de 2015 Nmap 7.00 20 de diciembre de 2016 Nmap 7.40 20 de marzo de 2018 Nmap 7.70 10 de agosto de 2019 Nmap 7.80. Última modificación: 2025-06-01 05:06

Cuando encienda el dispositivo, presione +, aparecerá una pantalla que le preguntará algunas opciones, simplemente elija Solucionar problemas y luego haga clic en Restablecer su PC. Última modificación: 2025-01-22 17:01

La herramienta Nessus es un escáner de vulnerabilidades patentado y de marca creado por Tenable Network Security. Ha sido instalado y utilizado por millones de usuarios en todo el mundo para la evaluación de vulnerabilidades, problemas de configuración, etc. Última modificación: 2025-01-22 17:01

El propósito de las técnicas de informática forense es buscar, preservar y analizar información en sistemas informáticos para encontrar evidencia potencial para un juicio. Por ejemplo, simplemente abrir un archivo de computadora cambia el archivo: la computadora registra la hora y la fecha en que se accedió en el archivo mismo. Última modificación: 2025-01-22 17:01

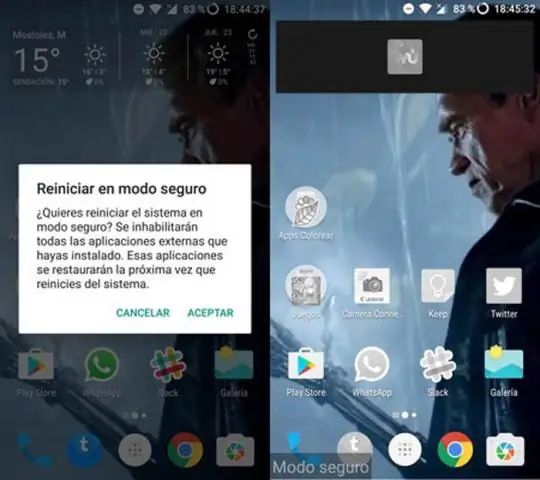

Para habilitar el modo seguro, descargue Open Origin y haga clic en Origin y luego en Configuración de la aplicación. En la pestaña Diagnóstico en la parte inferior, habilite Descarga en modo seguro. Última modificación: 2025-01-22 17:01

Pero algunas consolas. log 's no debería tener ningún efecto perceptible. Utilizará la consola de funciones de depuración. log () reducirá el rendimiento de su programa ya que requiere tiempo computacional. Última modificación: 2025-01-22 17:01

La potencia media, o el manejo de potencia de la raíz cuadrada media (RMS), se refiere a cuánta potencia continua puede manejar el altavoz. El valor de manejo de potencia pico se refiere al nivel máximo de potencia que el altavoz es capaz de utilizar en ráfagas cortas. Última modificación: 2025-01-22 17:01

Cómo ver la pantalla de su iPhone en su televisor Deslice el dedo hacia arriba desde la parte inferior de su iPhone para ver ControlCentre. Toque Screen Mirroring Elija su Apple TV. Es posible que también deba ingresar un código AirPlay para el AppleTV que está conectando. Navega a Safari en tu iPhone y navega por la web. Última modificación: 2025-01-22 17:01

Docker es una plataforma de software que le permite crear, probar e implementar aplicaciones rápidamente. Docker empaqueta el software en unidades estandarizadas llamadas contenedores que tienen todo lo que el software necesita para ejecutarse, incluidas bibliotecas, herramientas del sistema, código y tiempo de ejecución. Última modificación: 2025-01-22 17:01

La latencia de replicación es la cantidad de tiempo que tarda una transacción que ocurre en la base de datos primaria para aplicarse a la base de datos replicada. El tiempo incluye el procesamiento del agente de replicación, el procesamiento del servidor de replicación y el uso de la red. Última modificación: 2025-01-22 17:01

¿Existe algún método en el sistema IAM para permitir o denegar el acceso a una instancia específica?

No existe ningún método en el sistema IAM para permitir o denegar el acceso al sistema operativo de una instancia específica. IAM permite el acceso a una instancia específica. Última modificación: 2025-01-22 17:01

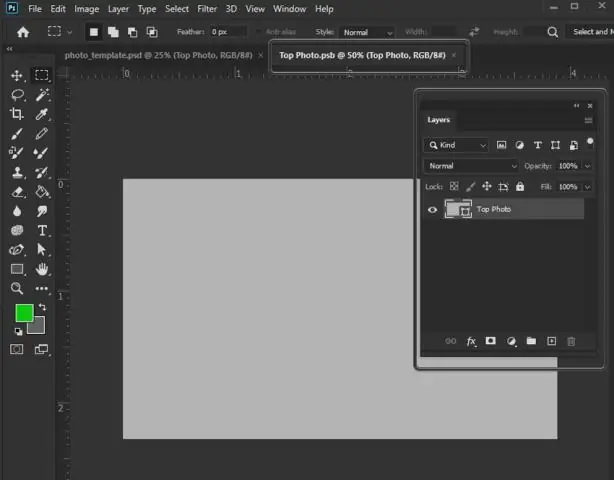

Cómo copiar y pegar objetos inteligentes en Photoshop CS6 Abra el archivo de Adobe Illustrator que desee en Illustrator. Seleccione su obra de arte y elija Editar → Copiar. Cambie a Photoshop. Elija Editar → Pegar. En el cuadro de diálogo Pegar, seleccione la opción Objeto inteligente y haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Windows 10, 8.1 y 8 Cierre todos los programas abiertos. Abra el menú Inicio de Windows. Escriba 'Panel de control' en la búsqueda y abra ControlPanel. Vaya a Programas y características. Seleccione Desinstalar un programa. No se preocupe, no está desinstalando nada. Seleccione Activar o desactivar las funciones de Windows. Encontrar. NET Framework en la lista. Última modificación: 2025-01-22 17:01

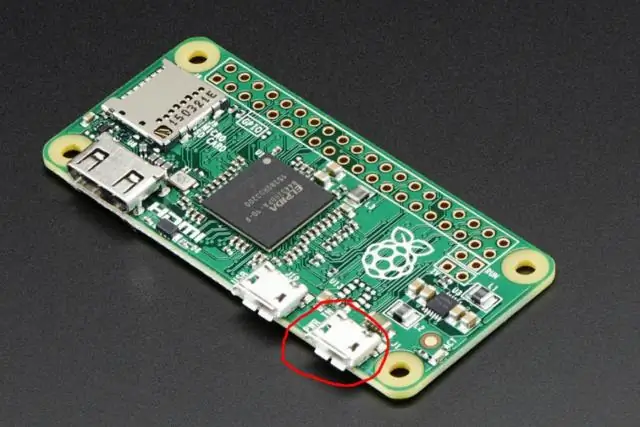

Para conectar el Pi Zero a un monitor o televisor que tenga una entrada HDMI, conecte un cable o adaptador miniHDMI a HDMI al conector miniHDMI del Pi Zero. Conecte el otro extremo al puerto HDMI de su monitor o televisor. Conecte el cable USB OTG al Pi Zero a través del conector microUSB. Última modificación: 2025-01-22 17:01

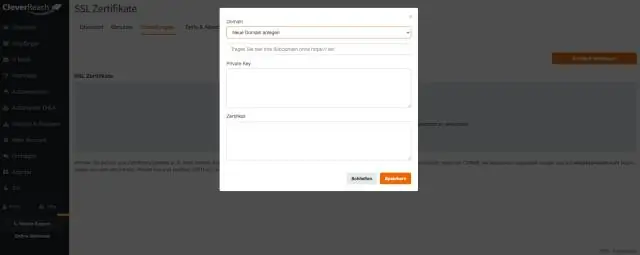

En WHM, las claves privadas se almacenan junto con las correspondientes CSR y certificados en el "Administrador de almacenamiento SSL". Para llegar allí, puede hacer clic en "SSL / TLS" en la pantalla de inicio y luego en el "Administrador de almacenamiento SSL". Para abrir el texto de la clave privada, deberá hacer clic en el botón de la lupa en la primera columna llamada "Clave". Última modificación: 2025-01-22 17:01

La unión a un dominio sin conexión es un nuevo proceso que las computadoras que ejecutan Windows® 10 o Windows Server® 2016 pueden usar para unirse a un dominio sin contactar a un controlador de dominio. Esto hace posible unir computadoras a un dominio en ubicaciones donde no hay conectividad a una red corporativa. Última modificación: 2025-01-22 17:01

La definición de restricción es algo que impone un límite o restricción o que evita que ocurra algo. Un ejemplo de una restricción es el hecho de que hay pocas horas en un día para lograr cosas. Última modificación: 2025-01-22 17:01

Mantenga presionado el botón de encendido / apagado del altavoz durante aproximadamente 6 segundos hasta que el LED rojo y el LED azul parpadeen alternativamente, ahora el altavoz está listo para emparejarse. 2. Encienda su teléfono móvil y active la función bluetooth. Última modificación: 2025-01-22 17:01

Puede cambiar el fondo de pantalla que se muestra en la pantalla de inicio de su teléfono Fire. Toque Pantalla> Seleccionar fondo de pantalla de inicio> Cambiar el fondo de pantalla de su pantalla de inicio. Seleccione una imagen de fondo preinstalada o toque Su foto para seleccionar una foto de su dispositivo. Última modificación: 2025-01-22 17:01

Otro ejemplo de la vida real de Abstracción es ATM Machine; Todos están realizando operaciones en el cajero automático como retiro de efectivo, transferencia de dinero, recuperar mini-estado de cuenta… etc. pero no podemos conocer los detalles internos sobre los cajeros automáticos. Nota: La abstracción de datos se puede utilizar para proporcionar seguridad a los datos frente a métodos no autorizados. Última modificación: 2025-01-22 17:01

En pocas palabras, un dongle agrega funcionalidad a otro dispositivo. Sin embargo, la palabra 'dongle' no es nueva. Si apareció por primera vez impreso en New Scientist, en 1981: "Thedongle es una pieza adicional de memoria que se conecta a la computadora, sin la cual el programa se niega a ejecutarse". Última modificación: 2025-01-22 17:01

Cómo utilizar la conexión a Internet local para acceder a Internet mientras aún está conectado con VPN Haga clic con el botón derecho en su conexión VPN y seleccione Propiedades. Vaya a la pestaña Redes, resalte InternetConnection Version 4 y haga clic en la pestaña Propiedades. Haga clic en la pestaña Avanzado. En la pestaña Configuración de IP, desmarque la opción. Última modificación: 2025-01-22 17:01

Actualice Windows 10 Pro a Windows 10 Enterprise Haga clic / toque en Activación en el lado izquierdo, y haga clic / toque en el enlace Cambiar clave de producto en el lado derecho. (Ingrese su clave de producto de Windows 10 Enterprise y haga clic / toque en Siguiente. (Haga clic / toque en Activar. (Cuando Windows esté activado, haga clic / toque en Cerrar. (. Última modificación: 2025-01-22 17:01

Contenedor en C ++ Y la clase que contiene el objeto y los miembros de otra clase en este tipo de relación se llama clase contenedor. El objeto que forma parte de otro objeto se denomina objeto contenido, mientras que el objeto que contiene otro objeto como parte o atributo se denomina objeto contenedor. Última modificación: 2025-01-22 17:01

El algoritmo de Rijndael es un cifrado de bloque simétrico de nueva generación que admite tamaños de clave de 128, 192 y 256 bits, con datos manejados en bloques de 128 bits; sin embargo, por encima de los criterios de diseño de AES, los tamaños de bloque pueden reflejar los de las claves. Última modificación: 2025-01-22 17:01

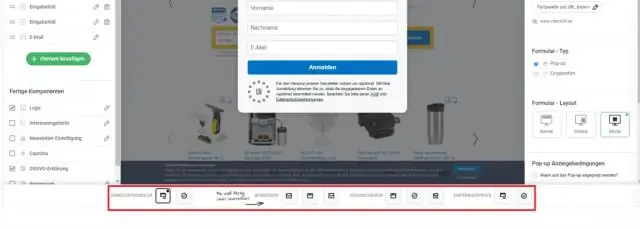

Cómo estructurar un sitio web (en 6 pasos) Paso 1: Reúna las herramientas para crear estructuras alámbricas. Paso 2: Investiga sobre el usuario objetivo y el diseño de UX. Paso 3: Determine sus flujos de usuarios óptimos. Paso 4: Comience a redactar su estructura alámbrica. Paso 5: Realice pruebas de usabilidad para probar su diseño. Paso 6: Convierta su estructura alámbrica en un prototipo. Última modificación: 2025-01-22 17:01

Ventajas y limitaciones de las herramientas CASE Mayor velocidad. Las herramientas CASE brindan automatización y reducen el tiempo para completar muchas tareas, especialmente aquellas que involucran diagramas y especificaciones asociadas. Mayor precisión. Mantenimiento de por vida reducido. Mejor documentación. Programación en manos de no programadores. Beneficios intangibles. Mezcla de herramientas. Costo. Última modificación: 2025-01-22 17:01