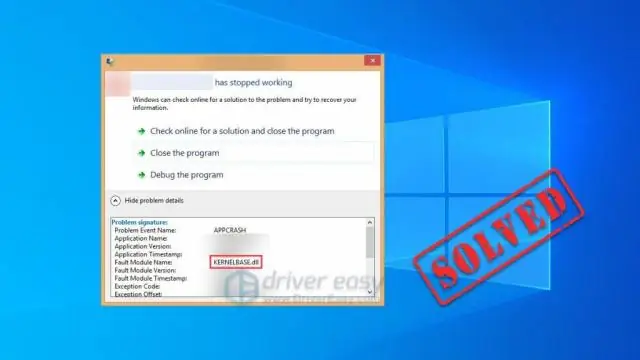

Consejos para reparar errores de DAQExp. dll no se encuentra Error Reinicie su computadora. Restaure el archivo DLL eliminado de la Papelera de reciclaje. Recupere el archivo DLL eliminado con un programa de recuperación de archivos gratuito. Utilice Restaurar sistema para deshacer los cambios recientes del sistema. Reinstale el programa que usa el archivo DLL. Ejecute el comando sfc / scannow. Última modificación: 2025-01-22 17:01

Sin embargo, Internet Explorer permanece en Windows 10 y Windows Server 2019 principalmente para fines empresariales. Desde el 12 de enero de 2016, solo Internet Explorer 11 tiene soporte oficial para los consumidores; Internet Explorer 10 también tiene soporte extendido hasta enero de 2020 en ciertas plataformas. Última modificación: 2025-01-22 17:01

El código de respuesta de estado de éxito HTTP 201 Creado indica que la solicitud se ha realizado correctamente y ha dado lugar a la creación de un recurso. Última modificación: 2025-01-22 17:01

¡Por supuesto que envían y entregan en días lluviosos! En caso de que tenga … están en Seattle, donde los días de lluvia son principalmente lo que se obtiene de octubre a abril. Los transportistas de Amazon pueden verse ralentizados por huracanes y ventiscas, pero su día lluvioso básico no es suficiente para evitar que envíen o entreguen. Última modificación: 2025-01-22 17:01

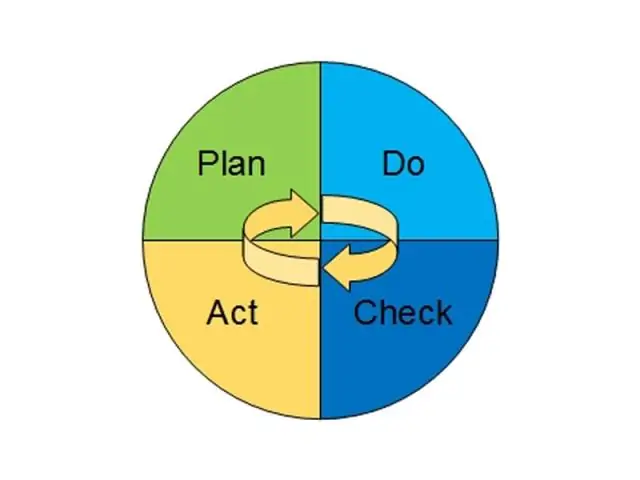

Ágil es un término utilizado para describir enfoques para el desarrollo de software que enfatizan la entrega incremental, la colaboración en equipo, la planificación continua y el aprendizaje continuo. En su esencia, el manifiesto declara 4 declaraciones de valor que representan la base del movimiento ágil. Última modificación: 2025-01-22 17:01

EDSAC, en Full Electronic Delay Storage Calculadora automática, la primera computadora de programa almacenado de tamaño completo, construida en la Universidad de Cambridge, Inglaterra, por MauriceWilkes y otros para brindar un servicio de computación formal a los usuarios. Última modificación: 2025-01-22 17:01

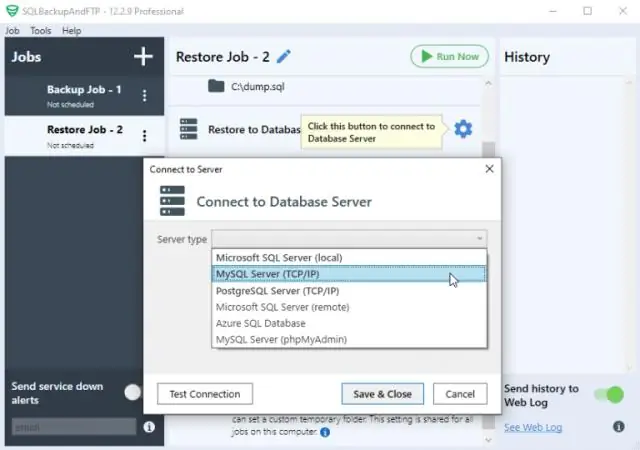

Una copia de seguridad lógica se crea guardando información que representa las estructuras lógicas de la base de datos. Utiliza sentencias SQL como CREATE DATABASE, CREATE TABLE e INSERT. No es correcto decir que una copia de seguridad lógica es una representación de texto del servidor de la base de datos. La copia de seguridad lógica contiene archivos binarios sin texto. Última modificación: 2025-01-22 17:01

Computadoras Navegue a un lugar en el mapa. Amplíe la ubicación que desea ver usando: Su mouse o panel táctil. Teclas de atajo. Debajo de los controles de navegación a la derecha, verá Pegman. Arrastre Pegman al área que desea ver. Earth mostrará imágenes de Street View. En la esquina superior derecha, haz clic en Edificio. Última modificación: 2025-01-22 17:01

Cámaras que clavan el tiro. Todos queremos que la cámara de nuestro teléfono inteligente sea asombrosa, obteniendo fotos buenas y más nítidas en todo tipo de situaciones y condiciones, incluso con poca luz. El iPhone XR tiene las mismas cámaras delanteras y traseras que en los modelos iPhone XS, menos el teleobjetivo secundario 2x en la parte trasera, por supuesto. Última modificación: 2025-01-22 17:01

EcoATM. EcoATM es un quiosco automatizado que recolecta sus teléfonos celulares y tabletas no deseados y le da dinero en efectivo por ellos. Eco-Cell. Eco-Cell es una empresa de reciclaje de desechos electrónicos con sede en Louisville, Kentucky. La mejor compra. Hope Phones. Teléfonos móviles para soldados. Gacela. Call2Recycle. Tu portador. Última modificación: 2025-01-22 17:01

5 respuestas. Hay una versión de Software Center en Debian 7: https: //packages.debian.org/wheezy/software-center Sin embargo, no ofrece software comercial. Curiosamente, el paquete Gnome 'Software', que es el mismo tipo de interfaz gráfica de usuario, es marcado como 'no en Debian' para Gnome 3.12. Última modificación: 2025-01-22 17:01

Brian Ballard. Última modificación: 2025-01-22 17:01

Re: número de tomacorrientes después de gfci Con 220.14, se permite un máximo de 13 tomacorrientes en un circuito de 20A. Pueden ser individuales o dulpex y aún así solo cuentan como un receptáculo. Última modificación: 2025-01-22 17:01

CHiQ es la creación de Sichuan Changhong Electric Co Ltd, uno de los principales fabricantes de productos electrónicos de consumo de China desde 1958. CHiQ defiende el diseño contemporáneo y la innovación tecnológica para realizar su concepto 3S: satisfacción de los empleados, satisfacción de los clientes y satisfacción de los accionistas. Última modificación: 2025-01-22 17:01

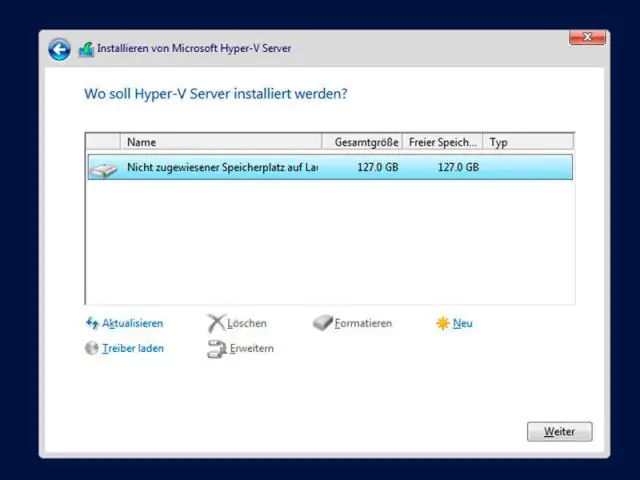

Instale Hyper-V a través de GUI Open Server Manager, esto se puede encontrar en el menú de inicio. Haga clic en el texto "Agregar roles y características". En la ventana "Antes de comenzar", simplemente haga clic en el botón Siguiente. En la ventana "Seleccionar tipo de instalación", deje seleccionada la opción "Instalación basada en funciones o en función" y haga clic en Siguiente. Última modificación: 2025-01-22 17:01

Doctrine está totalmente desacoplado de Symfony y su uso es opcional. Este capítulo trata sobre Doctrine ORM, que tiene como objetivo permitirle mapear objetos a una base de datos relacional (como MySQL, PostgreSQL o Microsoft SQL). También puede conservar datos en MongoDB utilizando la biblioteca ODM de Doctrine. Última modificación: 2025-01-22 17:01

Hay dos tipos de opciones de licencia disponibles para usar Amazon RDS para Oracle: Traiga su propia licencia (BYOL): en este modelo de licencia, puede usar sus licencias de base de datos de Oracle existentes para ejecutar implementaciones de Oracle en Amazon RDS. Última modificación: 2025-01-22 17:01

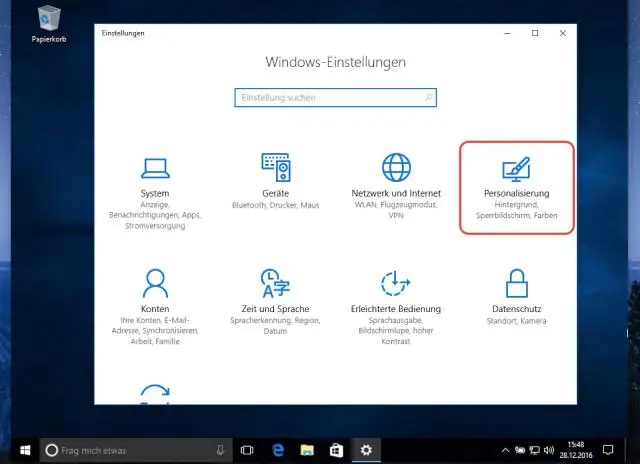

Habilitación de actualizaciones automáticas en Windows 10 Vaya al botón Inicio, luego Configuración-> Actualización y seguridad-> Actualización de Windows. Elija "Buscar actualizaciones" si desea verificar las actualizaciones manualmente. A continuación, seleccione Opciones avanzadas y, a continuación, en "Elija cómo se instalan las actualizaciones", seleccione Automático (recomendado). Última modificación: 2025-01-22 17:01

Haga clic o toque el botón Inicio y, en el menú Inicio, desplácese hacia abajo hasta la carpeta Sistema de Windows. Allí encontrará un acceso directo al Panel de control. En Windows 7, puede encontrar un enlace del Panel de control directamente en el menú Inicio, en su lado derecho. Última modificación: 2025-01-22 17:01

cuatro En consecuencia, ¿cuándo salió el i5 2400? "Sandy Bridge" (cuatro núcleos, 32 millas náuticas) Número de modelo sNúmero de especificación Fecha de lanzamiento Core i5-2380P SR0G2 (D2) Enero de 2012 Core i5-2400 SR00Q (D2) Enero de 2011 Core i5-2450P SR0G1 (D2) Enero de 2012 Core i5-2500 SR00T (D2) Enero de 2011 Uno también puede preguntarse, ¿i5 2400 tiene HyperThreading?. Última modificación: 2025-01-22 17:01

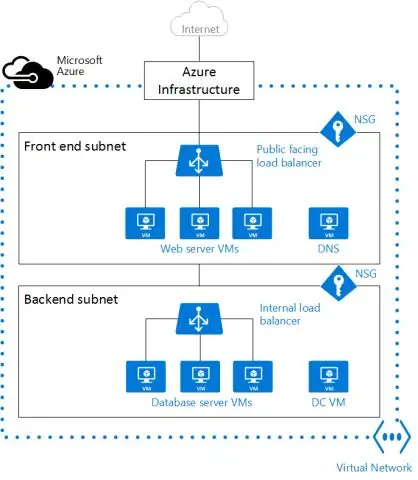

Azure Virtual Network (VNet) es el bloque de construcción fundamental para su red privada en Azure. VNet permite que muchos tipos de recursos de Azure, como Azure Virtual Machines (VM), se comuniquen de forma segura entre sí, con Internet y con las redes locales. Última modificación: 2025-01-22 17:01

No puedes. Internet Explorer está escrito para el sistema operativo Windows y no funcionará en Android. Sin embargo, hay una aplicación de Internet incorporada. Última modificación: 2025-01-22 17:01

Existen diferentes tipos de ataques DoS y DDoS; los más comunes son el ataque de inundación TCP SYN, el ataque de lágrima, el ataque de pitufo, el ataque de ping de la muerte y las redes de bots. Última modificación: 2025-01-22 17:01

Okta conecta a cualquier persona con cualquier aplicación en cualquier dispositivo. Es un servicio de gestión de identidades de nivel empresarial, creado para la nube, pero compatible con muchas aplicaciones locales. El OIN proporciona diversas opciones de integración, lo que permite el inicio de sesión SSO para cada aplicación a la que los usuarios necesitan acceder durante su día laboral. Última modificación: 2025-01-22 17:01

IEC 60417-5007, el símbolo de encendido (línea), que aparece en un botón o en un extremo de un interruptor de palanca indica que el control coloca el equipo en un estado de energía total. IEC60417-5008, el símbolo de apagado (círculo) en un botón o alternar, indica que el uso del control desconectará la energía al dispositivo. Última modificación: 2025-01-22 17:01

Una tarjeta de expansión es una tarjeta / placa electrónica que se utiliza para agregar funcionalidad adicional a una computadora. Se inserta en una ranura de expansión en la placa base de una computadora. Hay disponibles muchas clases diferentes de tarjetas de expansión, incluidas tarjetas de sonido, tarjetas gráficas de video, tarjetas de red y próximamente. Última modificación: 2025-01-22 17:01

La línea roja indica una palabra mal escrita y la línea verde indica un error gramatical. La línea azul indica un error de ortografía contextual. Esta función está desactivada de forma predeterminada. Última modificación: 2025-01-22 17:01

Las proposiciones son iguales o lógicamente equivalentes si siempre tienen el mismo valor de verdad. Es decir, pyq son lógicamente equivalentes si p es verdadero siempre que q lo sea, y viceversa, y si p es falso siempre que q sea falso, y viceversa. Si pyq son lógicamente equivalentes, escribimos p = q. Última modificación: 2025-01-22 17:01

El proceso general de disparo en modo manual puede verse así: Compruebe la exposición de su disparo con el medidor de luz visible a través del visor. Elija una apertura. Ajusta la velocidad del obturador. Elija una configuración ISO. Si el "indicador" del medidor de luz está alineado con 0, tiene una imagen "correctamente" expuesta. Última modificación: 2025-01-22 17:01

Para verificar la versión de WDDM en Windows 10, presione las teclas Win + R juntas en el teclado para abrir el Rundialog. Escriba dxdiag en el cuadro Ejecutar y presione la tecla Intro. Haga clic en la pestaña Pantalla. En la sección de controladores a la derecha, consulte el modelo de controlador de línea. Última modificación: 2025-01-22 17:01

Para llamar a Canadá desde India, marque: 00 - 1 - Código de área - Número de teléfono fijo 00 - 1 - Número de móvil de 10 dígitos 00 - Código de salida para India, y es necesario para realizar cualquier llamada internacional desde India. 1 - Código ISD o código de país de Canadá. Código de área: hay 26 códigos de área en Canadá. Última modificación: 2025-01-22 17:01

Dplyr es un nuevo paquete que proporciona un conjunto de herramientas para manipular eficientemente conjuntos de datos en R. dplyr es la siguiente iteración de plyr, que se centra únicamente en los marcos de datos. dplyr es más rápido, tiene una API más consistente y debería ser más fácil de usar. Última modificación: 2025-06-01 05:06

Por lo general, una intranet incluye conexiones a través de una o más computadoras de puerta de enlace a Internet exterior. Internet es aquel en el que se puede acceder a cualquier cosa y eso es lo que un individuo usa en casa o en su móvil, mientras que Intranet es una red interconectada en una empresa u organización. Última modificación: 2025-01-22 17:01

Diferentes tipos de JOINs (INNER) JOIN: seleccione registros que tengan valores coincidentes en ambas tablas. UNIÓN IZQUIERDA (EXTERIOR): Seleccione registros de la primera tabla (más a la izquierda) que coincidan con los registros de la tabla derecha. UNIÓN DERECHA (EXTERIOR): Seleccione registros de la segunda tabla (más a la derecha) que coincidan con los registros de la tabla izquierda. Última modificación: 2025-01-22 17:01

Main_.py se usa para programas de Python en archivos zip. El archivo _main_.py se ejecutará cuando se ejecute el archivo zip. Por ejemplo, si el archivo zip era como tal: prueba. Última modificación: 2025-01-22 17:01

Estas son las mejores cámaras DSLR por debajo de Rs 50,000 en India (2019): Nikon D5600: 24.1MP, EXPEED 4, puntos 39AF, 970 tomas, 18-55 mm + 70-300 mm. Nikon D5300: 24.1MP, EXPEED 4, 39 puntos AF, 600 disparos, 18-55 mm + 70-300 mm. Canon EOS 200D: 24MP, DIGIC 7, 9AF puntos, 650 disparos, 18-55 mm + 55-250 mm. Última modificación: 2025-01-22 17:01

Esto es lo que tienen en común: tanto el GizmoPal 2 como el GizmoGadget pueden realizar y recibir llamadas telefónicas desde un conjunto de números en la lista blanca que el padre configura con la aplicación Gizmo. El GizmoPal 2 puede realizar y recibir llamadas de hasta 4 números, mientras que el Gadget puede tener hasta diez números en su lista blanca. Última modificación: 2025-01-22 17:01

¿En qué servicio o protocolo se basa el Protocolo de copia segura para garantizar que las transferencias de copias seguras procedan de usuarios autorizados? El Protocolo de copia segura (SCP) se utiliza para copiar de forma segura imágenes de IOS y archivos de configuración a un servidor SCP. Para realizar esto, SCP utilizará conexiones SSH de usuarios autenticados a través de AAA. Última modificación: 2025-01-22 17:01

Para hacer esto, es necesario pasar la señal VGA a través de un convertidor, que tomará la señal de video analógico VGA y las señales de audio estéreo y las convertirá en señales digitales que luego se pueden enviar a través de un cable HDMI para su conexión a un monitor. con un conector HDMI. Última modificación: 2025-01-22 17:01

Toque el icono 'Administrador de aplicaciones' y luego deslícese hacia la izquierda hasta la pestaña 'Todos'. Busque mensajes o mensajes aquí y haga clic en ese icono. Toque en 'Forcestop' y luego haga clic en los iconos 'Limpiar caché' y 'Borrar datos' para eliminar los archivos no deseados del sistema. Última modificación: 2025-01-22 17:01