Los certificados de servidor se utilizan básicamente para identificar un servidor. Normalmente, este certificado se emite para los nombres de host, que podrían ser un lector de host, por ejemplo, Microsoft o cualquier nombre de máquina. Los certificados de servidor sirven al fundamento de cifrar y descifrar el contenido. Última modificación: 2025-01-22 17:01

Para reiniciar su Apple TV, vaya a Configuración> General> Reiniciar. También puede mantener presionado el botón de menú y hacia abajo durante 6 segundos, hasta que la luz comience a parpadear rápidamente. Última modificación: 2025-01-22 17:01

Las aplicaciones comunes de la investigación en Internet incluyen la investigación personal sobre un tema en particular (algo mencionado en las noticias, un problema de salud, etc.), estudiantes que investigan para proyectos y artículos académicos, y periodistas y otros escritores que investigan historias. La investigación es un término amplio. Última modificación: 2025-01-22 17:01

Puede acceder a phpMyAdmin inmediatamente visitando la dirección IP del Droplet en su navegador seguida de / phpmyadmin. Puede iniciar sesión en el Droplet como root utilizando la contraseña que se le envió por correo electrónico o con una clave SSH si agregó una durante la creación. La contraseña de root de MySQL y la contraseña de administrador de phpMyAdmin están en / root. Última modificación: 2025-01-22 17:01

Deslice el interruptor Hold a la posición de Encendido (para que aparezca la naranja) y luego muévalo de nuevo a Apagado. Mantenga presionado el botón Menú en la rueda de clic y el botón central al mismo tiempo. Presiónelos durante 6 a 10 segundos. Este proceso debería reiniciar el iPodnano. Última modificación: 2025-01-22 17:01

Dominios con fallas. Cuando coloca máquinas virtuales en un conjunto de disponibilidad, Azure garantiza distribuirlas entre los dominios de error y los dominios de actualización. Un dominio de falla (FD) es esencialmente un bastidor de servidores. Si algo le sucede a la alimentación que va al bastidor 1, IIS1 fallará y también lo hará SQL1, pero los otros 2 servidores seguirán funcionando. Última modificación: 2025-01-22 17:01

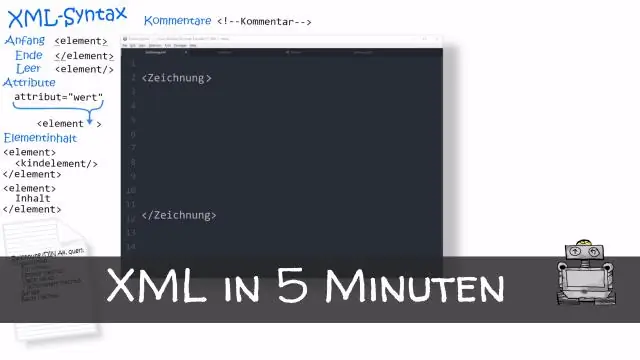

El elemento de configuración en la configuración. El archivo xml contiene elementos que se utilizan para definir valores que configuran la ejecución de Maven de varias formas, como pom. xml, pero no debe agruparse en ningún proyecto específico ni distribuirse a una audiencia. Última modificación: 2025-01-22 17:01

En Quenya, los saludos y agradecimientos generales incluyen "namárië" (estar bien), "aiya" (hola) y "hara máriessë" (permanecer en la felicidad). Última modificación: 2025-01-22 17:01

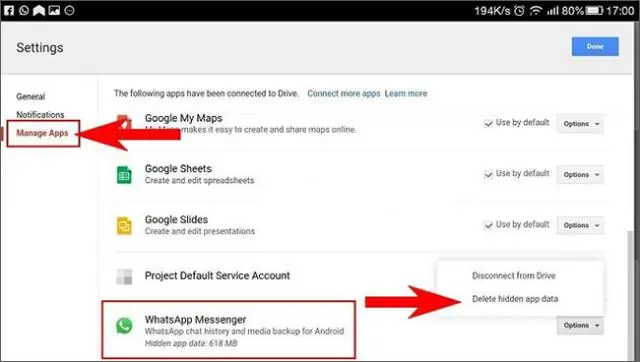

Abra WhatsApp. Toque Menú - Configuración - Chats - Chatbackup. Toque Copia de seguridad en Google Drive y seleccione una frecuencia de copia de seguridad que no sea Nunca. Seleccione una cuenta de Google en la que hará una copia de seguridad de su historial de chat. Última modificación: 2025-01-22 17:01

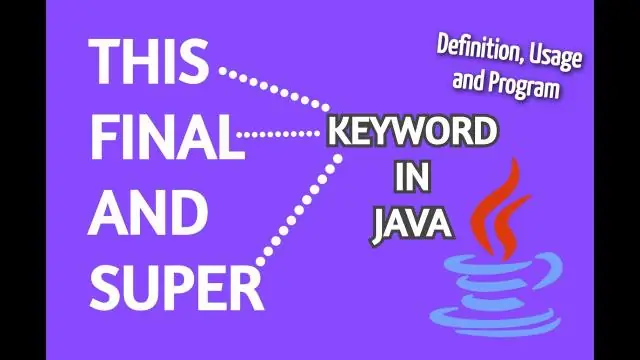

El uso de Java super Keyword super se puede utilizar para hacer referencia a la variable de instancia de la clase principal inmediata. super se puede utilizar para invocar el método de clase padre inmediato. super () se puede usar para invocar el constructor de clase padre inmediato. Última modificación: 2025-01-22 17:01

Acceda a una carpeta compartida en iOS Inicie la aplicación, toque el botón + y toque Windows para agregar un recurso compartido de red de Windows. FileExplorer escaneará su red local en busca de computadoras con Windows que compartan archivos y los mostrará en una lista. Toque una de estas computadoras para ver sus archivos compartidos. Última modificación: 2025-01-22 17:01

Ejecución de un archivo de script del depurador en Eclipse Haga clic en la vista Scripts. Importe uno o más archivos de secuencia de comandos en el orden en que desee que se ejecuten. Seleccione los scripts que desea ejecutar. Haga clic en el icono de la barra de herramientas Ejecutar secuencias de comandos seleccionadas. Última modificación: 2025-01-22 17:01

Cómo jugar Granny en PC 1 Instale BlueStacks y ejecute el instalador. 3 Granny Vaya a la barra de búsqueda en la esquina superior derecha y busque Granny. 5 Una vez completada la instalación, haga clic en el icono Granny en la pestaña Mis aplicaciones. 6 ¡Has terminado. Última modificación: 2025-01-22 17:01

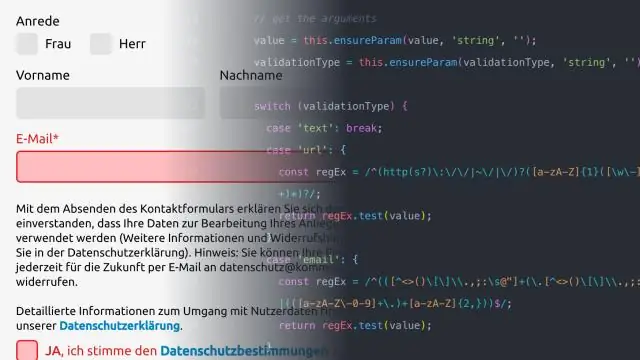

Formularios: envío de eventos y métodos. El evento de envío se activa cuando se envía el formulario, generalmente se usa para validar el formulario antes de enviarlo al servidor o para cancelar el envío y procesarlo en JavaScript. La forma del método. submit () permite iniciar el envío de formularios desde JavaScript. Última modificación: 2025-01-22 17:01

Para que un polígono regular se tesele vértice a vértice, el ángulo interior de su polígono debe dividir 360 grados de manera uniforme. Dado que 108 no divide 360 uniformemente, el pentágono regular no se tesela de esta manera. Puede ver que los ángulos de todos los polígonos alrededor de un solo vértice suman 360 grados. Última modificación: 2025-01-22 17:01

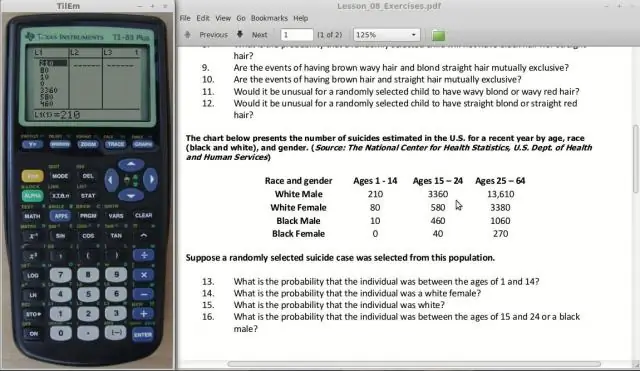

Presione [2nd] [+] [2] para ingresar al menú Memory Management, como se muestra en la primera pantalla. Luego presione [4] para ver las listas de datos que están almacenadas en la memoria. Utilice la tecla de flecha hacia abajo para mover el indicador a la lista que desea eliminar, como se muestra en la segunda pantalla. Presione [DEL] para borrar esa lista. Última modificación: 2025-01-22 17:01

Word Lesson 1 Flashcards A B ¿Cuál de las siguientes acciones o comandos no se puede deshacer en Microsoft Word? Guardar un documento ¿Cuál de los siguientes símbolos de formato ocultos representa una tabulación en un documento? Una flecha negra apuntando hacia la derecha ¿Cuál es el formato de archivo correcto de una plantilla normal de Microsoft Word? .Dotx. Última modificación: 2025-01-22 17:01

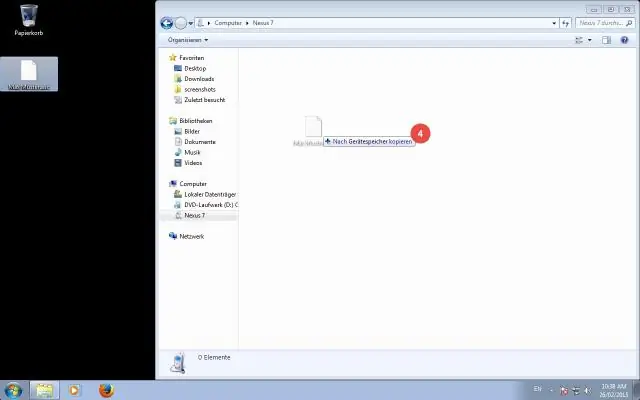

Conecte el dispositivo a una computadora usando el cable USB suministrado. Si es necesario, mantén presionada la barra de estado (área en la parte superior de la pantalla del teléfono con la hora, la intensidad de la señal, etc.) y luego arrástrala hasta la parte inferior. La siguiente imagen es solo un ejemplo. Toque el icono USB y luego seleccione Transferencias de archivos. Última modificación: 2025-01-22 17:01

C ++ admite la asignación dinámica y la desasignación de objetos mediante los operadores nuevo y de eliminación. Estos operadores asignan memoria para los objetos de un grupo llamado tienda gratuita. El nuevo operador llama al operador de función especial nuevo y el operador de eliminación llama al operador de función especial eliminar. Última modificación: 2025-01-22 17:01

Fases de respuesta a incidentes. La respuesta a incidentes generalmente se divide en seis fases; preparación, identificación, contención, erradicación, recuperación y lecciones aprendidas. Última modificación: 2025-01-22 17:01

Paso 1: Obtén la aplicación Google Play Store En la parte inferior derecha, selecciona la hora. Selecciona Configuraciones. En la sección "Google Play Store", junto a "Instalar aplicaciones y juegos de Google Play en su Chromebook", seleccione Activar. En la ventana que aparece, seleccione Más. Se le pedirá que acepte los Términos de servicio. Última modificación: 2025-01-22 17:01

El proceso de autorización de OAuth que Google le pide al usuario que le otorgue acceso a los datos requeridos. Su aplicación obtiene un token de solicitud autorizado del servidor de autorización. Cambia el token de solicitud autorizado por un token de acceso. Utiliza el token de acceso para solicitar datos de los servidores de acceso al servicio de Google. Última modificación: 2025-01-22 17:01

¿Cómo habilitar el rechazo de llamadas durante la grabación de voz en Samsung Galaxy J7 (SM-J700F)? 1 Toque el icono Aplicaciones en la pantalla de inicio. 2 Toque el icono Herramientas. 3 Seleccione y toque Grabadora de voz. 4 Toque el icono Grabar para comenzar a grabar como se muestra a continuación. 5 Toque en la opción Rechazo de llamadas. Última modificación: 2025-01-22 17:01

256 Kbps Posteriormente, también cabe preguntarse, ¿qué bitrate es Amazon Music? Amazon Music HD ofrece audio sin pérdidas en dos rangos de calidad: HD y Ultra HD. Las pistas HD son audio de 16 bits, con una frecuencia de muestreo mínima de 44,1 kHz (16 / 44,1 también se conoce como calidad de CD) y una tasa de bits de 850 kbps.. Última modificación: 2025-01-22 17:01

En ingeniería de software, una aplicación monolítica describe una aplicación de software de un solo nivel en la que la interfaz de usuario y el código de acceso a datos se combinan en un solo programa desde una sola plataforma. Una aplicación monolítica es autónoma e independiente de otras aplicaciones informáticas. Última modificación: 2025-01-22 17:01

Cuando modifica los valores de propiedad en una entidad rastreada, el contexto cambia el EntityState de la entidad a Modificado y ChangeTracker registra los valores de propiedad antiguos y los nuevos valores de propiedad. Cuando se llama a SaveChanges, la base de datos genera y ejecuta una instrucción UPDATE. Última modificación: 2025-06-01 05:06

La API de estado permite que los servicios externos marquen las confirmaciones con un estado de error, falla, pendiente o éxito, que luego se refleja en las solicitudes de extracción que involucran esas confirmaciones. Si está desarrollando una aplicación de GitHub y desea proporcionar información más detallada sobre un servicio externo, es posible que desee utilizar la API de comprobaciones. Última modificación: 2025-01-22 17:01

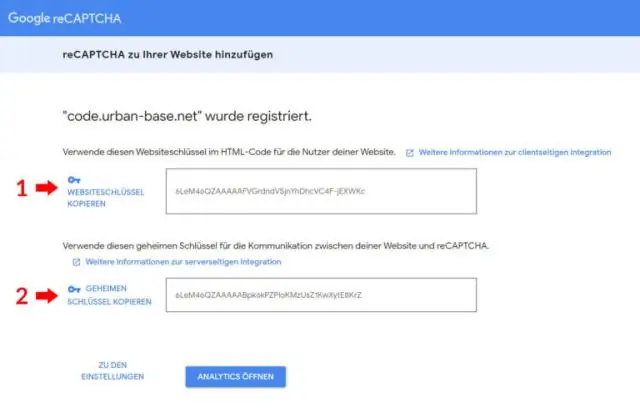

Descripción general: obtenga claves de Google. Cargue recaptcha / api. js en el encabezado de html. Secuestrar el envío de formularios con JavaScript y, en ese momento, obtener un token de Google. Envíe el formulario con el token a su servidor. Realice una solicitud desde el backend de su sitio web a Google para verificar el envío del formulario. Interprete la respuesta y proceda según sea necesario. Última modificación: 2025-01-22 17:01

1 respuesta. db. dropDatabase () eliminará la base de datos, que también eliminará todas las colecciones dentro de una base de datos. Si necesita ver qué bases de datos tiene, puede mostrar dbs. Última modificación: 2025-01-22 17:01

¿Cuánto tiempo me llevará convertirme en un desarrollador web backend independiente? - Quora. Primero, no lo harás hasta que aprendas a programar, lo cual no lo harás en tu adolescencia. Espere hasta que tenga unos 20 años, luego estudie Enséñese a sí mismo Ciencias de la Computación. El tiempo medio es de unos 2 años. Última modificación: 2025-01-22 17:01

El teclado en pantalla no aparece cuando presiono el botón Enter en el control remoto del televisor En el control remoto suministrado, presione el botón HOME. Selecciona Configuraciones. En la categoría Preferencias del sistema, seleccione Teclado. Seleccione Teclado actual. Seleccionar teclado Leanback. Última modificación: 2025-01-22 17:01

Cómo convertir AI a HTML Cargar archivos ai Seleccione archivos de la computadora, Google Drive, Dropbox, URL o arrastrándolos a la página. Elija 'a html' Elija html o cualquier otro formato que necesite como resultado (más de 200 formatos compatibles) Descargue su html. Última modificación: 2025-01-22 17:01

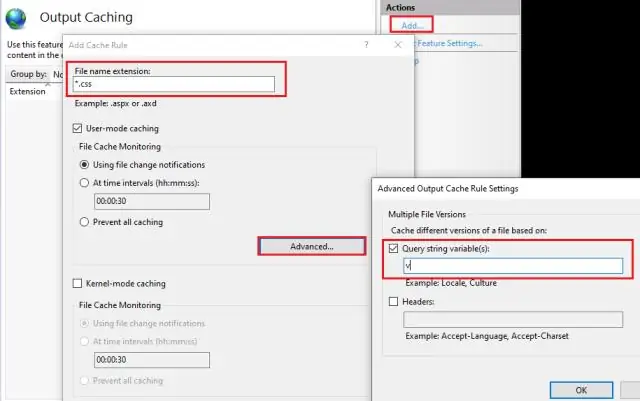

Internet Information Services (IIS) incluye una función de caché de salida que puede almacenar en caché contenido PHP dinámico (o salida de su Microsoft® ASP.NET o ASP clásico, u otras páginas dinámicas) en la memoria. El caché también está integrado con Http. sys controlador en modo kernel, mejorando el rendimiento. Última modificación: 2025-01-22 17:01

Una vista es una tabla virtual creada según el conjunto de resultados de una declaración SQL. Una vista contiene filas y columnas, como una tabla real. Las columnas de la vista son las columnas de una o más tablas reales de la base de datos. Mediante el uso de la interfaz de usuario de SQL Server Management Studio. Mediante el uso de la declaración de consulta de SQL Server. Última modificación: 2025-01-22 17:01

Bajo llave y cadena. frase [FRASE después del verbo] Si algo o alguien se mantiene bajo llave, está en un contenedor o habitación que ha sido cerrada con llave. Los libros normalmente se guardaban bajo llave en la bóveda de la biblioteca. Última modificación: 2025-01-22 17:01

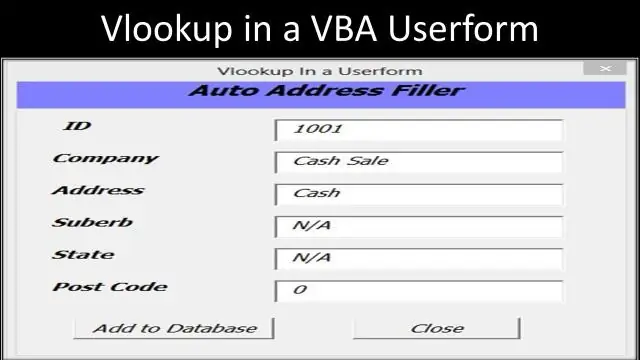

Cómo capturar datos de formularios de usuario en una hoja de cálculo de Excel Defina sus campos. Inicie Excel. Agregue sus cuadros de texto. Seleccione el icono "TextBox" de la caja de herramientas y arrastre un cuadro de texto justo a la derecha de su primera etiqueta. Agregue un botón Enviar. Haga clic en el icono "Botón de comando" en la Caja de herramientas, que se parece a un botón estándar al estilo de Windows. Agregar código de Visual Basic. Última modificación: 2025-01-22 17:01

Bloquear la rotación en iPads más nuevos 1) Deslice el dedo hacia abajo desde la esquina derecha de la pantalla para abrir el Centro de control. 2) Toque el icono de bloqueo para bloquear la rotación. 1) Abra su Configuración y toque General. 2) En Usar interruptor lateral para, toque Bloquear rotación en lugar de Silenciar. Última modificación: 2025-01-22 17:01

La selección de múltiples vías permite al usuario seleccionar entre más de dos opciones. En pseudocódigo, las palabras clave utilizadas para la selección de múltiples vías incluyen CASEWHERE, OTHERWISE y ENDCASE. Última modificación: 2025-01-22 17:01

Apache Tomcat es un contenedor de servlets de Java y se ejecuta en una máquina virtual de Java o JVM. Tomcat utiliza la especificación de servlet de Java para ejecutar servlets generados por solicitudes, a menudo con la ayuda de páginas JSP, lo que permite generar contenido dinámico de manera mucho más eficiente que con un script CGI. Última modificación: 2025-01-22 17:01

La Universidad de Florida ofrece cursos diseñados para obtener un título universitario de Justicia Penal y / o completar un programa certificado. La Universidad de Florida es una institución pública de educación superior de 4 años que ofrece uno o más de los siguientes programas: Justicia penal. Criminología. Última modificación: 2025-01-22 17:01