Re: ¿Diferencia entre conectores ODBC y OLE DB? ODBC es Open Data Base Connectivity, que es un método de conexión a fuentes de datos y otras cosas. OLEDB es el sucesor de ODBC, un conjunto de componentes de software que permiten que un QlikView se conecte con un back-end como SQL Server, Oracle, DB2, mySQL etal. Última modificación: 2025-01-22 17:01

El Fitbit Versa tiene un sensor de SpO2, lo que significa que eventualmente podría rastrear condiciones como la apnea del sueño. El Fitbit Versa, y el reloj del año pasado, el Fitbit Ionic, tienen un sensor de SpO2, que mide los niveles de oxígeno en sangre. Última modificación: 2025-01-22 17:01

El manifiesto de la aplicación web es un archivo JSON que le informa al navegador sobre su aplicación web progresiva y cómo debe comportarse cuando se instala en el escritorio o dispositivo móvil del usuario. Un archivo de manifiesto típico incluye el nombre de la aplicación, los íconos que la aplicación debe usar y la URL que debe abrirse cuando se inicia la aplicación. Última modificación: 2025-01-22 17:01

RAID 3D. Este es un RAID patentado desarrollado por Pure Storage y utiliza unidades flash en lugar de discos duros. Esto se usa generalmente para evitar la pérdida de datos en caso de falla de un componente en el almacenamiento flash. Debido a las velocidades de transferencia más rápidas en las unidades de estado sólido, la matriz tiene un alto rendimiento de E / S. Última modificación: 2025-01-22 17:01

Cuando se usan con cautela, las redes sociales pueden proporcionar ventajas obvias como la creación de redes profesionales, la educación clínica y la promoción de la salud de los pacientes. Sin embargo, cuando se usan imprudentemente, las redes sociales tienen sus desventajas, como la violación de la confidencialidad y privacidad de los pacientes, y pueden tener consecuencias formidables. Última modificación: 2025-01-22 17:01

En su configuración predeterminada, el código de infraestructura de transacciones de Spring Framework solo marca una transacción para revertir en el caso de tiempo de ejecución, excepciones no verificadas; es decir, cuando la excepción lanzada es una instancia o subclase de RuntimeException. (Los errores también, de forma predeterminada, darán como resultado una reversión). Última modificación: 2025-01-22 17:01

Los arquitectos de datos crean y mantienen la base de datos de una empresa mediante la identificación de soluciones estructurales y de instalación. Trabajan con administradores y analistas de bases de datos para asegurar un fácil acceso a los datos de la empresa. Las tareas incluyen la creación de soluciones de bases de datos, la evaluación de requisitos y la preparación de informes de diseño. Última modificación: 2025-01-22 17:01

Con la aplicación Mobdro, los usuarios tendrán acceso a lo último en entretenimiento, canales de televisión, diferentes programas, espectáculos y otros servicios de entretenimiento multimedia. El soporte de Chromecast es como la guinda de un pastel. Los usuarios podrán transmitir las imágenes en las pantallas de TV con la ayuda del dispositivo Chromecast. Última modificación: 2025-01-22 17:01

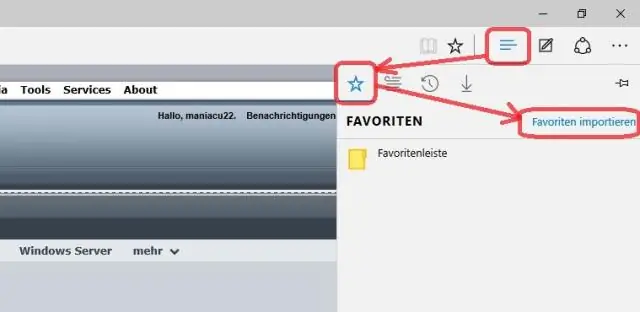

Importar marcadores en MicrosoftEdge Inicie Microsoft Edge y seleccione el botón Moreactions en la esquina superior derecha y luego seleccione Configuración. Luego seleccione el enlace Importar favoritos desde otro navegador. Actualmente, los únicos dos navegadores que se incluyen para una importación fácil son Chrome e Internet Explorer. Última modificación: 2025-01-22 17:01

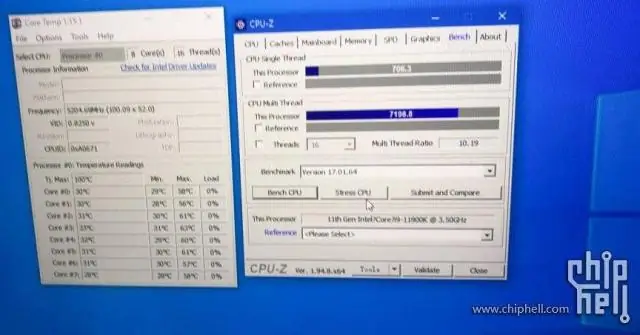

La principal diferencia entre un solo subproceso y varios subprocesos en Java es que un solo subproceso ejecuta tareas de un proceso, mientras que en varios subprocesos, varios subprocesos ejecutan las tareas de un proceso. Un proceso es un programa en ejecución. Cuando hay varios subprocesos en un proceso, se denomina aplicación de varios subprocesos. Última modificación: 2025-01-22 17:01

Cuándo utilizar la nube pública La nube pública es más adecuada para situaciones con estas necesidades: Necesidades informáticas predecibles, como servicios de comunicación para un número específico de usuarios. Aplicaciones y servicios necesarios para realizar operaciones comerciales y de TI. Requisitos de recursos adicionales para abordar las diferentes demandas máximas. Última modificación: 2025-01-22 17:01

Virgin Media es el proveedor de banda ancha más rápido disponible a nivel nacional, con alrededor del 51% del Reino Unido cubierto. Esperan alcanzar el 53% para 2020. Compare eso con la red telefónica de BT, que alcanza el 91%. Pero su paquete más rápido disponible en todo el mundo, Superfast Fiber 2, solo alcanza velocidades promedio de 67Mb. Última modificación: 2025-01-22 17:01

El método POST transfiere información a través de encabezados HTTP. La información se codifica como se describe en el caso de GETmethod y se coloca en un encabezado llamado QUERY_STRING. El método POST no tiene ninguna restricción sobre el tamaño de los datos que se enviarán. El método POST se puede utilizar para enviar datos ASCII y binarios. Última modificación: 2025-01-22 17:01

Ejemplo de respuesta a 2c: los bitcoins representan una tecnología innovadora porque cambian la forma en que pensamos sobre la moneda de una moneda física a una moneda digital. Dado que los bitcoins no se pueden rastrear, se pueden usar para comprar artículos ilegales, particularmente en la web profunda. Última modificación: 2025-01-22 17:01

Rogers está introduciendo planes de datos ilimitados sin cargos por exceso a partir del jueves. Los planes comenzarán en $ 75 e incluirán 10 gigabytes por mes a velocidades de transmisión de datos completas y datos ilimitados a velocidad reducida después de eso. Última modificación: 2025-01-22 17:01

Actualmente, un iPhone 3GS de Apple vale entre $ 0 y $ 0. Última modificación: 2025-01-22 17:01

Topcoat, también conocido como flowcoat es el término utilizado para gelcoat al que se le ha agregado una solución de cera para permitir su uso como acabado como gelcoat donde no es posible usar un molde de fibra de vidrio. La solución de cera se agrega al gelcoat al 2% en peso para evitar la pegajosidad de la superficie. Última modificación: 2025-01-22 17:01

Tampoco se sabe que las termitas transmitan enfermedades dañinas para los humanos. Sin embargo, las personas que viven en hogares infestados de termitas pueden sufrir reacciones alérgicas o incluso ataques de asma. Los sistemas de calefacción o ventilación pueden contribuir especialmente a la propagación de partículas irritantes y polvo de los nidos de termitas. Última modificación: 2025-01-22 17:01

En pocas palabras, la inteligencia artificial y el aprendizaje automático han mejorado la forma en que aprovechamos el poder de los datos para producir información procesable, brindándonos nuevas herramientas para lograr los objetivos de la marca. Ya sea que estemos hablando de una mayor personalización, una inteligencia del consumidor mejor y más profunda, una mayor velocidad de comercialización, etc. Última modificación: 2025-01-22 17:01

HttpGet y HttpPost, ambos son el método para publicar datos de clientes o datos de formularios en el servidor. HTTP es un protocolo de transferencia de hipertexto diseñado para enviar y recibir datos entre el cliente y el servidor mediante páginas web. Última modificación: 2025-01-22 17:01

Los destinos de eventos extendidos de SQL Server son consumidores de eventos. Los destinos pueden escribir en un archivo, almacenar datos de eventos en un búfer de memoria o agregar datos de eventos. Los destinos pueden procesar datos de forma sincrónica o asincrónica. El diseño de eventos extendidos asegura que los objetivos estén garantizados para recibir eventos una vez y solo una vez por sesión. Última modificación: 2025-01-22 17:01

Ejemplos de estructuras de datos lineales son Arrays, Stack, Queue y Linked List. Una matriz es una colección de elementos de datos que tienen los mismos tipos de datos. Una pila es una estructura de datos LIFO (último en entrar, primero en salir) donde el elemento que se agregó en último lugar se eliminará primero. Todas las operaciones en la pila se realizan desde un extremo llamado TOP. Última modificación: 2025-01-22 17:01

Para brindar la mejor protección a su cuenta, los vínculos seguros están activados de manera predeterminada. Puede desactivarlos iniciando sesión en https://outlook.live.com. Luego seleccione Configuración> Premium> Seguridad. Hay una palanca en Seguridad avanzada que puede usar para desactivar Safelinks. Última modificación: 2025-01-22 17:01

Un archivo de hosts consta de grupos de hosts y hosts dentro de esos grupos. Se puede construir un superconjunto de hosts a partir de otros grupos de hosts utilizando el operador: children. A continuación se muestra un ejemplo de un archivo de hosts Ansible muy básico. Última modificación: 2025-01-22 17:01

Comprar una vivienda de HUD Las ejecuciones hipotecarias de HUD se venden mediante un proceso de licitación, y debe contratar a un agente de bienes raíces con licencia para que lo ayude con esto. Todas las ofertas enviadas se abren al final de ese período, y el HUD generalmente acepta la oferta más alta o la oferta que les brinda el valor neto más alto. Última modificación: 2025-01-22 17:01

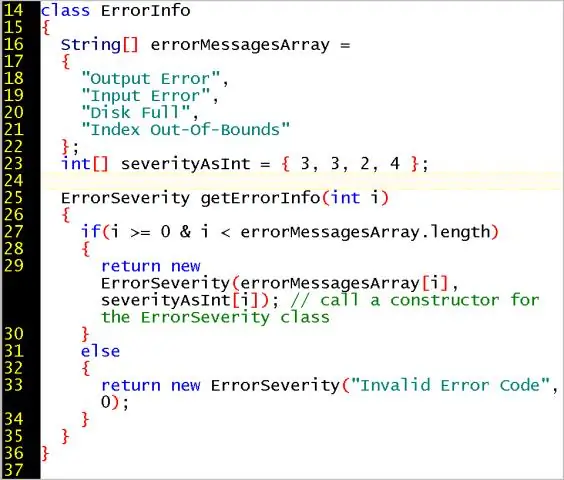

Llamar a un método en Java desde otra clase es muy simple. Podemos llamar a un método de otra clase simplemente creando un objeto de esa clase dentro de otra clase. Después de crear un objeto, llame a métodos utilizando la variable de referencia del objeto. Entendamos con un programa de ejemplo. Última modificación: 2025-01-22 17:01

SANS: 20 controles de seguridad críticos que necesita para agregar Inventario de dispositivos autorizados y no autorizados. Inventario de software autorizado y no autorizado. Configuraciones seguras para hardware y software en dispositivos móviles, computadoras portátiles, estaciones de trabajo y servidores. Evaluación y corrección continua de vulnerabilidades. Defensas contra malware. Seguridad del software de aplicación. Última modificación: 2025-01-22 17:01

Es responsabilidad personal de cada empleado de Salesforce vivir y defender los valores de la empresa de 'Confianza, Éxito del cliente, Innovación, Retribución, Igualdad, Bienestar, Transparencia y Diversión'. Al final del día, Salesforce obtiene el mejor trabajo de su gente debido a su cultura de poner a las personas primero. Última modificación: 2025-01-22 17:01

El físico holandés Christiaan Huygens (1629-1695) propuso una versión temprana del método hipotético-deductivo. El método generalmente asume que las teorías correctamente formadas son conjeturas destinadas a explicar un conjunto de datos observables. Última modificación: 2025-01-22 17:01

El Columbian Exchange provocó el crecimiento de la población en Europa al traer nuevos cultivos de las Américas e inició el cambio económico de Europa hacia el capitalismo. La colonización interrumpió los ecosistemas, trayendo nuevos organismos como los cerdos, al tiempo que eliminó por completo a otros como los castores. Última modificación: 2025-01-22 17:01

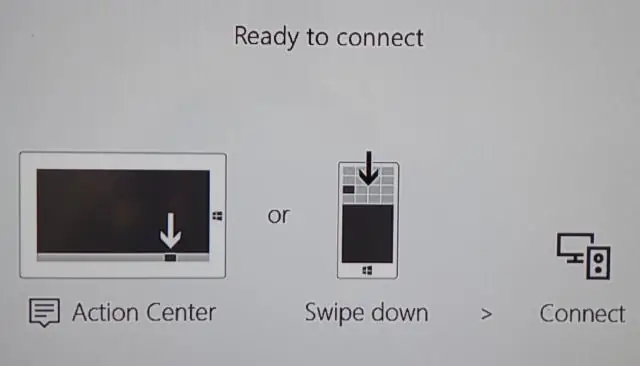

Pasos que debe seguir: Descargue su aplicación creada por InstaVR en su teléfono Samsung. Conecta tu dongle Chromecast al televisor al que te gustaría transmitir. Con la aplicación móvil de Oculus descargada, seleccione el botón Transmitir, con su televisor nombrado como el destino seleccionado. Última modificación: 2025-01-22 17:01

HTTP Keep-Alive, también conocido como conexión HTTP persistente, es una instrucción que permite que una sola conexión TCP permanezca abierta para múltiples solicitudes / respuestas HTTP. De forma predeterminada, las conexiones HTTP se cierran después de cada solicitud. Última modificación: 2025-01-22 17:01

Con un atenuador unipolar estándar, un solo interruptor controla la luz. Con un atenuador de tres vías, puede controlar una luz con dos interruptores. Necesitará un atenuador de tres vías y un interruptor de tres vías. Esto le permite atenuar la luz desde un lugar y encender y apagar las luces desde otro. Última modificación: 2025-01-22 17:01

Transmitir videos desde MovieBox Chromecast Connect: En primer lugar, debe conectar su dispositivo con conexión a Internet. Ahora descargue la aplicación AllCast de Play Store en su dispositivo móvil. Más tarde, instale la aplicación y ábrala en la pantalla del dispositivo. Ahora inicie la aplicación MovieBox y busque su opción de configuración en la esquina superior derecha. Última modificación: 2025-01-22 17:01

WFQ es un algoritmo de cola basado en flujo que se utiliza en Quality of Service (QoS) que hace dos cosas simultáneamente: Programa el tráfico interactivo al frente de la cola para reducir el tiempo de respuesta y comparte de manera justa el ancho de banda restante entre los flujos de gran ancho de banda. Última modificación: 2025-01-22 17:01

Su computadora portátil emite radiación. De hecho, su computadora portátil emite varios tipos diferentes de radiación: radiación electromagnética de 400 a 800 THz. Esta es la luz visible emitida por la pantalla de la computadora portátil que le permite ver lo que muestra la computadora. Última modificación: 2025-01-22 17:01

La propiedad clear CSS establece si un elemento debe moverse debajo (borrado) de los elementos flotantes que lo preceden. La propiedad clara se aplica a elementos flotantes y no flotantes. Última modificación: 2025-01-22 17:01

Las aplicaciones de Android se pueden desarrollar en una máquina con Windows, Linux o en una Mac, pero iOS no es tan flexible. Xcode fue diseñado solo para ejecutarse en máquinas Mac, por lo que tendrá que contratar una computadora Mac para el desarrollo de iOS porque no puede desarrollar una aplicación de iOS en una máquina con Windows / Linux. Última modificación: 2025-01-22 17:01

Los ejemplos del uso del principio de especificidad de codificación incluyen; Estudiar en la misma habitación que se toma un examen y recordar información cuando está intoxicado es más fácil cuando está intoxicado nuevamente. Última modificación: 2025-01-22 17:01

Cómo solucionar problemas de bloqueo excluyendo SafariSuggestions. Haga clic en 'Safari' Abra 'Safari', luego haga clic en 'Safari' en el panel de navegación en la parte superior de la pantalla. Seleccione 'Preferencias' Vaya a la pestaña 'Buscar'. Detenga las sugerencias de Safari. Abra 'Ir a la carpeta' Ingrese 'Dirección de caché' Elimine el 'Archivo Cache.db. Última modificación: 2025-01-22 17:01