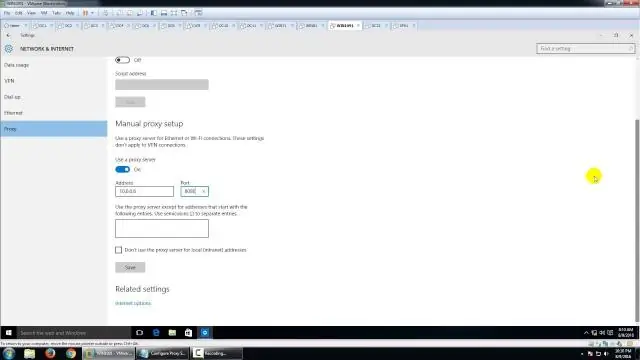

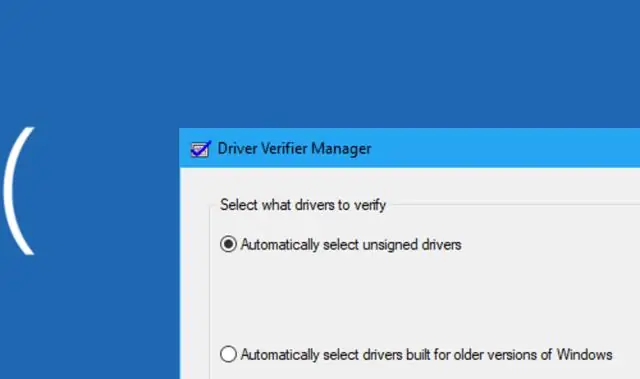

Echemos un vistazo a la configuración del proxy de Windows y los pasos para repararlo. Reinicie su computadora y enrutador. Revise la configuración de proxy en Windows. Ejecute el solucionador de problemas del adaptador de red. Obtener automáticamente la dirección IP y el DNS. Actualice o revierte su controlador de red. Restablecer la configuración de red a través del símbolo del sistema. Última modificación: 2025-01-22 17:01

Activar o desactivar la reinscripción forzada Inicie sesión en su Consola de administración de Google. En la página de inicio de la Consola de administración, vaya a Gestión de dispositivos Chrome. Haga clic en Configuración del dispositivo. A la izquierda, seleccione la organización donde desea activar o desactivar la reinscripción forzada. Configure la opción de reinscripción forzosa: haga clic en Guardar. Última modificación: 2025-01-22 17:01

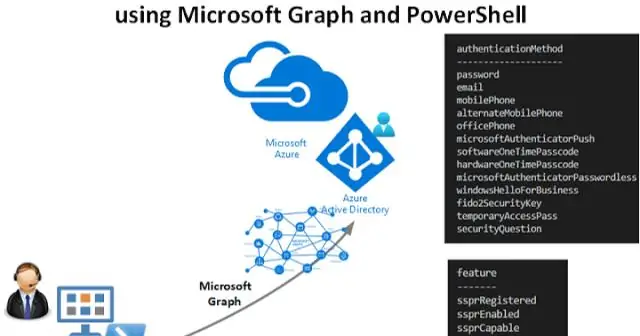

Los pasos básicos necesarios para usar el flujo de concesión del código de autorización de OAuth 2.0 para obtener un token de acceso desde el punto de conexión de la plataforma de identidad de Microsoft son: Registre su aplicación con Azure AD. Obtenga autorización. Obtén un token de acceso. Llame a Microsoft Graph con el token de acceso. Utilice un token de actualización para obtener un token de acceso nuevo. Última modificación: 2025-01-22 17:01

Inicie sesión en EZ Pay (Canadá): administre los pagos cargando automáticamente su tarjeta de crédito, o debitando directamente su cuenta bancaria, para pagos únicos o recurrentes. Última modificación: 2025-01-22 17:01

Azure IoT Hub es el conector de Internet de las cosas de Microsoft a la nube. Es un servicio en la nube completamente administrado que permite comunicaciones bidireccionales confiables y seguras entre millones de dispositivos IoT y un back-end de solución. Los mensajes de nube a dispositivo le permiten enviar comandos y notificaciones a sus dispositivos conectados. Última modificación: 2025-01-22 17:01

Por lo general, throw hace que la función termine inmediatamente, por lo que incluso si coloca algún código después (dentro del mismo bloque), no se ejecutará. Esto se aplica tanto a C ++ como a C #. Última modificación: 2025-01-22 17:01

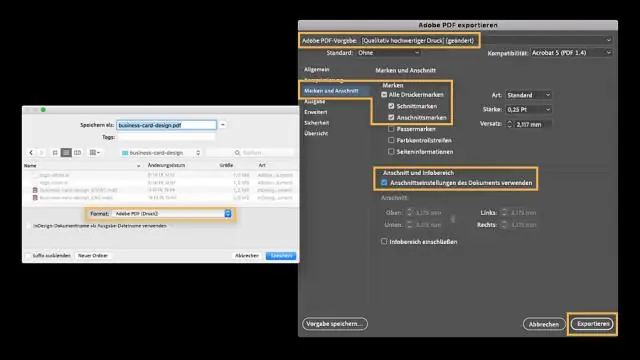

Elija Archivo> Exportar y seleccione el formato AdobePDF (Imprimir). Seleccione el ajuste preestablecido de Adobe PDF recomendado por su proveedor de impresión. En la pestaña General, seleccione Ver PDF después de exportar. En Marcas y sangrados, seleccione CropMarks y Use la configuración de sangrado del documento. Última modificación: 2025-01-22 17:01

El Sony Xperia Z1 es un teléfono inteligente de una sola SIM (GSM) que acepta una tarjeta Micro-SIM. Las opciones de conectividad en el Sony Xperia Z1 incluyen Wi-Fi 802.11 a / b / g / n / ac, GPS, Bluetooth v4. 00, NFC, radio FM, Wi-Fi Direct, enlace de alta definición móvil (MHL), 3G y 4G. Última modificación: 2025-01-22 17:01

Diez formas de establecer una intención poderosa Decide quién quieres SER. 2 - Escribe tu intención. Dígalo en voz alta a menudo. 4 - Controle sus pensamientos. 5 - Cuida tu idioma. 7 - Salga del pensamiento terapéutico y pase a pensar en el futuro. 8 - Deja de quejarte. 9 - Pídale a un amigo o compañero de trabajo que inicie una sociedad con "intención de retención". Ser persistente. Última modificación: 2025-01-22 17:01

Exprese su ser creativo a través de artesanías de papel hechas a mano, tarjetas e impresiones de bellas artes. La artesanía no es solo un pasatiempo o una profesión; es un estilo de vida. Si bien su impresora actúa como su motor creativo, la tinta y el papel originales de Canon actúan como las herramientas necesarias para crear recuerdos fotográficos y productos duraderos * de alta calidad. Última modificación: 2025-01-22 17:01

Guárdelo o elimínelo, es su elección. Para eliminar OneDrive Detenga el servicio de sincronización desenlazándolo en la configuración de la aplicación, luego desinstale OneDrive como cualquier otra aplicación. En realidad, está integrado en Windows 10, por lo que en realidad no lo elimina, lo deshabilita y lo oculta. Última modificación: 2025-01-22 17:01

Es necesario preparar una unidad flash USB con suficiente espacio de almacenamiento para guardar los datos de su computadora y la copia de seguridad del sistema. Por lo general, 256 GB o 512 GB es suficiente para crear una copia de seguridad de la computadora. Última modificación: 2025-01-22 17:01

Lista de prefijos derivados del inglés Prefijo Significado inter- 'entre' intra- 'dentro de' ir- 'dentro de'; 'hacia'; 'marginal o no' macro- 'gran escala'; 'excepcionalmente prominente'. Última modificación: 2025-01-22 17:01

Norton funcionará en Windows 10 siempre que tenga instalada la última versión. Para asegurarse de que tiene instalada la última versión de Norton, visite el Centro de actualizaciones de Norton. Si ha recibido Norton de su proveedor de servicios, consulte cómo instalar Norton desde su proveedor de servicios. Última modificación: 2025-01-22 17:01

Apache POI es una API popular que permite a los programadores crear, modificar y mostrar archivos de MS Office usando programas Java. Es una biblioteca de código abierto desarrollada y distribuida por Apache Software Foundation para diseñar o modificar archivos de Microsoft Office usando el programa Java. Última modificación: 2025-01-22 17:01

Andrew Burton / Getty Images Hewlett Packard Enterprise está comprando la empresa de almacenamiento flash Nimble Storage por 12,50 dólares la acción, o alrededor de mil millones de dólares. HPE también asumirá o pagará las adjudicaciones de capital no invertidas de Nimble, que tienen un valor aproximado de 200 millones de dólares. HPE compró en enero SimpliVity, una startup de almacenamiento, por $ 650 millones. Última modificación: 2025-01-22 17:01

La comunicación de máquina a máquina, o M2M, es exactamente como suena: dos máquinas "comunicándose" o intercambiando datos, sin interacción o interfaz humana. Esto incluye conexión en serie, conexión de línea eléctrica (PLC) o comunicaciones inalámbricas en el Internet de las cosas industrial (IoT). Última modificación: 2025-01-22 17:01

Instalar Linkerd es sencillo. Primero, instalará la CLI (interfaz de línea de comandos) en su máquina local. Con esta CLI, luego instalará el plano de control en su clúster de Kubernetes. Finalmente, "combinará" uno o más servicios agregando los proxies del plano de datos. Última modificación: 2025-01-22 17:01

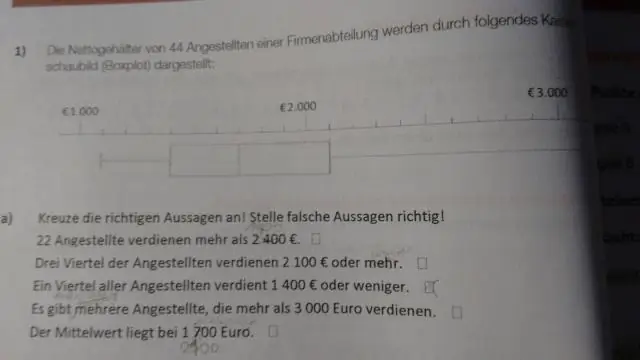

Los siguientes pasos se pueden utilizar para construir un diagrama de caja modificado. Ponga los valores de los datos en orden. Encuentre la mediana, es decir, el valor medio de los datos cuando se ordenan las puntuaciones. Encuentre la mediana de los valores de los datos por debajo de la mediana. Encuentre la mediana de los valores de los datos por encima de la mediana. Última modificación: 2025-01-22 17:01

Blob es una colección de datos binarios almacenados como un solo objeto. Puede convertir este tipo de datos a String o desde String utilizando los métodos toString y valueOf, respectivamente. Los blobs pueden aceptarse como argumentos de servicios web, almacenarse en un documento (el cuerpo de un documento es un blob) o enviarse como archivos adjuntos. Última modificación: 2025-01-22 17:01

Configurador. Por Vangie Beal Un nombre para un tipo de herramienta de software utilizada en el comercio electrónico o el nombre utilizado para describir solo el motor de un sistema de configuración de ventas. Última modificación: 2025-01-22 17:01

Puede editar documentos de Microsoft Office Word con la versión para iPhone de Word. Necesita una cuenta de Office 365 para editar documentos con Word. También puede editar documentos de texto con Google Docs en iPhone. Última modificación: 2025-01-22 17:01

La parte inferior de la g de dos pisos se llama bucle; el trazo muy corto en la parte superior se llama oreja. Última modificación: 2025-01-22 17:01

Monkey's Audio que está representado por el. La extensión apefile es un formato de audio sin pérdidas (también conocido como códec APE, formato MAC). Esto significa que no descarta datos de audio como lo hacen los formatos de audio con pérdida, como MP3, WMA, AAC y otros. Última modificación: 2025-01-22 17:01

VLC grabará DVD pero no convertirá archivos de video a formato DVD. Un software de terceros como Nero, Adobe Encore o Media Center Suite de Sony tendrá que manejar la conversión. Tampoco hay ningún software nativo de Windows o Mac que haga esto. Última modificación: 2025-01-22 17:01

El tipo de datos BIT de SQL Server es un tipo de datos entero que puede tomar un valor de 0, 1 o NULL. Si una tabla tiene columnas de 9 a 16 bits, SQL Server las almacena como 2 bytes y así sucesivamente. SQL Server convierte un valor de cadena TRUE en 1 y FALSE en 0. También convierte cualquier valor distinto de cero en 1. Última modificación: 2025-01-22 17:01

Realice los siguientes pasos para eliminar todas las entradas de la puerta de enlace en la tabla de enrutamiento: Para mostrar la información de enrutamiento, ejecute el siguiente comando: netstat -rn. Para vaciar la tabla de enrutamiento, ejecute el siguiente comando: route -f. Última modificación: 2025-01-22 17:01

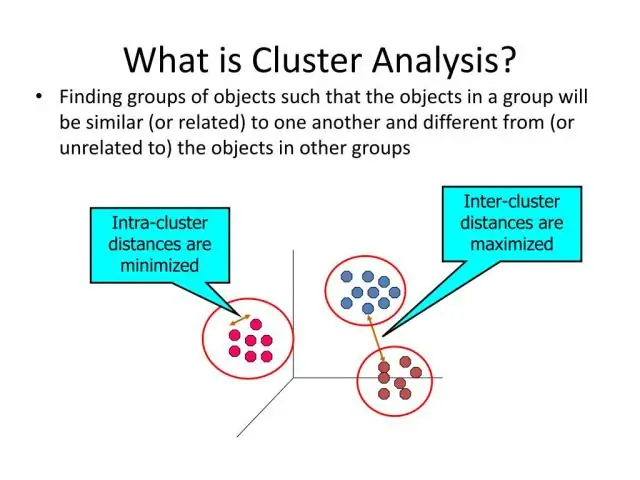

La agrupación es el proceso de convertir un grupo de objetos abstractos en clases de objetos similares. Puntos para recordar. Un grupo de objetos de datos se puede tratar como un solo grupo. Mientras hacemos el análisis de conglomerados, primero dividimos el conjunto de datos en grupos según la similitud de los datos y luego asignamos las etiquetas a los grupos. Última modificación: 2025-01-22 17:01

Tiene dos métodos básicos: presentación directa y presentación por sorteo. Última modificación: 2025-01-22 17:01

Mejor en general: Transferencias de camisetas Avery para impresoras de inyección de tinta Para un papel de transferencia de hierro confiable y fácil de usar, Avery aparece en la parte superior de la lista. Está diseñado para telas de colores más claros y funciona con impresoras de inyección de tinta. Última modificación: 2025-01-22 17:01

El fabricante ha registrado oficialmente un ESN / IMEI en la lista blanca con un dispositivo. Casi todos los teléfonos inteligentes que se pueden vender en Swappa están incluidos en la lista blanca. Se ha informado de la pérdida o el robo de un ESN / IMEI en la lista negra con el registro global. Un dispositivo en la lista negra no se puede activar y no se puede vender aquí en Swappa. Última modificación: 2025-01-22 17:01

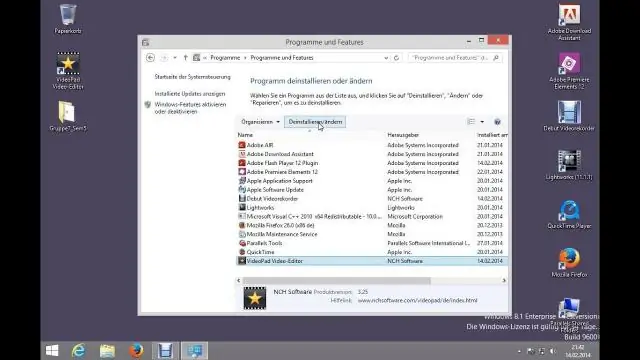

Desinstale Microsoft Visual C ++ En su teclado, presione Windows + R para abrir el comando Ejecutar. Escriba en Panel de control y haga clic en Aceptar. Seleccione Desinstalar un programa. Haga clic en Desinstalar y siga las instrucciones en pantalla para desinstalar el programa. Última modificación: 2025-01-22 17:01

En algunos casos, Kaspersky Total Security puede ralentizar el trabajo de la computadora debido a la falta de recursos del sistema. Puede mejorar el rendimiento de su equipo haciendo lo siguiente: Abra la Configuración de Kaspersky Total Security. Última modificación: 2025-01-22 17:01

La diferencia entre @ViewChildren y @ContentChildren es que @ViewChildren busca elementos en Shadow DOM mientras que @ContentChildren los busca en Light DOM. Última modificación: 2025-01-22 17:01

Antivirus, antimalware, filtro de correo no deseado, cortafuegos y controles parentales en tiempo real con McAfee TotalProtection. Obtenga ayuda de un experto en seguridad para eliminar virus y software espía, todo desde la comodidad de su hogar con el Servicio de eliminación de virus de McAfee. Última modificación: 2025-01-22 17:01

La vestimenta se considera un aspecto de la comunicación no verbal y tiene un significado social para la audiencia. La vestimenta también incluye las cosas que la gente usa, como joyas, corbatas, carteras, sombreros y anteojos. La ropa transmite pistas no verbales sobre la personalidad, los antecedentes y el estado financiero del hablante. Última modificación: 2025-01-22 17:01

El Nabi es una gran tableta que los niños pueden hacer ellos mismos. Enviado desde Amazon a tiempo y en buenas condiciones. Última modificación: 2025-01-22 17:01

Ataque de desbordamiento de búfer con ejemplo. Cuando un programa o proceso del sistema coloca más datos (de los que originalmente se asignaron para almacenar), los datos adicionales se desbordan. Hace que algunos de esos datos se filtren a otros búferes, lo que puede corromper o sobrescribir los datos que tenían. Última modificación: 2025-01-22 17:01

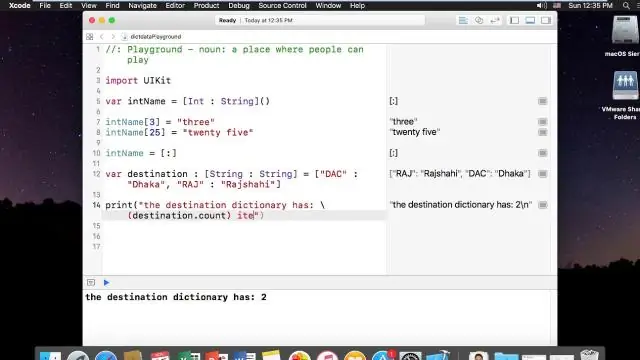

Un diccionario de datos establecido puede brindar a las organizaciones y empresas muchos beneficios, entre ellos: Mejora de la calidad de los datos. Mayor confianza en la integridad de los datos. Documentación y control mejorados. Redundancia de datos reducida. Reutilización de datos. Coherencia en el uso de datos. Análisis de datos más sencillo. Toma de decisiones mejorada basada en mejores datos. Última modificación: 2025-01-22 17:01

La palabra clave super en Java es una variable de referencia que se utiliza para referirse al objeto de clase padre inmediato. Siempre que crea la instancia de la subclase, se crea implícitamente una instancia de la clase principal a la que hace referencia la variable de superreferencia. Última modificación: 2025-01-22 17:01