Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

15 herramientas de piratería ética que no te puedes perder

- Juan el Destripador. John the Ripper es uno de los crackers de contraseñas más populares de todos los tiempos.

- Metasploit.

- Nmap.

- Wireshark.

- OpenVAS.

- IronWASP.

- Nikto.

- SQLMap.

En consecuencia, ¿qué herramientas utilizan los piratas informáticos?

Diez herramientas principales para profesionales de la ciberseguridad (y piratas informáticos de Black Hat)

- 1 - Marco de Metasploit. Metasploit Framework, la herramienta que convirtió la piratería en un producto básico cuando se lanzó en 2003, hizo que el descifrado de vulnerabilidades conocidas fuera tan fácil como apuntar y hacer clic.

- 2 - Nmap.

- 3 - OpenSSH.

- 4 - Wireshark.

- 5 - Nessus.

- 6 - Aircrack-ng.

- 7 - Resoplido.

- 8 - Juan el Destripador.

Además, ¿qué software se utiliza principalmente para piratear? Metasploit, junto con nmap (ver arriba) y Wireshark (ver abajo) y probablemente los tres hackers 'más conocidos' software herramientas por ahí. Si es nuevo en Metasploit, considérelo como una 'colección de hackear herramientas y marcos 'que pueden ser usó para ejecutar varias tareas.

Uno también puede preguntarse, ¿qué son las herramientas y técnicas de piratería?

Luego, explorará las cinco fases de hackear : reconocimiento (usando la GUI de Zenmap para Nmap), escaneo (usando OpenVAS), enumeración, compromiso / ataque (usando la aplicación Metasploit Framework) y actividades posteriores al ataque y de respaldo.

¿Cuáles son algunas de las herramientas que utilizan los piratas informáticos para la piratería inalámbrica?

Estas son las herramientas populares que se utilizan para descifrar contraseñas inalámbricas y solucionar problemas de red

- Aircrack. Aircrack es una de las herramientas para descifrar contraseñas inalámbricas más populares que puede utilizar para descifrar WEP y WPA 802.11a / b / g.

- AirSnort.

- Caín y Capaz.

- Kismet.

- NetStumbler.

- inSSIDer.

- WireShark.

- CoWPAtty.

Recomendado:

¿Cuáles son las herramientas que se utilizan para piratear?

Hacking ético - Herramientas NMAP. Nmap son las siglas de Network Mapper. Metasploit. Metasploit es una de las herramientas de explotación más poderosas. Traje de eructo. Burp Suite es una plataforma popular que se usa ampliamente para realizar pruebas de seguridad de aplicaciones web. Escáner de IP enojado. Caín y Abel. Ettercap. EtherPeek. SuperScan

¿Cuáles son las herramientas de seguimiento de defectos que se utilizan para las pruebas móviles?

Hay muchas herramientas disponibles para el seguimiento de defectos. A continuación se muestran las herramientas de seguimiento de defectos que se utilizan para las pruebas móviles: Airbrake Bug Tracker. Mantis. Bugzilla. JIRA. Rastreador de errores de Zoho. FogBugz. Faro. Trac

¿Cuáles son las ventajas de las herramientas CASE?

Ventajas y limitaciones de las herramientas CASE Mayor velocidad. Las herramientas CASE brindan automatización y reducen el tiempo para completar muchas tareas, especialmente aquellas que involucran diagramas y especificaciones asociadas. Mayor precisión. Mantenimiento de por vida reducido. Mejor documentación. Programación en manos de no programadores. Beneficios intangibles. Mezcla de herramientas. Costo

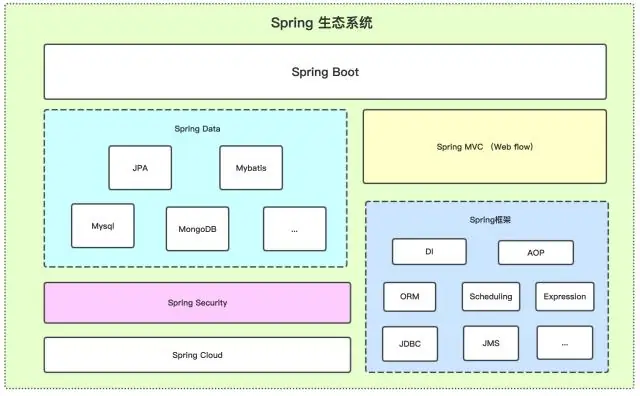

¿Para qué se utilizan las herramientas de desarrollo de arranque de primavera?

El módulo spring-boot-devtools incluye un servidor LiveReload integrado que se utiliza para activar una actualización del navegador cuando se cambia un recurso. Para que esto suceda en el navegador, necesitamos instalar el complemento LiveReload, una de esas implementaciones es Remote Live Reload para Chrome

¿Cuáles son las notas del orador para escribir su propósito y cuáles son las cosas clave para recordar acerca de las notas del orador?

Las notas del orador son texto guiado que el presentador usa al presentar una presentación. Ayudan al presentador a recordar puntos importantes mientras realiza una presentación. Aparecen en la diapositiva y solo pueden ser vistos por el presentador y no por la audiencia