Tabla de contenido:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

La caza de amenazas ofrece muchos beneficios, que incluyen:

- Reducción de infracciones e intentos de infracción;

- Una superficie de ataque más pequeña con menos vectores de ataque;

- Aumento de la velocidad y precisión de una respuesta; y.

- Mejoras cuantificables en la seguridad de su entorno.

Por lo tanto, ¿qué hacen los cazadores de amenazas?

Cyber cazadores de amenazas son profesionales de la seguridad de la información que detectan, aíslan y neutralizan de forma proactiva e iterativa amenazas que evaden las soluciones de seguridad automatizadas. Cyber cazadores de amenazas constituyen una parte integral del rápido crecimiento cibernético amenaza industria de la inteligencia.

Además de lo anterior, ¿es una forma proactiva de cazar ataques? Proactivo Amenaza Caza es el proceso de proactivamente buscar a través de redes o conjuntos de datos para detectar y responder a amenazas cibernéticas avanzadas que evaden los controles de seguridad tradicionales basados en reglas o firmas.

También sepa, ¿cómo se inicia la búsqueda de amenazas?

Cómo realizar una búsqueda de amenazas

- Interno vs subcontratado.

- Empiece con una planificación adecuada.

- Seleccione un tema para examinar.

- Desarrolle y pruebe una hipótesis.

- Recopilar información.

- Organiza los datos.

- Automatiza las tareas rutinarias.

- Obtenga respuesta a su pregunta y planifique un curso de acción.

¿Cuáles de los siguientes son los aspectos del modelado de amenazas?

Aquí hay 5 pasos para proteger su sistema a través del modelado de amenazas

- Paso 1: identificar los objetivos de seguridad.

- Paso 2: identificar activos y dependencias externas.

- Paso 3: identificar las zonas de confianza.

- Paso 4: Identifique las amenazas y vulnerabilidades potenciales.

- Paso 5: Documentar el modelo de amenazas.

Recomendado:

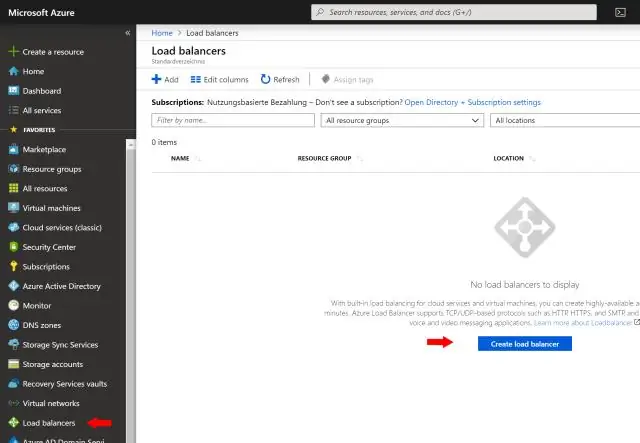

¿Cuáles de los siguientes son tipos de balanceadores de carga?

Tipos de balanceadores de carga. Elastic Load Balancing admite los siguientes tipos de balanceadores de carga: balanceadores de carga de aplicaciones, balanceadores de carga de red y balanceadores de carga clásicos. Los servicios de Amazon ECS pueden utilizar cualquier tipo de equilibrador de carga. Los balanceadores de carga de aplicaciones se utilizan para enrutar el tráfico HTTP / HTTPS (o capa 7)

¿Qué son los motores de búsqueda que buscan en otros motores de búsqueda?

Para comenzar nuestra aventura de búsqueda, veamos algunos motores de búsqueda generales más allá de los tres primeros. Pato Pato a ganar. ¿Le preocupa la privacidad en línea? Search Encrypt. ¿Está buscando una alternativa a DuckDuckGo? Ecosia. ¿Quieres plantar árboles mientras buscas? Dogpile. Blekko. Wolfram Alpha. Gigablast. Búsqueda de Facebook

¿Cuáles dos de los siguientes son beneficios de las VPN?

Pero además de la función de crear un "ámbito privado de comunicaciones informáticas", la tecnología VPN tiene muchas otras ventajas: Seguridad mejorada. Control remoto. Compartir archivos. Anonimato online. Desbloquee sitios web y omita filtros. Cambie la dirección IP. Mejor presentación. Reducir costos

¿Cuáles de los siguientes son servicios informáticos con AWS?

Servicios informáticos Amazon EC2. Auto Scaling de Amazon EC2. Registro de contenedores elásticos de Amazon. Servicio de contenedor elástico de Amazon. Servicio de Amazon Elastic Kubernetes. Amazon Lightsail. AWS Batch. AWS Elastic Beanstalk

¿Cuáles de los siguientes son los tres tipos principales de sistemas de gestión del conocimiento?

Hay tres tipos principales de sistemas de gestión del conocimiento: sistemas de gestión del conocimiento en toda la empresa, sistemas de trabajo del conocimiento y técnicas inteligentes