En informática, entrada / salida o E / S (o, informalmente, io o IO) es la comunicación entre un sistema de procesamiento de información, como una computadora, y el mundo exterior, posiblemente un ser humano u otro sistema de procesamiento de información. Última modificación: 2025-01-22 17:01

Para controlar la asociatividad de nuevas dimensiones En la solicitud de comando, ingrese DIMASSOC. Realice una de las siguientes acciones: Introduzca 0 para crear cotas explosionadas y no asociativas. No existe asociación entre los diversos elementos de la dimensión. Las líneas, arcos, puntas de flecha y texto de una cota se dibujan como objetos separados. Última modificación: 2025-01-22 17:01

En pocas palabras: la mayoría de las aspiradoras robot funcionan mejor en maderas duras de forma predeterminada (las alfombras son las que tienden a causar más problemas), pero aún hay mejores opciones a considerar en términos de VALOR por el dinero. En cualquier caso, no deben rayar los pisos de madera más de lo que lo haría una aspiradora vertical normal. Última modificación: 2025-01-22 17:01

El elemento de mapeo de filtro mapea un patrón de URL o un nombre de servlet a una instancia de un filtro. La asignación de filtro siempre contiene un elemento de nombre de filtro y un elemento de patrón de URL. Un mapeo de filtros mapea un filtro a un patrón de URL. Por lo tanto, cada asignación de filtro contiene un único elemento de patrón de URL. Última modificación: 2025-01-22 17:01

Los tres niveles de visibilidad En PHP OOP tenemos tres niveles de visibilidad para las propiedades y métodos de una clase: público, protegido y privado. La visibilidad se declara usando una palabra clave de visibilidad para declarar qué nivel de visibilidad tiene una propiedad o método. Última modificación: 2025-01-22 17:01

Importación de varios archivos CSV en un solo libro de Excel Vaya a la pestaña Datos de Ablebits en la cinta de Excel y haga clic en el icono Consolidar hojas de trabajo. Seleccione los archivos CSV que desea importar en Excel. Elija exactamente cómo desea importar los archivos CSV seleccionados a Excel. Última modificación: 2025-01-22 17:01

Ad- hacia, cerca (prefijo para dirección) dia-, per-, trans- a través (prefijo para dirección). Última modificación: 2025-01-22 17:01

Aquí están los mejores sitios de alojamiento de blogs WordPress.com. WordPress.org. Wix. Joomla. Tumblr. Squarespace. Weebly. Blogger. Última modificación: 2025-01-22 17:01

Los accesorios SharkBite vienen con un refuerzo PEX precargado en el accesorio para PEX, PE-RT y HDPE. No es necesario quitar el endurecedor PEX para aplicaciones de cobre o CPVC. Empuje el accesorio hasta la marca de inserción que acaba de hacer en la tubería. Ahora, abre el agua y comprueba la conexión. Última modificación: 2025-01-22 17:01

NextInt () El método nextInt () de un objeto Scanner lee una cadena de dígitos (caracteres) y los convierte en un tipo int. El objeto Scanner lee los caracteres uno por uno hasta que ha recopilado los que se utilizan para un entero. Luego los convierte en un valor numérico de 32 bits. Última modificación: 2025-01-22 17:01

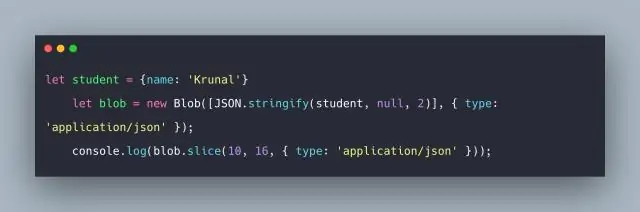

Un objeto Blob representa un objeto similar a un archivo de datos sin procesar inmutables; pueden leerse como texto o datos binarios, o convertirse en un ReadableStream para que sus métodos se puedan utilizar para procesar los datos. Los blobs pueden representar datos que no están necesariamente en un formato nativo de JavaScript. Última modificación: 2025-01-22 17:01

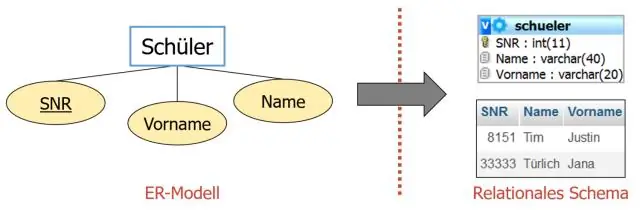

ÁLGEBRA RELACIONAL es un lenguaje de consulta procedimental ampliamente utilizado. Recopila instancias de relaciones como entrada y da ocurrencias de relaciones como salida. Utiliza varias operaciones para realizar esta acción. Las operaciones de álgebra relacional se realizan de forma recursiva en una relación. Última modificación: 2025-01-22 17:01

En los casos en los que la fecha o la hora cambien con respecto a lo establecido anteriormente, es probable que su computadora se esté sincronizando con un servidor de hora. Para evitar que cambie, desactive la sincronización de la hora. Haga clic con el botón derecho en la pantalla de fecha y hora en el lado derecho de la barra de opciones Ventana y seleccione 'Ajustar fecha / hora'. Última modificación: 2025-01-22 17:01

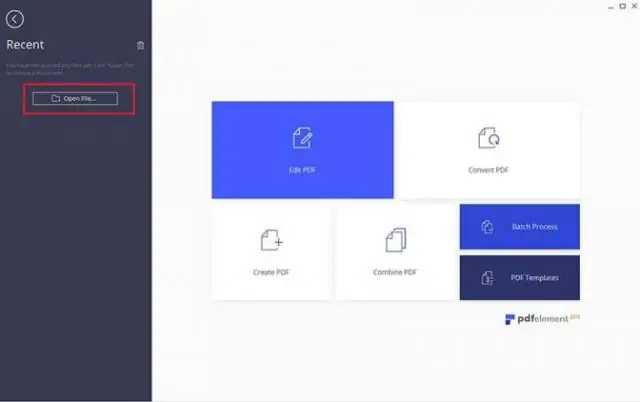

A pesar de que los PDF han existido durante más de dos décadas, no existe una manera fácil de rastrear documentos PDF y obtener datos inteligentes en ellos. Seguro que puede conseguir que su desarrollador configure su Google Analytics para hacerlo. Pero eso también requerirá algunas habilidades de codificación avanzadas y tiempo para configurar. Última modificación: 2025-01-22 17:01

Para cada cláusula de rescate en el bloque de inicio, Ruby compara la excepción planteada con cada uno de los parámetros por turno. La coincidencia tendrá éxito si la excepción nombrada en la cláusula de rescate es el mismo que el tipo de la excepción lanzada actualmente, o es una superclase de esa excepción. plantear una excepción de prueba. Última modificación: 2025-01-22 17:01

El código de barras contiene datos sobre el tipo de producto, tamaño, fabricante y país de origen. También contiene un dígito de control, para que la computadora pueda validar que los datos se han leído correctamente. El código de barras no incluye precio. El precio se mantiene en la base de datos. Última modificación: 2025-01-22 17:01

Una matriz es una estructura de datos homogénea (los elementos tienen el mismo tipo de datos) que almacena una secuencia de objetos numerados consecutivamente - asignados en la memoria contigua. Se puede acceder a cada objeto de la matriz utilizando su número (es decir, índice). Cuando declaras una matriz, estableces su tamaño. Última modificación: 2025-01-22 17:01

Logrotate está diseñado para facilitar la administración de sistemas que generan una gran cantidad de archivos de registro. Permite la rotación, compresión, eliminación y envío automático de archivos de registro. Cada archivo de registro puede manejarse diariamente, semanalmente, mensualmente o cuando crezca demasiado. Normalmente, logrotate se ejecuta como un trabajo cron diario. Última modificación: 2025-01-22 17:01

El imperativo, (l'impératif en francés) se usa para dar órdenes, órdenes o expresar deseos, como '¡Alto!', '¡Escucha!' Puede reconocer el imperativo de comandos como 'Ecoutez' o 'Répétez'. Es uno de los cuatro estados de ánimo del idioma francés. Hay tres formas del imperativo: tu, nous y vous. Última modificación: 2025-01-22 17:01

# 69 mega → grande, grande El origen del prefijo mega- es una palabra griega antigua que significa "grande". Este prefijo aparece en una cantidad algo "grande" de palabras de vocabulario en inglés "grandes", como megáfono, megahit y megabyte. Última modificación: 2025-01-22 17:01

Para usar una cinta métrica láser, coloque el dispositivo en un extremo de lo que desea medir y luego apunte el rayo láser para que golpee un objeto en el otro extremo. Una vez que tenga el láser en el lugar correcto, presione el botón y la cinta métrica calcula la distancia y la muestra en su pantalla. Última modificación: 2025-01-22 17:01

Si desea agregar otros controles al mismo diseño, mantenga presionada la tecla MAYÚS y también seleccione esos controles. Realice una de las siguientes acciones: En la pestaña Organizar, en el grupo Tabla, haga clic en Tabular o Apilado. Haga clic con el botón derecho en el control o controles seleccionados, seleccione Diseño y luego haga clic en Tabular o Apilado. Última modificación: 2025-01-22 17:01

Inserte el disco del software LifeCam en la unidad de CD / DVD-ROM y luego ejecute la configuración para iniciar el Asistente de instalación. Conecte el cable USB de LifeCamCinema al puerto USB cuando el software se lo indique. Siga las instrucciones guiadas en el Asistente de instalación para completar la configuración. Última modificación: 2025-01-22 17:01

A continuación, le mostramos cómo habilitar la verificación en dos pasos de Amazon, una función que agrega una capa adicional de seguridad al pedirle que ingrese un código de seguridad único además de su contraseña en computadoras y dispositivos que no ha designado como confiables. Haga clic en Comenzar para configurar la verificación en dos pasos. Última modificación: 2025-01-22 17:01

La especialidad de la Maestría en Ciencias en Enfermería (MSN) de Chamberlain prepara a los especialistas en informática emergentes para integrar la enfermería con los sistemas de información mediante la implementación y optimización de sistemas clínicos que tienen como objetivo mejorar la calidad de la atención al paciente y, al mismo tiempo, encontrar oportunidades para reducir los costos generales. Última modificación: 2025-01-22 17:01

4 tipos de cuestionarios y acertijos de contenido de marketing por correo electrónico imprescindibles. A la gente le encanta poner a prueba sus conocimientos y mostrar su inteligencia, lo que hace que el contenido de marketing por correo electrónico, como acertijos y cuestionarios, sea una forma poderosa de atraer a los suscriptores. Video interactivo. Un video es una pieza poderosa de contenido de marketing por correo electrónico. Centro. GIF. Última modificación: 2025-01-22 17:01

Consola. log (esto); dentro de una función de autoinvocación, esto apuntará al objeto de alcance global nodeJS que contiene todas las propiedades y métodos comunes de NodeJS, como require (), módulo, exportaciones, consola de consola. Última modificación: 2025-01-22 17:01

El corazón de cada componente de React es su "estado", un objeto que determina cómo ese componente se representa y se comporta. En otras palabras, el "estado" es lo que le permite crear componentes dinámicos e interactivos. Última modificación: 2025-01-22 17:01

CertSigningRequest (CSR) en su Mac, usando Keychain Access. Abra el Finder y luego abra Acceso a Llaveros desde la carpeta Utilidades. A continuación, abra Acceso a llaveros> Asistente de certificados> Solicitar un certificado de una autoridad de certificación. Última modificación: 2025-01-22 17:01

Vaya a la cuenta de desarrollador de Facebook: https: //developers.facebook.com/apps. Presione Agregar nueva aplicación> Presione Crear ID de aplicación e ingrese la captura en el campo de captura. Presione Obtener token y seleccione Obtener token de acceso de usuario. Verifique las opciones requeridas en la ventana emergente y elija los permisos necesarios para su aplicación. Última modificación: 2025-01-22 17:01

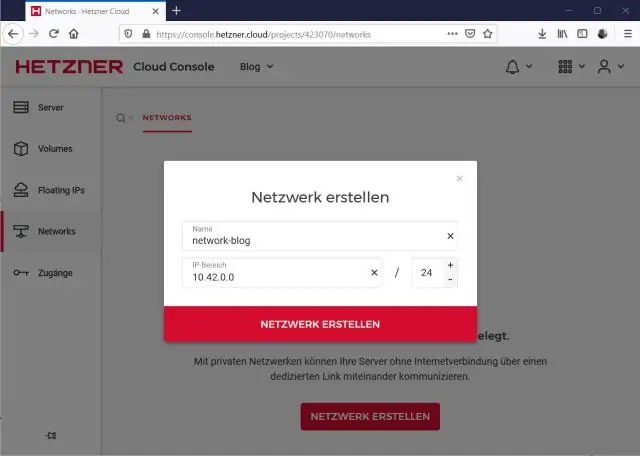

Creación de VPC con subredes públicas y privadas Cree VPC. Inicie sesión en la consola de administración de AWS y navegue hasta la consola de VPC. Crear subred pública. Asegúrese de seleccionar "MyVPC" en el menú desplegable "VPC" e ingrese 10.0. Crear subred privada. Ahora cree una subred privada con CIDR 10.0.2.0/24. Crear y adjuntar una "puerta de enlace de Internet" Agregar una ruta a la subred pública. Última modificación: 2025-01-22 17:01

A continuación se muestra una lista de los principales algoritmos de minería de datos: C4. C4. k-means: Máquinas vectoriales de soporte: Apriori: EM (Expectativa-Maximización): PageRank (PR): AdaBoost: kNN:. Última modificación: 2025-01-22 17:01

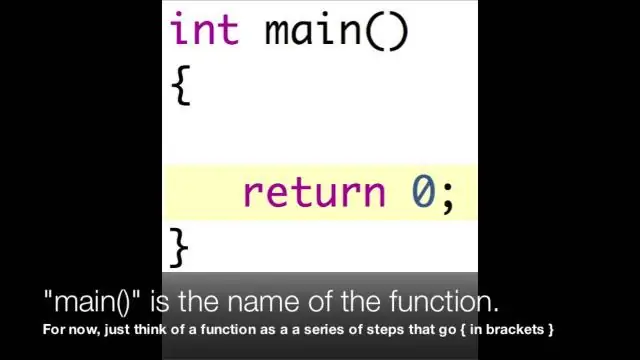

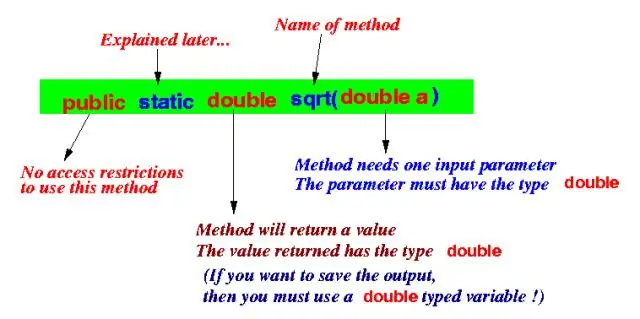

El encabezado es donde le dice a Java qué tipo de valor, si corresponde, devolverá el método (un valor int, un valor doble, un valor de cadena, etc.). Además del tipo de retorno, necesita un nombre para su método, que también va en el encabezado. Puede pasar valores a sus métodos, y estos van entre un par de paréntesis. Última modificación: 2025-01-22 17:01

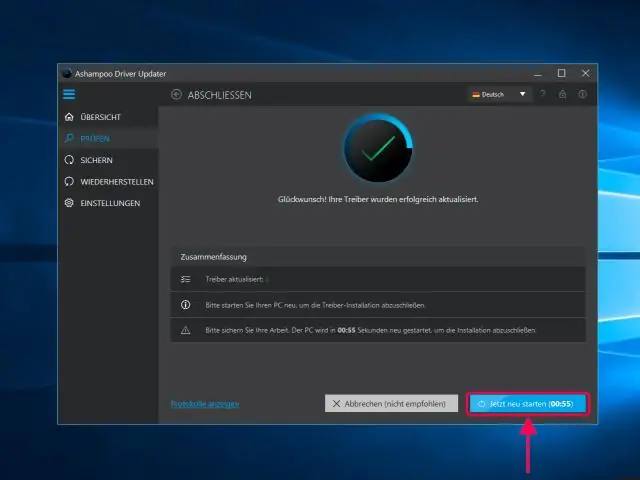

Instalación de un controlador desde Microsoft Open Start. Busque Administrador de dispositivos y haga clic en el resultado superior para abrir la aplicación. Haga doble clic en la rama con el dispositivo que desea actualizar. Haga clic con el botón derecho en el dispositivo y seleccione la opción Updateriver. Haga clic en la opción Buscar automáticamente controladores de software actualizados. Última modificación: 2025-01-22 17:01

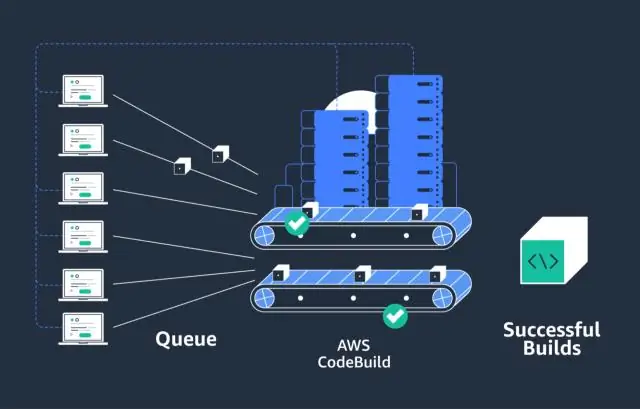

AWS CodeBuild es un servicio de integración continua totalmente administrado que compila código fuente, ejecuta pruebas y produce paquetes de software que están listos para implementarse. Con CodeBuild, no necesita aprovisionar, administrar y escalar sus propios servidores de compilación. Última modificación: 2025-01-22 17:01

El uso más común del punto y coma es unir dos cláusulas independientes sin usar una conjunción como y. Recuerde, los puntos y comas no son intercambiables con comas o puntos. En cambio, están en algún punto intermedio: más fuertes que una coma, pero no tan divisivos como un punto. Última modificación: 2025-01-22 17:01

En otras palabras, la psicología cognitiva está interesada en lo que sucede dentro de nuestras mentes que vincula estímulo (entrada) y respuesta (salida). Los psicólogos cognitivos estudian los procesos internos que incluyen la percepción, la atención, el lenguaje, la memoria y el pensamiento. Última modificación: 2025-01-22 17:01

Puede: Hacer doble clic en un archivo ISO para montarlo. Esto no funcionará si tiene archivos ISO asociados con otro programa en su sistema. Haga clic derecho en un archivo ISO y seleccione la opción "Montar". Seleccione el archivo en el Explorador de archivos y haga clic en el botón "Montar" debajo de la pestaña "Herramientas de imagen de disco" en la cinta. Última modificación: 2025-01-22 17:01

Una matriz de frecuencia es una matriz de frecuencias según valores variables, es decir, distribución de frecuencia. El término "matriz" se utiliza a menudo para las distribuciones de frecuencia individuales que forman las filas y columnas separadas de una tabla de frecuencia bivariada. Última modificación: 2025-01-22 17:01

Objetivo. Delta Sigma Theta Sorority, Incorporated. es una organización privada sin fines de lucro cuyo propósito es brindar asistencia y apoyo a través de programas establecidos en comunidades locales de todo el mundo. Desde su fundación, más de 200.000 mujeres se han unido a la organización. Última modificación: 2025-01-22 17:01