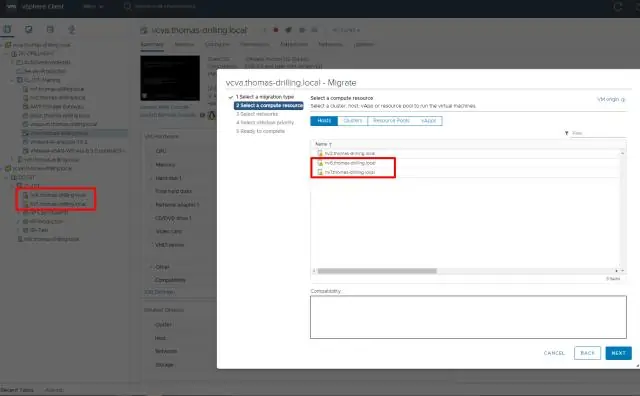

Por lo tanto, según los puertos que se usaron (aprovisionamiento + vMotion o administración + vMotion), el tráfico debe ser enrutable entre los hosts de origen y destino en estos puertos. Tanto L2 como L3 son compatibles con los puertos VMKernel utilizados para vMotion (transferencia de datos en frío y en caliente), siempre que haya conectividad. Última modificación: 2025-01-22 17:01

Bienvenido a Background Checks.org, el único directorio y portal en línea gratuito dedicado a ayudarlo a encontrar registros públicos en línea y realizar una verificación de antecedentes en línea. ¡La guía para encontrar registros públicos gratuitos en línea, que incluye verificaciones de antecedentes, antecedentes penales, registros judiciales, registros de arrestos y más. Última modificación: 2025-01-22 17:01

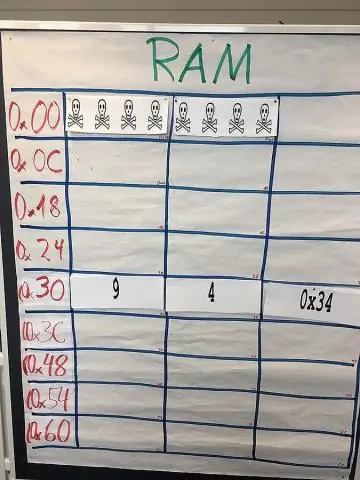

Para nuestras pruebas, estamos ejecutando el Ryzen 5 2400G a tres velocidades de memoria diferentes, 2400 MHz, 2933 MHz y 3200 MHz. Si bien el estándar de memoria JEDEC máximo admitido para el R5 2400G es 2933, la memoria proporcionada por AMD para nuestra revisión del procesador admitirá overclocking a 3200MHz muy bien. Última modificación: 2025-01-22 17:01

El patrón Model-View-ViewModel (MVVM) le ayuda a separar claramente la lógica empresarial y de presentación de su aplicación de su interfaz de usuario (UI). Prism incluye ejemplos e implementaciones de referencia que muestran cómo implementar el patrón MVVM en una aplicación de Windows Presentation Foundation (WPF). Última modificación: 2025-01-22 17:01

Comprensión de los 4 pasos de la validación de datos Paso 1: Detalle de un plan. Crear una hoja de ruta para la validación de datos es la mejor manera de mantener el proyecto en marcha. Paso 2: validar la base de datos. Este paso de prueba y validación asegura que todos los datos aplicables estén presentes desde el origen hasta el destino. Paso 3: validar el formato de datos. Paso 4: muestreo. Última modificación: 2025-01-22 17:01

Un mapa de segmentación es una partición del plano. Cada región representa un objeto o un área específica de la imagen. Considere un campo aleatorio Y = (ys) s ∈ Λ, donde ys ∈ S. El término de probabilidad P (Y | X) modela la distribución del nivel de gris de los píxeles que pertenecen a una clase o región determinada. Última modificación: 2025-01-22 17:01

De cualquier manera, complete estos cinco pasos para el cableado del interruptor de luz de 3 vías: Apague el circuito correcto en su panel eléctrico. Agregue una caja eléctrica para el segundo interruptor de tres vías en el sótano. Alimente un tramo de cable NM de tipo 14-3 (o 12-3, si se conecta a un cable de calibre 12) entre las dos cajas. Última modificación: 2025-01-22 17:01

FTK® Imager es una herramienta de obtención de imágenes y vista previa de datos que le permite evaluar rápidamente la evidencia electrónica para determinar si se justifica un análisis adicional con una herramienta forense como Access Data® Forensic Toolkit® (FTK). Última modificación: 2025-01-22 17:01

Tamaño de TV a distancia Calculadora y tamaño de ciencia Ancho Alto 60 '52,3' 132,8 cm 29,4 '74,7 cm 65' 56,7 '144,0 cm 31,9' 81,0 cm 70 '61,0' 154,9 cm 34,3 '87,1 cm 75' 65,4 '166,1 cm 36,8' 93,5 cm. Última modificación: 2025-01-22 17:01

COALESCE se usa para verificar si el argumento es NULL, si es NULL entonces toma el valor predeterminado. Verificará los valores NOT NULL secuencialmente en la lista y devolverá el primer valor NOT NULL. Última modificación: 2025-01-22 17:01

Competencia de robótica VEX (VRC) En los torneos, los equipos participan en partidos de clasificación donde participan dos equipos contra dos equipos. En las rondas eliminatorias, las alianzas de dos equipos son seleccionadas por los primeros cabezas de serie, y la alianza que gana la final es la ganadora del torneo. Última modificación: 2025-01-22 17:01

Aquí están los 10 lenguajes de programación más populares: Java. Java es uno de los lenguajes de programación más populares, utilizado para crear aplicaciones del lado del servidor para videojuegos y aplicaciones móviles. Pitón. Python es una ventanilla única. C. Ruby. JavaScript. C # PHP. C objetivo. Última modificación: 2025-01-22 17:01

Descripción: el formato de archivo MOV es mostcomm. Última modificación: 2025-01-22 17:01

Si está utilizando el acoplamiento de empujar para conectar SharkBite Brass para cambiar de cobre a PEX en una línea, simplemente corte su tubería de cobre, marque la profundidad de inserción adecuada y empuje el acoplamiento completamente sobre la tubería. Repita este proceso para el extremo PEX y su conexión estará completa. Última modificación: 2025-01-22 17:01

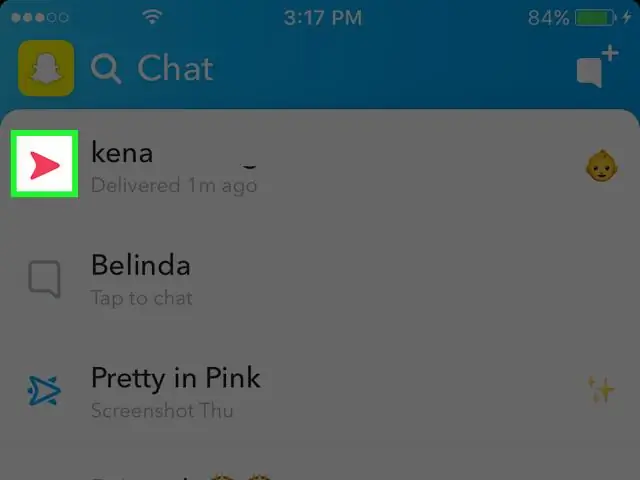

Pasos Abre Snapchat. El icono de Snapchat es amarillo con un fantasma blanco. Toque el bocadillo. Está ubicado en la esquina inferior izquierda de la pantalla. Toque un nombre de usuario. Si alguien le ha enviado un Snap, aparecerá un icono cuadrado sólido a la izquierda de su nombre de usuario. Desliza el dedo hacia la derecha en un nombre de usuario para ver Snaps individualmente. Última modificación: 2025-01-22 17:01

SSIS: creación de un manifiesto de implementación. El uso de un manifiesto de implementación en SSIS le permite implementar un conjunto de paquetes en una ubicación de destino mediante un asistente para instalar sus paquetes. El beneficio de usarlo es la agradable interfaz de usuario que proporciona un asistente. Última modificación: 2025-01-22 17:01

Simply Seamless iQi para iPhone permite la carga inalámbrica en su iPhone 7, 7 Plus, SE, 6, 6S, 6 Plus, 6S Plus, 5, 5C, 5S y iPod Touch 5,6 compatibles. Carga inalámbrica sin volumen. La tecnología Qi se puede utilizar con la mayoría de las carcasas no metálicas y con un grosor inferior a 2 mm. Última modificación: 2025-01-22 17:01

Protocolo de enlace de datos. En redes y comunicaciones, la transmisión de una unidad de datos (trama, paquete) de un nodo a otro. Conocido como 'protocolo de capa 2', el protocolo de enlace de datos es responsable de garantizar que los bits y bytes recibidos sean idénticos a los bits y bytes enviados. Última modificación: 2025-01-22 17:01

Un sistema informático es un conjunto de dispositivos integrados que ingresan, producen, procesan y almacenan datos e información. Actualmente, los sistemas informáticos se construyen alrededor de al menos un dispositivo de procesamiento digital. Hay cinco componentes principales de hardware en un sistema informático: dispositivos de entrada, procesamiento, almacenamiento, salida y comunicación. Última modificación: 2025-01-22 17:01

La API de consulta de criterios le permite crear expresiones de consulta estructuradas y anidadas en Java, proporcionando una verificación de sintaxis en tiempo de compilación que no es posible con un lenguaje de consulta como HQL o SQL. La API de criterios también incluye la funcionalidad de consulta por ejemplo (QBE). Última modificación: 2025-01-22 17:01

Elimina fácilmente manchas o imperfecciones con la herramienta Pincel corrector puntual. Seleccione la herramienta Pincel corrector puntual. Elija un tamaño de pincel. Elija una de las siguientes opciones de Tipo en la barra de Opciones de herramienta. Haga clic en el área que desea corregir en la imagen, o haga clic y arrastre sobre un área más grande. Última modificación: 2025-01-22 17:01

Cómo descargar los libros de la biblioteca Kindle en Kindleapp Inicie la aplicación Kindle en su iPhone o iPad. Toque Biblioteca para ver todos los libros electrónicos de su biblioteca de Amazon. Toque el libro que desea descargar en su dispositivo. Cuando termine de descargarse (tendrá una marca de verificación junto a él), toque el libro para abrirlo. Última modificación: 2025-01-22 17:01

Presione CTRL + ALT + SUPR para desbloquear la computadora. Escriba la información de inicio de sesión del último usuario que inició sesión y, a continuación, haga clic en Aceptar. Cuando desaparezca el cuadro de diálogo Desbloquear computadora, presione CTRL + ALT + SUPR e inicie sesión normalmente. Última modificación: 2025-01-22 17:01

Guía paso a paso para cambiar la ubicación de Skout a través de FakeGPS Go: tócalo y desplázate hasta el número de compilación. Tóquelo 7 veces y verá que las opciones de desarrollador se habilitan en su dispositivo. Paso 3: como usamos Android, debes dirigirte a Google Play Store y buscar la aplicación en él. Última modificación: 2025-01-22 17:01

El evento de activación de teclas se produce cuando se suelta una tecla del teclado. El método keyup () activa el evento keyup o adjunta una función para que se ejecute cuando ocurre un evento keyup. Consejo: utilice el evento. qué propiedad devolver qué tecla se presionó. Última modificación: 2025-01-22 17:01

Abra JMeter y agregue el "HTTP (s) Test Script Recorder" al "Plan de prueba". Como nombre de host de proxy, deberá configurar la dirección IP de la computadora en cualquier aplicación de JMeter que esté abierta. En la configuración de red de su dispositivo móvil, configure la dirección IP de la computadora como la IP del proxy y el puerto que había configurado en JMeter. Última modificación: 2025-01-22 17:01

La actividad es una regla de regla-obj-actividad y la utilidad es una forma en el flujo de Pega. Esta forma hará referencia a una actividad con el tipo de uso seleccionado como Utilidad. Hay varios tipos de uso para una actividad como Utilidad, Conectar, Asignar, Notificar o Enrutar. Última modificación: 2025-01-22 17:01

Una clase final es simplemente una clase que no se puede extender. (No significa que todas las referencias a objetos de la clase actuarían como si fueran declaradas como finales). Cuándo es útil declarar una clase como final se trata en las respuestas de esta pregunta: ¿Buenas razones para prohibir la herencia en Java?. Última modificación: 2025-01-22 17:01

Haga clic en "Archivo" en el menú de la aplicación Vista previa, luego en "Abrir", luego navegue hasta la foto en la que desea insertar la imagen recortada y luego haga clic en "Abrir". Haga clic en "Editar" en el menú Vista previa y luego haga clic en "Pegar". La imagen recortada se pega del portapapeles a la segunda foto y el cursor se convierte en una mano. Última modificación: 2025-01-22 17:01

Pasando una referencia a un puntero en C ++ Nota: Está permitido usar "puntero a puntero" tanto en C como en C ++, pero podemos usar "Referencia a puntero" solo en C ++. Si se pasa un puntero a una función como parámetro y se intenta modificar, los cambios realizados en el puntero no se reflejan fuera de esa función. Última modificación: 2025-01-22 17:01

Extracción del disco duro de Precision Systems Quite los dos tornillos que aseguran la puerta inferior en su lugar y retírela. Quite los cinco tornillos que sujetan el soporte del disco duro principal en su lugar. Deslice el pestillo de liberación de la batería a la posición de desbloqueo. Retire el soporte del disco duro del sistema. Última modificación: 2025-01-22 17:01

'ELK' es el acrónimo de tres proyectos de código abierto: Elasticsearch, Logstash y Kibana. Elasticsearch es un motor de búsqueda y análisis. Logstash es una canalización de procesamiento de datos del lado del servidor que ingiere datos de múltiples fuentes simultáneamente, los transforma y luego los envía a un 'escondite' como Elasticsearch. Última modificación: 2025-01-22 17:01

El servicio de teléfono móvil avanzado (AMPS) es un sistema estándar para el servicio de telefonía celular de señal analógica en los Estados Unidos y también se utiliza en otros países. Se basa en la asignación inicial del espectro de radiación electromagnética para el servicio celular por parte de la Comisión Federal de Comunicaciones (FCC) en 1970. Última modificación: 2025-01-22 17:01

Haga clic en Inicio y luego vaya al Panel de control. Seleccione Programas y luego haga clic en Programas y características. Descubra la opción PSExec y luego selecciónela, haga clic en Desinstalar. Última modificación: 2025-01-22 17:01

Baterías de teléfonos móviles - Walmart.com. Última modificación: 2025-01-22 17:01

CROSS APPLY devuelve solo filas de la tabla externa que producen un conjunto de resultados de la función con valores de tabla. En otras palabras, el resultado de CROSS APPLY no contiene ninguna fila de expresión de la tabla del lado izquierdo para la cual no se obtiene ningún resultado de la expresión de la tabla del lado derecho. APLICAR CRUZADO trabajar fila por fila INNER JOIN. Última modificación: 2025-01-22 17:01

Finalmente sucedió: casi 4 años después de que se introdujera la palabra clave de importación en ES6, Node. js introdujo soporte experimental para las importaciones y exportaciones de ES6. En Node. js 12, puede usar la importación y exportación en su proyecto si realiza los dos elementos siguientes. Última modificación: 2025-01-22 17:01

El Protocolo de datagramas de usuario (UDP) no tiene conexión simplemente porque no todas las aplicaciones de red requieren la sobrecarga de TCP. Un ejemplo de esto sería codificar y enviar datos de voz a través de una red IP. UDP, por otro lado, permite a la aplicación mucha más flexibilidad en cómo se deben manejar los paquetes. Última modificación: 2025-01-22 17:01

El césped artificial ha ido ganando terreno y se ha ganado la reputación de ser ecológico porque no necesita agua, fertilizantes ni ser cortado. Además, la última generación de césped artificial a menudo se ve lo suficientemente bien como para engañarnos y hacernos creer que es real. Última modificación: 2025-01-22 17:01

Yahoo ha anunciado que, a partir del 28 de octubre de 2019, ya no permitirá que los usuarios carguen contenido en el sitio web de Yahoo Groups. Y, el 14 de diciembre de 2019, la empresa eliminará permanentemente todo el contenido publicado anteriormente. Última modificación: 2025-01-22 17:01