Un lago de datos es una forma nueva y cada vez más popular de almacenar y analizar datos porque permite a las empresas administrar múltiples tipos de datos de una amplia variedad de fuentes y almacenar estos datos, estructurados y no estructurados, en un repositorio centralizado. Última modificación: 2025-01-22 17:01

CISSP es una credencial relativamente difícil de lograr, ya que está destinada a profesionales de TI que tienen 5 años de experiencia con una experiencia decente trabajando en el dominio Infosec. Hay muchos profesionales que toman el examen sin ningún estudio estratégico adecuado [solo sigue el modo de autoestudio] y no lo logran. pasar el examen. Última modificación: 2025-01-22 17:01

En SAP S / 4 HANA Enterprise Management, puede crear una lista de simplificación para una mejor gestión y estimación. Una lista de simplificación contiene una lista de elementos de simplificación, que informa sobre el impacto comercial y técnico. Última modificación: 2025-01-22 17:01

Una batería no recargable, o celda primaria, se sobrecalentará si se coloca en un cargador de batería. Incluso una batería recargable normal aumentará ligeramente de temperatura cuando se cargue, al igual que el mecanismo de carga. Cuando la batería no recargable se sobrecalienta, los sellos se romperán, causando que la batería tenga fugas o explote. Última modificación: 2025-01-22 17:01

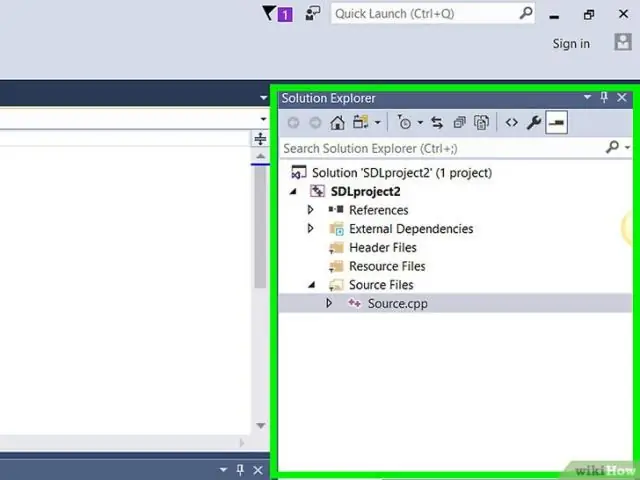

Puede importar un fragmento a su instalación de Visual Studio mediante el Administrador de fragmentos de código. Ábralo eligiendo Herramientas> Administrador de fragmentos de código. Haga clic en el botón Importar. Vaya a la ubicación donde guardó el fragmento de código en el procedimiento anterior, selecciónelo y haga clic en Abrir. Última modificación: 2025-01-22 17:01

Homogene Gemische besitzen in allen Teilen gleiche Zusammensetzung und gleiche physikalische und chemische Eigenschaften. Bei heterogenen Gemischen können einzelne Bestandteile in verschiedenen Aggregatzuständen vorliegen und / oder aus unterschiedlichen Substanzen bestehen. Última modificación: 2025-01-22 17:01

El SEO en la página (también conocido como SEO en el sitio) se refiere a la práctica de optimizar las páginas web para mejorar la clasificación de los motores de búsqueda de un sitio web y ganar tráfico orgánico. Además de publicar contenido relevante y de alta calidad, el SEO en la página incluye la optimización de sus titulares, etiquetas HTML (título, meta y encabezado) e imágenes. Última modificación: 2025-01-22 17:01

A través del instalador de Laravel Primero, descargue el instalador de Laravel usando Composer. Asegúrese de colocar el ~ /. composer / vendor / bin en su RUTA (o C: \% HOMEPATH% AppDataRoamingComposervendor si trabaja con Windows) para que el ejecutable de laravel se encuentre cuando ejecute el comando laravel en su terminal. Última modificación: 2025-01-22 17:01

El modo de transferencia asíncrona (ATM) es una técnica de conmutación utilizada por las redes de telecomunicaciones que utiliza multiplexación por división de tiempo asíncrona para codificar datos en celdas pequeñas de tamaño fijo. Esto es diferente de Ethernet o Internet, que utilizan tamaños de paquetes variables para datos o tramas. Última modificación: 2025-01-22 17:01

Visitante en Java. Visitor es un patrón de diseño de comportamiento que permite agregar nuevos comportamientos a la jerarquía de clases existente sin alterar ningún código existente. Lea por qué los visitantes no pueden ser reemplazados simplemente por una sobrecarga de métodos en nuestro artículo Visitante y envío doble. Última modificación: 2025-01-22 17:01

Las computadoras portátiles suelen ser más eficientes energéticamente que las de escritorio por una sencilla razón: pueden funcionar durante mucho tiempo sin la batería. Las computadoras portátiles consumen un promedio de 20 a 50 vatios de electricidad. Esta cantidad se puede reducir poniendo las computadoras portátiles en modo de ahorro de energía, donde la energía se usa de manera más eficiente. Última modificación: 2025-01-22 17:01

Se espera que el mercado global de Internet de las cosas (IoT) crezca a 212 mil millones de dólares para fines de 2019. La tecnología alcanzó los 100 mil millones de dólares en ingresos de mercado por primera vez en 2017, y los pronósticos sugieren que esta cifra crecerá a alrededor de 1,6 billones. por2025. Última modificación: 2025-01-22 17:01

Un incidente de seguridad es un evento que puede indicar que los sistemas o datos de una organización se han visto comprometidos o que las medidas implementadas para protegerlos han fallado. En TI, un evento es cualquier cosa que tenga importancia para el hardware o software del sistema y un incidente es un evento que interrumpe las operaciones normales. Última modificación: 2025-01-22 17:01

El vinagre es el material maravilloso para tu hogar. No solo puede usarlo para limpiar todo, desde la encimera de la cocina hasta la ducha, sino que también puede usarlo para matar termitas. Colóquelo en una botella de spray y rocíe la mezcla alrededor del área donde sospecha que las termitas. La sustancia ácida matará a las termitas al contacto. Última modificación: 2025-01-22 17:01

La sobrecarga de métodos es una característica que permite que una clase tenga más de un método con el mismo nombre, si sus listas de argumentos son diferentes. Es similar a la sobrecarga de constructores en Java, que permite que una clase tenga más de un constructor con diferentes listas de argumentos. Última modificación: 2025-01-22 17:01

Redis Pub / Sub implementa el sistema de mensajería donde los remitentes (en la terminología de redis llamados editores) envían los mensajes mientras los receptores (suscriptores) los reciben. El enlace por el que se transfieren los mensajes se llama canal. En Redis, un cliente puede suscribirse a cualquier número de canales. Última modificación: 2025-01-22 17:01

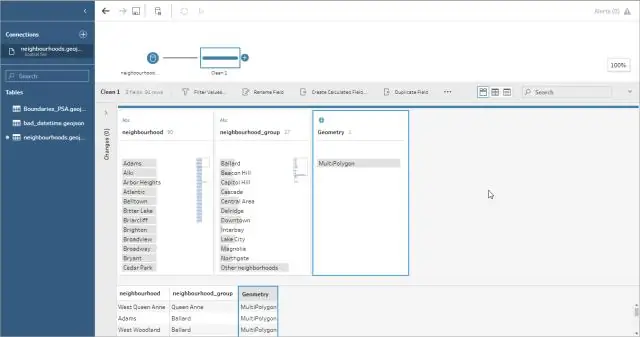

Los conectores nativos facilitan la vinculación de Tableau con Hadoop, sin la necesidad de una configuración especial: Hadoop es solo otra fuente de datos para Tableau. Lleve los datos a un motor analítico rápido en memoria para realizar consultas rápidas o utilice una conexión en vivo a su propia base de datos de rendimiento. Última modificación: 2025-01-22 17:01

Las pruebas no funcionales tratan de comprobar los aspectos no funcionales de los sistemas, como el rendimiento, la fiabilidad, la escalabilidad, la usabilidad, etc. Las pruebas de accesibilidad tratan de evaluar qué tan accesible / utilizable es un producto para las personas que tienen deficiencias motoras, cognitivas, visuales o auditivas en algunos casos. grado. Última modificación: 2025-01-22 17:01

Para acceder a sus aplicaciones compradas: Inicie la aplicación Amazon Appstoreapp en su dispositivo. Toque Mis aplicaciones. Compre e instale una aplicación Vaya a Amazon Appstore desde su dispositivo compatible. Explore o busque aplicaciones y luego abra la página de detalles de una aplicación que le gustaría comprar. Seleccione Comprar ahora, Obtener ahora o Descargar. Última modificación: 2025-01-22 17:01

Dolby Digital Live (DDL) es una tecnología de codificación en tiempo real para medios interactivos como videojuegos. Convierte cualquier señal de audio en una PC o consola de juegos en un formato Dolby Digital de 16 bits / 48 kHz de 5.1 canales a 640 kbit / sy lo transporta a través de un solo cable S / PDIF. Última modificación: 2025-01-22 17:01

Para guardar el archivo En la ventana 'Lugares' de Google Earth, haga clic con el botón derecho en la carpeta'Earth Point Excel To KML '. En el menú emergente, seleccione "Guardar como". Última modificación: 2025-01-22 17:01

Exportación de sesiones en Pro Tools Empiece por ir a Archivo> Guardar copia en: Después de hacer clic en Guardar copia en, se le llevará a esta pantalla: Asegúrese de marcar "Todos los archivos de audio" y "Carpeta de configuración del complemento de sesión". Presione "Aceptar" y luego le pedirá que guarde la sesión en algún lugar: Seleccione su Escritorio a la izquierda y presione Guardar. Hora de comprimir la carpeta. Última modificación: 2025-01-22 17:01

Puede cambiar la cantidad de presión que necesita para activar 3D o Haptic Touch en su dispositivo. Cambiar la sensibilidad 3D o Haptic Touch en su iPhone Vaya a Configuración y seleccione Accesibilidad. Toque Touch, luego toque 3D & Haptic Touch. Encienda la función, luego use el control deslizante para seleccionar un nivel de sensibilidad. Última modificación: 2025-01-22 17:01

WIA es un modelo de controlador implementado en Windows XP o posterior. Le permite escanear elementos sin usar una aplicación. El procedimiento varía según la aplicación. Última modificación: 2025-01-22 17:01

La elección de un enrutador HSRP activo y en espera se basa en un valor de prioridad de 0 a 255. De forma predeterminada, la prioridad es 100, pero el valor de prioridad más alto se convierte en el enrutador activo para el grupo HSRP. Si hay un empate, el enrutador con la dirección IP más alta se convierte en el enrutador activo. Última modificación: 2025-01-22 17:01

Tecnología interactiva DTS. El producto DTS-610 de Creative conecta digitalmente su Media Center o el audio estándar de su PC a un receptor de cine en casa a través de la tecnología DTS Interactive. Este es un sistema de codificación en tiempo real que toma la salida analógica 5.1 de su tarjeta de sonido y la convierte en una señal DTS estándar. Última modificación: 2025-01-22 17:01

Estas etapas en orden incluyen atender, codificar, almacenar, recuperar. El procesamiento de información también habla de tres etapas para recibir información en nuestra memoria. Estos incluyen memoria sensorial, memoria a corto plazo y memoria a largo plazo. Última modificación: 2025-01-22 17:01

Time Machine normalmente almacena sus copias de seguridad en un disco duro externo o en un segundo disco interno en una Mac que tiene más de uno. Por lo tanto, si tiene una unidad de disco de repuesto (o una unidad con suficiente espacio libre), es posible que pueda usarla con Time Machine. Última modificación: 2025-01-22 17:01

Aquí tenemos los tipos de algoritmos de clasificación en Machine Learning: Clasificadores lineales: Regresión logística, Clasificador Bayes ingenuo. Vecino más cercano. Soporta máquinas vectoriales. Árboles de decisión. Árboles potenciados. Bosque aleatorio. Redes neuronales. Última modificación: 2025-01-22 17:01

Configuración general de imagen La mayoría de los televisores hacen esto, pero si su televisor tiene Brillo en una escala de 0-20, una configuración del 50% sería equivalente a establecerla en 10. Luz de fondo: lo que sea cómodo, pero generalmente al 100% para uso diurno. Ajustar esto no deteriorará la calidad de la imagen. Última modificación: 2025-01-22 17:01

En SQL, FULL OUTER JOIN combina los resultados de las combinaciones externas izquierda y derecha y devuelve todas las filas (coincidentes o no coincidentes) de las tablas en ambos lados de la cláusula de unión. Última modificación: 2025-01-22 17:01

Abra Windows Live Mail y haga clic en Archivo> Opciones> cuentas de correo electrónico. 2. Haga clic en la cuenta de correo electrónico que desea establecer como predeterminada y seleccione Establecer como predeterminada. Última modificación: 2025-01-22 17:01

Asistente de importación LDIF En la vista Conexiones, seleccione una conexión y elija Importar> Importación LDIF en el menú contextual. En la vista del navegador LDAP, seleccione una entrada y elija Importar> Importar LDIF en el menú contextual. En la barra de menú de Workbench, seleccione Archivo> Importar y elija LDIF en LDAP. Última modificación: 2025-01-22 17:01

¿Los conjuntos de escalado funcionan con los conjuntos de disponibilidad de Azure? Puede existir un conjunto de disponibilidad de VM en la misma red virtual que un conjunto de escalado de VM. Una configuración común es colocar máquinas virtuales de nodos de control (que a menudo requieren una configuración única) en un conjunto de disponibilidad y colocar nodos de datos en el conjunto de escalado. Última modificación: 2025-01-22 17:01

SPFILE es un archivo binario que contiene la misma información que el antiguo PFILE. SPFILE permite cambios dinámicos sin necesidad de reiniciar esa instancia. De forma predeterminada, si no especifica PFILE en su comando de INICIO, Oracle usará el archivo de parámetros del servidor (SPFILE). Última modificación: 2025-01-22 17:01

Mantenga seco el mantillo: Si su jardín tiende a permanecer húmedo, limite la capa de mantillo a 2”o menos, y rastrille periódicamente el mantillo para que se seque y se airee. Manténgase alerta: esté atento a los cimientos de su casa (tanto por dentro como por fuera) para detectar señales de termitas, especialmente estructuras de túneles sobre el suelo. Última modificación: 2025-01-22 17:01

Para encontrar una AMI de Linux mediante la página Choose AMI En el panel de la consola, seleccione Launch Instance. En la pestaña Inicio rápido, seleccione una de las AMI de uso común en la lista. Si no ve la AMI que necesita, seleccione la pestaña AWS Marketplace o Community AMI para buscar AMI adicionales. Última modificación: 2025-01-22 17:01

Respuesta. No, cada clave de un diccionario debe ser única. No puede tener dos claves con el mismo valor. Intentar usar la misma clave nuevamente solo sobrescribirá el valor almacenado previamente. Última modificación: 2025-01-22 17:01

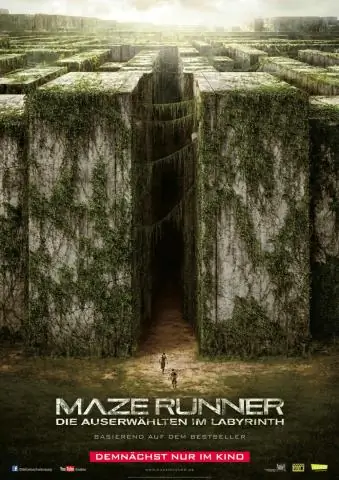

Medio de distribución de películas: Video. Última modificación: 2025-01-22 17:01

Minecraft Forge es un moddingAPI y un cargador gratuitos y de código abierto diseñado para simplificar la compatibilidad entre los mods de juegos creados por la comunidad en Minecraft: Java Edition. El usuario final (jugador) debe reproducir la versión de Minecraft para la que se descargó Forge antes de poder usarla. Última modificación: 2025-01-22 17:01