El botón de reinicio hace más o menos lo mismo que desenchufar la placa y volver a enchufarla. Reinicia su programa desde el principio. Lo mismo sucede cuando programa la placa: la interfaz USB presiona el botón de reinicio para usted. Última modificación: 2025-01-22 17:01

Uso de USM para autenticación y privacidad de mensajes. El agente de administración del sistema utiliza el modelo de seguridad basado en el usuario (USM) para la autenticación, el cifrado y el descifrado de paquetes SNMPv3. Última modificación: 2025-01-22 17:01

Si su computadora portátil tiene un teclado retroiluminado, presione la tecla F5 o F4 (algunos modelos) en el teclado para encender o apagar la luz. Puede ser necesario presionar la tecla fn (función) al mismo tiempo. Si el icono de retroiluminación no está en la tecla F5, busque la tecla del teclado retroiluminado en la fila de teclas de función. Última modificación: 2025-01-22 17:01

El phishing es cuando alguien intenta acceder a su cuenta de Instagram enviándole un mensaje o enlace sospechoso que solicita su información personal. Estos mensajes también pueden afirmar que su cuenta será prohibida o eliminada si no sigue sus instrucciones. Última modificación: 2025-01-22 17:01

25 años Además de esto, ¿son confiables los accesorios SharkBite? Si necesita reparar o reemplazar la plomería de cobre en su hogar, un Mordida de tiburón El ajuste es una excelente opción. Mordeduras de tiburon están aprobados para su uso bajo tierra y detrás de paredes, pero instalarlos allí podría ser riesgoso.. Última modificación: 2025-01-22 17:01

Agregar un fragmento de código a un objeto o marco de la línea de tiempo Seleccione un objeto en el escenario o un marco en la línea de tiempo. En el panel Fragmentos de código (Ventana> Fragmentos de código), haga doble clic en el fragmento que desea aplicar. Última modificación: 2025-01-22 17:01

Respuesta: Para activar Descargas automáticas en su iPhone o iPad, inicie la aplicación Configuración y seleccione Tienda. Luego seleccione qué tipo de compras le gustaría habilitar para descargas automáticas (música, aplicaciones, libros son las opciones). También debe habilitar las descargas automáticas en su Mac. Última modificación: 2025-01-22 17:01

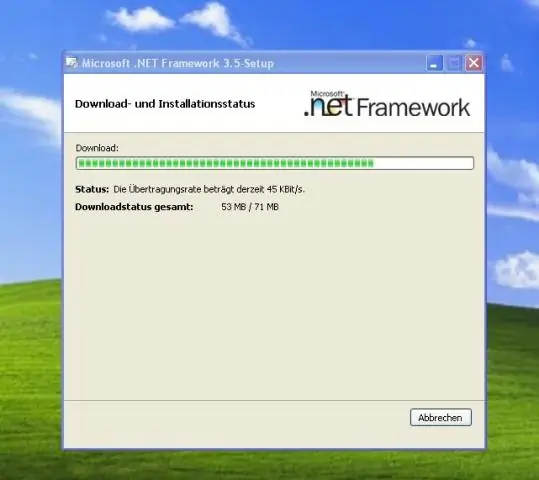

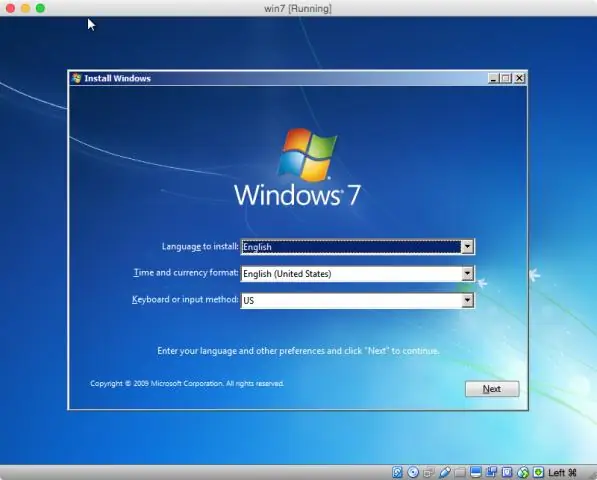

NET Framework se adhiere a la especificación Common Language Infrastructure (CLI)). Seleccione e instale el entorno de desarrollo que se utilizará para crear sus aplicaciones y que admita el lenguaje o los lenguajes de programación seleccionados. El entorno de desarrollo integrado (IDE) de Microsoft para. NET Framework es Visual Studio. Última modificación: 2025-01-22 17:01

Ruby Hashes. Un hash Ruby es una colección de claves únicas y sus valores. Son similares a las matrices, pero la matriz usa un entero como índice y el hash usa cualquier tipo de objeto. También se denominan matrices asociativas, diccionarios o mapas. Si se accede a un hash con una clave que no existe, el método devolverá nil. Última modificación: 2025-01-22 17:01

Cómo poner texto en negrita, cursiva y subrayado en iPhone y iPad Seleccione el texto que desea poner en negrita. Toque la flecha en la barra de menú. Toque el botón BIU. Toque el botón Negrita. Última modificación: 2025-01-22 17:01

Una 'combinación sin fundamento', que es una combinación de tres vías de dos archivos sin un ancestro común (o 'base'), significa que no puede identificar qué regiones de un archivo son nuevas y cuáles son comunes. Entonces va a producir conflictos en cualquier sistema, ya sea Git o TFVC.. Última modificación: 2025-01-22 17:01

Técnicamente, no puede, excepto para ciertos funcionarios, la Oficina de Correos no le dará directamente a nadie esa información. Puede engañar al sistema enviando un artículo a su antigua dirección por correo certificado o imprimiendo las palabras "servicio de devolución solicitado" debajo de la dirección de devolución en una carta regular. Última modificación: 2025-01-22 17:01

Cada instancia de la clase comparte una variable de clase, que se encuentra en una ubicación fija en la memoria. Cualquier objeto puede cambiar el valor de una variable de clase, pero las variables de clase también se pueden manipular sin crear una instancia de la clase. Una variable de clase (declarada estática) es una ubicación común a todas las instancias. Última modificación: 2025-01-22 17:01

Un nombre propio es el nombre de un solo objeto, que es independiente de la oración en la que aparece. 'Una alfombra negra' se refiere a una alfombra negra en algún lugar, pero no es el nombre de esa alfombra; podría usar la misma frase para referirme a una alfombra negra diferente en otro lugar. Compare eso con, digamos, 'Walt Disney. Última modificación: 2025-01-22 17:01

Abra la tienda de aplicaciones en su dispositivo (por ejemplo, Google Play ™, Windows® Phone Store, etc.) y busque Backup Assistant. Seleccione Backup Assistant o Backup Assistant Plus de los resultados de la búsqueda y siga las instrucciones en pantalla para instalarlo en su dispositivo. Última modificación: 2025-01-22 17:01

La agrupación en clústeres es importante en el análisis de datos y las aplicaciones de minería de datos. Es la tarea de agrupar un conjunto de objetos para que los objetos de un mismo grupo sean más similares entre sí que a los de otros grupos (clústeres). Última modificación: 2025-01-22 17:01

En la página Comprar acceso a WileyPLUS, si ha utilizado anteriormente WileyPLUS, ingrese una dirección de correo electrónico y una contraseña y haga clic en Iniciar sesión. Aparecerá la pantalla Detalles de facturación, previamente completada con su nombre y dirección. Ingrese la información de la tarjeta de crédito y haga clic en Enviar. Última modificación: 2025-01-22 17:01

Los accesorios SharkBite vienen con un refuerzo PEX precargado en el accesorio para PEX, PE-RT y HDPE. No es necesario quitar el endurecedor PEX para aplicaciones de cobre o CPVC. Empuje el accesorio hasta la marca de inserción que acaba de hacer en la tubería. Ahora, abre el agua y comprueba la conexión. Última modificación: 2025-01-22 17:01

Cómo actualizar Kodi en Amazon Fire Stick Descargue una aplicación llamada Downloader de AmazonAppstore. Mantén presionado el botón de inicio. Inicie Downloader. Usa el control remoto para seleccionar Android. Elija la versión de Kodi de 32 bits o de 64 bits. Elija la versión de lanzamiento de la aplicación. Espere a que se descargue el archivo APK. Última modificación: 2025-01-22 17:01

IPhone 6 Plus Asegúrese de que el iPhone esté apagado. En la computadora, inicie iTunes. Inserte el cable USB, luego mantenga presionada la tecla Inicio mientras el teléfono se conecta automáticamente a iTunes. En la computadora, cuando se le indique que hay un problema con el iPhone que requiere que se actualice o restaure, haga clic en Restaurar. Haga clic en Restaurar y actualizar. Última modificación: 2025-01-22 17:01

En la producción de audio digital, una edición cruzada que hace una transición suave entre dos archivos de audio. Este método crea una transición suave porque durante un corto período de tiempo el oyente escucha ambos archivos reproduciéndose simultáneamente. Un fundido cruzado es lo opuesto a un empalme. Última modificación: 2025-01-22 17:01

Abra Photoshop Elements y asegúrese de estar en modo Experto. Vaya a la paleta de acciones. Si la paleta de acciones no está visible, vaya a "Ventana", luego haga clic en "Acciones" en el menú desplegable. En la esquina superior derecha de la paleta de acciones, haga clic en el cuadro pequeño que contiene un triángulo invertido y 4 líneas horizontales. Última modificación: 2025-01-22 17:01

FreePrints es la aplicación de impresión de fotografías más confiable del mundo. En FreePrints, sabemos lo importante que es preservar los momentos especiales de la vida. Tener fotos físicas de tus recuerdos favoritos significa mucho más que tenerlas pegadas en tu teléfono. Última modificación: 2025-01-22 17:01

Apunte el dominio a la instancia EC2 de Amazon Web Services (AWS) Si es nuevo en Amazon Route 53, verá una página de bienvenida; elija Comenzar ahora para la administración de DNS. Elija Crear zona alojada. En Nombre de dominio, escriba su nombre de dominio. Elija Crear. Haga clic en la Zona hospedada, edite el conjunto de registros. En el valor, agregue ec2-54-152-134-146.compute-1.amazonaws.com. Última modificación: 2025-01-22 17:01

Creación y ejecución de una consulta SQL Seleccione Archivo> Nuevo> Archivo SQL en la barra de menú principal. En el cuadro Ingresar o seleccionar carpeta principal, seleccione el proyecto Java que acaba de crear. Ingrese el nombre del archivo. Asocie este archivo SQL con el perfil de conexión de Apache Derby indicando el tipo de servidor de base de datos, el nombre del perfil de conexión y el nombre de la base de datos. Última modificación: 2025-01-22 17:01

La gente tomará 1,2 billones de fotos digitales este año, gracias a los teléfonos inteligentes. Gracias a los teléfonos inteligentes, millones de personas en todo el mundo se están convirtiendo en fotógrafos prolíficos. Según estimaciones de InfoTrends, la gente tomará cien mil millones de fotos más en 2017 que en 2016. Última modificación: 2025-01-22 17:01

CFU (Desvío incondicional de llamadas) significa que todas las llamadas entrantes se desviarán a otro número o correo de voz. CFNRC (Desvío de llamadas en suscriptores móviles no accesibles) significa que todas las llamadas entrantes mientras su teléfono esté apagado o fuera de cobertura se desviarán. Última modificación: 2025-01-22 17:01

Lenovo ID: acceso a todo Lenovo, en todos los sitios de Lenovo con un nombre de usuario y contraseña.Lenovo ID le brinda acceso a funciones adicionales o exclusivas directamente de Lenovo y nuestros socios, utilizando un único nombre de usuario y contraseña en todos los Lenovosites. Última modificación: 2025-01-22 17:01

Crear un acceso directo al correo electrónico de Windows Haga clic con el botón derecho en un espacio vacío en su escritorio o barra de tareas y seleccione Nuevo, luego Acceso directo. Para la ubicación o ruta del acceso directo, ingrese mailto: [email protected], donde '[email protected]' se reemplaza con la dirección de correo electrónico de su destinatario. Haga clic en Siguiente, luego escriba el nombre del acceso directo. Luego, haga clic en Finalizar. Última modificación: 2025-01-22 17:01

El rol de colaborador es esencialmente una versión simplificada del rol de autor. Un colaborador solo puede realizar tres tareas: leer todas las publicaciones, así como eliminar y editar sus propias publicaciones. Esta función es bastante limitada, ya que no permite a los usuarios publicar publicaciones o cargar archivos multimedia. Última modificación: 2025-01-22 17:01

Nexo Respecto a esto, ¿quién usa mesos? 70 empresas supuestamente usar apache Mesos en sus pilas de tecnología, incluidos Airbnb, Netflix y Twitter. 148 desarrolladores de StackShare han declarado que usar apache Mesos . También sepa, ¿qué es Mesos y Marathon?. Última modificación: 2025-01-22 17:01

Un programa Java no puede definir ningún otro tipo de datos primitivos. Un objeto es una gran cantidad de memoria que potencialmente puede contener una gran cantidad de datos junto con métodos (pequeños programas) para procesar esos datos. Última modificación: 2025-01-22 17:01

Por lo general, un 5 en la escala del examen AP significa que ha aprobado el examen y, según el colegio / universidad que elija, significa que no necesita obtener el crédito de educación general para ese curso. Un puntaje AP de 5 se define como extremadamente bien calificado por The College Board. Última modificación: 2025-01-22 17:01

Entonces su teléfono Android está en modo seguro. Cuando está en modo seguro, su Android deshabilita temporalmente la ejecución de cualquier aplicación de terceros. Es probable que su Androiden haya detectado un error de aplicación, malware o algún otro error del sistema operativo. El modo seguro también puede ser una forma de diagnosticar cualquier problema con tu Android. Última modificación: 2025-01-22 17:01

Debido a sus diferentes configuraciones de pines, los chips de RAM no son un tipo de mezcla y combinación. Si su placa base está diseñada para RAM DDR3, ese es el único tipo que cabe en las ranuras de memoria. Las ranuras de memoria de la placa base están integradas en la propia placa y no se pueden intercambiar. Última modificación: 2025-01-22 17:01

Hacer una copia de seguridad de los contactos Desde cualquier pantalla de inicio, presiona Aplicaciones. Presiona Configuraciones. Si usa la vista de pestaña, puntee en Menú> Vista de lista. Desplácese hasta DISPOSITIVO y luego toque Copia de seguridad y restablecimiento. Toque LG Backup> Copia de seguridad y restauración. Toque Copia de seguridad de datos y verifique que LG Cloud esté seleccionado. Si se le solicita, inicie sesión en su cuenta LG para continuar con la copia de seguridad. Seleccione Datos personales. Última modificación: 2025-01-22 17:01

Directorio. Bots. directorio es un nombre de dominio con un nombre apropiado que tiene bots listados para plataformas como Facebook Messenger, Telegram, Slack y Kik. Encontrará bots en diferentes categorías, como bots de análisis, bots de comunicaciones, bots de noticias, etc. Los bots se pueden enviar utilizando el formulario de contacto disponible en el sitio web. Última modificación: 2025-01-22 17:01

Si bien 2 GB de RAM son suficientes para que iOS funcione sin problemas, los dispositivos Android necesitan más memoria. Si está atascado con un teléfono Android más antiguo con menos de 2 gigas de RAM, es probable que experimente problemas en el sistema operativo incluso durante las tareas diarias típicas. Última modificación: 2025-01-22 17:01

Hadoop es un marco de software de código abierto para almacenar datos y ejecutar aplicaciones en grupos de hardware básico. Proporciona almacenamiento masivo para cualquier tipo de datos, una enorme potencia de procesamiento y la capacidad de manejar tareas o trabajos simultáneos prácticamente ilimitados. Última modificación: 2025-01-22 17:01

Para editar un procedimiento almacenado o una función almacenada, haga clic con el botón derecho en el navegador de la base de datos y elija la opción Editar procedimiento o Editar función. Esto abre una nueva pestaña del editor de scripts con el procedimiento / función seleccionado mostrado. Última modificación: 2025-01-22 17:01