Si decimos que el examen constará de 90 preguntas. La calificación más alta que puede obtener es 900. Necesitamos obtener 750 de 900 para aprobar, eso es aproximadamente el 80%. Para que pueda responder incorrectamente el 20% de las preguntas del examen y aún así aprobar. Última modificación: 2025-01-22 17:01

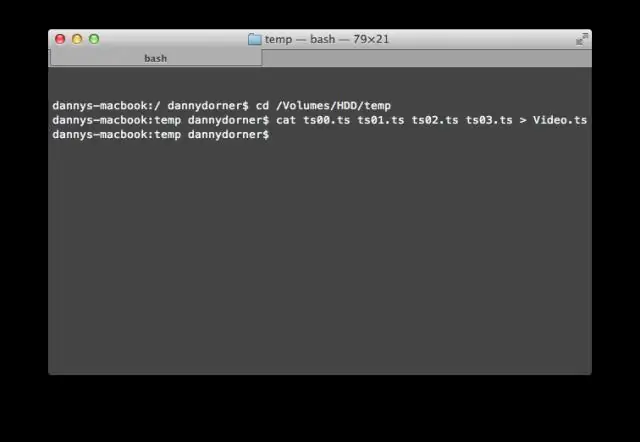

Los problemas de transmisión de video, como los videos de YouTube que no se reproducen correctamente, pueden deberse a la configuración del navegador web, el software de filtrado o una mala conexión a Internet. Los problemas al reproducir archivos de video pueden significar que necesita software adicional. Los problemas de reproducción de DVD o Blu-ray pueden deberse a un hardware defectuoso. Última modificación: 2025-01-22 17:01

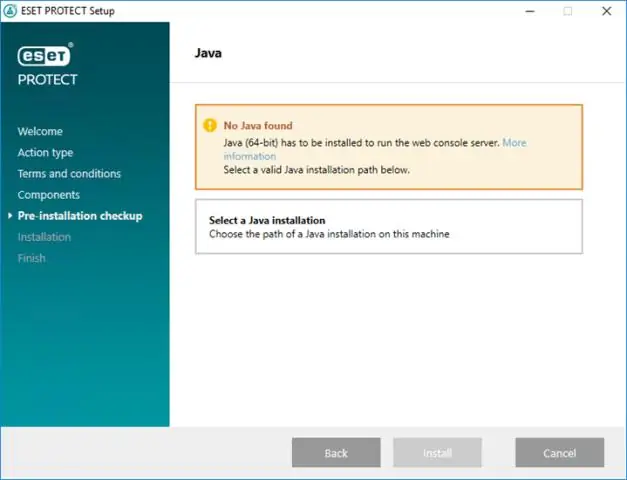

No. Editar: Oracle incluye una JVM que se ejecuta en la misma máquina que la propia base de datos, pero que no se utiliza para ejecutar ningún código "relacionado con DBMS". Solo está ahí para ejecutar procedimientos / funciones almacenados escritos en Java. Última modificación: 2025-01-22 17:01

El formato denominado CSV (valores separados por comas) es el formato de importación y exportación más común para hojas de cálculo y bases de datos. Los objetos de lectura y escritura del módulo csv leen y escriben secuencias. Los programadores también pueden leer y escribir datos en forma de diccionario utilizando las clases DictReader y DictWriter. Última modificación: 2025-01-22 17:01

NVRAM (memoria de acceso aleatorio no volátil) es una pequeña cantidad de memoria que su Mac usa para almacenar ciertas configuraciones y acceder a ellas rápidamente. Última modificación: 2025-01-22 17:01

La principal diferencia entre ellos es cómo manejan los datos. Las bases de datos relacionales están estructuradas Las bases de datos no relacionales están orientadas a documentos. Este también llamado almacenamiento de tipo de documento permite almacenar múltiples 'categorías' de datos en una construcción o documento. Última modificación: 2025-01-22 17:01

Micro-Micro es un prefijo en el sistema métrico que denota un factor de 10-6. Confirmado en 1960, el prefijo proviene del griego Μ ι κ ρ ό ς, que significa 'pequeño'. El símbolo del prefijo proviene de la letra griega Μ. Es el único prefijo SI que usa un carácter que no proviene del alfabeto latino. Última modificación: 2025-01-22 17:01

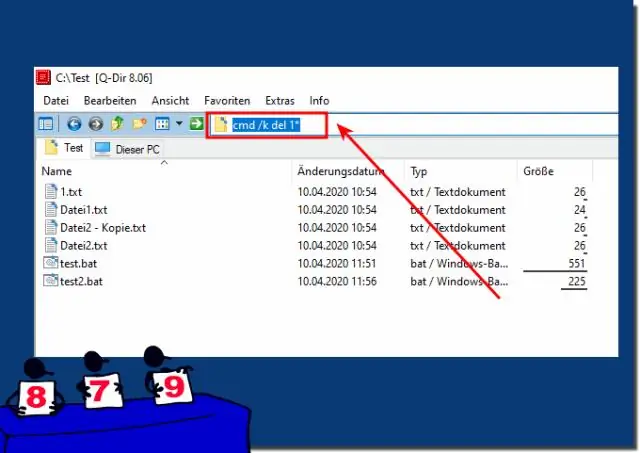

Haga clic en Inicio> Todos los programas> Accesorios y haga clic con el botón derecho en 'Símbolo del sistema' y luego seleccione 'Ejecutar como administrador' Windows Server 2012, Windows 8, Windows Server 2012 R2, Windows 8.1 o Windows 10: el botón Inicio está oculto en estas versiones de Windows . Haga clic derecho en el botón Inicio que aparece, verá un menú. Última modificación: 2025-01-22 17:01

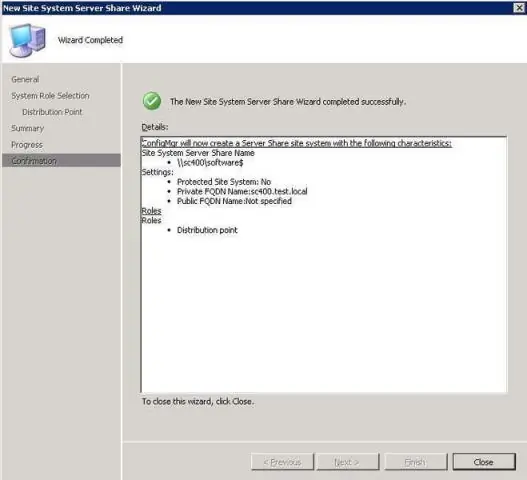

El proceso de distribución de software anuncia paquetes, que contienen programas, a los miembros de una colección. A continuación, el cliente instala el software desde puntos de distribución especificados. Si el paquete contiene archivos de origen, defina un punto de distribución para el paquete creando una instancia de SMS_DistributionPoint. Última modificación: 2025-01-22 17:01

En ciencias de la computación, la clasificación o clasificación es el proceso de transformar la representación de la memoria de un objeto a un formato de datos adecuado para almacenamiento o transmisión, y se usa típicamente cuando los datos deben moverse entre diferentes partes de un programa de computadora o de un programa a otro. otro. Última modificación: 2025-01-22 17:01

Implemente los pasos siguientes para habilitar la base de datos de protección de datos activa. Cancele la recuperación de medios en el modo de espera físico. SQL> modificar la base de datos recuperar la base de datos en espera gestionada cancelar; Abrir la base de datos [PHYSICAL STANDBY] Iniciar recuperación de medios con registro en tiempo real aplicar [PHYSICAL STANDBY] Verificar el estado de la base de datos: [PHYSICAL STANDBY]. Última modificación: 2025-01-22 17:01

Echemos un vistazo más de cerca a las 5 formas de organizar su JavaScript de la manera correcta. Comente su código. Al escribir una nueva función, clase, modelo, constante o realmente cualquier cosa, deje comentarios para ayudar a quien esté trabajando en ello. Utilice las clases de ES6. Las promesas son tus amigas. Mantenga las cosas separadas. Usar constantes y enumeraciones. Última modificación: 2025-01-22 17:01

La desventaja del método de sellado de tiempo es que cada valor almacenado en la base de datos requiere dos campos de sello de tiempo adicionales: uno para la última vez que se leyó el campo y otro para la última actualización. El sello de tiempo aumenta las necesidades de memoria y la sobrecarga de procesamiento de la base de datos. Última modificación: 2025-01-22 17:01

Un bot de Twitter es un tipo de software bot que controla una cuenta de Twitter a través de la API de Twitter. El software bot puede realizar de forma autónoma acciones como twittear, re-twittear, dar me gusta, seguir, dejar de seguir o enviar mensajes directos a otras cuentas. Última modificación: 2025-01-22 17:01

Adafruit.io es un servicio en la nube, eso solo significa que lo ejecutamos por usted y usted no tiene que administrarlo. Puede conectarse a él a través de Internet. Está destinado principalmente a almacenar y luego recuperar datos, ¡pero puede hacer mucho más que eso. Última modificación: 2025-01-22 17:01

La seguridad lógica consiste en protecciones de software para los sistemas de una organización, incluida la identificación del usuario y el acceso con contraseña, la autenticación, los derechos de acceso y los niveles de autoridad. Estas medidas son para garantizar que solo los usuarios autorizados puedan realizar acciones o acceder a la información en una red o una estación de trabajo. Última modificación: 2025-01-22 17:01

Para la conexión de línea fija de Jio, debe tomar la conexión de Jio FTTH (fibra hasta el hogar). En este ingeniero de conexión instalará un enrutador (ONT) en su hogar mediante un solo cable de línea de fibra. Después de la activación puede conectar su teléfono fijo a este CONT, puede disfrutar de internet a 100 Mbps por wifi o puerto LAN de este CONT. Última modificación: 2025-01-22 17:01

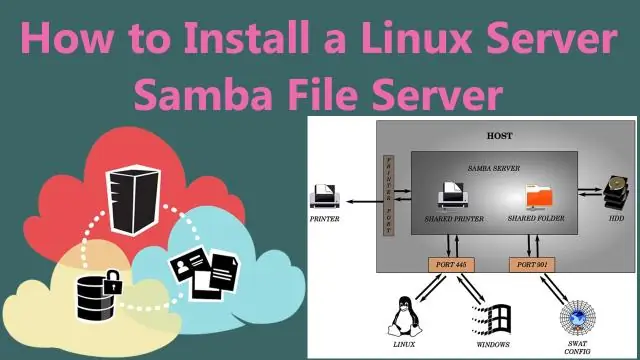

Linux Samba Server es uno de los poderosos servidores que le ayuda a compartir archivos e impresoras con sistemas operativos basados en Windows y otros. Es una implementación de código abierto de los protocolos Server Message Block / Common Internet File System (SMB / CIFS). Última modificación: 2025-01-22 17:01

Classic Load Balancer en US-East-1 costará $ 0.025 por hora (o hora parcial), más $ 0.008 por GB de datos procesados por ELB. Utilice la calculadora mensual simple de AWS para determinar el precio del balanceador de carga para su aplicación. Última modificación: 2025-01-22 17:01

El software no propietario es software que no tiene condiciones de derechos de autor o patentes asociadas. El software no propietario es un software disponible públicamente que se puede instalar y utilizar libremente. También proporciona acceso completo a su código fuente. El software no propietario también se puede llamar software de código abierto. Última modificación: 2025-01-22 17:01

Una base de datos mal normalizada y tablas mal normalizadas pueden causar problemas que van desde una E / S de disco excesiva y un rendimiento deficiente del sistema subsiguiente hasta datos inexactos. Una condición mal normalizada puede resultar en una gran redundancia de datos, lo que supone una carga para todos los programas que modifican los datos. Última modificación: 2025-01-22 17:01

Para proteger estos archivos de datos, Oracle Database proporciona Cifrado de datos transparente (TDE). TDE cifra los datos confidenciales almacenados en archivos de datos. Para evitar el descifrado no autorizado, TDE almacena las claves de cifrado en un módulo de seguridad externo a la base de datos, llamado almacén de claves. Última modificación: 2025-01-22 17:01

El mercado de realidad virtual crece a una tasa compuesta anual del 33,47% y se espera que alcance los $ 44,7 mil millones para 2024 - Informe exclusivo de MarketsandMarkets ™. Última modificación: 2025-01-22 17:01

Dado que su cat5e no tiene estos, puede simplemente obtener un par de cables sin asignar. Los dos terminadores internos en el extremo RJ-11 son para la línea 1 y los dos pines externos son la línea 2. NOTA: Si planea usar gigabit ethernet, esto no funcionará ya que gigabit ethernet requiere los 4 pares de cables. Última modificación: 2025-01-22 17:01

Obtenga Kindle Oasis 2 por $ 174.99 Esta oferta exclusiva de Prime es una sorpresa, ya que no fue anunciada anteriormente por Amazon. El precio de Kindle Oasis 2 (una versión con anuncios y 8 GB) se reduce a $ 174,99 desde $ 249,99, lo que significa que ahorras $ 75 (30% del precio normal). Última modificación: 2025-01-22 17:01

Dado un gráfico acíclico dirigido ponderado y un vértice de origen en el gráfico, encuentre las rutas más cortas desde el origen dado a todos los demás vértices. Ruta más corta en un gráfico acíclico dirigido Inicializar dist [] = {INF, INF,….} Crea un orden lógico superior de todos los vértices. Haga lo siguiente para cada vértice u en orden topológico. Última modificación: 2025-01-22 17:01

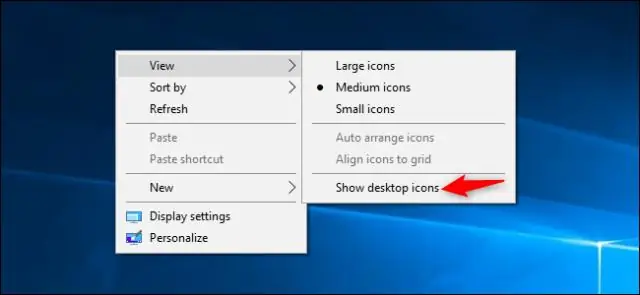

Presione Alt + Espacio para abrir el menú de la ventana, presione S para elegir la opción Tamaño, use las teclas de flecha para cambiar el tamaño de la ventana y, por último, Enter para confirmar. Haga clic en el botón Maximizar en la esquina superior derecha de la ventana. Haga clic en la barra de título y arrastre la ventana hacia la izquierda, arriba o hacia la derecha del escritorio. Última modificación: 2025-01-22 17:01

Básicamente, CORS permite que el código frontend js de su sitio web acceda al backend de su sitio web con las cookies y las credenciales ingresadas en su navegador, mientras que su backend permanece protegido de los js de otro sitio, solicitando al navegador del cliente que acceda a él (con las credenciales que el usuario ha obtenido). Última modificación: 2025-01-22 17:01

En febrero de 2014, el 28 por ciento de los usuarios adultos de la aplicación de mensajería móvil tenían entre 25 y 34 años. El segundo grupo más grande de usuarios estaba formado por personas de 35 a 44 años, con un 26 por ciento. Se encontró que la edad promedio de los usuarios adultos de WhatsApp en los Estados Unidos era de 36 años. Última modificación: 2025-01-22 17:01

Al introducir el seguimiento del tiempo en una gran organización, comience con un programa piloto. Mantenga la entrada de datos lo más simple posible. Comunique POR QUÉ la gente necesita hacer un seguimiento del tiempo. No obligue a las personas a usar el temporizador. No insista en la precisión. Llenar la hoja de horas trabajadas todos los días es mucho mejor que al final de la semana. Última modificación: 2025-01-22 17:01

Aunque el papel de acuarela no tendrá ningún tipo de recubrimiento, es posible que el tóner no se adhiera bien a la superficie del papel y que el papel no resista bien el calor de una impresora láser. Última modificación: 2025-01-22 17:01

Comment TS' genera una plantilla para los comentarios JSDoc. Está adaptado para archivos TypeScript. Mecanografiado viene con una gran cantidad de anotaciones en el idioma, que no deben duplicarse en los comentarios. Para agregar un comentario, presione Ctrl + Alt + C dos veces. o seleccione 'Código de comentario' en su menú contextual. o inserte / ** encima de la línea de código. Última modificación: 2025-01-22 17:01

Implementación de Zero Trust Utilice microsegmentación. Una persona o programa con acceso a una de esas zonas no podrá acceder a ninguna de las otras zonas sin una autorización separada. Usar autenticación multifactor (MFA) Implementar el principio de privilegio mínimo (PoLP) Validar todos los dispositivos de punto final. Última modificación: 2025-01-22 17:01

Relaciones total / parcial. Las relaciones de todo / parte son cuando una clase representa el objeto completo y otras clases representan partes. El conjunto actúa como contenedor de las partes. Estas relaciones se muestran en un diagrama de clases mediante una línea con un diamante en un extremo. Última modificación: 2025-01-22 17:01

Para escribir un símbolo de flecha usando su código Alt en Word, inExcel, etc. Asegúrese de activar NumLock, presione y mantenga presionada la tecla Alt, escriba el valor del Código Alt de la flecha que desee, por ejemplo para un símbolo de flecha hacia abajo, escriba 2 5 en el teclado numérico, suelte la tecla Alt y obtendrá un ↓ hacia abajo. Última modificación: 2025-01-22 17:01

La memoria en la JVM se divide en cinco partes diferentes a saber: Área de método: el área de método almacena el código de clase: código de las variables y métodos. Pila: Los objetos Java se crean en esta área. Pila Java: Mientras se ejecutan métodos, los resultados se almacenan en la memoria de la pila. Última modificación: 2025-01-22 17:01

Un podio (pl. Podios o podios) es la plataforma elevada sobre la que se para el orador para pronunciar su discurso. “Podio” se deriva de la palabra griega π ό δ ι (pothi) que significa "pie". La palabra "podólogo" (médico de los pies) proviene de la misma fuente. Última modificación: 2025-01-22 17:01

Pierde 4 bytes no solo una vez por fila; pero para cada celda de la fila que no sea nula. Las ventajas de la columna SPARSE son: Las desventajas de la columna SPARSE son: La columna SPARSE no se puede aplicar en texto, ntext, imagen, marca de tiempo, geometría, geografía o tipos de datos definidos por el usuario. Última modificación: 2025-01-22 17:01

Si desea una instalación local de la versión completa de TFS, necesita una licencia de servidor y cada desarrollador necesita una licencia de cliente. La licencia del servidor se puede comprar por alrededor de $ 500 y las licencias del cliente son aproximadamente las mismas. Sin embargo, al igual que con Visual Studio Online, TFS se incluye con las suscripciones a MSDN. Última modificación: 2025-01-22 17:01

Generalmente, cuando su iPhone 7 Plus se carga repentinamente muy lentamente, podría deberse a un equipo de carga dañado, como un cable de carga dañado o incompatible o un adaptador USB en uso. También es posible que la fuente de energía no pueda suministrar la cantidad de energía requerida para cargar el dispositivo en un espacio esperado. Última modificación: 2025-01-22 17:01