Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2024-01-18 08:23.

- Última modificación 2025-01-22 17:22.

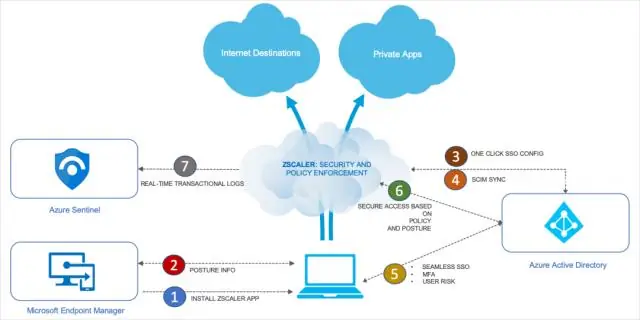

Implementación de Zero Trust

- Utilice la microsegmentación.

- Una persona o programa con acceso a una de esas zonas no podrá acceder a ninguna de las otras zonas sin una autorización separada. Usar autenticación multifactor (MFA)

- Implementar Principio de privilegio mínimo (PoLP)

- Valide todos los dispositivos de punto final.

De manera similar, uno puede preguntarse, ¿cómo se logra la confianza cero?

Estos son los cuatro principios que su empresa, y especialmente su organización de TI, deben adoptar:

- Las amenazas provienen tanto del interior como del exterior. Este es probablemente el mayor cambio de pensamiento.

- Utilice microsegmentación.

- Acceso menos privilegiado.

- Nunca confíes, siempre verifica.

En segundo lugar, ¿qué es una red de confianza cero? Confianza cero Arquitectura, también conocida como Red de confianza cero o simplemente Confianza cero , se refiere a conceptos de seguridad y modelo de amenazas que ya no asume que los actores, sistemas o servicios que operan desde dentro del perímetro de seguridad deben ser confiables automáticamente, y en su lugar deben verificar cualquier cosa que se intente

Además, ¿por qué las organizaciones modernas deben considerar la implementación de un enfoque de seguridad de confianza cero?

Confianza cero le ayuda a capturar los beneficios de la nube sin exponer su organización a riesgo adicional. Por ejemplo, cuando el cifrado es Usado en entornos de nube, los atacantes a menudo atacan los datos cifrados a través del acceso de clave, no rompiendo el cifrado, y por lo tanto, la administración de claves. es de suma importancia.

¿Quién acuñó el término confianza cero?

los término ' confianza cero ' era acuñado por un analista de Forrester Research Inc. en 2010 cuando el modelo para el concepto fue presentado por primera vez. Unos años más tarde, Google anunció que había implementado confianza cero seguridad en su red, lo que llevó a un creciente interés en la adopción dentro de la comunidad tecnológica.

Recomendado:

¿Cómo se implementa un modelo predictivo?

A continuación, se incluyen cinco pasos de mejores prácticas que puede seguir al implementar su modelo predictivo en producción. Especifique los requisitos de desempeño. Algoritmo de predicción independiente de los coeficientes del modelo. Desarrolle pruebas automatizadas para su modelo. Desarrolle una infraestructura de back-testing y now-testing. Desafiar y luego probar las actualizaciones del modelo

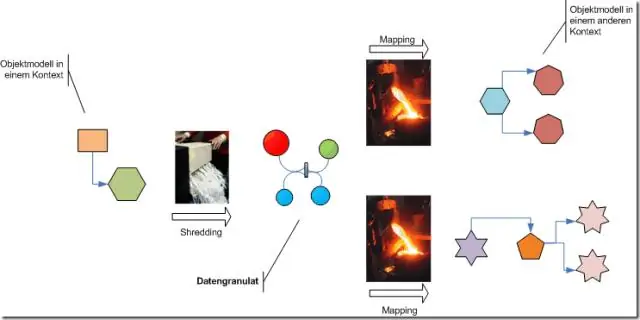

¿Cuál es la diferencia entre un modelo de base de datos orientado a objetos y un modelo relacional?

La diferencia entre la base de datos relacional y la base de datos orientada a objetos es que la base de datos relacional almacena datos en forma de tablas que contienen filas y columnas. En los datos orientados a objetos, los datos se almacenan junto con sus acciones que procesan o leen los datos existentes. Estas son las diferencias básicas

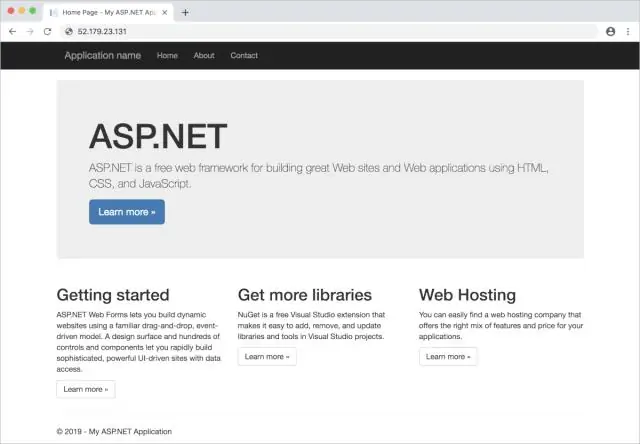

¿Cómo se implementa un contenedor en Azure?

Inicie sesión en Azure en https://portal.azure.com. En Azure Portal, elija Create a resource, Web, luego elija Web App for Containers. Ingrese un nombre para su nueva aplicación web y seleccione o cree un nuevo Grupo de recursos. Elija Configurar contenedor y seleccione Azure Container Registry. Espere hasta que se haya creado la nueva aplicación web

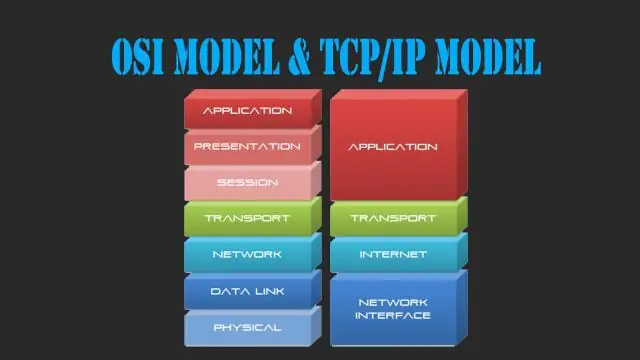

¿Cuál es la diferencia entre el modelo OSI y el modelo TCP IP?

1. OSI es un estándar genérico independiente del protocolo, que actúa como una puerta de enlace de comunicación entre la red y el usuario final. El modelo TCP / IP se basa en protocolos estándar en torno a los cuales se ha desarrollado Internet. Es un protocolo de comunicación, que permite la conexión de hosts a través de una red

¿Cómo se implementa un modelo de aprendizaje automático en producción?

Implemente su primer modelo de aprendizaje automático en producción con una pila de tecnología simple. Entrenamiento de un modelo de aprendizaje automático en un sistema local. Envolviendo la lógica de inferencia en una aplicación de matraz. Uso de Docker para contener la aplicación del matraz. Alojar el contenedor de la ventana acoplable en una instancia de AWS ec2 y consumir el servicio web