Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Básicamente CORS permite que el código de la interfaz js de su sitio web acceda al backend de su sitio web con las cookies y las credenciales ingresadas en su navegador mientras su backend permanece protegido desde js de algún otro sitio, pidiendo al navegador del cliente que acceda a él (con las credenciales que el usuario ha obtenido).

Del mismo modo, uno puede preguntarse, ¿contra qué protege Cors?

CORS está destinado a permitir que los hosts de recursos (cualquier servicio que haga que sus datos estén disponibles a través de HTTP) restrinjan qué sitios web pueden acceder a esos datos. Ejemplo: está alojando un sitio web que muestra datos de tráfico y está utilizando solicitudes AJAX en su sitio web.

Además, ¿cuál es el punto de Cors? El propósito de CORS es evitar que un navegador web que lo respete llame al servidor mediante solicitudes no estándar con contenido servido desde una ubicación diferente.

Además de arriba, ¿qué es CORS y cómo funciona?

Uso compartido de recursos de origen cruzado ( CORS ) es un mecanismo que usa encabezados HTTP adicionales para decirle a los navegadores que le den a una aplicación web que se ejecuta en un origen, acceso a recursos seleccionados de un origen diferente.

¿Cómo se implementa un CORS?

Para IIS6

- Abra el Administrador de servicios de información de Internet (IIS).

- Haga clic con el botón derecho en el sitio para el que desea habilitar CORS y vaya a Propiedades.

- Cambie a la pestaña Encabezados

- En la sección Encabezados HTTP personalizados, haga clic en Agregar.

- Ingrese Access-Control-Allow-Origin como el nombre del encabezado.

- Ingrese * como el valor del encabezado.

- Haga clic en Aceptar dos veces.

Recomendado:

¿Una VPN protege contra el intermediario?

El uso de una VPN oculta la dirección IP del usuario y la ubicación del país para evitar el bloqueo geográfico y la censura de Internet. La VPN también es eficaz contra los ataques de intermediarios y para proteger las transacciones de criptomonedas en línea

¿GFCI protege aguas abajo?

Una de las mejores características de GFCI (interruptores de circuito de falla a tierra) es su protección aguas abajo. Eso significa que la misma característica de seguridad que obtiene de un tomacorriente GFCI se aplica automáticamente a todos los demás tomacorrientes conectados más abajo en el mismo circuito, siempre que los tomacorrientes estén conectados correctamente

¿Cómo se protege Apache con Let's Encrypt?

Cuando esté listo para continuar, inicie sesión en su servidor usando su cuenta habilitada para sudo. Paso 1: instale el cliente Let's Encrypt. Los certificados Let's Encrypt se obtienen a través del software cliente que se ejecuta en su servidor. Paso 2: configure el certificado SSL. Paso 3: Verificación de la renovación automática de Certbot

¿Un firewall protege contra virus?

El cortafuegos no protege directamente contra los virus. Los virus informáticos generalmente se propagan desde medios extraíbles, desde descargas de Internet y desde archivos adjuntos de correo electrónico. El firewall del software actúa como una barrera y protege su red de conexiones de Internet que no son de confianza

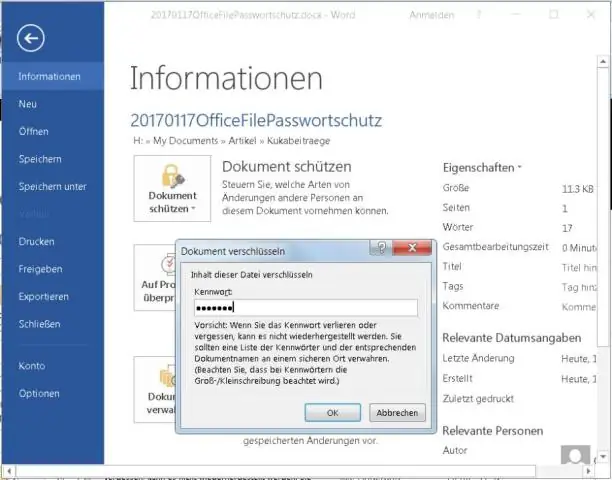

¿Cómo se protege con contraseña una carpeta en Windows 7?

Usuarios de Microsoft Windows Vista, 7, 8 y 10 Seleccione el archivo o carpeta que desea cifrar. Haga clic con el botón derecho en el archivo o carpeta y seleccione Propiedades. En la pestaña General, haga clic en el botón Avanzado. Marque la casilla de la opción 'Encriptar contenido para proteger los datos', luego haga clic en Aceptar en ambas ventanas