Para optimizar el rendimiento, establezca el número de tareas de mapa en un valor inferior al número máximo de conexiones que admite la base de datos. Controlar la cantidad de paralelismo que usará Sqoop para transferir datos es la forma principal de controlar la carga en su base de datos. Última modificación: 2025-01-22 17:01

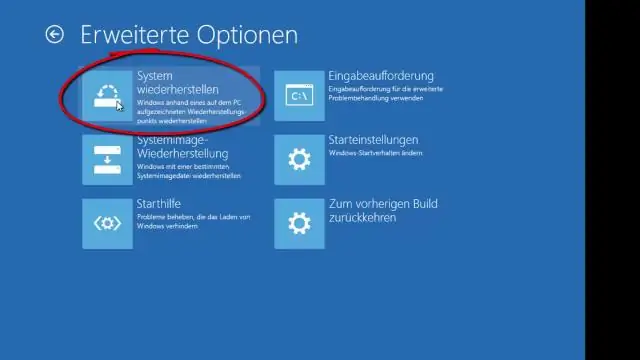

Toshiba Satellite C655-S5132 Recuperación predeterminada de fábrica Apague la computadora. Identifique la tecla F8 en la parte superior del teclado. Encienda la computadora y comience a tocar la tecla F8 aproximadamente 1 vez por segundo. En el menú de reparación, verá varias opciones para SafeMode, Safe Mode con redes y Reparar su computadora, así como otras. Última modificación: 2025-01-22 17:01

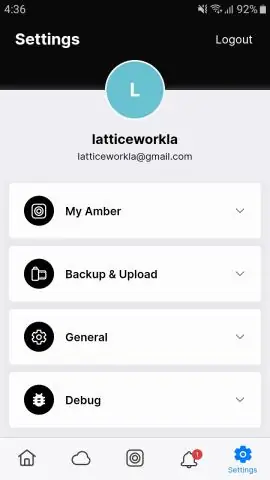

Para habilitar la repetición de alertas en la aplicación móvil de Android: toca Configuración de notificaciones. Presiona Alertas repetidas. Toque la palanca para habilitar la función. Toque Repetir para establecer el número de veces que se repetirá la notificación después de que se produzca la alerta original (una, dos, tres, cinco o diez veces). Última modificación: 2025-01-22 17:01

Recopilación de un registro de Process Monitor normal Inicie sesión en Windows utilizando una cuenta con privilegios administrativos. Descargar Process Monitor de Microsoft TechNet: Extraiga el contenido del archivo ProcessMonitor. Ejecute Procmon.exe. Process Monitor comenzará a registrar desde el momento en que comienza a ejecutarse. Última modificación: 2025-01-22 17:01

La propiedad keyCode devuelve el código de carácter Unicode de la tecla que activó el evento onkeypress, o el código de tecla Unicode de la tecla que activó el evento onkeydown u onkeyup. Códigos de tecla: un número que representa una tecla real del teclado. Última modificación: 2025-01-22 17:01

Las opciones de controlador de dominio configurables incluyen servidor DNS y catálogo global, y controlador de dominio de solo lectura. Microsoft recomienda que todos los controladores de dominio proporcionen DNS y servicios de catálogo global para una alta disponibilidad en entornos distribuidos, por lo que el asistente habilita estas opciones de forma predeterminada. Última modificación: 2025-01-22 17:01

Edición de fotos Para editar fotos en un álbum, coloque el cursor sobre la foto que desea editar y ubique la flecha que apunta hacia abajo para acceder al menú de opciones de la foto. Puede elegir editar la información de la imagen (nombre y descripción) o girar la foto hacia la izquierda o hacia la derecha. Última modificación: 2025-01-22 17:01

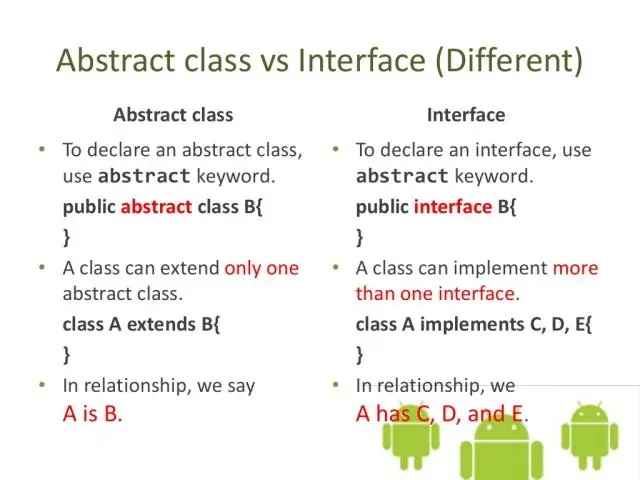

Una interfaz es un tipo de referencia en Java. Es similar a la clase. Es una colección de métodos abstractos. Una clase implementa una interfaz, heredando así los métodos abstractos de la interfaz. Junto con los métodos abstractos, una interfaz también puede contener constantes, métodos predeterminados, métodos estáticos y tipos anidados. Última modificación: 2025-01-22 17:01

Las cookies son archivos de texto almacenados en la computadora del cliente y se guardan para diversos fines de seguimiento de información. Java Servlets admite de forma transparente las cookies HTTP. Hay tres pasos involucrados en la identificación de usuarios recurrentes − La secuencia de comandos del servidor envía un conjunto de cookies al navegador. Última modificación: 2025-01-22 17:01

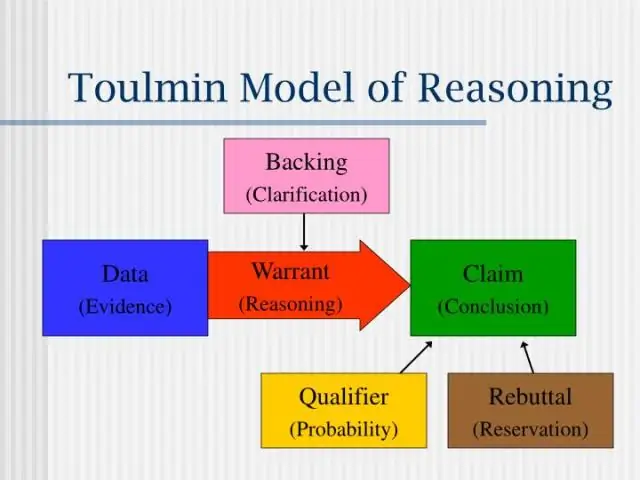

El Método Toulmin es una forma de hacer un análisis muy detallado, en el que dividimos un argumento en sus diversas partes y decidimos con qué eficacia esas partes participan en el todo general. Cuando usamos este método, identificamos la afirmación, las razones y la evidencia del argumento, y evaluamos la efectividad de cada. Última modificación: 2025-01-22 17:01

Autenticarse en impresoras MyPrint Abra el archivo que desea imprimir. Vaya al menú "Archivo" y seleccione "Imprimir". En el menú desplegable de la impresora, seleccione la impresora que desea utilizar. Haga clic en el botón Imprimir. Cuando aparezca el cuadro de diálogo de autenticación, ingrese la siguiente información: Escriba su nombre de inicio de sesión de BU en formato de inicio de sesión. Última modificación: 2025-01-22 17:01

Los auriculares con cancelación de ruido o auriculares con cancelación de ruido son auriculares que reducen los sonidos ambientales no deseados mediante el control de ruido activo. La cancelación de ruido permite escuchar contenido de audio sin subir excesivamente el volumen. También puede ayudar a un pasajero a dormir en un vehículo ruidoso como un avión. Última modificación: 2025-01-22 17:01

Para ordenar un marco de datos en R, use la función order (). De forma predeterminada, la clasificación es ASCENDENTE. Anteponga la variable de clasificación con un signo menos para indicar orden DESCENDENTE. Última modificación: 2025-01-22 17:01

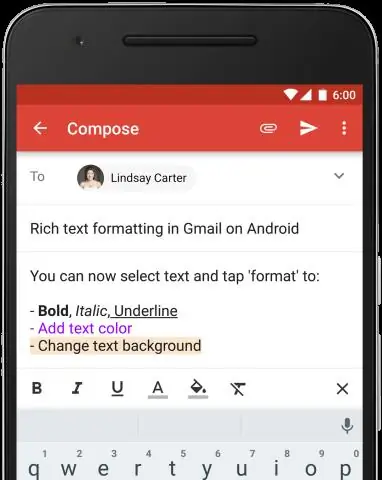

Para cambiar a formato enriquecido: haga clic en el botón Redactar en el menú de la izquierda en Gmail. Haga clic en el enlace de formato enriquecido que se encuentra sobre el cuadro de mensaje de texto. Los iconos de formato de texto ahora deberían mostrarse así:. Última modificación: 2025-01-22 17:01

Volúmenes SSD (io1) de IOPS aprovisionados IO1 está respaldado por unidades de estado sólido (SSD) y es la opción de almacenamiento de EBS de mayor rendimiento diseñada para cargas de trabajo de aplicaciones y bases de datos intensivas en E / S críticas, así como cargas de trabajo de almacenamiento de datos y bases de datos de alto rendimiento , como HBase, Vertica y Cassandra. Última modificación: 2025-01-22 17:01

Las 9 fases de un estudio de usabilidad Decida qué parte de su producto o sitio web desea probar. Elija las tareas de su estudio. Establezca un estándar para el éxito. Escribe un plan de estudio y un guión. Delegar roles. Encuentra a tus participantes. Realice el estudio. Analiza tus datos. Última modificación: 2025-01-22 17:01

La aplicación móvil VPS le permite aceptar tarjetas de crédito cuando está de viaje, en una feria comercial o vendiendo en el mercado. Todo lo que necesita es su dispositivo móvil, iPhone, iPodtouch, iPad o teléfono Android y puede procesar tarjetas de crédito. Última modificación: 2025-01-22 17:01

Las fotocélulas se utilizan en luces nocturnas automáticas y en farolas que se encienden solas por la noche. A veces conocidas como fotorresistores, las fotocélulas están disponibles en varias fuentes. Parecen un disco pequeño (de 0,5 a 2 pulgadas) con dos cables en la parte posterior. Última modificación: 2025-01-22 17:01

Para cambiar la llave de sus cerraduras, visite a su cerrajero local para que lo hagan por usted. O simplemente pídale a la tienda en la que está comprando las cerraduras que le cambie la llave a una que ya tenga. Es un proceso que solo debería tomar unos minutos. Última modificación: 2025-01-22 17:01

Una retransmisión de correo abierta es un servidor de Protocolo simple de transferencia de correo (SMTP) configurado de tal manera que permite a cualquier persona en Internet enviar correo electrónico a través de él, no solo correo destinado a usuarios conocidos o que proviene de ellos. Muchos relés se cerraron o fueron colocados en listas negras por otros servidores. Última modificación: 2025-01-22 17:01

Presione los botones "Reproducir / Pausa" y "Menú" simultáneamente y manténgalos presionados hasta que aparezca el logotipo de Apple en la pantalla de su iPod. Suelte los botones "Reproducir / Pausa" y "Menú" cuando vea el logotipo de Apple e inmediatamente presione y mantenga presionado el botón " Botones "Siguiente" y "Anterior" al mismo tiempo hasta que aparezca la pantalla Modo de disco. Última modificación: 2025-01-22 17:01

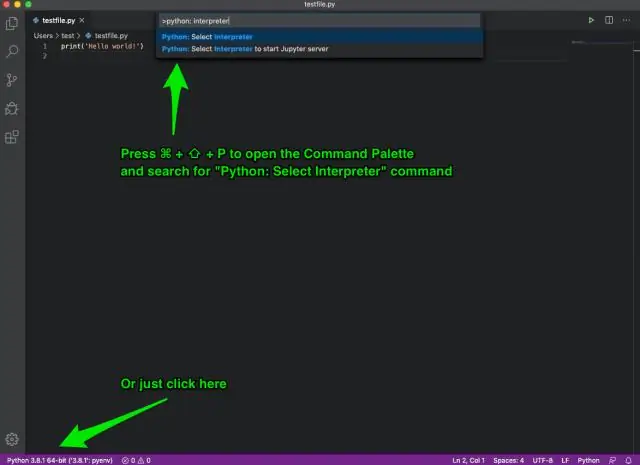

2. Uso del intérprete de Python 2.1. Invocación del intérprete. El intérprete de Python generalmente se instala como /usr/local/bin/python3.8 en aquellas máquinas donde está disponible; poner / usr / local / bin en la ruta de búsqueda de su shell de Unix hace posible iniciarlo escribiendo el comando: python3.8. 2.2. El intérprete y su entorno. 2.2. Última modificación: 2025-01-22 17:01

Uno de los elementos más importantes de la confidencialidad es que ayuda a generar y desarrollar confianza. Potencialmente permite el libre flujo de información entre el cliente y el trabajador y reconoce que la vida personal del cliente y todos los asuntos y problemas que tiene le pertenecen. Última modificación: 2025-01-22 17:01

Cómo reiniciar los servicios de FortiGate Inicie sesión en fortIgate usando ssh y admIn user. Ejecute el comando para obtener el mejor rendimiento del sistema. Presione ctrl + c para detener el comando. Busque el httpsd y su ID de proceso. los ID de proceso están en la segunda columna de la izquierda. Ejecute el comando dIag sys kIll 11 Intente navegar de nuevo a la GUI. Última modificación: 2025-01-22 17:01

El iPad Pro no necesita un teclado físico. Última modificación: 2025-01-22 17:01

CORS significa "Intercambio de recursos de origen cruzado". CORS no es específico de AngularJS. Es un estándar implementado por todos los navegadores web. De forma predeterminada, todos los navegadores web bloquean una solicitud de un recurso desde una aplicación si se realiza fuera del dominio de la aplicación. Última modificación: 2025-01-22 17:01

De Wikipedia, el bus Controller Area Network (CAN) es un 'estándar de bus de vehículo diseñado para permitir que los microcontroladores y dispositivos se comuniquen entre sí dentro de un vehículo sin una computadora host'. Estos dispositivos también pueden denominarse unidades de control electrónico (ECU). Última modificación: 2025-01-22 17:01

En Salesforce Classic, normalmente accede a las funciones de Chatter desde la barra lateral de la pestaña Chatter. En Lightning Experience, acceda a Chatter, los perfiles de colegas (Personas) y los grupos desde el Iniciador de aplicaciones. También puede acceder a estos lugares desde una pestaña o el menú adicional, según lo que se muestre. Última modificación: 2025-01-22 17:01

La precisión es el número de dígitos de un número. La escala es el número de dígitos a la derecha del punto decimal en un número. Por ejemplo, el número 123.45 tiene una precisión de 5 y una escala de 2. Última modificación: 2025-01-22 17:01

Pasos para migrar el sistema operativo a M. 2 SSD Inicie EaseUS Todo Backup y haga clic en 'Clonar sistema'. La partición del sistema actual (Windows 7) y la partición de arranque se seleccionarán automáticamente. Elija la unidad de destino: podría ser una unidad de disco duro o una SSD. Haga clic en 'Continuar' para comenzar a clonar Windows 7. Última modificación: 2025-01-22 17:01

Desafortunadamente, no hay forma de restaurar una batería de litio. Tendrá que encontrar las especificaciones de su computadora portátil para ver qué tipo de batería tiene. En el caso de las baterías de iones de litio, no se puede restaurar, pero posiblemente se puede extender la vida útil de una batería. Última modificación: 2025-01-22 17:01

Si deja una espina o astilla de madera en su cuerpo durante unos meses, es probable que se desintegre y estimule aún más la respuesta inmune de su cuerpo. Y cualquier infección que no se trate puede propagarse y causar septicemia o envenenamiento de la sangre. Entonces, dejar una splinteralone no está exento de riesgos. Última modificación: 2025-01-22 17:01

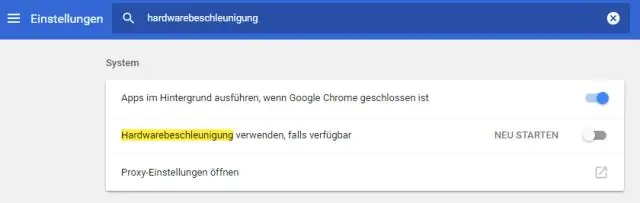

Siga estos pasos para deshabilitar la aceleración de hardware en GoogleChrome: Abra Chrome. Haga clic en el botón de menú de puntos suspensivos horizontales en la esquina superior derecha y haga clic en Configuración. Haga clic en Avanzado en el panel izquierdo. Haga clic en Sistema. En la sección "Sistema", desactive el interruptor de palanca Usar aceleración de hardware cuando esté disponible. Última modificación: 2025-01-22 17:01

Windows 8.1 / 10 + 2 monitores adicionales Haga clic con el botón derecho en cualquiera de los escritorios. Haga clic en "Configuración de pantalla" Haga clic en el número de pantalla que desea establecer como pantalla principal. Desplácese hacia abajo. Haga clic en la casilla de verificación "Hacer que esta sea mi pantalla principal". Última modificación: 2025-01-22 17:01

Crear un nuevo flujo de trabajo Elija el icono de Jira (o)> Proyectos. Busque y seleccione su proyecto. En la barra lateral de su proyecto, seleccione Configuración del proyecto> Flujos de trabajo. Haga clic en Agregar flujo de trabajo y elija Agregar existente. Seleccione su nuevo flujo de trabajo y haga clic en Siguiente. Elija los tipos de problemas que usarán este flujo de trabajo y haga clic en Finalizar. Última modificación: 2025-01-22 17:01

S: como se mencionó anteriormente, S significa Super Smart. Es el nombre que reciben los modelos insignia de Samsung. El Samsung Galaxy S ya ha logrado una venta de 10 millones de unidades en todo el mundo. R - Significa Real / Refinado. Última modificación: 2025-01-22 17:01

Deshágase de la madera podrida o leña, que las termitas prefieren a la madera sana. Lugares cálidos y oscuros: las termitas prefieren los lugares húmedos y tranquilos, como los espacios reducidos. Suelo húmedo: las termitas se sienten atraídas por la humedad y, por lo general, hay mucha humedad en el suelo sobre el que se construye la base. Última modificación: 2025-01-22 17:01

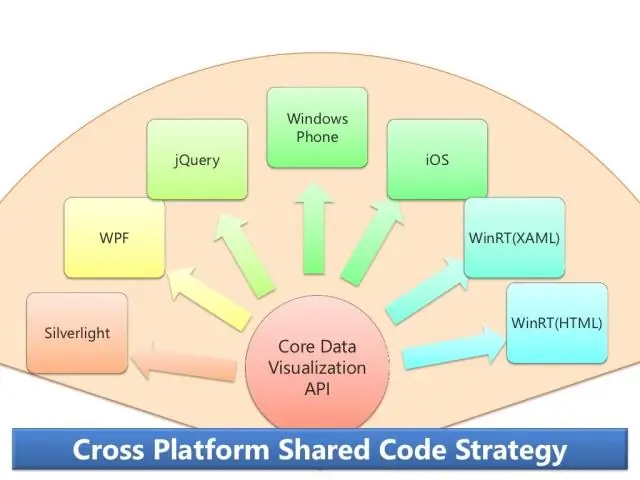

JQuery es una biblioteca de JavaScript. Es útil y facilita el manejo de HTML DOM (Document Object Model), eventos y funciones de animación y Ajax. JQuery reduce el código en comparación con JavaScript. Principalmente usamos JQuery o JavaScript para actividades del lado del cliente y hacemos llamadas Ajax a ASP.NET Web form / mvc, Web service y WCF. Última modificación: 2025-01-22 17:01

Cómo iniciar sesión en su cuenta de Google con Chrome para iOS Inicie la aplicación Chrome desde la pantalla de inicio de su iPhone o iPad. Toque el icono de menú en la barra de navegación superior. Desplácese hacia abajo y toque Configuración. La primera opción que ve es Iniciar sesión en Chrome. Última modificación: 2025-01-22 17:01

La memoria en la JVM se divide en cinco partes diferentes, a saber: Área de método: el área de método almacena el código de clase: código de las variables y métodos. Montón: Los objetos Java se crean en esta área. Pila de Java: mientras se ejecutan los métodos, los resultados se almacenan en la memoria de la pila. Última modificación: 2025-01-22 17:01