1 respuesta. No se puede dividir pasivamente un tramo de cable sin pérdida. Puede dividir una carrera con mucha menos pérdida en una pierna usando un dispositivo llamado tap (parece un divisor estándar, excepto cuando consulta las especificaciones). Última modificación: 2025-01-22 17:01

Red Forest es el nombre del proyecto para el entorno administrativo de seguridad mejorada o ESAE. Todos los objetos informáticos relacionados, las cuentas de usuario y los grupos de seguridad se gestionarían en una unidad organizativa de nivel uno dedicada dentro del bosque de producción. Última modificación: 2025-01-22 17:01

La seguridad de la red Wifi está destinada a proteger una red inalámbrica del acceso no autorizado. En ocasiones, es posible que los usuarios no puedan conectarse a una red wifi que esté encriptada con WPA. La red wifi encriptada con WPA solicita una clave de autenticación antes de que se pueda establecer una conexión. Última modificación: 2025-01-22 17:01

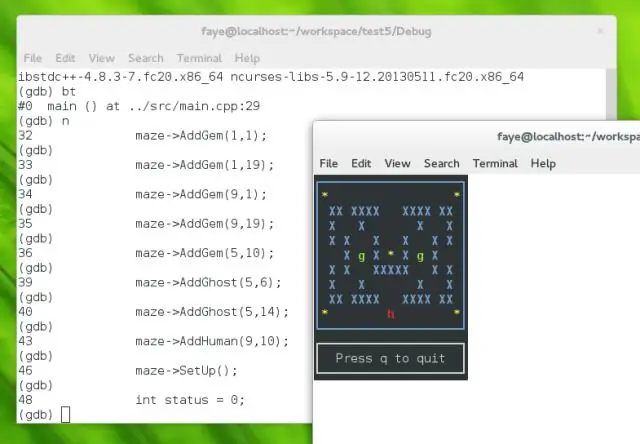

20.3. 2 Conexión a gdbserver Ejecute GDB en el sistema host. Asegúrese de tener los archivos de símbolos necesarios (consulte Archivos de destino y de host). Cargue símbolos para su aplicación usando el comando de archivo antes de conectarse. Conéctese a su objetivo (consulte Conexión a un objetivo remoto). Última modificación: 2025-01-22 17:01

Costos promedio de control de acceso con tarjeta Espere pagar un promedio de $ 1,500 a $ 2,500 por puerta por un sistema de alta calidad para hasta 150 personas. Si está buscando un servicio de acceso con tarjeta que preste servicio a más de 150 empleados y tenga dos o tres puertas de acceso, costará más de $ 2,500 a $ 3,500. Última modificación: 2025-01-22 17:01

La forma más rápida de obtener su archivo de Excel en SQL es mediante el asistente de importación: Abra SSMS (Sql Server Management Studio) y conéctese a la base de datos donde desea importar su archivo. Importar datos: en SSMS en el Explorador de objetos en 'Bases de datos', haga clic con el botón derecho en la base de datos de destino, seleccione Tareas, Importar datos. Última modificación: 2025-01-22 17:01

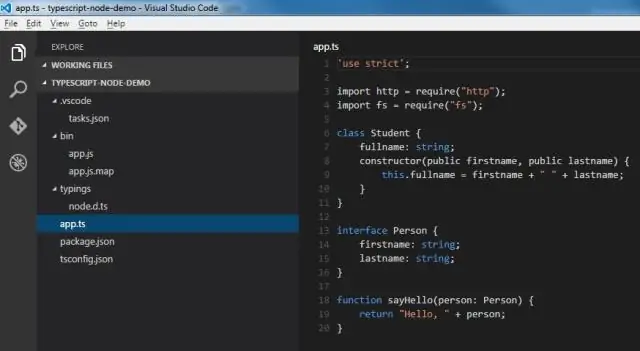

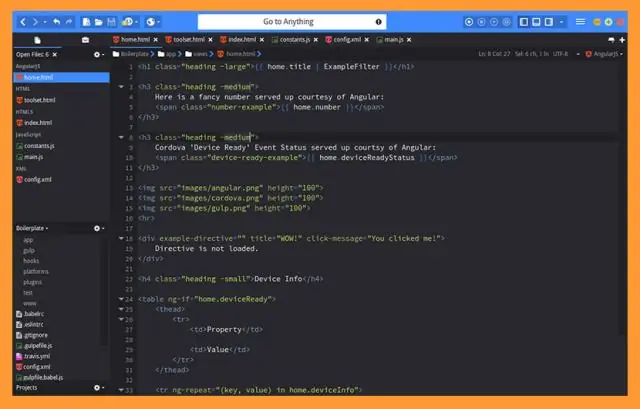

Puede pensar en el módulo require como el comando y el módulo del módulo como el organizador de todos los módulos necesarios. Requerir un módulo en Node no es un concepto tan complicado. const config = require ('/ ruta / a / archivo'); El objeto principal exportado por el módulo require es una función (como se usa en el ejemplo anterior). Última modificación: 2025-01-22 17:01

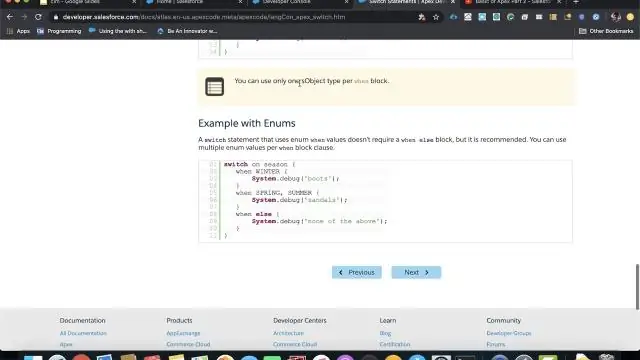

Use puntos de control, registros y la pestaña Ver estado para ayudar a depurar el código que ha escrito. Establezca puntos de control en el código Apex. Utilice los puntos de control de Developer Console para depurar sus clases y disparadores de Apex. Superposición de sentencias de código Apex y SOQL. Inspector del puesto de control. Inspector de registros. Utilice perspectivas personalizadas en el inspector de registros. Registros de depuración. Última modificación: 2025-01-22 17:01

Descriptivo de cualquier actividad en la que se realizan varias cosas al mismo tiempo. La impresión realizada una en una, por ejemplo, imprime una página en una hoja de papel utilizando una placa. La impresión a dos caras implicaría imprimir dos páginas en la misma hoja con la misma plancha, etc. Última modificación: 2025-01-22 17:01

La cinematografía digital es el proceso de capturar (grabar) una imagen en movimiento utilizando sensores de imagen digital en lugar de a través de una película. A medida que la tecnología digital ha mejorado en los últimos años, esta práctica se ha vuelto dominante. Última modificación: 2025-01-22 17:01

A continuación, encontrará las tres formas más populares de vender espacios publicitarios por parte de los editores. La comercialización del afiliado. La forma más rápida y posiblemente más fácil de comenzar a ganar dinero con su sitio web es convertirse en un editor afiliado al unirse a un programa de afiliados. Publicidad programática. Venta de espacio publicitario directamente. Última modificación: 2025-01-22 17:01

Desarrolle documentación técnica en Confluence Cree su espacio de documentación. Ahorre tiempo reutilizando el contenido. Cree una biblioteca de inclusiones (opcional) Utilice plantillas de página. Redacta tu trabajo. Utilice enlaces y anclajes. Macros útiles. Mantenga un registro de las actualizaciones de la página. Última modificación: 2025-01-22 17:01

Con Mockito, creas un simulacro, le dices a Mockito qué hacer cuando se invocan métodos específicos y luego usas la instancia simulada en tu prueba en lugar de la instancia real. Después de la prueba, puede consultar el simulacro para ver qué métodos específicos se llamaron o verificar los efectos secundarios en forma de cambio de estado. Última modificación: 2025-01-22 17:01

T-Mobile US Sede central de T-Mobile en Bellevue, Washington Predecesor VoiceStream Wireless Inc. T-Mobile USA Inc. MetroPCS Communications Inc. Fundado en 1994 (como VoiceStream Wireless PCS) Fundador John W. Stanton Sede central Bellevue, Washington, EE. UU. Última modificación: 2025-01-22 17:01

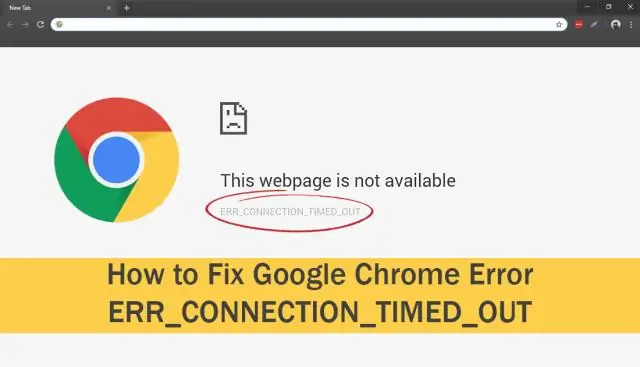

ERR_CONNECTION_TIMED_OUT en Chrome 1] Verifique sus cables de red, reinicie su enrutador y vuelva a conectarse. Asegúrese de verificar que sus cables estén conectados correctamente, ya sea a su PC o su enrutador. 2] Verifique su archivo de host de Windows. 3] Eliminar Proxy: 4] Limpiar DNS y restablecer TCP / IP. 5] Reinicie el servicio CryptSvc. Última modificación: 2025-01-22 17:01

Toque el botón Más para acceder a más funciones en Viber. Luego, haga clic en la opción Configuración. Haga clic en la opción Configuración. Luego, toca la opción General. Toque la opción General. Después de eso, elija la opción Exitoption. Elija la opción Salir. Aparecerá un cuadro emergente y le pedirá su confirmación. Ventana de diálogo. Última modificación: 2025-01-22 17:01

Actualice su RAM. Eliminar fuentes innecesarias. Instale un buen antivirus y manténgalo actualizado. Desactive el hardware no utilizado. Cambie los valores de tiempo de espera del menú de inicio. Retrasar los servicios de Windows que se ejecutan al inicio. Limpiar programas que se inician al inicio. Ajusta tu BIOS. Última modificación: 2025-01-22 17:01

Generalmente se encuentra que es más rápido almacenar variables locales que variables globales en una función de Python. Esto se puede explicar como se indica a continuación. Aparte de los tiempos de almacenamiento de variables locales / globales, la predicción del código de operación hace que la función sea más rápida. Última modificación: 2025-01-22 17:01

Términos y condiciones del Wifi gratuito de McDonald's: Pasos para conectarse al Wifi gratuito de McDonald's: conéctese al Wifi disponible; visitar cualquier sitio web; será redirigido a la página de inicio de sesión de Wi-Fi de McDonald's; seleccione "Conexión gratuita"; aceptar los términos de Wi-Fi del acuerdo, si es necesario; haga clic en el botón "Continuar" para acceder a Internet. Requisitos del dispositivo. Última modificación: 2025-01-22 17:01

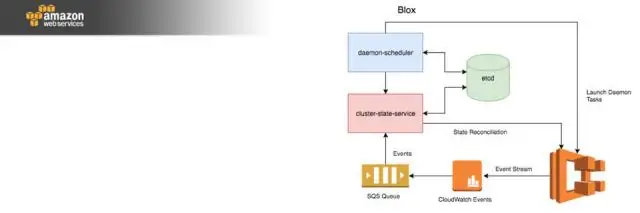

Las reservas de capacidad le permiten reservar capacidad para sus instancias Amazon EC2 en una zona de disponibilidad específica durante cualquier período. Esto le brinda la flexibilidad de agregar reservas de capacidad de manera selectiva y aún obtener los descuentos regionales de RI para ese uso. Última modificación: 2025-01-22 17:01

Aunque la tecnología del sensor puede diferir, todos los sensores de 3 cables están conectados del mismo modo. Un sensor de tres cables tiene 3 cables presentes. Dos cables de alimentación y un cable de carga. Los cables de alimentación se conectarán a una fuente de alimentación y el cable restante a algún tipo de carga. Última modificación: 2025-06-01 05:06

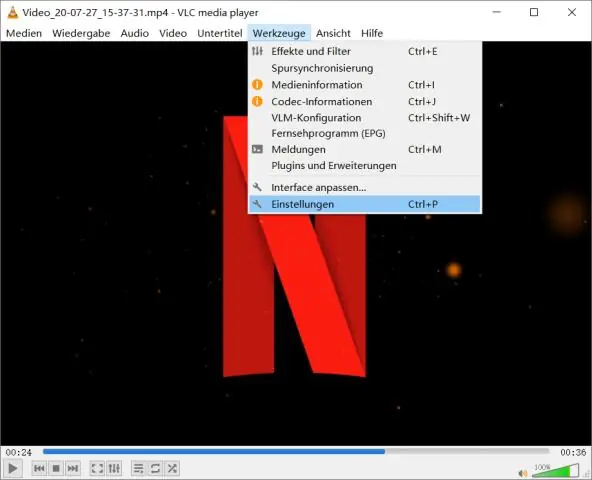

Los archivos CDA no se reproducirán cuando estén separados del CD que representan. Los archivos en formato CDA se pueden abrir con Apple iTunes, VideoLAN VLC mediaplayer y otros reproductores de audio en Mac OS, plataformas basadas en Microsoft Windows y Linux. Última modificación: 2025-01-22 17:01

No, el iPod Touch de tercera generación no tiene cámara. La cuarta generación tiene un micrófono y cámaras orientadas hacia adelante y hacia atrás. Última modificación: 2025-01-22 17:01

0,5 pulgadas. Última modificación: 2025-01-22 17:01

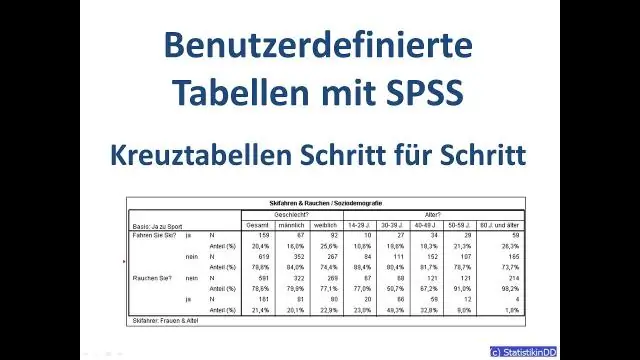

Una tabla personalizada es esencialmente una extensión de su tabla de datos predeterminada en su cuenta. Se puede crear una tabla personalizada y usarla para almacenar datos adicionales para los contactos y luego usarla para importaciones CSV, segmentación y campos combinados en el diseño de su correo electrónico. Última modificación: 2025-01-22 17:01

Con llaves iguales significa que una llave se adapta a todas las cerraduras, por ejemplo, las cerraduras de las puertas delanteras y traseras pueden usar la misma llave o todas las cerraduras de una oficina pueden usar la misma llave. Última modificación: 2025-01-22 17:01

JavaFX se eliminará de Java JDK a partir de JDK 11, que vence en septiembre de 2018. Se incluye en el JDK 9 actual y permanecerá en JDK 10, a partir de esta primavera. Última modificación: 2025-01-22 17:01

1. Abreviatura de paquete dual en línea, un DIP es un chip envuelto en plástico duro con clavijas que recorren el exterior. La imagen es un ejemplo de un DIP que se encuentra en la placa base de una computadora que está soldada en su lugar. A continuación se muestra una ilustración de una comparación entre un DIP y un SIP no conectado a una placa de circuito. Última modificación: 2025-01-22 17:01

Hay varios métodos y algunos son un poco más infalibles. 1 Inhabilite manualmente la publicidad basada en intereses. 2 Utilice AdBlock Plus para bloquear las huellas dactilares del lienzo. 3 Utilice los complementos NoScript y ScriptSafe. Confundir sitios con Chameleon para Chrome. Vaya al modo sigiloso con el navegador Tor. Última modificación: 2025-01-22 17:01

Hasta hace poco, era posible comprar el paquete de Adobe CS6 de forma permanente como pago único. Pero eso ya no es una opción y el software de Adobe CC actualmente solo está disponible a través de suscripciones. En cualquier momento del futuro, puede realizar otro pago de 1 mes y reactivar el software durante otros 30 días. Última modificación: 2025-01-22 17:01

7 consejos para aprobar los exámenes de certificación de AWS: las semanas anteriores Comprenda los tipos de preguntas que se hacen y el formato del examen. Preguntas de nivel profesional de nuestro curso AWS Certified DevOps Engineer: divídalo en partes manejables. Cree un horario detallado: ¿qué estudiará y cuándo? Encuentre un compañero de estudio que lo responsabilice. Última modificación: 2025-01-22 17:01

BuildFire ofrece una forma rápida, fácil y sin código para que las pequeñas empresas creen e inicien rápidamente una aplicación nativa o PWA. Si está creando una aplicación por primera vez o está buscando un creador de aplicaciones realmente fácil y sin código, BuildFire es una excelente opción. Última modificación: 2025-01-22 17:01

Al igual que los datos de correo, los archivos de contactos de Windows Live Mail se almacenan en una carpeta del sistema oculta en su computadora y se seleccionan de manera predeterminada. Los datos de contacto de Windows Live Mail se pueden encontrar en la siguiente ubicación: C: / Users / {USERNAME} / AppData / Local / Microsoft / WindowsLive / Contacts. Última modificación: 2025-01-22 17:01

IFTTT. If This Then That, también conocido comoIFTTT (/? Ft /), es un servicio gratuito basado en web para crear cadenas de declaraciones condicionales simples, llamadas applets. Un subprograma se desencadena por cambios que ocurren dentro de otros servicios web como Gmail, Facebook, Telegram, Instagram o Pinterest. Última modificación: 2025-01-22 17:01

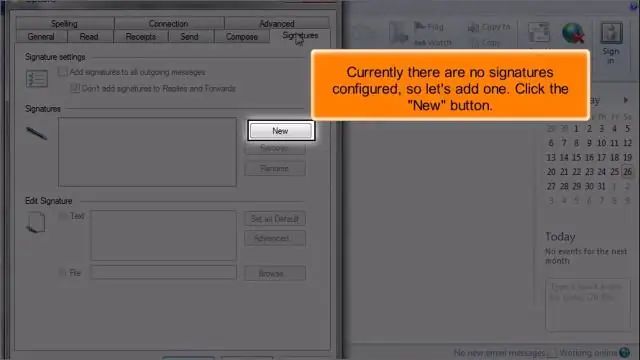

Cómo abrir respuestas y reenvíos en una nueva ventana En la pestaña Archivo, haga clic en el botón Opciones: En el cuadro de diálogo Opciones de Outlook, en la pestaña Correo, en Respuestas y reenvíos, marque Abrir respuestas y reenvíos en una nueva ventana: Haga clic en Aceptar:. Última modificación: 2025-01-22 17:01

¡Divertirse! Compre y descargue o instale Minecraft desde Minecraft.net o su tienda local. Inicie el juego desde su dispositivo. Seleccione 'Reproducir' en el menú principal. Jugar. Seleccione 'Servidores' en la parte superior. ¡Seleccione Mineplex de la lista para unirse a Mineplex. Última modificación: 2025-01-22 17:01

Una forma de cambiar el nombre de las columnas en Pandas es usar df. columnas de Pandas y asigne nuevos nombres directamente. Por ejemplo, si tiene los nombres de las columnas en una lista, puede asignar la lista a los nombres de las columnas directamente. Esto asignará los nombres en la lista como nombres de columna para el marco de datos "gapminder". Última modificación: 2025-01-22 17:01

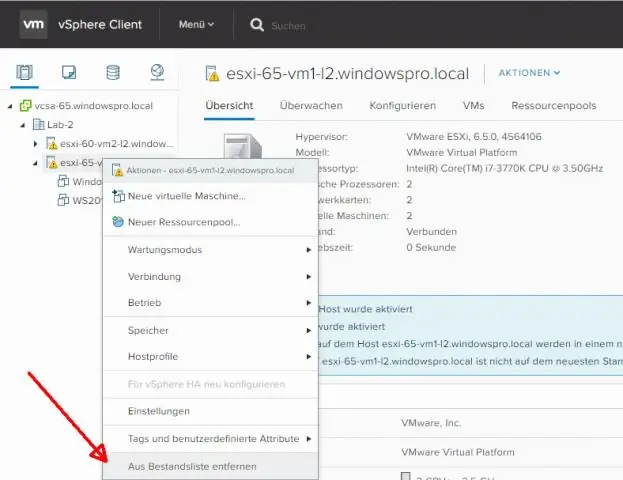

Conecte vSphere Client a un sistema vCenter Server con el que Update Manager esté registrado. Seleccione Complementos> Administrar complementos. En la ventana de Plug-in Manager, haga clic en Descargar e instalar para la extensión de VMware vSphere Update Manager. Seleccione un idioma para el instalador y haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Resumen de la lección Para probar si un artículo o una fuente es confiable, asegúrese de evaluar la actualidad y verificabilidad del artículo. Para ver si un artículo es creíble, debe examinar las credenciales del autor y ver si la información proviene de una fuente imparcial. Última modificación: 2025-01-22 17:01

Los datos se almacenan como muchos números binarios, por magnetismo, electrónica u óptica. El BIOS de la computadora contiene instrucciones simples, almacenadas como datos en la memoria electrónica, para mover datos dentro y fuera de diferentes ubicaciones de almacenamiento y alrededor de la computadora para su procesamiento. Última modificación: 2025-01-22 17:01