El control de acceso basado en roles (RBAC) es un método para restringir el acceso a la red según los roles de los usuarios individuales dentro de una empresa. RBAC permite que los empleados tengan derechos de acceso solo a la información que necesitan para hacer su trabajo y les impide acceder a información que no les pertenece. Última modificación: 2025-01-22 17:01

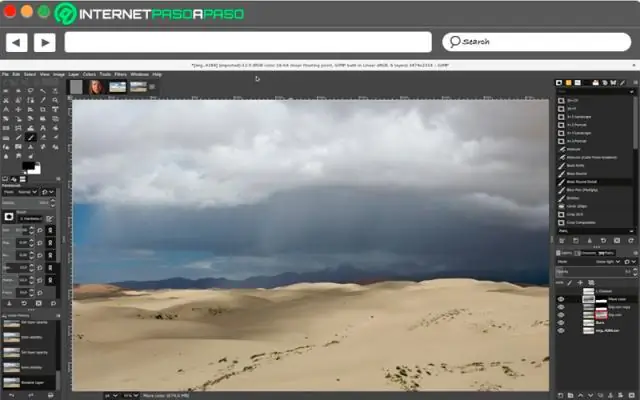

Con sus nuevas y potentes funciones, proporciona a los diseñadores una herramienta flexible para imprimir, hacer un video o diseñar para la Web. Algunas de las funciones agregadas en Photoshop CS5 son Puppet Warp, extrusiones 3D con Adobe Repoussé, función de radio inteligente, relleno según el contenido y procesamiento de imágenes sin procesar, por nombrar algunas. Última modificación: 2025-01-22 17:01

Como TACACS + usa TCP, por lo tanto, es más confiable que RADIUS. TACACS + proporciona más control sobre la autorización de los comandos, mientras que en RADIUS, no se admite la autorización externa de los comandos. Todos los paquetes AAA están encriptados en TACACS + mientras que solo las contraseñas están encriptadas en RADIUS, es decir, más seguras. Última modificación: 2025-01-22 17:01

Para confirmar una suscripción mediante la consola de administración de AWS Inicie sesión en la consola de Amazon SQS. Seleccione la cola que tiene una suscripción pendiente al tema. Elija Acciones en cola, Ver / Eliminar mensajes y luego elija Iniciar sondeo de mensajes. En un navegador web, navegue hasta la URL. Última modificación: 2025-01-22 17:01

Utmp, wtmp, btmp y variantes como utmpx, wtmpx y btmpx son archivos en sistemas similares a Unix que realizan un seguimiento de todos los inicios y cierres de sesión en el sistema. Última modificación: 2025-01-22 17:01

Inicie sesión en la consola de administración de AWS y abra la consola de administración de costos y facturación en https://console.aws.amazon.com/billing/home#/. En Preferencias en el panel de navegación, elija Preferencias de facturación. En Preferencias de administración de costos, seleccione Recibir alertas de uso de la capa gratuita para optar por recibir alertas de uso de la capa gratuita. Última modificación: 2025-01-22 17:01

El escrutinio también puede referirse a un escrutinio del vecindario realizado por la policía en el curso de una investigación. Este es un enfoque sistemático para entrevistar a residentes, comerciantes y otras personas que se encuentran en las inmediaciones de un delito y pueden tener información útil. Última modificación: 2025-01-22 17:01

Los signos visuales de una colonia de termitas pueden incluir pisos que se comben o comben, baldosas sueltas, agujeros puntuales en paneles de yeso, madera dañada que se desmorona fácilmente o madera que suena hueca cuando se golpea. Tubos de refugio que van desde el suelo hasta la madera por encima del suelo. Las termitas se dan un festín con árboles muertos, que es de lo que están hechas muchas casas. Última modificación: 2025-01-22 17:01

La realidad aumentada (AR) es una experiencia interactiva de un entorno del mundo real donde los objetos que residen en el mundo real se mejoran con información perceptiva generada por computadora, a veces a través de múltiples modalidades sensoriales, incluyendo visual, auditiva, háptica, somatosensorial y olfativa. Última modificación: 2025-01-22 17:01

¿Qué es la implementación de modelos? La implementación es el método mediante el cual integra un modelo de aprendizaje automático en un entorno de producción existente para tomar decisiones comerciales prácticas basadas en datos. Última modificación: 2025-01-22 17:01

Reinicio completo APPLE iPod Nano 7.a generación En el primer paso, conecte su iPod a la PC y abra iTunes en su computadora. A continuación, seleccione su iPod en el menú de la izquierda en iTunes. Luego, haga clic en el botón Restaurar en iTunes. En este punto del proceso, ahora puede hacer una copia de seguridad de sus archivos, solo si lo desea. Luego haga clic en Restaurar para confirmar la información sobre este procedimiento. Última modificación: 2025-01-22 17:01

Hoy en día, las empresas de telefonía móvil están lanzando teléfonos inteligentes con una pantalla más larga y menos ancha. Por lo tanto, reducen los biseles (marcos) en los dos bordes horizontales del teléfono para cubrir el espacio de la pantalla. Sin bisel significa marcos menos estrechos en los bordes horizontales básicamente. Última modificación: 2025-01-22 17:01

Los microservicios tienen una relación simbiótica con el diseño impulsado por dominios (DDD), un enfoque de diseño en el que el dominio empresarial se modela cuidadosamente en software y evoluciona con el tiempo, independientemente de la plomería que hace que el sistema funcione. Última modificación: 2025-01-22 17:01

3 respuestas. El sistema operativo se almacena en el disco duro, pero al arrancar, el BIOS iniciará el sistema operativo, que se carga en la RAM y, a partir de ese momento, se accede al sistema operativo mientras se encuentra en su RAM. Para PC que normalmente es un HDD o SSD. Pero históricamente también se han utilizado disquetes. Última modificación: 2025-01-22 17:01

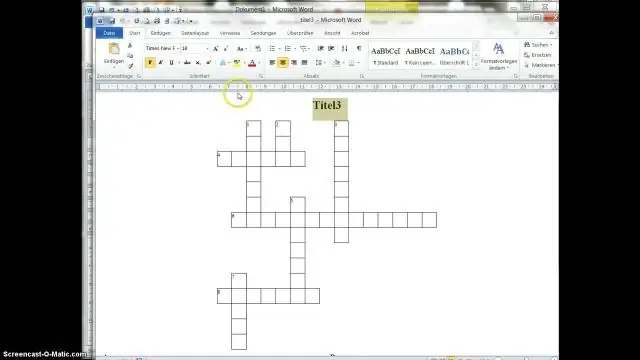

Usar la pestaña Insertar Word facilita la creación de un volante desde cero. En la pestaña Insertar, elija del menú 'Formas' para estirar una forma en un banner u otro fondo para su texto. Elija 'Cuadro de texto' para obtener formas gráficamente agradables de presentar fragmentos de texto, incluidas las barras laterales. Última modificación: 2025-01-22 17:01

Las coordenadas de Maven usan los siguientes valores: groupId, artifactId, version y packaging. Este conjunto de coordenadas a menudo se denomina coordenada GAV, que es la abreviatura de Coordenadas de grupo, artefacto y versión. El estándar de coordenadas GAV es la base de la capacidad de Maven para gestionar dependencias. Última modificación: 2025-01-22 17:01

Ponga su nombre en la lista de modelos de piso. Para hacer espacio para nuevas existencias cada seis meses aproximadamente, cada ferretería de restauración vende sus modelos de piso con un 60% de descuento. Última modificación: 2025-01-22 17:01

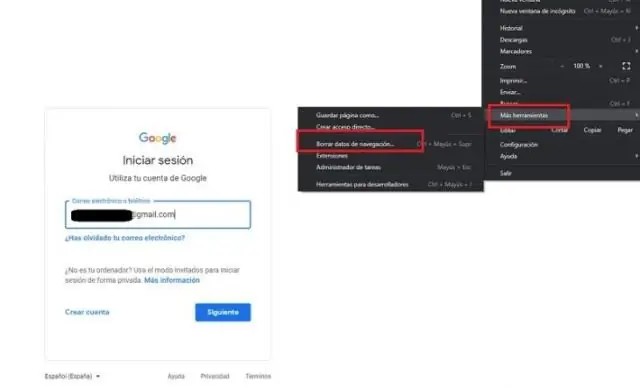

¿Cómo borro mi historial? Haga clic en el botón Biblioteca, haga clic en Historial y luego haga clic en Borrar historial reciente…. Seleccione la cantidad de historial que desea borrar: haga clic en el menú desplegable junto a Intervalo de tiempo para borrar y elegir cuánto de su historial se borrará Firefox. Finalmente, haga clic en el botón Limpiar ahora. Última modificación: 2025-01-22 17:01

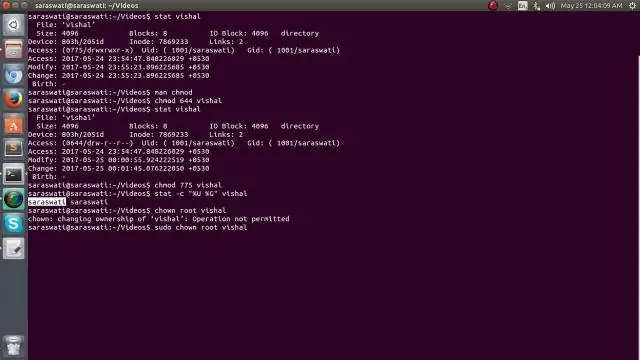

El comando chmod significa cambiar modo … y se usa para limitar el acceso a los recursos … Es lo mismo que usar el mouse para hacer clic derecho en un archivo o carpeta y seleccionar las pestañas de permisos y definir quién puede acceder al recurso … el comando chmod es el camino para hacerlo en la línea de comandos. Última modificación: 2025-01-22 17:01

Afortunadamente, ahora puedes hacer un Flipagram en línea usando un creador de presentaciones de diapositivas gratuito llamado Kapwing. Kapwing te permite crear un Flipagram en Mac, Windows, Android, iPads, Chromebooks o cualquier otro dispositivo. Última modificación: 2025-01-22 17:01

Un relé de lengüeta es un tipo de relé que utiliza un electroimán para controlar uno o más interruptores de lengüeta. Los contactos son de material magnético y el electroimán actúa directamente sobre ellos sin necesidad de inducido para moverlos. Última modificación: 2025-01-22 17:01

Un diagrama de Gantt es una descripción gráfica del cronograma de un proyecto. Es un tipo de gráfico de barras que muestra las fechas de inicio y finalización de varios elementos de un proyecto que incluyen recursos, hitos, tareas y dependencias. Henry Gantt, un ingeniero mecánico estadounidense, diseñó el diagrama de Gantt. Última modificación: 2025-01-22 17:01

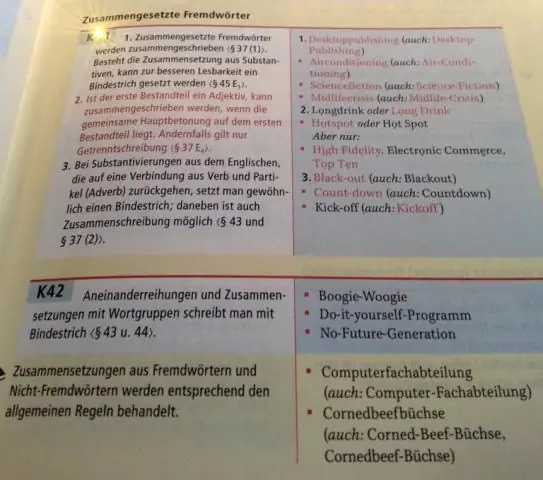

Regla 1. Generalmente, separe dos o más palabras cuando vayan antes de un sustantivo que modifiquen y actúen como una sola idea. A esto se le llama adjetivo compuesto. Cuando un adjetivo compuesto sigue a un sustantivo, generalmente no es necesario un guión. Última modificación: 2025-01-22 17:01

NET Memory Profiler es una poderosa herramienta para encontrar pérdidas de memoria y optimizar el uso de memoria en programas escritos en C #, VB.NET o cualquier otro. Identifique fácilmente las pérdidas de memoria mediante la recopilación y comparación de instantáneas de. Uso de memoria .NET. Hay una guía de creación de perfiles disponible para brindarle sugerencias sobre cómo detectar fugas de memoria. Última modificación: 2025-01-22 17:01

El módulo de tiempo de Python proporciona muchas formas de representar el tiempo en código, como objetos, números y cadenas. También proporciona una funcionalidad distinta a la de representar el tiempo, como esperar durante la ejecución del código y medir la eficiencia de su código. Última modificación: 2025-01-22 17:01

Habilite la barra de herramientas Norton Inicie su producto Norton. Haz clic en Configuración. En Configuración detallada, haga clic en Protección de identidad. Junto a Identity Safe, haga clic en Configurar. En la ventana de Norton Identity Safe, en la parte inferior de la ventana, haga clic en el icono Configuración. En la pestaña General, junto a Google Chrome, haga clic en Instalar extensión. Última modificación: 2025-01-22 17:01

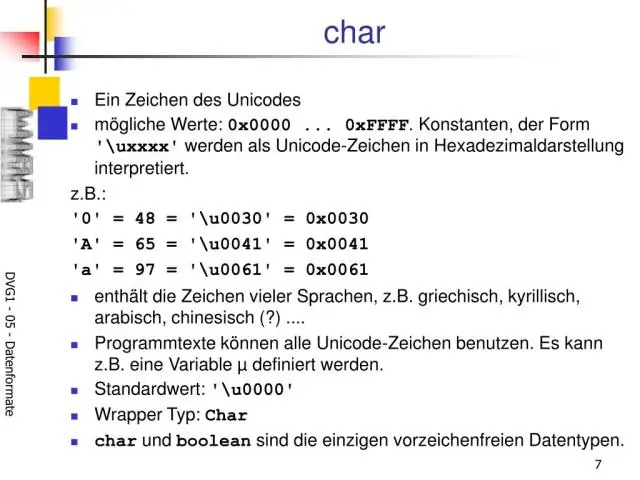

Valores predeterminados de los tipos primitivos de Java Tipo Valor predeterminado int 0 long 0 float 0.0f double 0.0d. Última modificación: 2025-01-22 17:01

Mejor Mac 2019: las mejores Mac para comprar este año MacBook Pro (16 pulgadas, 2019) La mejor computadora portátil Apple. Mac Mini 2018. Mismo tamaño, mucha más potencia. MacBook Pro (15 pulgadas, 2019) Apple iMac (27 pulgadas, 2019) MacBook Pro con Touch Bar (13 pulgadas, mediados de 2019) iMac Pro. Apple MacBook Air (2019) MacBook (2017). Última modificación: 2025-01-22 17:01

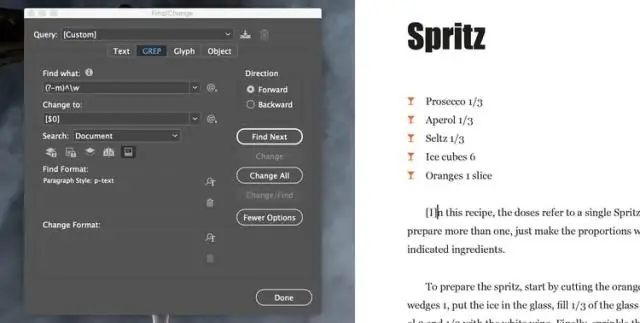

Con su documento de InDesign abierto, primero debe preparar un marco de texto en su diseño usando la Herramienta Texto (T). Llene el marco con el párrafo de texto al que le gustaría agregar una letra capitular también. Resalte con el cursor de tipo la primera letra del párrafo, o simplemente coloque el cursor en algún lugar del párrafo. Última modificación: 2025-01-22 17:01

Por el momento, Stockfish 9 de 64 bits 4CPU tiene una calificación ELO de increíbles 3438 puntos. Última modificación: 2025-06-01 05:06

Cómo reemplazar la unidad de tambor: Encienda la impresora. Abra la cubierta frontal y deje reposar la impresora durante diez minutos para que se enfríe. Retire la unidad de tambor y el cartucho de tóner de la impresora. Separe el cartucho de tóner de la unidad de tambor presionando la palanca verde. Abra su nueva unidad de tambor. Última modificación: 2025-01-22 17:01

Perf es una herramienta de generación de perfiles para sistemas basados en Linux 2.6+ que abstrae las diferencias de hardware de la CPU en las medidas de rendimiento de Linux y presenta una interfaz de línea de comandos simple. Perf se basa en la interfaz perf_events exportada por versiones recientes del kernel de Linux. Última modificación: 2025-01-22 17:01

Ubicación de sus archivos de marcadores en Windows La ubicación del archivo se encuentra en su directorio de usuario en la ruta 'AppDataLocalGoogleChromeUserDataDefault'. Si desea modificar o eliminar el archivo de marcadores por alguna razón, primero debe salir de Google Chrome. Última modificación: 2025-01-22 17:01

El servicio de SQL Server es el proceso ejecutable que ES el motor de base de datos de SQL Server. Los servicios SQL se pueden configurar para que se ejecuten como usuario de dominio, usuario local, cuentas de servicio administradas, cuentas virtuales o cuenta de sistema integrada. Última modificación: 2025-01-22 17:01

Cómo sincronizar un rastreador de ejercicios Samsung Gear Fit2 Encienda su Samsung Gear Fit2 y colóquelo a 10 pies de su teléfono inteligente. Abra la aplicación Samsung Gear en su teléfono inteligente. Toque Conectar a Gear. Confirme que la contraseña que se muestra en su teléfono inteligente y la que se muestra en el Gear Fit 2 coinciden. Marque las casillas para aceptar los términos y características y luego haga clic en Siguiente. Última modificación: 2025-01-22 17:01

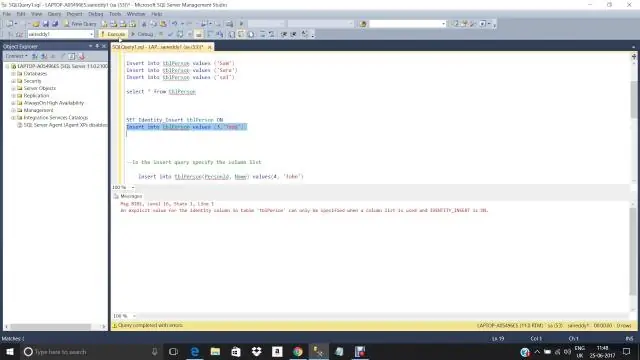

En Data Manipulation Language (DML), tenemos cuatro declaraciones SQL diferentes, Seleccionar, Insertar, Actualizar y Eliminar. La declaración de selección se utiliza para seleccionar registros de la tabla, con o sin una condición. Última modificación: 2025-01-22 17:01

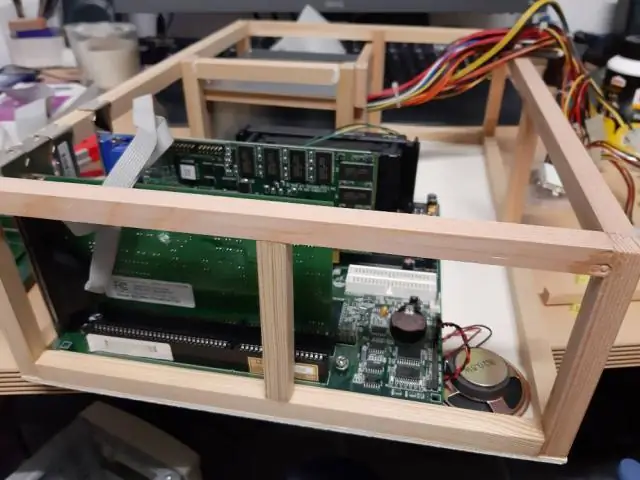

Cómo conectar mi computadora dentro de la torre Conecte los ventiladores a la placa base. Por lo general, hay un ventilador para enfriar la CPU, así como uno o dos en la carcasa. Conecte los discos duros y las unidades de disco a la placa base. Conecte los cables de la carcasa a la placa base. Conecte los cables periféricos a la placa base. Última modificación: 2025-01-22 17:01

Cuando se encuentran infestaciones extensas de termitas de madera seca, el tratamiento debe realizarse mediante fumigación. La fumigación se realiza con gas fluoruro de sulfurilo (Vikane) o bromuro de metilo (bromo-gas). Al realizar una fumigación, todo el edificio se cubre herméticamente con una cubierta de fumigación (lonas) y se introduce el gas. Última modificación: 2025-01-22 17:01

Aumente el tamaño de fuente al imprimir una página web. Haga clic en "Archivo" y seleccione "Vista previa de impresión". Cambie el porcentaje de 'Escala' para hacerlo más grande. Podrá ver exactamente cómo se verá en la pantalla de vista previa de impresión antes de imprimir. Cuando esté satisfecho, haga clic en "Imprimir". Última modificación: 2025-01-22 17:01

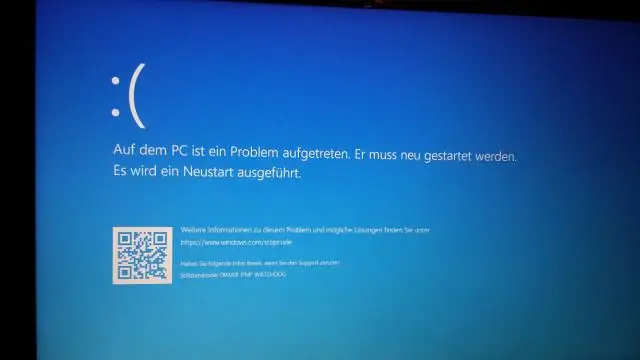

Después de la ventana 'Preparando reparación automática', presione y mantenga presionado el botón de encendido tres veces para apagar la máquina por completo. El sistema ingresará a la página de reparación de arranque después de 2 o 3 veces de reinicio, elija Solucionar problemas, luego vaya a Actualizar PC o Reiniciar PC.. Última modificación: 2025-01-22 17:01