Las diez preguntas principales de las ciencias sociales ¿Cómo podemos inducir a las personas a cuidar su salud? ¿Cómo crean las sociedades instituciones eficaces y resilientes, como los gobiernos? ¿Cómo puede la humanidad incrementar su sabiduría colectiva? ¿Cómo reducimos la 'brecha de habilidades' entre las personas blancas y negras en Estados Unidos?. Última modificación: 2025-01-22 17:01

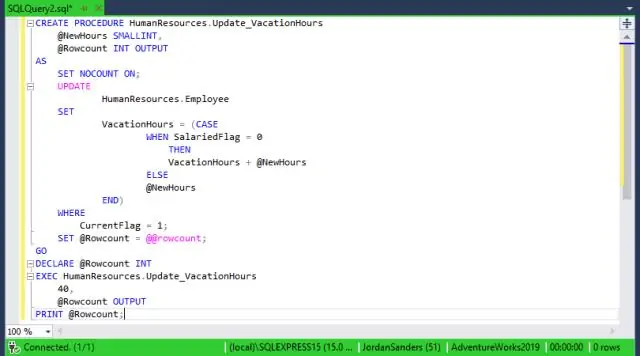

Los servidores vinculados le permiten conectarse a otras instancias de bases de datos en el mismo servidor o en otra máquina o servidores remotos. Permite que SQL Server ejecute scripts SQL contra fuentes de datos OLE DB en servidores remotos utilizando proveedores OLE DB. Última modificación: 2025-01-22 17:01

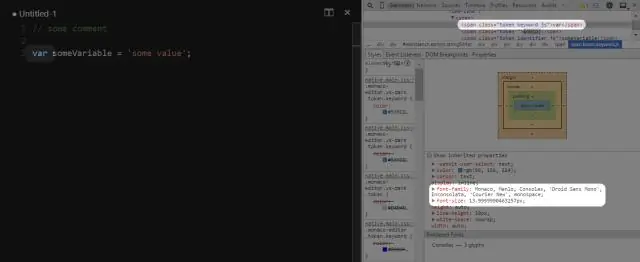

2 Las respuestas lo ponen en escala de grises (si los botones habilitados son coloridos) lo hacen más claro o colocan una superposición blanca transparente sobre él (si los botones habilitados son generalmente oscuros) lo hacen plano (si los botones de habilitación tienen una superficie de tipo 3D) no resalte el botón al pasar el cursor sobre él (de los botones habilitados tienen ese comportamiento). Última modificación: 2025-01-22 17:01

Una brecha de seguridad ocurre cuando un intruso obtiene acceso no autorizado a los sistemas y datos protegidos de una organización. Los ciberdelincuentes o las aplicaciones maliciosas eluden los mecanismos de seguridad para llegar a áreas restringidas. Una brecha de seguridad es una violación en una etapa temprana que puede provocar daños en el sistema y pérdida de datos. Última modificación: 2025-01-22 17:01

USUARIOS DE THUNDERBIRD: Botón de la barra de estado: Haga clic en el botón Cambiar fuente y tamaño del tema dentro de la barra de estado de Thunderbird. Opción de herramientas: elija el menú Herramientas en la barra de menú de Thunderbird y haga clic en la opción Cambio de fuente y tamaño del tema. Última modificación: 2025-01-22 17:01

Una de las razones más importantes por las que necesita invertir en un sistema de BI eficaz es porque dicho sistema puede mejorar la eficiencia dentro de su organización y, como resultado, aumentar la productividad. Puede utilizar la inteligencia empresarial para compartir información entre diferentes departamentos de su organización. Última modificación: 2025-01-22 17:01

Velocidad: Java es más rápido que Python Java es 25 veces más rápido que Python. En términos de concurrencia, Java supera a Python. Java es la mejor opción para crear aplicaciones de aprendizaje automático grandes y complejas debido a sus excelentes aplicaciones de escalado. Última modificación: 2025-01-22 17:01

Hay dos tipos de modificadores en Java: modificadores de acceso y modificadores de no acceso. Los modificadores de acceso en Java especifican la accesibilidad o el alcance de un campo, método, constructor o clase. Podemos cambiar el nivel de acceso de campos, constructores, métodos y clases aplicando el modificador de acceso en él. Última modificación: 2025-01-22 17:01

Al igual que sus contrapartes de funciones, las declaraciones de clases de JavaScript son elevadas. Sin embargo, permanecen sin inicializar hasta la evaluación. Esto significa efectivamente que debe declarar una clase antes de poder usarla. Última modificación: 2025-01-22 17:01

La agrupación en clústeres jerárquica no puede manejar bien los macrodatos, pero la agrupación en clústeres de K significa sí. Esto se debe a que la complejidad temporal de K medias es lineal, es decir, O (n), mientras que la del agrupamiento jerárquico es cuadrática, es decir, O (n2). Última modificación: 2025-01-22 17:01

Ingrese configure terminal para ir al modo de configuración global. Ingrese config-register 0x2102. Ingrese end, y luego ingrese el comando write erase para eliminar la configuración de inicio actual en el enrutador. Última modificación: 2025-01-22 17:01

Las licencias de 3D Studio Max se venden al por menor por $ 1,545 / año o $ 195 / mes como suscripción continua. Este es el precio de estudio que, para muchos emprendedores individuales y estudios más pequeños, es un poco difícil de aceptar. Las licencias de 3DS Studio Max y Maya Indie están disponibles por $ 250 / año, por licencia. Es decir; ambos costarían $ 500. Última modificación: 2025-01-22 17:01

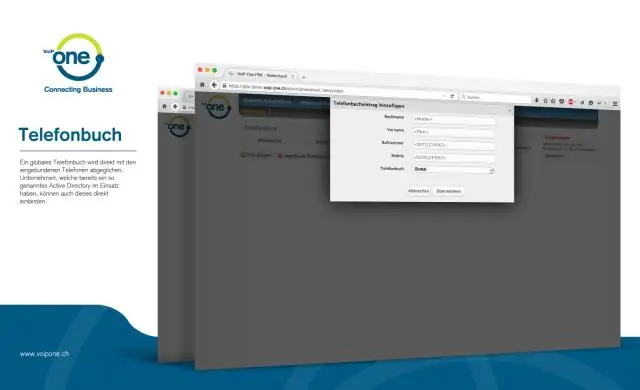

Llame para solicitar una guía telefónica. Dex Media ofrece un directorio gratuito a los suscriptores de líneas terrestres con Verizon, FairPoint y Frontier. Puede solicitar uno llamándolos al 1-800-888-8448. Cuando esté disponible, asegúrese de indicar si desea la versión en inglés o en español. Última modificación: 2025-01-22 17:01

Bytes cortos: un paquete de ping también puede tener un formato incorrecto para realizar un ataque de denegación de servicio mediante el envío de paquetes de ping continuos a la dirección IP de destino. Un ping continuo provocará un desbordamiento del búfer en el sistema de destino y hará que el sistema de destino se bloquee. Pero, el comando ping también se puede usar para otros fines. Última modificación: 2025-01-22 17:01

Qué hacer cuando se derrama sobre su MacBook Desenchufe inmediatamente su dispositivo. Apague la computadora portátil. Con la pantalla aún abierta, voltee la computadora portátil boca abajo. Quite la batería. Con la computadora boca abajo, frote suavemente el área con una toalla de papel. Última modificación: 2025-01-22 17:01

Tres bloques de captura detectan las excepciones y las manejan mostrando los resultados en la consola. Common Language Runtime (CLR) detecta excepciones no controladas por bloques de captura. Última modificación: 2025-01-22 17:01

VIDEO Posteriormente, también se puede preguntar, ¿cómo reinicio mi Barbie Dream House? Para Reiniciar Hola Casa ideal a la configuración de fábrica, mantenga pulsado los botón de hablar y presione el reinicio cambiar con un clip.. Última modificación: 2025-01-22 17:01

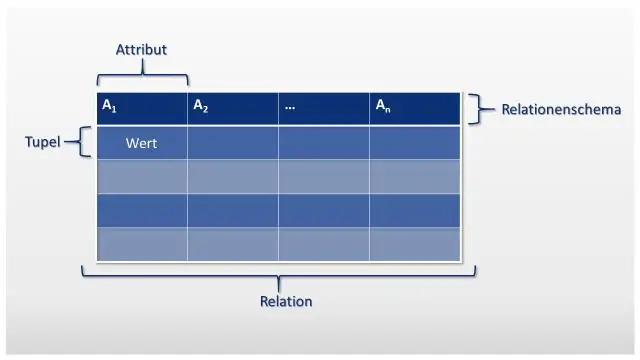

Una base de datos relacional es un conjunto de tablas descritas formalmente desde las cuales se puede acceder o reensamblar datos de muchas formas diferentes sin tener que reorganizar las tablas de la base de datos. La interfaz de programación de aplicaciones y usuarios estándar (API) de una base de datos relacional es el lenguaje de consulta estructurado (SQL). Última modificación: 2025-01-22 17:01

Encienda y configure su iPod touch Mantenga presionado el botón Sleep / Wake hasta que aparezca el logotipo de Apple. Si el iPod touch no se enciende, es posible que deba cargar la batería. Realice una de las siguientes acciones: Toque Configurar manualmente, luego siga las instrucciones de configuración en pantalla. Última modificación: 2025-01-22 17:01

Tiempo de ejecución exponencial. Conjunto de problemas que pueden resolverse mediante algoritmos de tiempo exponencial, pero para los que no se conocen algoritmos de tiempo polinomial. Se dice que un algoritmo es tiempo exponencial, si T (n) está delimitado en la parte superior por 2poly (n), donde poly (n) es un polinomio en n. Última modificación: 2025-01-22 17:01

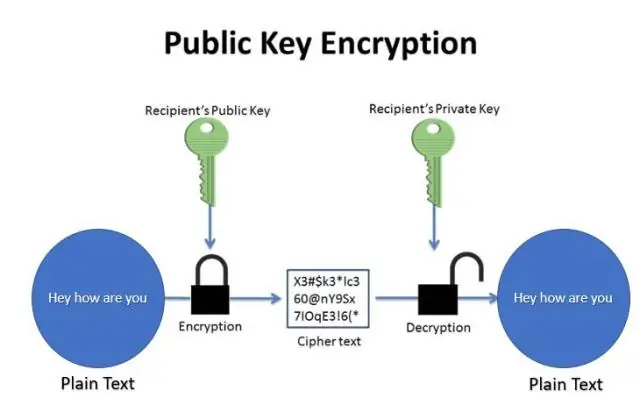

El remitente escribe un mensaje de texto sin formato y lo cifra con una clave secreta. El mensaje cifrado se envía al receptor, quien puede descifrar el mensaje utilizando la misma clave secreta. ¿Cómo funciona el cifrado de clave asimétrica? El remitente escribe un mensaje y lo encripta con una clave pública. Última modificación: 2025-01-22 17:01

Mejor Galería de Plantillas de PowerPoint Plantilla de PowerPoint Invictus. Plantilla de PowerPoint - negocio ligero. Plantilla de PowerPoint - idea de bombilla. Diapositivas de tabla de contenido para PowerPoint. Plantilla de PowerPoint Misión y Visión. Plantilla de PowerPoint de estudio de caso de negocios. Plantilla de PowerPoint - plan de 30 60 90 días. Última modificación: 2025-01-22 17:01

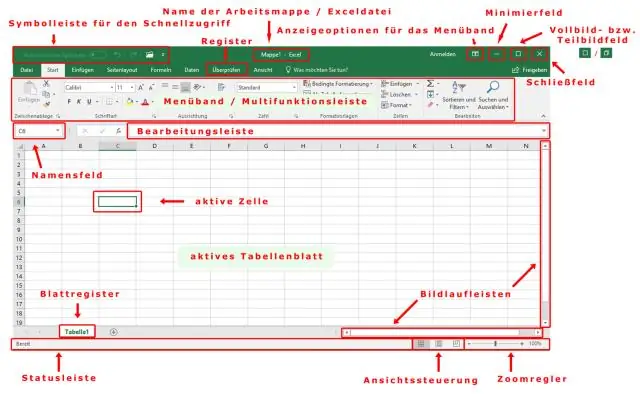

Cuando abre Word, Excel o PowerPoint, las barras de herramientas Estándar y Formato están activadas de forma predeterminada. La barra de herramientas estándar se encuentra justo debajo de la barra de menú. Contiene botones que representan comandos como Nuevo, Abrir, Guardar e Imprimir. La barra de herramientas de formato se encuentra de forma predeterminada junto a la barra de herramientas estándar. Última modificación: 2025-01-22 17:01

Para hacer esto, vaya a la configuración de Windows Phone.Vaya a, luego desplácese hasta la parte inferior y toque 'restablecer su teléfono' y confirme la advertencia. Esto limpiará su teléfono. Advertencia: Hacer un restablecimiento de fábrica borra TODO lo que está fuera de su teléfono. Última modificación: 2025-01-22 17:01

Con el subproceso, la concurrencia se logra utilizando varios subprocesos, pero debido a la GIL, solo se puede ejecutar un subproceso a la vez. En multiprocesamiento, el proceso original se bifurca en múltiples procesos secundarios sin pasar por GIL. Cada proceso hijo tendrá una copia de la memoria completa del programa. Última modificación: 2025-01-22 17:01

Los teléfonos móviles son la forma perfecta de mantenerse conectado con los demás y proporcionar al usuario una sensación de seguridad. En caso de emergencia, tener un teléfono celular puede permitir que la ayuda lo alcance rápidamente y posiblemente podría salvar vidas. Sin embargo, la importancia de los teléfonos móviles va más allá de la seguridad personal. Última modificación: 2025-01-22 17:01

Cualquiera que prefiera, puede agregarlo fácilmente al Family Hub. Simplemente toque el ícono de Aplicaciones para ver todas las aplicaciones disponibles del Hub. A continuación, toque y mantenga presionada la aplicación que desea agregar a la pantalla de inicio. Aparecerá un menú emergente; puede tocar Agregar a Inicio para crear el ícono de una aplicación, o tocar Agregar widget. Última modificación: 2025-01-22 17:01

Es posible que muchos no estén completamente lejos, pero algunos de los drones de gama alta están equipados con tecnología avanzada de reconocimiento facial. Con esta tecnología, un dron puede hacer cosas interesantes como seguirte, orbitar a tu alrededor o incluso enfocarte en tu sonrisa para capturar una excelente selfie con la cámara incorporada. Última modificación: 2025-01-22 17:01

En la consola de AWS, vaya a Servicios> SNS> Suscripciones> Crear suscripciones. En el campo ARN del tema, ingrese el valor ARN del tema SNS que creó. Seleccione el protocolo como Amazon SQS. En el campo Endpoint, ingrese el valor ARN de la cola SQS y cree una suscripción. Última modificación: 2025-01-22 17:01

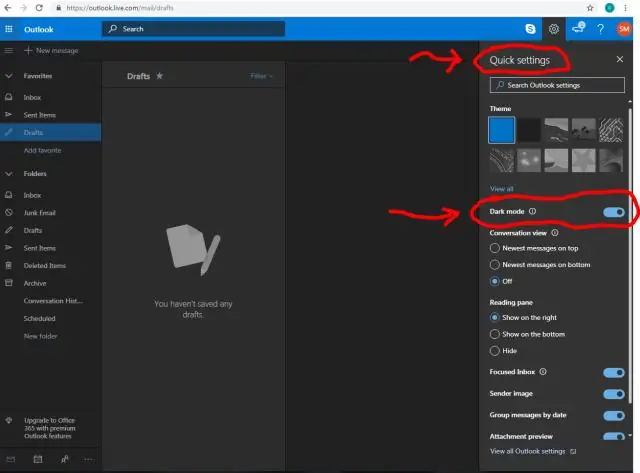

Como cualquier cuenta de correo electrónico, puede tener problemas para enviar mensajes ocasionalmente. Un error de destinatario no válido significa que su mensaje no se pudo entregar correctamente. Dependiendo del tipo de mensaje que estaba enviando, podría significar que una de varias cosas salió mal. Última modificación: 2025-01-22 17:01

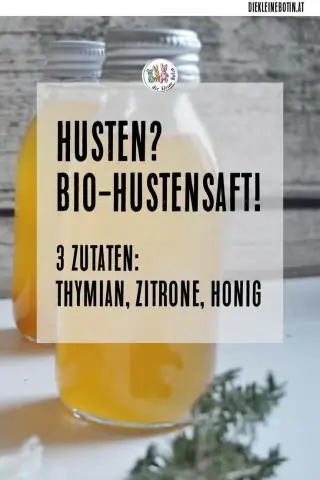

Aquí hay algunos tratamientos naturales que puede probar para el control de termitas: Nematodos. Los nematodos son gusanos parásitos a los que les encanta masticar termitas. Vinagre. El vinagre es el material maravilloso para tu hogar. Boratos. Aceite de naranja. Cartón mojado. Luz del sol. Barrera perimetral. Toma medidas preventivas. Última modificación: 2025-01-22 17:01

SQL entre sintaxis SELECT Columna (s) FROM table_name WHERE columna ENTRE valor1 Y valor2; Usando la sintaxis mencionada anteriormente, podemos definir valores como parte del operador BETWEEN. Además, la sintaxis mencionada anteriormente sigue siendo la misma para el uso con un valor numérico, un valor de texto y un valor de fecha. Última modificación: 2025-01-22 17:01

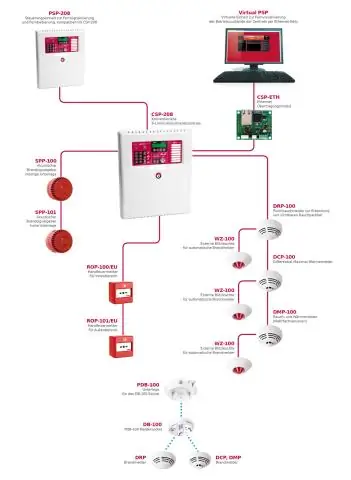

Un módulo de control es el lado de salida. Activa dispositivos de advertencia como una campana o una bocina estroboscópica. También puede activar relés conectados a cierrapuertas automáticos, controles de ascensores, sistemas de extinción de incendios, eyectores de humo y similares. ¿Qué significan las 3 alarmas, 2 alarmas, etc.?. Última modificación: 2025-01-22 17:01

El conn, también escrito cun, conne, cond, conde y cund, es el acto de controlar los movimientos de un barco mientras está en el mar. Última modificación: 2025-01-22 17:01

Inicio de la aplicación Cree un proyecto de API web ASP.NET. Dentro de Visual Studio, seleccione 'Archivo' -> menú 'Nuevo proyecto'. Configure el proyecto de API web para usar el IIS local. En la ventana 'Explorador de soluciones', haga clic con el botón derecho en el proyecto 'webDemo' y haga clic en el elemento del menú 'Propiedades. Última modificación: 2025-01-22 17:01

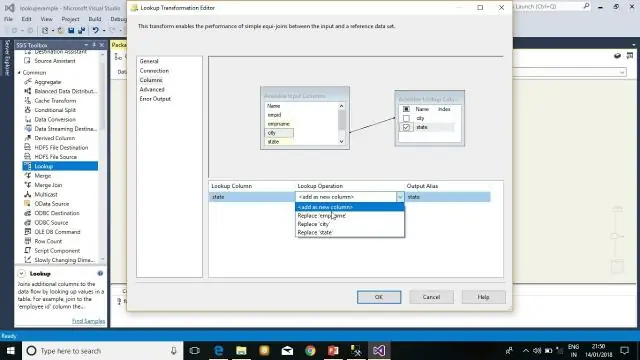

La transformación de muestreo de filas en SSIS ofrece una opción para especificar el número de filas que le gustaría recuperar de la fuente de datos. La transformación de muestreo de filas en SSIS tomará todos los datos de una fuente y extrae aleatoriamente el número seleccionado de filas. Última modificación: 2025-01-22 17:01

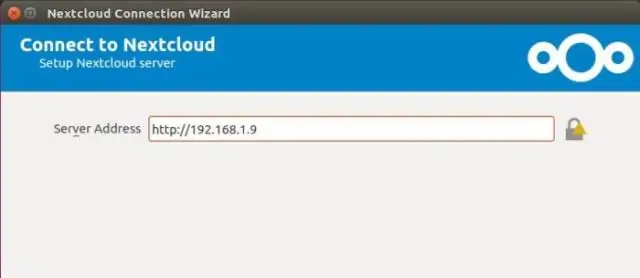

El almacenamiento en la nube de bricolaje suele ser un software cliente-servidor, de código abierto o de pago, que le ayuda a configurar y mantener su propia nube. Puede configurar algunas soluciones de almacenamiento en la nube de bricolaje en dispositivos de almacenamiento conectados a la red o utilizar las opciones que ofrecen nuestros mejores proveedores de alojamiento web. Última modificación: 2025-01-22 17:01

Cómo bloquear llamadas entrantes no deseadas en teléfonos residenciales de Verizon Marque '* 60' en su teléfono fijo ('1160' si está usando un teléfono de disco). Marque el número de teléfono que le gustaría bloquear cuando el servicio automatizado le indique que ingrese el número. Confirme que el número ingresado es correcto. Última modificación: 2025-01-22 17:01

La creación de tokens personalizados permite a cualquier empresa emitir su propia moneda digital de marca en la cadena de bloques para pagar bienes y servicios dentro de su proyecto. Última modificación: 2025-01-22 17:01

El método más común es utilizar selectores para reconocer elementos en la pantalla. Los selectores utilizan atributos de los objetos de la interfaz de usuario como puntos de referencia. El selector tiene formato XML. UIPath Studio usa selectores. Última modificación: 2025-01-22 17:01