La aplicación Spring es un servicio de música y un rastreador de ejercicios. Spring usa música y ritmo para hacer que los corredores vayan más rápido y más lejos, con menos esfuerzo. Ya sea que esté registrando sus primeras millas o corriendo maratones, las listas de reproducción de Spring se adaptan a todos los corredores que buscan mejorar la cadencia, la forma y el rendimiento. Última modificación: 2025-01-22 17:01

Algoritmos de ordenación Algoritmo Estructura de datos Complejidad de tiempo: Mejor ordenación rápida Array O (n log (n)) Ordenación por fusión Array O (n log (n)) Ordenación de montón Array O (n log (n)) Ordenación suave Array O (n). Última modificación: 2025-01-22 17:01

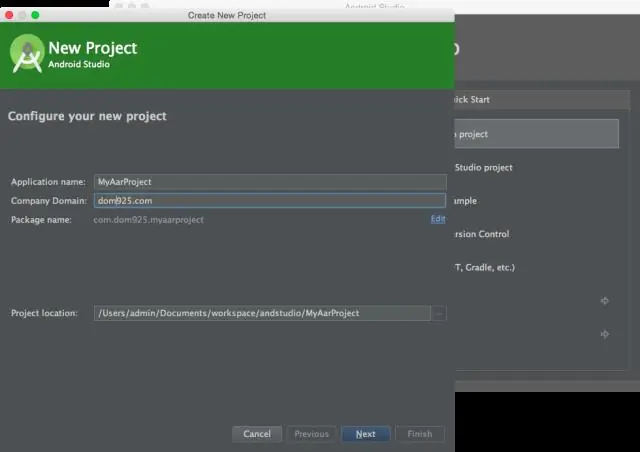

Aar cuando esté construido. Aparecerá en el directorio build / outputs / aar / en el directorio de su módulo. Puede elegir el tipo 'Biblioteca de Android' en Archivo> Nuevo módulo para crear una nueva biblioteca de Android. Última modificación: 2025-01-22 17:01

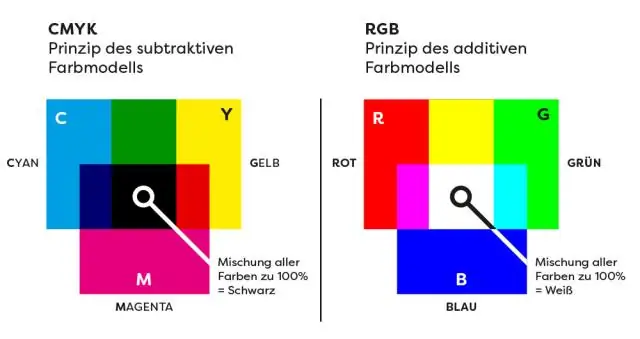

RGB (que tiene valores entre 0-255 para rojo, verde y azul) HEX (los mismos valores de rojo, verde y azul, excepto en números hexadecimales) CMYK (valores entre 0-255 para cian, magenta, amarillo y negro) HSB ( que significa tono, saturación y brillo). Última modificación: 2025-01-22 17:01

A partir del código fuente, el análisis léxico produce tokens, las palabras en un idioma, que luego se analizan para producir un árbol de sintaxis, que verifica que los tokens se ajusten a las reglas de un idioma. Luego, se realiza un análisis semántico en el árbol de sintaxis para producir un árbol anotado. Última modificación: 2025-01-22 17:01

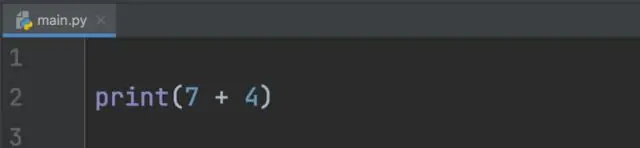

Cx_Freeze es un conjunto de scripts y módulos para congelar scripts de Python en ejecutables de la misma manera que lo hacen py2exe y py2app. A diferencia de estas dos herramientas, cx_Freeze es multiplataforma y debería funcionar en cualquier plataforma en la que funcione Python. Es compatible con Python 3.5 o superior. Si necesita soporte para Python 2. Última modificación: 2025-01-22 17:01

Una red privada dentro de una organización que se parece a Internet. Tipo de topología de red en la que cada dispositivo está conectado a un cable común, también llamado backbone. Esta red, también conocida como red jerárquica, se usa a menudo para compartir datos corporativos. Última modificación: 2025-01-22 17:01

Para iniciar sesión en el enrutador, simplemente vaya a http://192.168.1.1/ en su navegador web. El nombre de inicio de sesión es root, la contraseña es admin. Configure su enrutador muy fino como desee. Última modificación: 2025-01-22 17:01

Visite el área de autoservicio en cualquier ubicación de FedEx Office e imprima sus proyectos de impresión de gran tamaño a través de USB utilizando archivos PDF, JPEG o TIFF. Las impresiones en color de acento comienzan en solo $ 1.99 por pie cuadrado. Última modificación: 2025-01-22 17:01

Primero, debe declarar una variable del tipo de matriz deseado. En segundo lugar, debe asignar la memoria que contendrá la matriz, utilizando new, y asignarla a la variable de la matriz. Por lo tanto, en Java todas las matrices se asignan dinámicamente. Última modificación: 2025-01-22 17:01

Protegido significa que el protector contra sobretensiones protege su equipo. Conectado a tierra significa que su equipo está debidamente conectado a tierra (lo que debería ser necesario para proteger adecuadamente su equipo). Sí, puede conectar su computadora / televisor a la toma de corriente. Última modificación: 2025-01-22 17:01

Precio de venta al público: $ 175 por maestro por acceso de 12 meses (hasta tres salones de clases de 30 estudiantes cada uno); $ 25 por cada clase adicional de 30 estudiantes. Por lo tanto, 4 clases / 120 estudiantes, $ 200; y 5 clases / 150 estudiantes, $ 225. Última modificación: 2025-01-22 17:01

Podemos cerrar la ventana o marco de AWT llamando a dispose () o System. exit () dentro del método windowClosing (). El método windowClosing () se encuentra en la interfaz WindowListener y la clase WindowAdapter. La clase WindowAdapter implementa interfaces WindowListener. Última modificación: 2025-01-22 17:01

La clase Assert proporciona un conjunto de métodos de aserción útiles para escribir pruebas. Los métodos assertNotNull () verifican que el objeto sea nulo o no. Si es nulo, arroja un AssertionError. Última modificación: 2025-01-22 17:01

Se utiliza en entornos empresariales, SMB y ROBO. Agentes: con Data Domain, puede realizar copias de seguridad directamente en el almacenamiento de protección sin el uso de un agente. Cuando se utiliza Data Domain con el software Dell EMC Data Protection u otras aplicaciones de respaldo de un competidor, se requiere un agente. Última modificación: 2025-01-22 17:01

El archivo mobi Descargue e instale Kindle para PC como se indica en el enlace. (Deberá tener una cuenta de Amazon, gratuita). Vaya al archivo mobi que guardó, haga clic con el botón derecho, seleccione 'Abrir con'> 'Kindle para PC' y el libro (debería) abrirse. Última modificación: 2025-01-22 17:01

Respondido el 17 de febrero de 2017 · El autor tiene 1.3k respuestas y 1 millón de vistas de respuesta. La capa 2 o el protocolo de la capa de enlace de datos son IP, IPX y Appletalk y la dirección MAC u para enviar el paquete. Los protocolos de capa 3 o capa de red son BGP, EIGRP, RIP, OSPF son protocolos de enrutamiento y se utilizan para enviar paquetes a través de redes. Última modificación: 2025-01-22 17:01

Los desarrolladores de soluciones certificados de Microsoft (MCSD) exitosos generalmente tienen una licenciatura y 1-2 años de experiencia. Investigan las opciones, se preparan para los exámenes, obtienen sus certificados y continúan para obtener más certificaciones, y tienen un salario anual promedio de $ 98,269. Última modificación: 2025-01-22 17:01

La autorización de tokens se realiza mediante JSON Web Tokens (JWT) que tienen tres partes: el encabezado, la carga útil y el secreto (compartido entre el cliente y el servidor). JWS también es una entidad codificada similar a JWT que tiene un encabezado, una carga útil y un secreto compartido. Última modificación: 2025-01-22 17:01

Util. Matrices. El método copyOf (int [] original, int newLength) copia la matriz especificada, truncando o rellenando con ceros (si es necesario) para que la copia tenga la longitud especificada. Para todos los índices que son válidos tanto en la matriz original como en la copia, las dos matrices contendrán valores idénticos. Última modificación: 2025-01-22 17:01

La caja mantiene los componentes en un ambiente protegido para un funcionamiento óptimo. Los estuches contienen ventilaciones para proporcionar flujo de aire y mantener la computadora a la temperatura adecuada. Los estuches también proporcionan alguna interfaz de usuario, incluido un botón de encendido, acceso a unidades y enchufes para periféricos. Última modificación: 2025-01-22 17:01

Simplemente vaya a la configuración de su video, haga clic en 'sombreadores' y luego haga clic en 'Carpeta del paquete de sombreadores' en la parte inferior izquierda. Esto abrirá la carpeta donde solo necesita arrastrar y soltar su paquete de sombreadores. Última modificación: 2025-01-22 17:01

Los elementos de tipo 'ocultos' permiten que los desarrolladores web incluyan datos que los usuarios no pueden ver ni modificar cuando se envía un formulario. Por ejemplo, el ID del contenido que se está solicitando o editando actualmente, o un token de seguridad único. Última modificación: 2025-01-22 17:01

Julio de 2015. Última modificación: 2025-01-22 17:01

Mejor en general: biberón Comotomo Natural-Feel. Mejor presupuesto: Botella Tommee Tippee Closer to Nature Fiesta. Lo mejor para alimentación combinada: Philips Avent SCF010 / 47 Biberón natural de 4 onzas. Lo mejor para enganchar fácilmente: botella sin BPA LATCH de Munchkin. Best Glass: Dr. Best for Pumping: Medela Breast Milk Bottle Set (Juego de biberones para leche materna de Medela). Última modificación: 2025-01-22 17:01

Diseño táctil. El diseño táctil se centra en el sentido del tacto. Junto con la funcionalidad y la ergonomía, juega un papel central en el diseño del producto. Por ejemplo, para darle a un producto una sensación de superficie agradable y antideslizante, Braun utiliza plásticos especiales para sus maquinillas de afeitar. Última modificación: 2025-01-22 17:01

Nuestra engarzadora modular Pass-Thru es una herramienta premium de larga duración que corta, pela y engarza. La tecnología Pass-Thru ™ reduce significativamente el tiempo de trabajo de preparación; El diagrama de cableado de la herramienta en la herramienta ayuda a eliminar el reproceso y el desperdicio de materiales. El cómodo agarre compacto y antideslizante reduce la tensión de la mano y se guarda fácilmente. Última modificación: 2025-01-22 17:01

Si. Una startup o muchas otras empresas para ese tema pueden usar Visual Studio Community Edition para desarrollar aplicaciones comerciales. El uso comercial está limitado a 5 usuarios individuales (simultáneamente) por empresa, pero solo para empresas que no califican como 'empresa' (ver más abajo). Última modificación: 2025-01-22 17:01

P) ¿Qué método es llamado internamente por el método Thread start ()? El método Thread start () llama internamente al método run (). Todas las declaraciones dentro del método de ejecución son ejecutadas por el hilo. Última modificación: 2025-01-22 17:01

Cambie el puerto predeterminado de Apache a un puerto personalizado. Cambie el puerto de Apache en Debian / Ubuntu. Edite el archivo /etc/apache2/ports.conf, $ sudo vi /etc/apache2/ports.conf. Busque la siguiente línea: Escuche 80. Cambie el puerto Apache en RHEL / CentOS. Asegúrese de haber instalado el servidor web Apache primero. Última modificación: 2025-01-22 17:01

El método pop () elimina el último elemento de una matriz y devuelve ese elemento. Nota: este método cambia la longitud de una matriz. Consejo: para eliminar el primer elemento de una matriz, use el método shift (). Última modificación: 2025-01-22 17:01

Express Mail International tiene un código de barras de serie de números de 9 dígitos que comienza con la letra "E" y otra letra (por ejemplo, EE, ER) y termina con las letras "US". Última modificación: 2025-01-22 17:01

Las restricciones de Oracle se definen como las reglas para preservar la integridad de los datos en la aplicación. Estas reglas se imponen en una columna de una tabla de base de datos, para definir la capa de comportamiento básica de una columna de la tabla y verificar la santidad de los datos que fluyen hacia ella. Última modificación: 2025-01-22 17:01

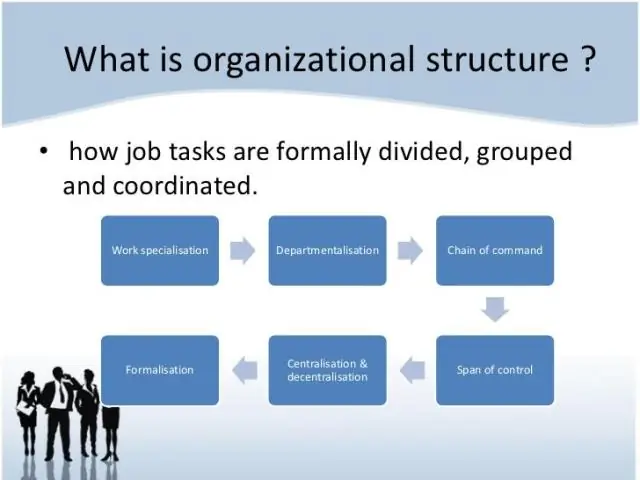

Flujos de comunicación organizacional La información puede fluir en cuatro direcciones en una organización: hacia abajo, hacia arriba, horizontal y diagonalmente. En organizaciones más establecidas y tradicionales, gran parte de la comunicación fluye en una dirección vertical, hacia abajo y hacia arriba. Última modificación: 2025-01-22 17:01

Busque la tabla en la que desea crear una clave externa y haga clic derecho sobre ella. En el menú de acceso directo, seleccione Restricción> Agregar clave externa. Aparecerá una ventana Agregar clave externa. En el primer campo, le mostrará el nombre del esquema (usuario). Última modificación: 2025-01-22 17:01

DevOps (desarrollo y operaciones) es una frase de desarrollo de software empresarial que se utiliza para referirse a un tipo de relación ágil entre el desarrollo y las operaciones de TI. El objetivo de DevOps es cambiar y mejorar la relación promoviendo una mejor comunicación y colaboración entre estas dos unidades de negocio. Última modificación: 2025-01-22 17:01

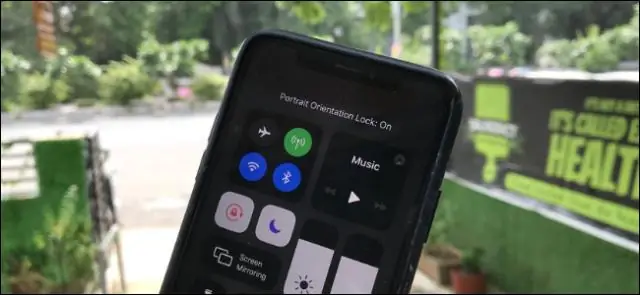

Entonces, ¿cómo se toma una panorámica con su AppleiPhone? Primero, abra la cámara de su iPhone y elija Panorámica en la parte inferior de la pantalla. En el modo panorámico, verá una flecha a la izquierda de la pantalla y una línea delgada a través de ella. Una vez que presione el botón de la cámara, mueva el teléfono mientras mantiene la flecha en el centro de la línea. Última modificación: 2025-01-22 17:01

Busque adornos en los bordes de la habitación que tengan un ángulo incómodo para mirar hacia la habitación. Los micrófonos ocultos funcionarán mejor cuando estén en el centro de una habitación, para que puedan escuchar todo por igual. Busque decoraciones colocadas en una mesa en el medio de su habitación para encontrar micrófonos ocultos. Última modificación: 2025-01-22 17:01

Operador LIKE equivalente para columnas de valor entero / numérico en una base de datos SQL (o T-SQL). Desafortunadamente, el operador LIKE no se puede usar si la columna alberga tipos numéricos. Afortunadamente, hay al menos dos alternativas que podemos usar en su lugar. Última modificación: 2025-01-22 17:01

Cómo: Cómo instalar.exe con la política de grupo Paso 1: Tres cosas que necesitará para instalar correctamente el software a través de un GPO: Paso 2: Instale el software usando GPO. Paso 3: haga clic en el botón Compartir. Paso 4: agregue acceso de lectura a esta carpeta. Paso 5: haz clic en el botón Compartir. Paso 6: recuerda la ubicación de esta carpeta compartida. Última modificación: 2025-01-22 17:01