Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Vulnerabilidad - Debilidades o lagunas en un programa de seguridad que puede ser explotado por amenazas para obtener acceso no autorizado a un activo. Riesgo - La posibilidad de pérdida, daño o destrucción de la seguridad de una computadora como resultado de una amenaza explotando un vulnerabilidad . Amenaza le advierte que se porte bien.

Asimismo, la gente pregunta, ¿son las vulnerabilidades más importantes que las amenazas?

Este cambio está ejemplificado por el modelo Beyond Corp de Google, en el que la conexión a través de la red corporativa no confiere privilegios especiales. En resumen: en la ciberseguridad moderna, amenazas están más importante que vulnerabilidades porque son más fáciles de identificar y hacer algo al respecto.

¿Qué es la gestión de amenazas y vulnerabilidades? Gestión de amenazas y vulnerabilidades es la práctica cíclica de identificar, evaluar, clasificar, remediar y mitigar las debilidades de seguridad junto con la comprensión completa del análisis de la causa raíz para abordar las posibles fallas en las políticas, los procesos y los estándares, como los estándares de configuración.

En consecuencia, ¿qué es la vulnerabilidad y el riesgo de desastres?

Considera la probabilidad de consecuencias dañinas o pérdidas esperadas (muertes, lesiones, propiedad, medios de vida, actividad económica interrumpida o ambientalmente dañada) como resultado de interacciones entre peligros naturales o inducidos por el hombre y vulnerable condiciones.

¿Cuáles son los 4 tipos principales de vulnerabilidad?

Tipos de vulnerabilidades en la gestión de desastres

- Vulnerabilidad física.

- Vulnerabilidad económica.

- Vulnerabilidad social.

- Vulnerabilidad actitudinal.

Recomendado:

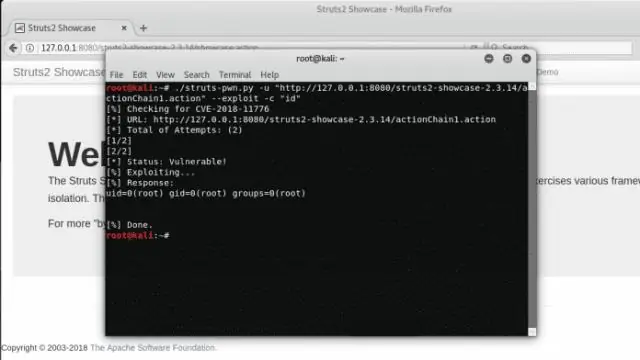

¿Cuál fue la vulnerabilidad de Apache Struts?

Se descubrió una vulnerabilidad en Apache Struts, que podría permitir la ejecución remota de código. Apache Struts es propenso a una vulnerabilidad de ejecución remota de código (CVE-2018-11776). Específicamente, este problema ocurre cuando se manejan resultados especialmente diseñados sin espacio de nombres o una etiqueta de URL sin valor y conjunto de acciones

¿Qué es un análisis de riesgo para proteger la PHI?

La Regla de seguridad requiere que las entidades evalúen los riesgos y vulnerabilidades en sus entornos y que implementen medidas de seguridad razonables y apropiadas para protegerse contra amenazas o peligros razonablemente anticipados a la seguridad o integridad de e-PHI. El análisis de riesgos es el primer paso en ese proceso

¿Cuál es la diferencia entre la compresión entre cuadros e intracuadros?

La compresión intracuadro solo ocurre dentro de cada cuadro. La compresión entre cuadros utiliza este hecho para comprimir imágenes en movimiento. La compresión entre cuadros implica el análisis de los cambios en la película de un cuadro a otro y toma nota solo de las partes de la imagen que han cambiado

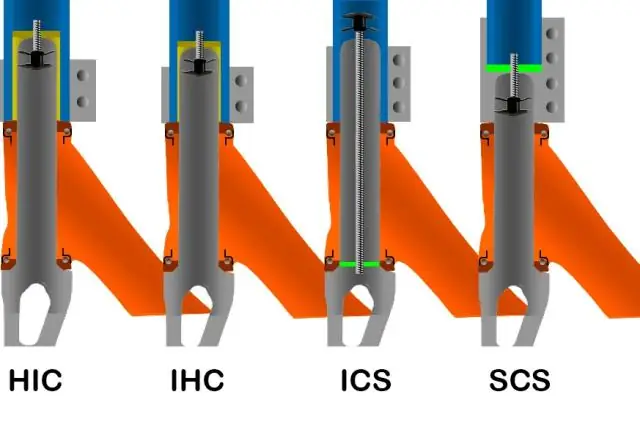

¿Cuál es la similitud y cuál es la diferencia entre relés y PLC?

Los relés son interruptores electromecánicos que tienen bobina y dos tipos de contactos NO y NC. Pero un controlador lógico programable, PLC es una mini computadora que puede tomar decisiones en función del programa y su entrada y salida

¿Cuál es la principal diferencia entre una inyección SQL normal y una vulnerabilidad de inyección SQL ciega?

La inyección SQL ciega es casi idéntica a la inyección SQL normal, la única diferencia es la forma en que se recuperan los datos de la base de datos. Cuando la base de datos no envía datos a la página web, un atacante se ve obligado a robar datos haciendo a la base de datos una serie de preguntas verdaderas o falsas