La barra de menú es la barra en la parte superior de la pantalla de su Mac. A continuación, se explica cómo mover o eliminar los iconos que aparecen en él. 1. Para los íconos de menú integrados, simplemente mantenga presionada la tecla Comando y luego arrastre el ícono al lugar que desee o suéltelo de la barra de menú para eliminarlo. Última modificación: 2025-01-22 17:01

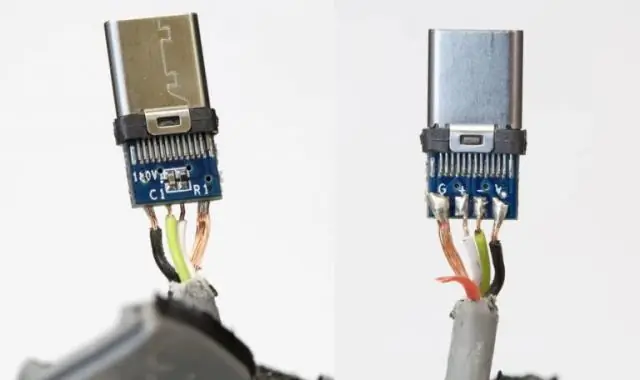

Cuando se refiere a cables, el conector es el extremo del cable que se conecta a un puerto. Última modificación: 2025-01-22 17:01

Pitón De manera similar, se pregunta, ¿qué idioma es mejor para el aprendizaje automático y la inteligencia artificial? Los 5 mejores lenguajes de programación para inteligencia artificial Pitón. Se considera que Python ocupa el primer lugar en la lista de todos los lenguajes de desarrollo de IA debido a su simplicidad.. Última modificación: 2025-01-22 17:01

Comcast ejecutará las nuevas líneas como parte de la tarifa de instalación. Dependiendo de cuántos puntos de venta tenga, la tarifa generalmente está en el rango de $ 100 por todo el trabajo. No sé cuáles son las tarifas de electricista en su área, pero cobro $ 120 para operar cada tomacorriente. Si el costo es una consideración importante para usted, deje que Comcast lo haga. Última modificación: 2025-01-22 17:01

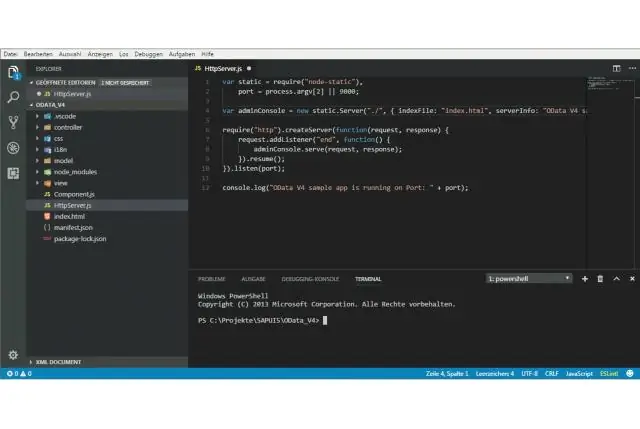

En JavaScript, los cierres son el mecanismo principal que se utiliza para habilitar la privacidad de los datos. Cuando utiliza cierres para la privacidad de los datos, las variables adjuntas solo están dentro del alcance dentro de la función contenedora (externa). No puede acceder a los datos desde un ámbito externo, excepto a través de los métodos privilegiados del objeto. Última modificación: 2025-01-22 17:01

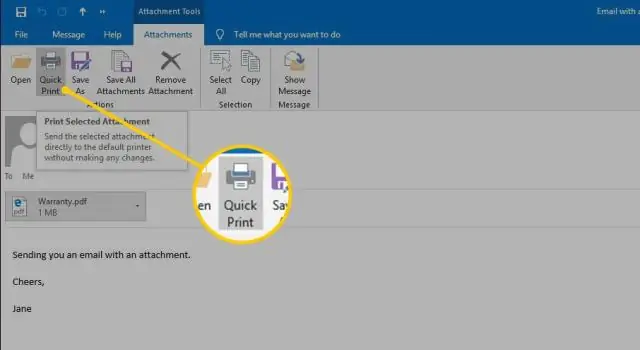

Cambie el tamaño de la fuente antes de imprimir. Haga clic en la opción 'Archivo' en la barra de menú. Haga clic en 'Vista previa de impresión'. Haga clic en el menú desplegable 'Tamaño' que puede mostrar '100%' o 'Reducir para ajustar'. Seleccione una opción superior al 100 por ciento para aumentar el tamaño del texto. Haga clic en el botón 'Imprimir' para ver los resultados en una copia impresa. Última modificación: 2025-01-22 17:01

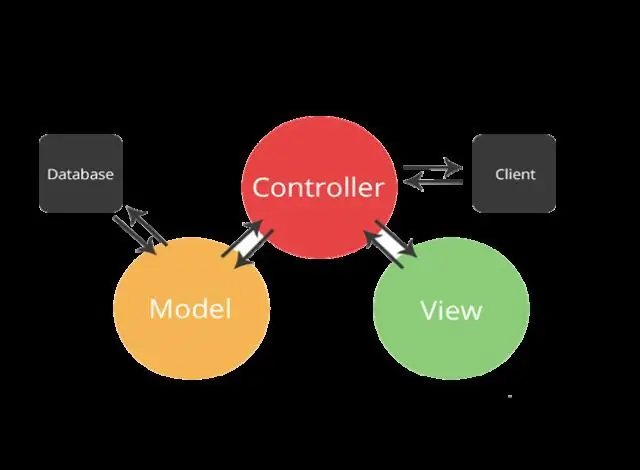

Re: Cómo configurar la página de inicio con área en asp.net MVC 4. Haga clic con el botón derecho en su Proyecto dentro del Explorador de soluciones. Elija Propiedades. Seleccione la pestaña Web en el lado izquierdo. En la sección Página de inicio, defina la página específica a la que le gustaría usar por defecto cuando se inicia la aplicación. Guarda tus cambios. Última modificación: 2025-01-22 17:01

Tile no requiere una suscripción Premium para usar sus rastreadores. Los rastreadores de mosaicos funcionan con la aplicación gratuita Tile, por lo que puede ver dónde estuvieron por última vez y puede hacer sonar su Tile siempre que esté dentro del alcance de Bluetooth. Última modificación: 2025-01-22 17:01

Si bien la mayoría de los profesionales pueden haberse encontrado con estos niveles secuenciales de cinturón de certificación Six Sigma, incluidos YellowBelt, Green Belt, Black Belt y Master Black Belt, los detalles de los programas de capacitación y los niveles de certificación son a menudo vagos. Última modificación: 2025-06-01 05:06

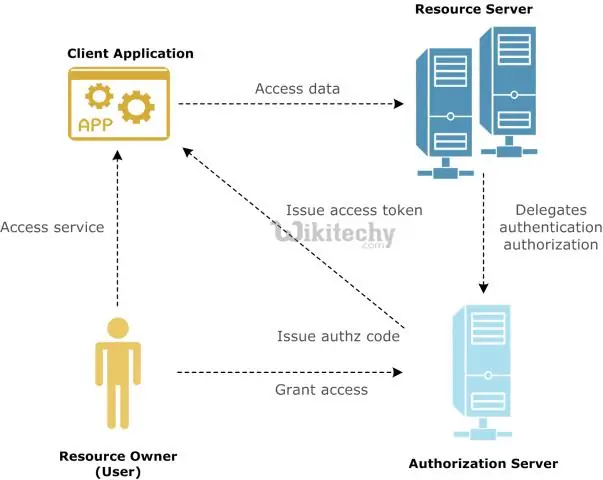

Identificación del cliente. Client_id es un identificador público para aplicaciones. Aunque es público, es mejor que terceros no puedan adivinarlo, por lo que muchas implementaciones usan algo como una cadena hexadecimal de 32 caracteres. También debe ser único en todos los clientes que maneja el servidor de autorización. Última modificación: 2025-01-22 17:01

Descargue o envíe un correo electrónico a. mobi en su iPhone o iPad. Descargue o guarde un archivo .mobi en su dispositivo Android. En su dispositivo Android, vaya a la pantalla de inicio y luego abra su 'Administrador de archivos' o 'Explorador de archivos'. Instale el Kindle para PC en su computadora. Descargue un archivo. Abra 'Configuración' en el Kindle. Última modificación: 2025-01-22 17:01

Desde la interfaz web de Jenkins, vaya a Administrar Jenkins> Administrar complementos e instale el complemento. Vaya a la pantalla de configuración de su trabajo. Busque Agregar paso de compilación en la sección Compilación y seleccione Inyectar variables de entorno. Establezca la variable de entorno deseada como patrón VARIABLE_NAME = VALUE. Última modificación: 2025-06-01 05:06

A continuación, presentamos algunos pasos que lo ayudarán a implementar una estructura básica de macrodatos que puede desarrollar a medida que crece. Descubra sus prioridades. Configure sus sistemas de almacenamiento y recopilación de datos. Asegúrese de que su ciberseguridad sea sólida. Decidir sobre un enfoque analítico. Aproveche sus datos. Beneficios en el futuro. Última modificación: 2025-01-22 17:01

Anyview Cast. Anyview Cast utiliza su conexión WiF para reflejar de forma inalámbrica el contenido de su dispositivo móvil a su televisor Hisense, lo que le permite compartir fotos, ver programas de televisión, videos, películas y jugar juegos al instante. Última modificación: 2025-01-22 17:01

El sistema de recuperación de información es una parte integral del sistema de comunicación. El término recuperación de información fue introducido por primera vez por Calvin Mooers en 1951. Definición: La recuperación de información es la actividad de obtener recursos de información relevantes para una necesidad de información a partir de una colección de recursos de información. Última modificación: 2025-01-22 17:01

Primero, inserte la llave de funcionamiento y gírela ¼ -gire en el sentido de las agujas del reloj. Luego, inserte y retire la herramienta de aprendizaje SmartKey. Siga quitando la llave de funcionamiento, insertando una nueva llave y girándola ½ -gire en sentido antihorario. Su cerradura se vuelve a introducir con éxito. Última modificación: 2025-01-22 17:01

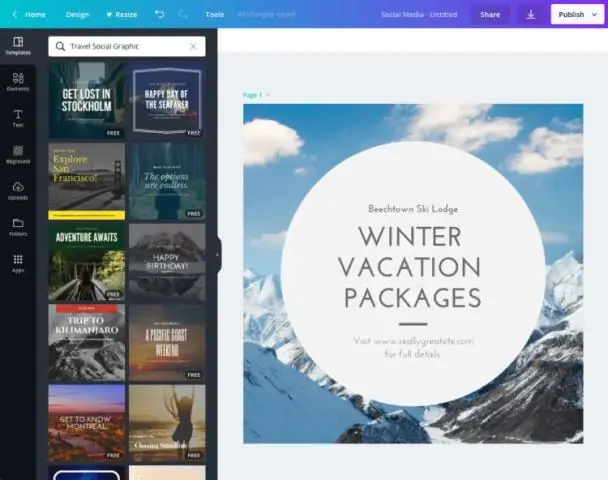

Cree un programa de eventos en 5 sencillos pasos Cree una nueva cuenta de Canva para comenzar con el diseño de su propio programa de eventos. Elija de nuestra biblioteca de plantillas bellamente diseñadas. Sube tus propias fotos o elige entre más de 1 millón de imágenes de archivo. Arregle sus imágenes, agregue filtros asombrosos y edite texto. Guardar y compartir. Última modificación: 2025-01-22 17:01

Las personas generalmente eligen la ingeniería de software como carrera por una o más de las siguientes razones: disfrutan creando cosas y el proceso de construcción de aplicaciones de software les permite expresarse creativamente. 3. Disfrutan trabajar con otros ingenieros brillantes y motivados que comparten su pasión. Última modificación: 2025-01-22 17:01

MIcrosoft está retirando la ruta de certificación MCSA: O365. Los exámenes de Office 365 (70-346: Administración de identidades y requisitos de Office 365 y 70-347: Habilitación de los servicios de Office 365) se retiraron el 30 de abril de 2019. Última modificación: 2025-01-22 17:01

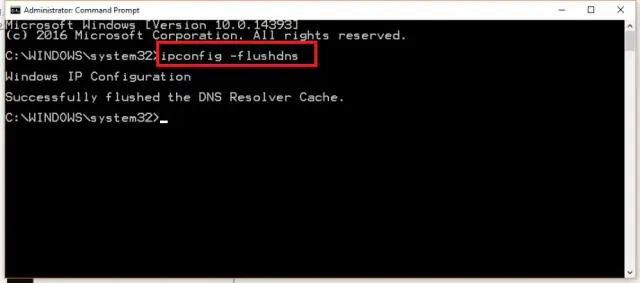

Lavado de DNS: qué hace y cómo hacerlo Dado que limpiar la caché de DNS elimina todas las entradas, también elimina los registros no válidos y obliga a su computadora a volver a llenar esas direcciones la próxima vez que intente acceder a esos sitios web. Estas nuevas direcciones se toman del servidor DNS que su red está configurada para usar. Última modificación: 2025-01-22 17:01

Introducción a la función RANK () de SQL Server La función RANK () es una función de ventana que asigna un rango a cada fila dentro de una partición de un conjunto de resultados. Las filas dentro de una partición que tengan los mismos valores recibirán el mismo rango. El rango de la primera fila dentro de una partición es uno. Última modificación: 2025-01-22 17:01

Ajuste del reposabrazos El Freedom tiene reposabrazos acolchados con gel. Para ajustarlos, coloque los brazos en los apoyabrazos para comenzar. Para moverlos hacia arriba, tire suavemente hacia arriba de la parte delantera de los apoyabrazos y se deslizarán hacia arriba. Una vez liberados, se bloquearán en su lugar. Última modificación: 2025-01-22 17:01

PARTICIÓN POR múltiples columnas. La cláusula PARTITION BY se puede utilizar para dividir los promedios de la ventana por múltiples puntos de datos (columnas). Por ejemplo, puede calcular el promedio de goles marcados por temporada y por país, o por año calendario (tomado de la columna de la fecha). Última modificación: 2025-01-22 17:01

La memoria en la JVM se divide en cinco partes diferentes, a saber, − Área de método &menos; El área de método almacena el código de clase: código de las variables y métodos. Montón &menos; Los objetos Java se crean en esta área. Pila de Java − Mientras se ejecutan los métodos, los resultados se almacenan en la memoria de la pila. Última modificación: 2025-01-22 17:01

Repare el parlante de su iPhone Si el parlante de su iPhone está roto, la buena noticia es que Apple reemplaza los parlantes del iPhone tanto en la barra Genius como a través de su servicio de reparación por correo en su sitio web de soporte. Última modificación: 2025-01-22 17:01

Herramientas DAST OWASP ZAP: una herramienta DAST gratuita y de código abierto con todas las funciones que incluye escaneo automatizado en busca de vulnerabilidades y herramientas para ayudar a expertos en la prueba manual del lápiz de aplicaciones web. Arachni: Arachni es un escáner con soporte comercial, pero es gratuito para la mayoría de los casos de uso, incluido el escaneo de proyectos de código abierto. Última modificación: 2025-01-22 17:01

Para este curso, una innovación informática es una innovación que incluye una computadora o programa como parte integral de su función. La innovación informática seleccionada debe cumplir con todos los requisitos de la tarea Explorar: Impacto de la innovación informática en el Curso de Principios de informática de AP y Descripción del examen (. Última modificación: 2025-01-22 17:01

En las computadoras, una carpeta es la ubicación virtual para aplicaciones, documentos, datos u otras subcarpetas. Las carpetas ayudan a almacenar y organizar archivos y datos en la computadora. El término se usa más comúnmente con los sistemas operativos de interfaz gráfica de usuario. Última modificación: 2025-01-22 17:01

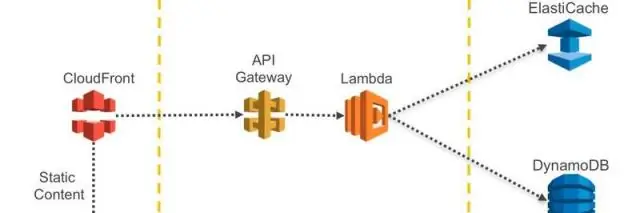

Los microservicios se desarrollan e implementan como contenedores de forma independiente entre sí. Esto significa que un equipo de desarrollo puede desarrollar e implementar un determinado microservicio sin afectar a otros subsistemas. Cada microservicio tiene su propia base de datos, lo que le permite estar completamente desacoplado de otros microservicios. Última modificación: 2025-01-22 17:01

El medio no guiado transporta ondas electromagnéticas sin utilizar un conductor físico. Este tipo de comunicación a menudo se denomina comunicación inalámbrica. Las señales normalmente se transmiten a través del espacio libre y, por lo tanto, están disponibles para cualquier persona que tenga un dispositivo capaz de recibirlas. Última modificación: 2025-01-22 17:01

Funciones del editor de código. Como cualquier otro IDE, incluye un editor de código que admite el resaltado de sintaxis y la finalización de código mediante IntelliSense para variables, funciones, métodos, bucles y consultas LINQ. Depurador. Diseñador. Otras herramientas. Extensibilidad. Productos anteriores. Comunidad. Profesional. Última modificación: 2025-01-22 17:01

Scala 2.10 introdujo una nueva característica llamada clases implícitas. Una clase implícita es una clase marcada con la palabra clave implícita. Esta palabra clave hace que el constructor principal de la clase esté disponible para conversiones implícitas cuando la clase está dentro del alcance. Se propusieron clases implícitas en SIP-13. Última modificación: 2025-01-22 17:01

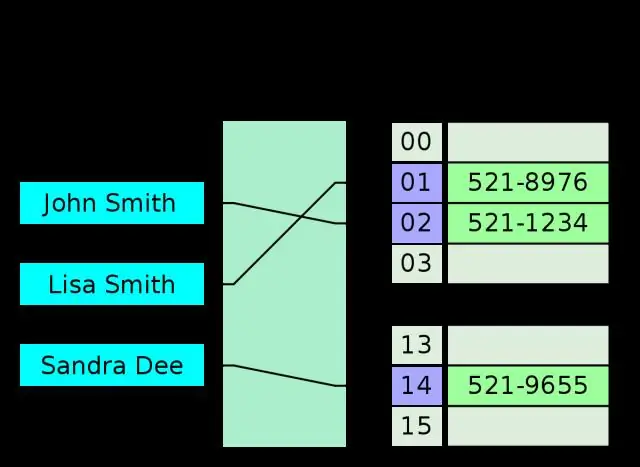

La agrupación en una tabla hash se refiere al grado en que los elementos tienden a "agruparse", y generalmente está influenciado tanto por la función hash utilizada como por el conjunto de datos que se inserta. Desea evitar un alto grado de agrupación, porque eso tiende a aumentar la probabilidad de colisiones de hash con el tiempo. Última modificación: 2025-01-22 17:01

Para jugar jio tv en la computadora, necesita descargar e instalar un emulador de Android llamado Bluestacks o puede instalar cualquier otro emulador de Android. Una vez descargado, siga las instrucciones en pantalla para instalar bluestacks. Una vez instalado, debe iniciar sesión con su ID y contraseña de Gmail para acceder a Play Store. Última modificación: 2025-01-22 17:01

Vaya a Menú> Configuración y desplácese hacia abajo hasta la lista de aplicaciones instaladas. Toque Facebook y luego seleccione PushNotifications. Mueva el control deslizante junto a Mensajes para habilitarlo (debe estar en ON). Última modificación: 2025-01-22 17:01

Hay dos tipos numéricos en JSON Schema: integer y number. Comparten las mismas palabras clave de validación. JSON no tiene una forma estándar de representar números complejos, por lo que no hay forma de probarlos en el esquema JSON. Última modificación: 2025-01-22 17:01

El entorno administrativo de seguridad mejorado de Microsoft (ESAE) es una arquitectura de referencia de bosque bastión segura diseñada para administrar la infraestructura de Active Directory (AD). Última modificación: 2025-01-22 17:01

En 1962, Philips inventó el medio CompactCassette para almacenamiento de audio, presentándolo en Europa el 30 de agosto de 1963 en el Berlin Radio Show, y en los Estados Unidos (bajo la marca Norelco) en noviembre de 1964, con el nombre comercial Compact Cassette. El equipo de Philips estaba dirigido por Lou Ottens en Hasselt, Bélgica. Última modificación: 2025-01-22 17:01

Reemplazo de una placa base Desconecte todos los cables y retire todas las tarjetas de expansión de la placa base actual. Retire los tornillos que aseguran la placa base antigua y retire la placa base. Si está reutilizando la CPU y / o la memoria, extráigalas de la placa base antigua e instálelas en la nueva. Última modificación: 2025-01-22 17:01

En pocas palabras, WebRequest, en su implementación específica de HTTP, HttpWebRequest, representa la forma original de consumir solicitudes HTTP en. Net Framework. WebClient proporciona un contenedor simple pero limitado alrededor de HttpWebRequest. Y HttpClient es la forma nueva y mejorada de realizar solicitudes y publicaciones HTTP, habiendo llegado con. Última modificación: 2025-01-22 17:01