La seguridad por capas es una estrategia de seguridad que implica la combinación de diferentes controles de seguridad para formar una defensa integral de múltiples capas contra las amenazas de ciberseguridad. Si falla una capa de seguridad, otra capa mantiene el sistema y sus datos seguros. Última modificación: 2025-01-22 17:01

El método between () de la clase Period en Java se utiliza para obtener un período que consta de la cantidad de años, meses y días entre dos fechas determinadas (incluida la fecha de inicio y excluida la fecha de finalización). Este período se obtiene de la siguiente manera: Ahora, divida la cantidad de meses en años y meses en función de un año de 12 meses. Última modificación: 2025-01-22 17:01

Las mejores cámaras traseras inalámbricas Garmin - BC 30 Cámara trasera inalámbrica para GPS SelectGarmin - Negro. EchoMaster: cámara trasera inalámbrica. Garmin - Cámara trasera inalámbrica BC 40 para GPS SelectGarmin. BOYO - Cámara retrovisora digital inalámbrica con monitor LCD en color de 7 pies - Negro. Metra - Cámara de marcha atrás para matrícula - Negro. Última modificación: 2025-01-22 17:01

Emblemas. Los emblemas son gestos específicos con un significado específico que se utilizan y comprenden conscientemente. Se utilizan como sustitutos de las palabras y están más cerca del lenguaje de señas que del lenguaje corporal cotidiano. Última modificación: 2025-01-22 17:01

Cómo borrar la caché en Internet Explorer 11 Presione las teclas [Ctrl], [Shift] y [Del] juntas. Se abre una ventana emergente. Elimine todas las marcas excepto la selección 'Archivos temporales de Internet y archivos de sitios web'. Haga clic en el botón 'Eliminar' para vaciar la caché del navegador. Recargar la pagina. Última modificación: 2025-01-22 17:01

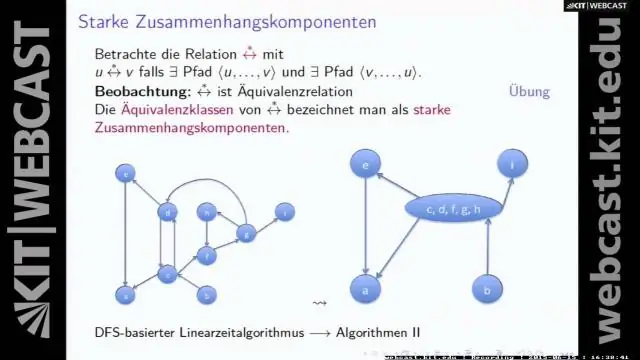

BFS son las siglas de Breadth First Search. DFS son las siglas de Depth First Search. 2. BFS (Breadth First Search) utiliza la estructura de datos de la cola para encontrar la ruta más corta. BFS se puede utilizar para encontrar la ruta más corta de una sola fuente en un gráfico no ponderado, porque en BFS, llegamos a un vértice con un número mínimo de aristas desde un vértice de origen. Última modificación: 2025-01-22 17:01

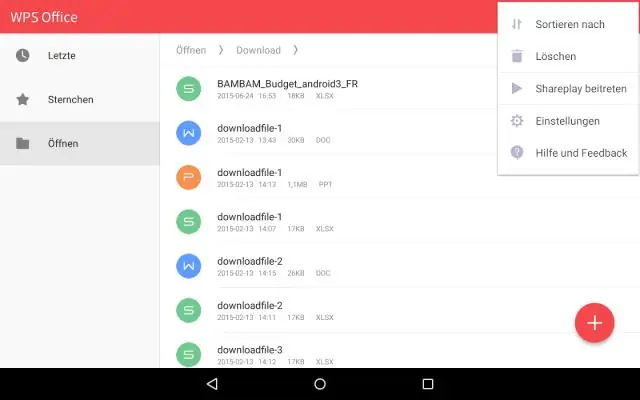

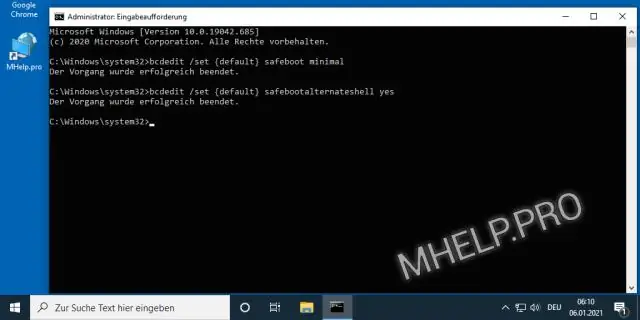

Paso 1 En el menú Inicio, busque regedit. Haga clic para ejecutar el editor regedit. Paso 2 En el editor de regedit, vaya a HKEY_LOCAL_MACHINE> SOFTWARE> Wow6432Node> Kingsoft> Office, haga clic derecho en Office para eliminarlo, luego vaya a HKEY_CURRENT_USER> SOFTWARE> Kingsoft> Office, haga clic derecho en Office para eliminarlo. Última modificación: 2025-01-22 17:01

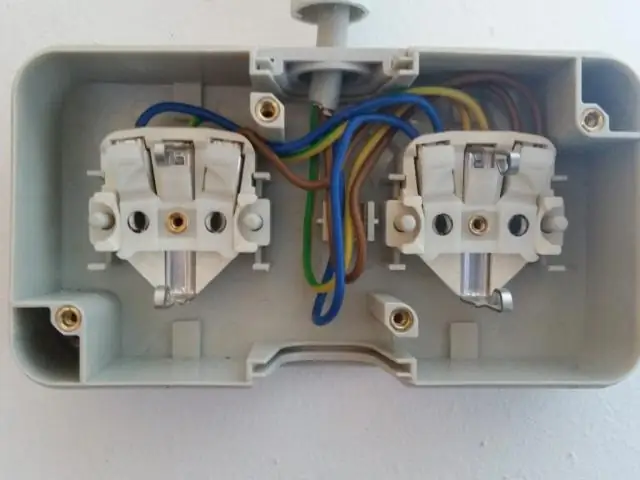

Apague la energía del circuito en el panel de interruptores. Haz coletas. Corte cinco tramos de seis pulgadas de 14 hilos sólidos verdes THHN. Conecte los cables blancos o neutrales juntos en la caja de conexiones. Pega la tuerca del cable a los cables con cinta aislante. Empuje los cuatro cables blancos en la parte posterior de la caja de pandillas. Última modificación: 2025-01-22 17:01

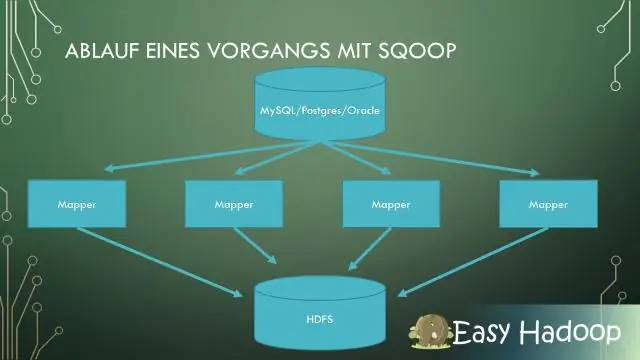

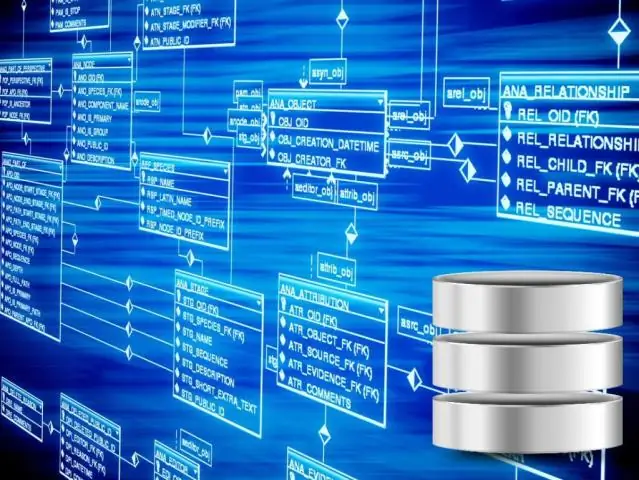

El procesamiento de transacciones en línea es un software de base de datos diseñado para admitir aplicaciones relacionadas con transacciones en Internet. Los sistemas de base de datos OLTP se utilizan comúnmente para la entrada de pedidos, transacciones financieras, gestión de relaciones con los clientes y ventas minoristas a través de Internet. Última modificación: 2025-01-22 17:01

Las restricciones de integridad son un conjunto de reglas. Se utiliza para mantener la calidad de la información. Las restricciones de integridad garantizan que la inserción de datos, la actualización y otros procesos deben realizarse de tal manera que la integridad de los datos no se vea afectada. Última modificación: 2025-01-22 17:01

Joyus quiere convertirse en la plataforma pionera para el comercio electrónico basado en videos. Produce videos como 'La blusa de seda perfecta revelada' y 'Vestidos que favorecen la figura para cualquier edad' para publicitar productos. Los usuarios también pueden comprar productos destacados en el sitio. Última modificación: 2025-01-22 17:01

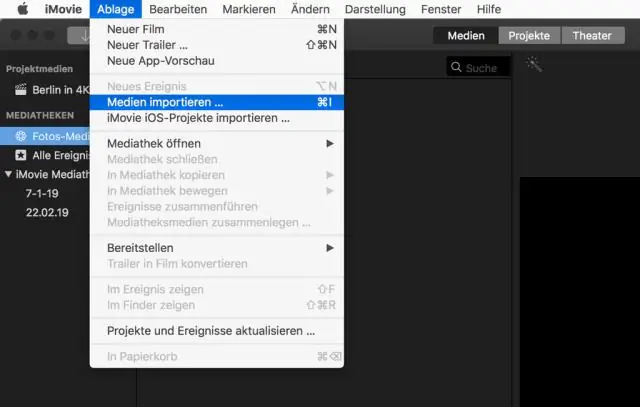

Según el sitio web de soporte de Apple, iMovie no admite la importación y edición de archivos de películas MOV. Pero solo es compatible con algunos. mov que está codificado con DV, MPEG-2, MPEG-4, H. 264 o AIC. Última modificación: 2025-01-22 17:01

Si simplemente está filtrando los datos y los datos se ajustan a la memoria, Postgres es capaz de analizar aproximadamente de 5 a 10 millones de filas por segundo (asumiendo un tamaño de fila razonable de, digamos, 100 bytes). Si está agregando, está a aproximadamente 1-2 millones de filas por segundo. Última modificación: 2025-01-22 17:01

Al igual que su predecesora más potente, la T6 es una DSLR con sensor de recorte APS-C de nivel inicial que funciona con lentes Canon EF y EF-S. Dentro del T6 hay un sensor de 18 MP y un sistema de enfoque automático de nueve puntos impulsado por el procesador de imagen DIGIC 4+ de Canon. Su rango ISO nativo es de 100 a 6,400, ampliable a ISO 12,800. Última modificación: 2025-01-22 17:01

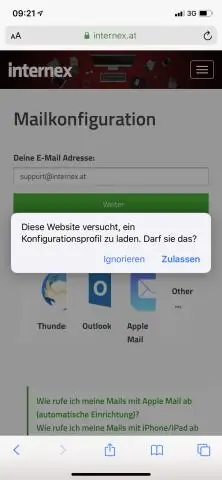

Para configurar una lista de correo grupal en Yahoo Mail, haga lo siguiente: Seleccione Contactos en la parte superior derecha de la barra de navegación de Yahoo Mail. SelectLists. Seleccione Crear lista en el panel de abajo. Última modificación: 2025-01-22 17:01

Los siguientes son atajos de teclado típicos de Windows y sus equivalentes de Macintosh que se aplican al sistema operativo. Accesos directos del sistema. Acción Windows Macintosh Minimizar ventanas Tecla del logotipo de Windows + M COMANDO + M Nueva carpeta CONTROL + N COMANDO + MAYÚS + N Abrir archivo CONTROL + O COMANDO + O Pegar contenido del portapapeles CONTROL + V COMANDO + V. Última modificación: 2025-01-22 17:01

Las tarjetas estéreo con solo dos canales de audio solo tendrán las tomas verde (salida), azul (entrada) y rosa (micrófono). Algunas tarjetas de sonido con 8 (7.1) canales de audio no proporcionan el conector gris (altavoces envolventes medios). Última modificación: 2025-01-22 17:01

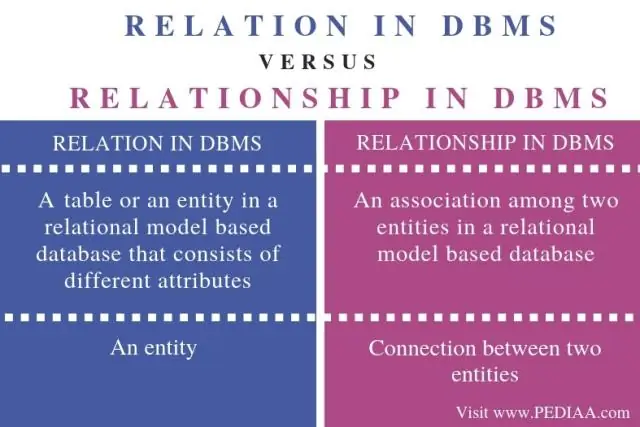

En una base de datos relacional, las tablas separadas deben representar entidades separadas. Se trata de datos, si tiene datos similares en varios grupos, no hay lógica para almacenarlos en varias tablas. Siempre es mejor almacenar el mismo tipo de datos en una tabla (entidad). Última modificación: 2025-01-22 17:01

Para crear un tema Weebly personalizado, primero vaya a la pestaña Diseño del editor y elija uno de los temas disponibles de Weebly. Luego, de vuelta en la pestaña Diseño, haga clic en el botón "Editar HTML / CSS" cerca de la parte inferior de la barra lateral: Esto abrirá el editor. Última modificación: 2025-01-22 17:01

Todos los datos de los clientes almacenados en los productos y servicios en la nube de Atlassian se cifran en tránsito a través de redes públicas utilizando Transport Layer Security (TLS) 1.2+ con Perfect Forward Secrecy (PFS) para protegerlos de la divulgación o modificación no autorizadas. Todos los datos de respaldo están encriptados. Última modificación: 2025-01-22 17:01

Diseños de página. Los diseños de página controlan el diseño y la organización de botones, campos, controles S, Visualforce, enlaces personalizados y listas relacionadas en las páginas de registro de objetos. También ayudan a determinar qué campos son visibles, de solo lectura y obligatorios. Utilice diseños de página para personalizar el contenido de las páginas de registro para sus usuarios. Última modificación: 2025-01-22 17:01

Como sabemos, los métodos update () y merge () en hibernación se utilizan para convertir el objeto que está en estado separado en estado de persistencia. En ese caso, se debe utilizar Merge. Fusiona los cambios del objeto separado con un objeto en la sesión, si existe. Última modificación: 2025-01-22 17:01

1 byte = 8 bits. 1 kilobyte (K / Kb) = 2 ^ 10 bytes = 1024 bytes. 1 megabyte (M / MB) = 2 ^ 20 bytes = 1,048,576bytes. 1 gigabyte (G / GB) = 2 ^ 30 bytes = 1,073,741,824bytes. Última modificación: 2025-01-22 17:01

Para minimizar la ventana actual, mantenga presionada la tecla de Windows y presione la tecla de flecha hacia abajo. Para maximizar la misma ventana (si no pasó a ninguna otra ventana), mantenga presionada la tecla Windows y presione la tecla de flecha hacia arriba. Otra forma es invocar el menú del cuadro de control presionando Alt + Barra espaciadora y luego presione "n" para minimizar o "x "Para maximizar. Última modificación: 2025-01-22 17:01

La auditoría de red es un proceso en el que su red se asigna tanto en términos de software como de hardware. El proceso puede resultar abrumador si se realiza manualmente, pero afortunadamente algunas herramientas pueden ayudar a automatizar una gran parte del proceso. El administrador necesita saber qué máquinas y dispositivos están conectados a la red. Última modificación: 2025-01-22 17:01

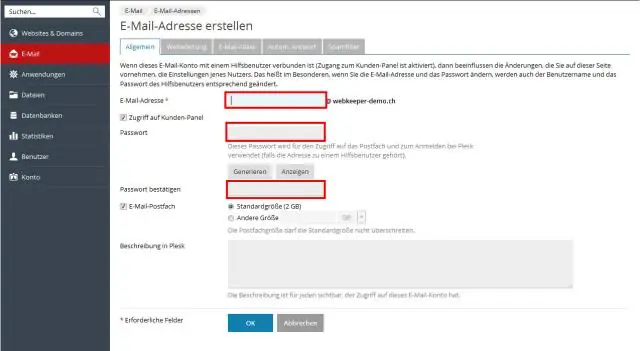

Sí, pero debe solicitar el cambio de CADA una de las otras direcciones que se reenvían a su dirección actual. Si tiene 2 direcciones anteriores y la primera dirección se reenvía a la segunda, SOLICITE para que ambas direcciones se reenvíen a su nueva dirección actual. Así es como se hace mejor. Última modificación: 2025-01-22 17:01

Supervise la utilización de E / S del disco en servidores con sistemas operativos Linux y Windows. En primer lugar, escriba el comando top en la terminal para verificar la carga en su servidor. Si la salida no es satisfactoria, busque el estado de wa para conocer el estado de lectura y escritura de IOPS en el disco duro. Última modificación: 2025-01-22 17:01

Empuje el soporte hacia el monitor hasta que encaje en su lugar (la base del soporte se extenderá más allá del nivel del escritorio y podrá escuchar un 'clic' audible cuando el pestillo esté enganchado). Levante suavemente la base para asegurarse de que el bloqueo de montaje esté completamente enganchado antes de colocar la pantalla en posición vertical. Última modificación: 2025-01-22 17:01

El kerning consiste en ajustar el espacio entre pares de letras o caracteres para hacerlos más atractivos visualmente y es particularmente importante para los titulares o el tipo de letra grande. (B) El kerning óptico ajusta el espaciado entre caracteres adyacentes en función de sus formas. Última modificación: 2025-01-22 17:01

Las pruebas de carga se realizan para determinar el comportamiento de un sistema en condiciones de carga máxima tanto normales como anticipadas. Ayuda a identificar la capacidad operativa máxima de una aplicación, así como los cuellos de botella y determinar qué elemento está causando la degradación. Última modificación: 2025-01-22 17:01

Una relación unaria es cuando ambos participantes en la relación son la misma entidad. Por ejemplo: las asignaturas pueden ser requisitos previos para otras asignaturas. Una relación ternaria es cuando tres entidades participan en la relación. Última modificación: 2025-01-22 17:01

Para clonar un correo electrónico: En el área de inicio, haga clic en el icono 'Clonar correo electrónico'. Nota: Alternativamente, ubique la Carpeta / Correo electrónico en el área de Comunicaciones y, en el menú desplegable Acciones, haga clic en 'Clonar'. Asigne un título a su correo electrónico clonado. Elija en qué carpeta aparecerá el correo electrónico clonado. Haga clic en "Guardar y editar" para completar la copia de su correo electrónico. Última modificación: 2025-01-22 17:01

Fast Wide o Ultra Wide pueden abordar hasta 15 dispositivos. - Ultra estrecho o ultra ancho está limitado a 1,5 metros de longitud de cable con cuatro o más dispositivos. Última modificación: 2025-01-22 17:01

2017 Precisamente, ¿a quién adquirió Gartner? Gartner adquiere CEB Gartner , la empresa líder mundial en investigación y asesoramiento en tecnología de la información, ha completado su adquisición de CEB Inc., líder de la industria en proporcionar conocimientos sobre la gestión del talento y las mejores prácticas.. Última modificación: 2025-01-22 17:01

Para comprobar cómo compartiste un archivo o carpeta: inicia sesión en dropbox.com. Haga clic en Archivos. Navegue hasta el archivo o carpeta que le interese. Coloca el cursor sobre el archivo o la carpeta y haz clic en Compartir. Si ve una lista de miembros, agregó miembros a su archivo o carpeta. Si ve un círculo gris con un icono de enlace en él, comparte un enlace. Última modificación: 2025-01-22 17:01

El conjunto de caracteres para cualquier idioma de computadora se puede definir como, es la materia prima fundamental de cualquier idioma y se utilizan para representar información. Estos caracteres se pueden combinar para formar variables. C usa constantes, variables, operadores, palabras clave y expresiones como bloques de construcción para formar un programa básico de C. Última modificación: 2025-01-22 17:01

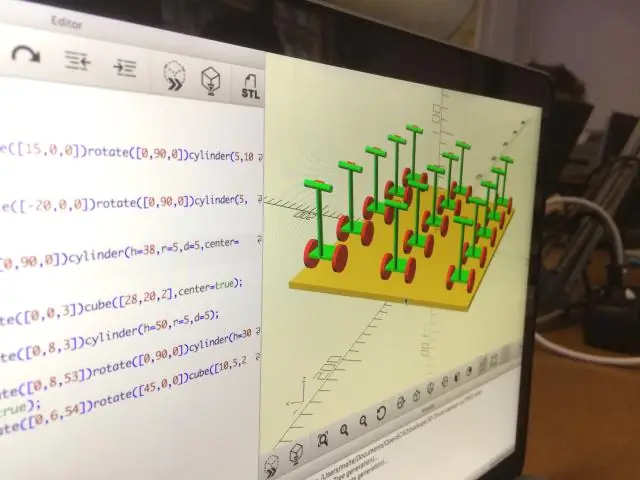

CAD, o diseño asistido por computadora, se refiere a cualquier software utilizado por arquitectos, ingenieros o gerentes de construcción para crear dibujos de precisión o ilustraciones de nuevos edificios como dibujos bidimensionales o modelos tridimensionales. Última modificación: 2025-01-22 17:01

Los robots pronto podrían reemplazar a los maestros. De hecho, no solo podrían reemplazarlos, sino que también deberían y lo harán. Los maestros robot "nunca se enferman, no olvidan gran parte de lo que se les enseña, operan las 24 horas del día, los 7 días de la semana y pueden entregar desde cualquier lugar a cualquier lugar donde haya una conexión a Internet", dice el empresario de Edtech DonaldClarke. Última modificación: 2025-01-22 17:01

Mac OS X Instale XQuartz en su Mac, que es el software de servidor oficial X para Mac. Ejecute Aplicaciones> Utilidades> XQuartz.app. Haga clic con el botón derecho en el icono de XQuartz en el dock y seleccione Aplicaciones> Terminal. En esta ventana xterm, ssh en el sistema linux de su elección usando el argumento -X (reenvío seguro X11). Última modificación: 2025-01-22 17:01

Como en el iPhone 7 y 7 Plus, el iPhone 8 oculta la banda de la antena en una franja casi imperceptible cerca del borde superior y detrás del cristal. Última modificación: 2025-01-22 17:01