Incrustar un segundo documento en un documento de Word Abra el documento de destino en Microsoft Word y coloque el cursor donde aparecerá el código fuente. Vaya a Insertar. En el grupo Texto, seleccione Objeto. En el cuadro de diálogo Objeto, seleccione la pestaña Crear nuevo. En la lista Tipo de objeto, elija Documento de Microsoft Word. Última modificación: 2025-01-22 17:01

Abra Nautilus y vaya a Archivo -> Conectarse al servidor. Elija "Compartir Windows" en el cuadro de lista e ingrese el nombre del servidor o la dirección IP de su servidor Samba. También puede hacer clic en el botón "Examinar red" y buscar en el directorio "Red de Windows" para buscar el servidor manualmente. Última modificación: 2025-01-22 17:01

En resumen, tanto Oracle como SQL Server son potentes opciones de RDBMS. Aunque hay una serie de diferencias en cómo funcionan "bajo el capó", ambos se pueden utilizar de formas aproximadamente equivalentes. Ninguno es objetivamente mejor que el otro, pero algunas situaciones pueden ser más favorables para una elección en particular. Última modificación: 2025-01-22 17:01

Tiene fortalezas y debilidades. Las fortalezas de Perseo son que es inteligente, persuasivo, valiente y un gran luchador en la batalla. Aunque tiene muchas fortalezas, su debilidad es que puede mentir o engañar a veces. Perseo, sin embargo, no tiene ningún poder porque no era un dios completo. Última modificación: 2025-01-22 17:01

DMVPN (Dynamic Multipoint VPN) es una técnica de enrutamiento que podemos usar para construir una red VPN con múltiples sitios sin tener que configurar estáticamente todos los dispositivos. Se trata de una red de "concentrador y radio" en la que los radios podrán comunicarse entre sí directamente sin tener que pasar por el concentrador. Última modificación: 2025-01-22 17:01

Desinstalar aplicaciones en Samsung Gear S3 Abra la aplicación Samsung Gear. Toque la pestaña Configuración en la parte superior de la aplicación. Toque Aplicaciones. Toque la aplicación que desea desinstalar. Toque desinstalar y luego siga las instrucciones en pantalla para eliminar la aplicación. Última modificación: 2025-01-22 17:01

La función o el trabajo del bloque de control de procesos (PCB) en la gestión de procesos es que puede acceder o modificar por la mayoría de las utilidades del sistema operativo, incluidas las que están relacionadas con la memoria, la programación y el acceso a los recursos de entrada / salida. Los bloques de control de proceso dan la información del estado actual del. Última modificación: 2025-01-22 17:01

El nivel del grupo VCA afecta no solo al nivel del canal, sino también a todos los niveles enviados a cualquier mezcla post fader. Un VCA es como un subgrupo en el sentido de que ambos pueden usarse como faders maestros para un grupo de canales en su camino hacia la mezcla principal. La principal diferencia es que los subgrupos tienen DSP de salida básica y los VCA no. Última modificación: 2025-01-22 17:01

Si está buscando evitar un gran pago por adelantado y hacer pagos asequibles, arrendar con opción a compra en dispositivos electrónicos de marca, ¡alquilar con opción a compra es perfecto para usted! Además, en Aaron's no se necesita crédito y la entrega y la configuración son siempre gratuitas. Sí, gratis. Obtenga más información sobre todos los beneficios de alquiler con opción a compra que ofrece Aaron's aquí. Última modificación: 2025-01-22 17:01

$ _ENV se usa para devolver las variables de entorno del servidor web. Última modificación: 2025-01-22 17:01

VIDEO En este documento, ¿cuál es la configuración externa en raid Dell? Si uno o más discos físicos se eliminan de un configuración , los configuración en esos discos se considera un configuración extranjera por el REDADA controlador.. Última modificación: 2025-01-22 17:01

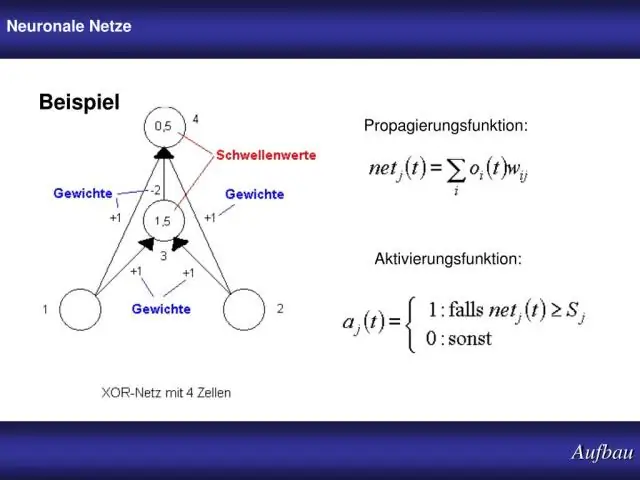

Las funciones de activación son ecuaciones matemáticas que determinan la salida de una red neuronal. La función se adjunta a cada neurona de la red y determina si debe activarse ("dispararse") o no, en función de si la entrada de cada neurona es relevante para la predicción del modelo. Última modificación: 2025-01-22 17:01

Cómo cargar las fotos y videos de la cámara de su teléfono inteligente en Recuerdos de Snapchat En la sección Recuerdos, toque la selección de Rollo de cámara en la parte superior. Después de eso, solo elige una de tus fotos o videos que se pueden guardar en Snapchat Stories o enviar a un amigo. En la aplicación, simplemente toque el botón Editar y enviar. Última modificación: 2025-01-22 17:01

Los costos de reparación profesional suelen rondar los 300 dólares [1]. Si se siente cómodo trabajando en su computadora portátil, generalmente puede encontrar pantallas de reemplazo en línea a precios razonables, a veces tan bajos como $ 50 a $ 100, y a menudo solo toma una o dos horas completar el trabajo de reemplazo. Última modificación: 2025-01-22 17:01

En electrónica, la ganancia es una medida de la capacidad de un circuito de dos puertos (a menudo un amplificador) para aumentar la potencia o amplitud de una señal desde la entrada al puerto de salida agregando energía convertida de alguna fuente de alimentación a la señal. A menudo se expresa utilizando las unidades de decibelios logarítmicos (dB) ('dBgain'). Última modificación: 2025-01-22 17:01

Redis es un almacén de datos NoSQL de pares clave-valor en memoria que se utiliza a menudo para sesiones de aplicaciones web, datos transitorios y como intermediario para colas de tareas. redis-py es una biblioteca de código Python común para interactuar con Redis. Última modificación: 2025-01-22 17:01

Puede verificar fácilmente el orden: haga clic fuera de la diapositiva para que no se seleccione nada, luego presione TAB para seleccionar cada forma a su vez. El orden en el que se seleccionen las formas será el orden en el que la tecnología de accesibilidad lea su texto (si lo hay). Última modificación: 2025-01-22 17:01

Tanto los ratones para juegos con cable como los inalámbricos son más cómodos mientras se juegan, son más precisos y más personalizables y tienen más botones que un ratón normal. Durante años, la tecnología inalámbrica no era una buena opción en los ratones para juegos debido a la latencia o el retraso. Última modificación: 2025-01-22 17:01

Rancho Seco también se ha visto obligado a almacenar grandes cantidades de desechos de baja actividad y combustible usado altamente radiactivo en el sitio debido a la falta de vertederos en otros lugares. SMUD dice que el público está a salvo, mientras que los críticos insisten en que la planta ahora contiene suficiente material radiactivo para contaminar mucho el condado de Sacramento muchas veces. Última modificación: 2025-01-22 17:01

Luz natural En el exterior, las fotocélulas orientadas al sur captarán demasiado sol natural del mediodía, disminuyendo la eficacia del componente. La fotocélula debe mirar hacia el norte, lejos de la luz solar directa. Alternativamente, coloque la fotocélula hacia el oeste o el este, si no es posible una posición norte. Última modificación: 2025-01-22 17:01

El software de aplicación, o aplicación para abreviar, es un software que realiza tareas específicas para un usuario final. Por ejemplo, Microsoft Word o Excel son software de aplicación, al igual que los navegadores web comunes como Firefox o GoogleChrome. Última modificación: 2025-01-22 17:01

En las ciencias de la información, un perfil de aplicación consta de un conjunto de elementos de metadatos, políticas y directrices definidas para una aplicación en particular. Un perfil de aplicación no está completo sin documentación que defina las políticas y las mejores prácticas apropiadas para la aplicación. Última modificación: 2025-01-22 17:01

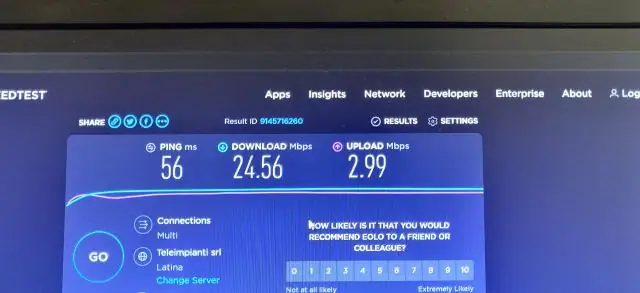

General Packet Radio Services (GPRS) es un servicio de comunicación inalámbrica basado en paquetes que promete velocidades de datos de 56 a 114 Kbps y conexión continua a Internet para usuarios de teléfonos móviles y computadoras. Última modificación: 2025-01-22 17:01

Cuando instala programas, muy a menudo esos programas crearán iconos en el escritorio. Los iconos mismos no son el problema. Son todas esas cosas las que se han instalado. Entonces, estas personas inferirán que estás instalando cosas que ralentizan tu máquina. Última modificación: 2025-01-22 17:01

Ciclo de vida de un subproceso (estados de subproceso) Según sun, solo hay 4 estados en el ciclo de vida del subproceso en java nuevo, ejecutable, no ejecutable y terminado. No hay estado de ejecución. Pero para comprender mejor los hilos, lo explicamos en los 5 estados. El ciclo de vida del hilo en java está controlado por JVM. Última modificación: 2025-01-22 17:01

En violaciones de seguridad física, las contraseñas pueden ser robadas de las computadoras si el usuario está conectado o las mantiene guardadas en el dispositivo; también pueden almacenarse en computadoras robadas o anotarse en documentos. Esto puede comprometer los datos personales y permitir que los delincuentes usen su cuenta sin su conocimiento. Última modificación: 2025-01-22 17:01

Las contribuciones sustanciales de Raymond Bernard Cattell a la psicología se dividen en tres áreas: se le atribuye el desarrollo de una influyente teoría de la personalidad, la creación de nuevos métodos para el análisis estadístico y el desarrollo de la teoría de la inteligencia fluida y cristalizada, que luego fue elaborada por sus más renombrados. Última modificación: 2025-01-22 17:01

No es solo usted: Gmail es lento. Google está experimentando una falla con Gmail que está causando que el servicio de correo web se ralentice para algunos usuarios. El widget de personas de Gmail parece ser la causa de la lentitud, que solo afecta a Gmail en la web, dice Google. Última modificación: 2025-01-22 17:01

VIDEO Del mismo modo, se pregunta, ¿puedo ver Netflix en mi teléfono de forma gratuita? Netflix está disponible en iOS, Androide y Windows Teléfono como una aplicación. Es gratis para descargar, así que no hay razón para que pueden navegue a Google Play, App Store o Marketplace para descargar e instalar el Netflix gratis aplicación.. Última modificación: 2025-01-22 17:01

Descripción general de las características de Microsoft Azure Cree sitios web con ASP.NET, PHP o Node.js. Implemente y ejecute Windows Server y una máquina virtual Linux. Migre aplicaciones e infraestructura. Base de datos SQL. Almacenamiento en caché. CDN. Red virtual. Servicios móviles. Última modificación: 2025-01-22 17:01

En el menú desplegable de la columna Enlace de tabla: haga clic en la opción Agregar. Desplácese sobre un elemento de función agregada, como Agregados de UnitPrice. En el menú desplegable de funciones agregadas, seleccione una o más funciones agregadas. Por ejemplo, suma y promedio. Última modificación: 2025-01-22 17:01

Una columna de identidad es una columna (también conocida como campo) en una tabla de base de datos que se compone de valores generados por la base de datos. Esto es muy parecido a un campo Autonumérico en Microsoft Access o una secuencia en Oracle. En Microsoft SQL Server tiene opciones tanto para la semilla (valor inicial) como para el incremento. Última modificación: 2025-01-22 17:01

Agregar Firebase a su proyecto de Android Diríjase a Firebase Console. Seleccione "Agregar proyecto" y asigne un nombre a su proyecto. Lea los términos y condiciones. Selecciona "Agregar Firebase a tu aplicación de Android". Ingrese el nombre del paquete de su proyecto y luego haga clic en "Registrar aplicación". Seleccione "Descargar servicios de Google. Última modificación: 2025-01-22 17:01

CPUTIN significa índice de temperatura de CPU. Es el sensor de la placa base que detecta la temperatura de toda la CPU. Mientras que Core Temp es el sensor en el propio procesador. Última modificación: 2025-01-22 17:01

Puede agregar íconos a la pantalla de inicio de su iPad que actúan como accesos directos a sitios web para ahorrarle tiempo y ayudarlo a manejar su negocio de manera más eficiente. Los accesos directos que cree se verán como iconos de aplicaciones tradicionales, pero en su lugar abren URL específicas en Safari. Última modificación: 2025-01-22 17:01

Los artistas y animadores multimedia suelen tener una licenciatura en bellas artes, gráficos por computadora, animación o un campo relacionado. Los programas de gráficos por computadora a menudo incluyen cursos de informática además de cursos de arte. Los programas de licenciatura en arte incluyen cursos de pintura, dibujo y escultura. Última modificación: 2025-01-22 17:01

Una decisión bajo incertidumbre es cuando hay muchas incógnitas y no hay posibilidad de saber qué podría ocurrir en el futuro para alterar el resultado de una decisión. Surge una situación de incertidumbre cuando puede haber más de una posible consecuencia de seleccionar cualquier curso de acción. Última modificación: 2025-01-22 17:01

A continuación, se muestra una lista de servicios que invocan funciones de Lambda de forma sincrónica: Elastic Load Balancing (Application Load Balancer) Amazon Cognito. Amazon Lex. Amazon Alexa. Amazon API Gateway. Amazon CloudFront (Lambda @ Edge) Amazon Kinesis Data Firehose. Última modificación: 2025-01-22 17:01

VIDEO Respecto a esto, ¿puede el agua destruir una computadora? Agua es quizás uno de tus ordenadores peores enemigos, causando daño incluso en pequeñas cantidades. El agua puede dañar cada componente dentro de tu computadora , incluida la placa base, la CPU, el disco duro y las unidades ópticas.. Última modificación: 2025-01-22 17:01

Un suscriptor es elegible para realizar una solicitud de transferencia solo después de 90 días de la fecha de activación de su conexión móvil. Si un número ya se transfirió una vez, el número se puede volver a transferir solo después de 90 días a partir de la fecha de la transferencia anterior. Última modificación: 2025-01-22 17:01