Apple no solo bajó su precio oficial a $ 199 el mes pasado, sino que durante Amazon Prime Day este reloj cayó a un precio mínimo histórico de $ 169. Por tiempo limitado, Amazon tiene el Apple Watch Series 3 (GPS / 38 mm) a la venta por $ 189. Eso es $ 10 de descuento en su nuevo precio más bajo y el segundo mejor precio que hemos visto para el reloj de Apple. Última modificación: 2025-01-22 17:01

Aquí se explica cómo instalar un pincel de Photoshop: seleccione el archivo para instalar y descomprímalo. Coloque el archivo en una ubicación con otros pinceles. Abra Adobe Photoshop y agregue pinceles usando el menú Editar, luego haga clic en Ajustes preestablecidos y Administrador de ajustes preestablecidos. Haga clic en "Cargar", navegue hasta los nuevos pinceles y abra. Última modificación: 2025-01-22 17:01

ConfigureAwait (falso) implica una tarea que ya se completó en el momento en que se espera (que en realidad es increíblemente común), entonces ConfigureAwait (falso) no tendrá sentido, ya que el hilo continúa ejecutando código en el método después de esto y aún en el mismo contexto que estaba allí anteriormente. Última modificación: 2025-01-22 17:01

Solucione problemas de Wifi 'sin Internet seguro' Paso 1: abra la red y el centro de uso compartido. Haga clic con el botón derecho en el icono de red en la bandeja del sistema de Windows y seleccione OpenNetwork and Sharing Center en el menú contextual que se abre. Paso 2: cambie la configuración del adaptador. Paso 3: abre las propiedades del adaptador de red. Paso 4: deshabilite IPv6. Última modificación: 2025-01-22 17:01

Presentamos el notable Blink 500, un sistema de micrófono inalámbrico ultracompacto de 2.4GHz que funciona sin esfuerzo con sus DSLR, cámaras sin espejo y de video, teléfonos inteligentes y tabletas que le permiten grabar sonido con calidad de transmisión desde hasta dos micrófonos de forma inalámbrica. Última modificación: 2025-01-22 17:01

Desarrollador (es): Prototype Core Team. Última modificación: 2025-01-22 17:01

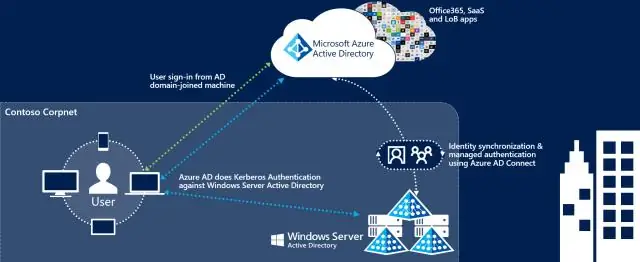

Azure Functions hace que el proceso de desarrollo de aplicaciones sea más productivo y le permite iniciar aplicaciones sin servidor en Microsoft Azure. Ayuda en el procesamiento de datos, la coordinación con diferentes sistemas para IoT, la integración de varios procesos y sistemas y la creación de API y microservicios simples. Última modificación: 2025-01-22 17:01

La censura y vigilancia de Internet se ha implementado estrictamente en China que bloquea los sitios web sociales como Gmail, Google, YouTube, Facebook, Instagram y otros. Las prácticas excesivas de censura del Gran Cortafuegos de China también han afectado a los proveedores de servicios VPN. Última modificación: 2025-01-22 17:01

Los desarrolladores móviles generan altos ingresos Como era de esperar, los puestos mejor pagados en tecnología pertenecían a ejecutivos (vicepresidente de ingeniería, director de tecnología, director de sistemas de información, etc.), con un salario medio de 150.314 dólares. Fueron seguidos por gerentes de ingeniería, quienes tienen un salario promedio de $ 143,122. Última modificación: 2025-01-22 17:01

Lottie para Web, Android, iOS, React Native y Windows Lottie es una biblioteca móvil para Web e iOS que analiza las animaciones de Adobe After Effects exportadas como json con Bodymovin y las reproduce de forma nativa en dispositivos móviles. Última modificación: 2025-01-22 17:01

Estos son los teléfonos móviles mencionados anteriormente que son los más adecuados para jugar PUBG además de tener muchas otras características. OnePlus 6T. Consultar precio en Amazon. POCO F1 de Xiaomi. Consultar precio en Flipkart. Juego de honor. Consultar precio en Amazon. Vivo V11 Pro. Samsung Galaxy M20. Vivo V9Pro. Honor 8X. Redmi Note 6 Pro. Última modificación: 2025-01-22 17:01

Una VPN es una herramienta enormemente poderosa para asegurar su vida en línea, y CyberGhost es una de las mejores VPN del mercado. Hace un énfasis inteligente en la transmisión de videos, pero lo respalda con una aplicación simple y un conjunto de características sólidas. Sin embargo, cuesta más que otras VPN excelentes y su diseño no es el más intuitivo. Última modificación: 2025-01-22 17:01

Industria: computación en la nube. Última modificación: 2025-01-22 17:01

Sky Talk solo está disponible para clientes que paguen mediante domiciliación bancaria / tarjeta de crédito continua. Las llamadas a los números 0845 y 0870 están sujetas al Cargo de acceso de Sky de 15 ppm y al Cargo de servicio del operador propietario. Última modificación: 2025-01-22 17:01

¿Cómo funciona Internet por cable? Primero, su proveedor de servicios de Internet envía una señal de datos a través del cable coaxial o cable coaxial a su hogar, específicamente, a su módem. Luego, el módem usa un cable Ethernet para conectarse a su computadora o enrutador, que es lo que le da acceso a Internet de alta velocidad. Última modificación: 2025-01-22 17:01

Se sabe que los semiconductores contienen ciertas propiedades especiales que los hacen útiles en un dispositivo electrónico. Los semiconductores tienen una resistividad más alta que un aislante pero menor que un conductor. Además, la propiedad de conducción de corriente del semiconductor cambia cuando se le agrega una impureza adecuada. Última modificación: 2025-01-22 17:01

El Exploratorium está ubicado en el Muelle 15 en el Embarcadero (en Green Street) en San Francisco, y hay muchas formas de llegar hasta aquí: puede venir en BART, ferry, autobús urbano, autobús privado o automóvil. BART es una excelente manera de llegar al Exploratorium desde puntos dentro de San Francisco y el Área de la Bahía. Última modificación: 2025-06-01 05:06

Un sistema de bloqueo de múltiples puntos atornilla la puerta al marco y se bloquea en varios puntos con solo girar una llave, lo que brinda un alto nivel de seguridad. Es común en las casas modernas, ya que generalmente encontrará este tipo de cerradura en puertas de PVC y compuestas. Última modificación: 2025-01-22 17:01

Plataforma: Unix y similar a Unix. Última modificación: 2025-01-22 17:01

La interfaz gráfica de usuario (GUI / ˈguːa? / Gee-you-eye) es una forma de interfaz de usuario que permite a los usuarios interactuar con dispositivos electrónicos a través de iconos gráficos e indicadores de audio como notación primaria, en lugar de interfaces de usuario basadas en texto, escritas etiquetas de comando o navegación de texto. Última modificación: 2025-01-22 17:01

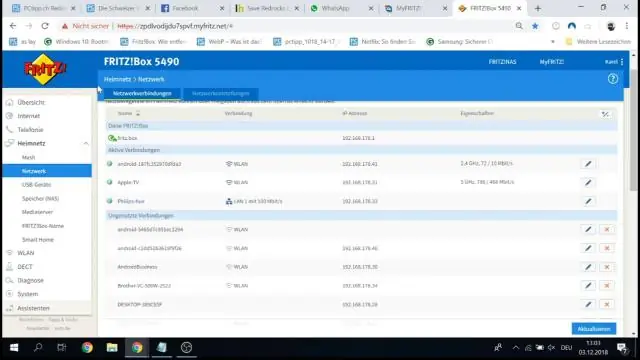

Política de acceso a Internet Abra su navegador web y escriba la dirección IP de su ruta para acceder a la interfaz administrativa. Navegue hasta la utilidad de política de acceso a Internet en el router. Haga clic en el botón 'Editar lista' para agregar las direcciones MAC de los dispositivos que desea restringir. Última modificación: 2025-01-22 17:01

Los griegos, fingiendo abandonar la guerra, navegaron a la cercana isla de Tenedos, dejando atrás a Sinon, quien persuadió a los troyanos de que el caballo era una ofrenda a Atenea (diosa de la guerra) que haría a Troya inexpugnable. A pesar de las advertencias de Laocoonte y Cassandra, el caballo fue llevado dentro de las puertas de la ciudad. Última modificación: 2025-01-22 17:01

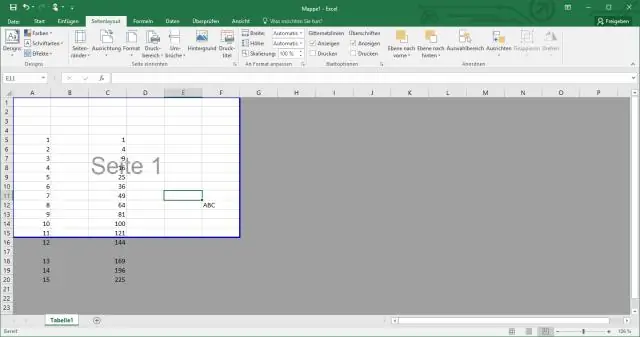

Para mostrar filas, haga clic en el icono de flecha que aparece sobre los números de fila ocultos. Para ocultar una columna, haga clic con el botón derecho en la letra de la columna en la parte superior de la hoja de cálculo y seleccione Ocultar columna. Última modificación: 2025-01-22 17:01

Jamendo es un sitio web de música pionero y actualmente una de las plataformas de música emergentes más grandes. Proporciona música gratis para entretenimiento personal y varias licencias para proyectos o negocios. Jamendo apoya a artistas independientes no afiliados ofreciéndoles un espacio de bricolaje global para exhibir y vender sus creaciones. Última modificación: 2025-01-22 17:01

Haga clic en Inicio → Todos los programas → ESET → ESET Endpoint Antivirus / ESET Endpoint Security → Desinstalar. Aparecerá el asistente de configuración. Haga clic en Siguiente y luego en Quitar. Seleccione la casilla de verificación que mejor describa por qué está realizando una desinstalación y luego haga clic en Siguiente. Última modificación: 2025-01-22 17:01

Los 10 mejores robots aspiradores habilitados para Alexa iRobot Roomba 690 Robot aspirador con conectividad Wi-Fi y garantía del fabricante. Aspirador Shark ION ROBOT 750 con conectividad Wi-Fi + control de voz (RV750) Robot aspirador iRobot Roomba 980 con conectividad Wi-Fi. Robot aspirador de navegación conectado Neato Botvac D5. Samsung POWERbot Star Wars Edición Limitada - Darth Vader. Última modificación: 2025-01-22 17:01

Muchas operaciones SQL son complejas y Always Encrypted no las puede procesar. El cifrado de datos transparente de SQL Server (TDE) y el cifrado de nivel de celda (CLE) son funciones del lado del servidor que cifran toda la base de datos de SQL Server en reposo o columnas seleccionadas. Última modificación: 2025-01-22 17:01

Información. Los documentos, imágenes, hojas de cálculo y todo tipo de archivos desaparecen cuando borra su disco duro. Sin embargo, algunos datos pueden permanecer ocultos en el disco duro. Eliminar o reformatear no es muy efectivo para eliminar archivos de forma permanente, según el Departamento de Seguridad Nacional de EE. UU. Última modificación: 2025-01-22 17:01

El último visto dice Activo ahora hasta 15 minutos desde la última vez que la persona usó la aplicación o usó la ventana emergente de Hangouts en Chrome o accedió a ella desde Gmail o por cualquier otro medio. Los últimos cambios vistos a Activo hace 15 minutos inmediatamente después de eso. Última modificación: 2025-01-22 17:01

El estado de Katsina fue creado a partir del antiguo estado de Kaduna el miércoles 23 de septiembre de 1987 por la Administración Militar Federal del General Badamasi Babangida. Última modificación: 2025-01-22 17:01

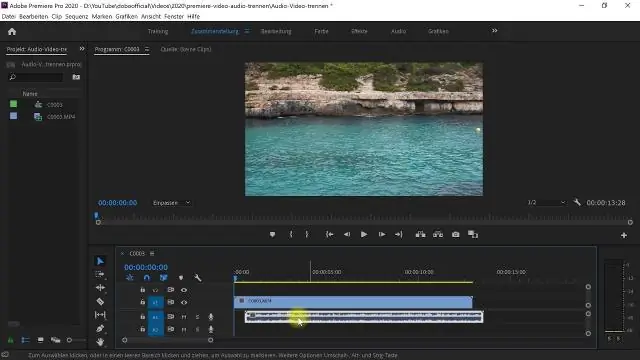

2Separe el audio del video en un clic Ahora haga clic con el botón derecho en el archivo de video que desea extraer para extraer la pista de audio y seleccione 'Separar audio'.Inmediatamente, notará que aparece un archivo de audio en la línea de tiempo de la música. Sí, este es el archivo de audio original que necesita. Ahora ha separado correctamente la pista de audio del archivo de video. Última modificación: 2025-01-22 17:01

Las señales de Wi-Fi suben y bajan, por lo que si las colocas en el suelo, una parte de la señal atravesará las tablas del suelo. Si lo coloca en un armario, la velocidad del wi-fi y la distancia que puede recorrer la señal se reducirán. Consejo 5: Evite las ventanas: coloque el enrutador cerca de una ventana y parte de la señal se enviará al exterior. Última modificación: 2025-01-22 17:01

Una vez que descargó e instaló Prey en su dispositivo, debe ingresar las credenciales de su cuenta. Para hacer esto: En computadoras portátiles o de escritorio, visite nuestro sitio de descargas desde el dispositivo que desea proteger. En teléfonos y tabletas Android, descargue Prey desde Google Play. En teléfonos y tabletas iOS, descargue Prey desde AppStore. Última modificación: 2025-01-22 17:01

Los dispositivos conectados son objetos físicos que pueden conectarse entre sí y con otros sistemas a través de Internet. Se conectan a Internet y entre sí a través de varias redes y protocolos cableados e inalámbricos, como redes WiFi, NFC, 3G y 4G. Última modificación: 2025-01-22 17:01

Google Maps AR está diseñado para permitirle usar la realidad aumentada para ayudarlo a navegar mientras camina. Utiliza la cámara en la parte posterior del teléfono para identificar dónde se encuentra, superponiendo la dirección y los detalles en la pantalla, en lugar de simplemente presentarle un mapa. Última modificación: 2025-01-22 17:01

Este tutorial de colecciones de C # explica cómo trabajar con las clases de colección de C # List, ArrayList, HashTable, SortedList, Stack y Queue. Los tipos de recopilación de C # están diseñados para almacenar, administrar y manipular datos similares de manera más eficiente. Agregar e insertar elementos a una colección. Eliminar elementos de una colección. Última modificación: 2025-01-22 17:01

Crear iconos de aplicaciones de iOS para iOS 7 Nombre Tamaño (px) Icono de uso-60@2x.png 120x120 Icono de aplicación de iPhone Icono-76.png 76x76 Icono de aplicación de iPad Icono-76@2x.png 152x152 Icono de aplicación de iPad para pantalla Retina iTunesArtwork.png Envío de la aplicación 512x512. Última modificación: 2025-06-01 05:06

Cree una lista de remarketing del sitio web Inicie sesión en Google Ads. Haga clic en el icono de herramientas y luego en Biblioteca compartida. Haga clic en Administrador de audiencias. Haga clic en Listas de público. Para agregar una lista de visitantes del sitio web, haga clic en el botón más y seleccione Visitantes del sitio web. En la página que se abre, comience ingresando un nombre descriptivo de la lista de remarketing. Última modificación: 2025-01-22 17:01

Un ObjectID es un campo entero único, no nulo, que se utiliza para identificar filas en tablas en una geodatabase de forma única. ArcGIS mantiene los valores de este campo. ArcGIS utiliza el ObjectID para hacer cosas como desplazarse, mostrar conjuntos de selección y realizar operaciones de identificación en entidades. Última modificación: 2025-01-22 17:01

He aquí cómo: Inicie sesión con la dirección de correo electrónico y la contraseña de su cuenta de Microsoft. Seleccione Seguridad. Haz clic en Actualizar información. Haga clic en Verificar junto a su información de seguridad. Recibirás un código de seguridad por mensaje de texto o correo electrónico para verificar que eres el propietario de la cuenta. Ingrese el código cuando lo reciba y luego haga clic en Verificar. Última modificación: 2025-01-22 17:01