La gestión de vulnerabilidades es la práctica de encontrar y corregir de forma proactiva posibles debilidades en la seguridad de la red de una organización. El objetivo básico es aplicar estas correcciones antes de que un atacante pueda usarlas para causar una brecha de seguridad cibernética. Última modificación: 2025-01-22 17:01

La poda es una técnica de aprendizaje profundo que ayuda al desarrollo de redes neuronales más pequeñas y eficientes. Es una técnica de optimización del modelo que implica eliminar valores innecesarios en el tensor de peso. Última modificación: 2025-01-22 17:01

Inserte la tarjeta SD y * debería * recibir una notificación para actualizar. Descargar / Android OS / Firmware, etc., busque el 'SOP de actualización' en los manuales o descargas, pero en pocas palabras, descomprímalo y coloque la carpeta ASUS en su tarjeta SD externa. Inserte la tarjeta SD y * debería * recibir una notificación para actualizar. Última modificación: 2025-01-22 17:01

El script de construcción de Gradle define un proceso para construir proyectos; cada proyecto contiene algunas dependencias y algunas publicaciones. Dependencias significa las cosas que apoyan la construcción de su proyecto, como el archivo JAR requerido de otros proyectos y los archivos JAR externos como JDBC JAR o Eh-cache JAR en la ruta de clases. Última modificación: 2025-01-22 17:01

El mejor tinte para una plataforma de caoba es uno que penetra profundamente en la superficie de la madera. Un tinte como Armstrong Clark está diseñado específicamente para maderas duras exóticas como la caoba. Está formulado para absorber los poros densos de la madera para ayudar a acondicionar y proteger contra la intemperie. Última modificación: 2025-01-22 17:01

El operador que está disponible en C para este propósito es "&" (dirección del) operador. El operador & y la variable inmediatamente precedente devuelven la dirección de la variable asociada a ella. El otro operador de puntero unario de C es el "*", también llamado como valor en la dirección o operador de dirección. Última modificación: 2025-01-22 17:01

Resulta que las hermanas, Barbie, Chelsea, Stacie y Skipper, en realidad tienen un apellido: Roberts. Esto significa que Barbie no es una maravilla de un solo nombre (a pesar de que es lo suficientemente icónica como para serlo). Su nombre completo es Barbie Millicent Roberts. Última modificación: 2025-01-22 17:01

Ambos teléfonos ahora incluyen un nuevo lector de huellas dactilares montado en la parte frontal y tienen Android 7.0 Nougat recién salido de la caja, pero el Moto G5 aún no tiene NFC, por lo que no puede usar el teléfono más barato de Moto para pagar bienes en lugar de una tarjeta de crédito sin contacto. Última modificación: 2025-01-22 17:01

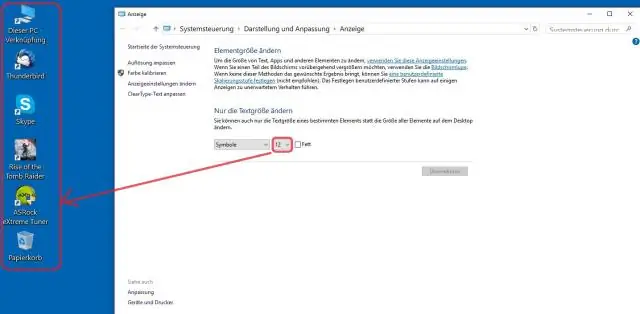

Método 1 En Windows Abra Inicio … Abra Configuración … Haga clic en Sistema. Es un icono con forma de pantalla que se encuentra en la parte superior izquierda de la ventana Configuración. Haga clic en Mostrar. Esta pestaña está en la esquina superior izquierda de la ventana. Haz clic en el cuadro desplegable "Cambiar el tamaño del texto, las aplicaciones y otros elementos". Haga clic en un tamaño. Considere usar Lupa. Última modificación: 2025-01-22 17:01

La carga es más rápida: la tabla de destino debe estar vacía (por lo que no es necesario reanudar desde el punto de falla) - Si falla - Suelte y vuelva a crear la tabla - No se puede tener NUSI en la tabla ya que requiere que las filas estén en amplificadores diferenciales. MLOAD: carga una tabla que ya está cargada. Más lento entonces, si falla, podemos reiniciar desde el último punto de control. Última modificación: 2025-01-22 17:01

Los imanes en una computadora / computadora portátil crean una corriente eléctrica que enciende la computadora portátil / computadora. Algunos imanes son capaces de estropear el disco duro de una computadora. Esto se debe a que las computadoras portátiles usan discos duros que almacenan memoria y el disco duro está hecho de metal al que se atraen imanes. Última modificación: 2025-01-22 17:01

Software iOS Beta Descargue el perfil de configuración de la página de descarga. Conecte su dispositivo a un cable de alimentación y conéctelo a Wi-Fi. Toque Configuración> General> Actualización de software. Toque Descargar e instalar. Para actualizar ahora, toque Instalar. Si se le solicita, ingrese su contraseña. Última modificación: 2025-01-22 17:01

Aplicaciones. Tanto Microsoft Office Home and Student como Office Home and Business incluyen Word para la producción de documentos, Excel para hojas de cálculo, PowerPoint para presentaciones y la aplicación OneNote para tomar notas. Última modificación: 2025-01-22 17:01

La anotación Spring @Value se usa para asignar valores predeterminados a variables y argumentos de método. Podemos leer las variables de entorno de Spring así como las variables del sistema usando la anotación @Value. La anotación Spring @Value también es compatible con SpEL. Última modificación: 2025-01-22 17:01

Los mejores lenguajes de programación, Java explicado. Según Tiobe, Java ha sido el idioma número 1 o 2 más popular básicamente desde su creación a mediados de los 90. El lenguaje de programación C. Pitón. JavaScript. Rubí. Última modificación: 2025-01-22 17:01

Comandos de teclas de Redis Sr.No Comando y descripción 10 Tecla PERSIST Elimina la caducidad de la clave. 11 Tecla PTTL Obtiene el tiempo restante de caducidad de las claves en milisegundos. 12 TTL key Obtiene el tiempo restante de caducidad de las claves. 13 RANDOMKEY Devuelve una clave aleatoria de Redis. Última modificación: 2025-01-22 17:01

Las vulnerabilidades de las aplicaciones web suelen ser el punto de entrada de una campaña de phishing exitosa. Open Web Application Security Project (OWASP) se centra en mejorar la seguridad del software proporcionando información práctica e imparcial sobre las mejores prácticas y controles proactivos. Última modificación: 2025-01-22 17:01

ATube Catcher es un software gratuito destinado a descargar YouTube y videos de plataformas similares. Puede guardar los videos localmente para compartirlos, editarlos o verlos sin estar conectado a Internet. La característica clave de aTube Catcher es su capacidad para exportar videos a diferentes formatos y a diferentes resoluciones. Última modificación: 2025-01-22 17:01

Base de datos de terminologías RDBMS. La base de datos es una colección de tablas como ,, etc. Table. Una tabla es una colección de filas y columnas, por ejemplo, Columna. La columna está en una tabla - Fila. Row también se denomina tupla en RDBMS. Clave primaria. Clave externa. Super Key. Clave compuesta. Última modificación: 2025-01-22 17:01

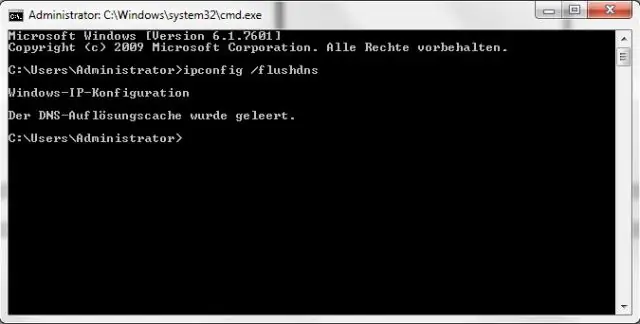

Para comprobar el S.M.A.R.T. datos en Windows para monitorear el estado de sus SSD, puede usar una utilidad de terceros o la línea de comandos de Instrumental de administración de Windows WMIC. Para acceder a esto, simplemente abra el símbolo del sistema y escriba wmic. Luego escriba diskdrive get status y presione enter. Última modificación: 2025-01-22 17:01

10 clases La gente también pregunta, ¿cuántas imágenes tiene Mnist? La base de datos MNIST contiene 60, 000 imágenes de entrenamiento y 10, 000 prueba de imágenes. También se puede preguntar, ¿cuál es el formato de los datos Mnist?. Última modificación: 2025-01-22 17:01

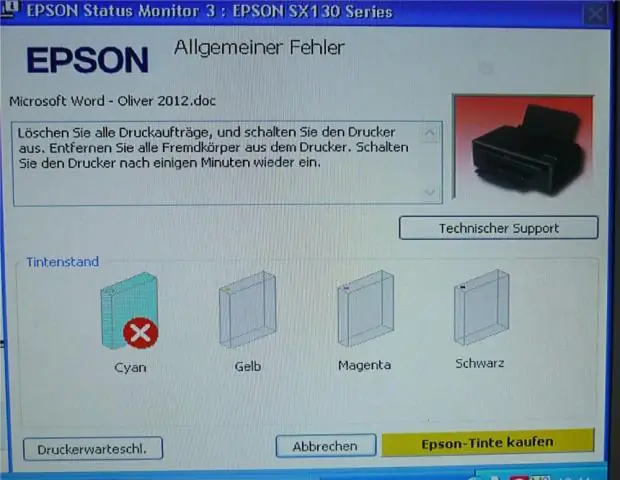

Impresión desde la bandeja de fotografías Vaya al Panel de control - Dispositivos e impresora. Haga clic con el botón derecho en la impresora Envy y seleccione 'Propiedades de la impresora'. Vaya a 'Configuración del dispositivo' y asegúrese de que 'PhotoTray' esté seleccionado como 'Instalado'. Última modificación: 2025-01-22 17:01

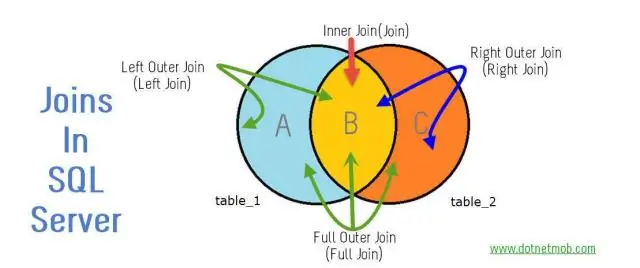

En las combinaciones externas, todos los datos relacionados de ambas tablas se combinan correctamente, más todas las filas restantes de una tabla. En combinaciones externas completas, todos los datos se combinan siempre que sea posible. Última modificación: 2025-01-22 17:01

VIDEO De manera similar, uno puede preguntarse, ¿cómo se empareja el hover 1 hoverboard? Dirígete a tu dispositivo móvil y abre Configuración> Bluetooth. Busque nuevos dispositivos y presione el hoverboard dispositivo a conectar lo.. Última modificación: 2025-01-22 17:01

Es en el cuarto anillo del noveno círculo, donde se castiga a los peores pecadores, los traidores a sus benefactores. Aquí, estas almas condenadas, congeladas en el hielo, son completamente incapaces de moverse o hablar y se contorsionan en todo tipo de formas fantásticas como parte de su castigo. Última modificación: 2025-01-22 17:01

Pasos Envíe un correo electrónico a jeff@amazon.com para recibir atención directa de Bezos o su Equipo Ejecutivo. Bezos anuncia ampliamente su propia dirección de correo electrónico para que los clientes puedan ponerse en contacto con él. Envíe un tweet a @JeffBezos si desea contactarlo en las redes sociales. Envíe una carta a Bezos en la sede de Amazon si prefiere escribir. Última modificación: 2025-01-22 17:01

Desarrollador de oleoductos. DESCRIPCIÓN. Pipeline Developer es parte de un equipo de estudio responsable de desarrollar y respaldar herramientas para acelerar el flujo de trabajo en la producción de imágenes de efectos visuales de alta calidad. Última modificación: 2025-01-22 17:01

Para reformatear una unidad en Windows: conecte la unidad y abra el Explorador de Windows. Haga clic con el botón derecho en la unidad y seleccione Formatear en el menú desplegable. Seleccione el sistema de archivos que desee, asigne un nombre a la unidad en Etiqueta de volumen y asegúrese de que la casilla Formato rápido esté marcada. Haga clic en Inicio y la computadora volverá a formatear su unidad. Última modificación: 2025-01-22 17:01

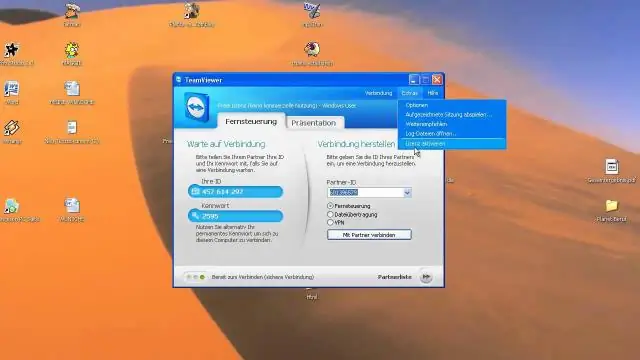

Configurar la computadora de trabajo Haga clic en el botón 'Inicio' y haga clic con el botón derecho en 'Computadora' y luego seleccione 'Propiedades'. Haga clic en el menú 'Configuración remota' y seleccione la pestaña 'Remoto'. Marque la opción 'Permitir conexiones de asistencia remota a esta computadora'. Haga clic en 'Seleccionar usuarios' y 'Agregar' en el cuadro de diálogo Usuarios de escritorio remoto. Última modificación: 2025-01-22 17:01

Rosalynn A. McMillan Crystal McMillan. Última modificación: 2025-01-22 17:01

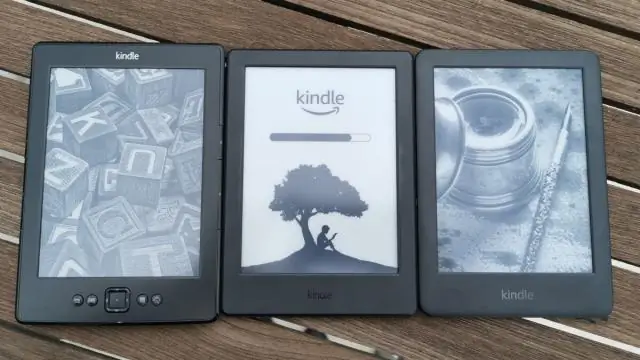

Kindle Cloud Reader es solo una dirección de sitio web, read.amazon.com, al que puede acceder desde cualquier navegador web compatible. Kindle para Mac es un programa que realmente instaló en su Mac para leer libros Kindle. Última modificación: 2025-01-22 17:01

Michael, escuchamos este mito todo el tiempo y simplemente no es cierto. Las termitas se alimentan de la madera para obtener celulosa y, aunque algunas termitas devoran la madera más blanda porque es más fácil de digerir, las tres termitas principales que tratamos normalmente, Schedorhinotermes, Coptotermes y Nasutitermes, comen madera dura. Última modificación: 2025-01-22 17:01

Cada proceso en ejecución en Unix tiene una prioridad asignada. Puede cambiar la prioridad del proceso utilizando la utilidad nice y renice. El comando Nice iniciará un proceso con una prioridad de programación definida por el usuario. El comando Renice modificará la prioridad de programación de un proceso en ejecución. Última modificación: 2025-01-22 17:01

La herramienta de búsqueda de DNS inversa requiere que ingrese la dirección IP que tiene un nombre de host correspondiente. Al ingresar la dirección IP en la herramienta de búsqueda de DNS inverso, puede encontrar el nombre de dominio asociado con la IP correspondiente. Por ejemplo, una dirección IP de Google.com es 74.125. 142.147. Última modificación: 2025-01-22 17:01

RJ-11. Más comúnmente conocido como puerto de módem, conector de teléfono, conector de teléfono o línea telefónica, el Jack-11 registrado (RJ-11) es una conexión de cuatro o seis cables para conectores de teléfono y módem en los EE. UU. Última modificación: 2025-01-22 17:01

¿Quién puede vender viviendas de HUD? Para calificar para vender casas de HUD, los corredores de bienes raíces deben completar y firmar los siguientes formularios y cualquier documentación de respaldo, y enviarlos al Centro de propiedad de vivienda de HUD local: Solicitud de corredor de SAMS 1111 y Certificación de corredor de ventas de SAMS 1111A. Última modificación: 2025-01-22 17:01

La manipulación de símbolos es una rama de la informática que se ocupa de la manipulación de datos estructurados de forma impredecible. Estos lenguajes pueden surgir mediante la incorporación de instalaciones de manipulación de símbolos en un lenguaje de propósito general o mediante la expansión de un lenguaje de manipulación de símbolos para incluir la computación general. Última modificación: 2025-01-22 17:01

Las oraciones declarativas, o declaraciones, transmiten información o hacen declaraciones. Oraciones interrogativas, o preguntas, solicitan información o hacen preguntas. Las oraciones imperativas, o imperativos, hacen órdenes o solicitudes. Las oraciones de exclamación, o exclamaciones, muestran énfasis. Última modificación: 2025-01-22 17:01

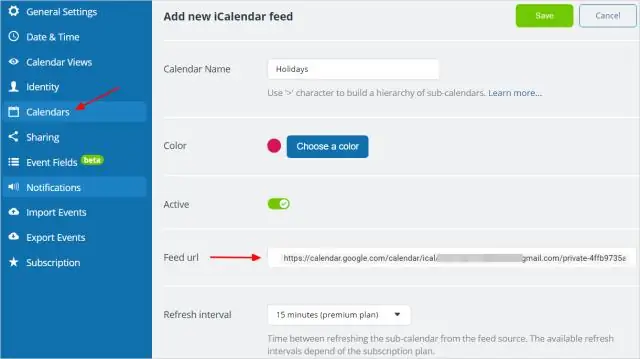

Una fuente de iCalendar, a menudo también llamada icsfeed, es un formato de calendario que le permite compartir datos de calendario de un servicio de calendario a otro servicio de calendario. Le permite mostrar eventos de Teamup Calendar en AppleiCal, Google Calendar, Outlook o cualquier otra aplicación de calendario que admita feeds de iCalendar. Última modificación: 2025-01-22 17:01

La impresión offset utiliza placas de metal grabadas que aplican tinta sobre una hoja de papel. La configuración para la impresión en offset generalmente requiere mucho más tiempo y es más cara que la impresión digital. Por otro lado, la impresión digital utiliza rodillos electrostáticos, llamados "tambores", para aplicar tóner sobre el papel. Última modificación: 2025-01-22 17:01