Los estudiantes y educadores que reúnan los requisitos pueden comprar versiones individuales de nuestro software con "Precios educativos" con importantes descuentos en la tienda en línea de Avid o en un distribuidor autorizado de Avid. Los estudiantes y educadores deben proporcionar prueba de elegibilidad (como se describe anteriormente) para recibir un número de serie para su producto. Última modificación: 2025-01-22 17:01

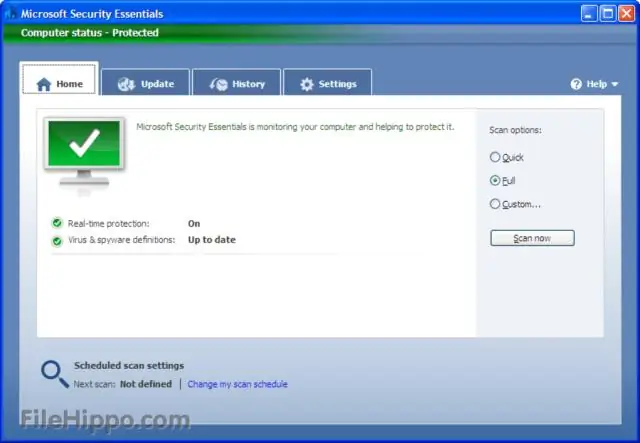

Sí, un virus del anfitrión puede infectar la VM. Una máquina virtual infectada puede volver a infectar la red. Cuando la ejecuta en modo puente, actúa como cualquier otra computadora conectada a la red local. Por lo tanto, la VM necesita un firewall y un escáner de virus como lo haría cualquier otra PC. Última modificación: 2025-01-22 17:01

Certificado TESOL avanzado (120 horas) El certificado TESOL de 120 horas de OnTESOL se puede completar en poco menos de 4 semanas. Si quieres realizar el curso a tu propio ritmo, tendrás un máximo de 6 meses para completar el curso TESOL. Última modificación: 2025-01-22 17:01

En una máquina con un sistema operativo Windows Server (2008 R2 o 2012 R2 o 2016): puede ejecutar el mismo proceso con todos los Robots al mismo tiempo; puede ejecutar diferentes procesos con todos los robots al mismo tiempo. Última modificación: 2025-01-22 17:01

Puede deshacerse de la barra negra de la sesión ingresando al modo de pantalla completa y saliendo nuevamente. Simplemente toque F11 para ingresar al modo de pantalla completa de Chrome y nuevamente F11 para salir. Si experimentó una barra negra en Chrome, debería desaparecer cuando Chrome vuelva al modo de visualización normal. Última modificación: 2025-01-22 17:01

El término servicio web (WS) es: un servidor que se ejecuta en un dispositivo informático, escucha las solicitudes en un puerto particular a través de una red, sirve documentos web (HTML, JSON, XML, imágenes) y crea servicios de aplicaciones web, que sirven en la resolución de problemas de dominio específicos en la Web (WWW, Internet, HTTP). Última modificación: 2025-01-22 17:01

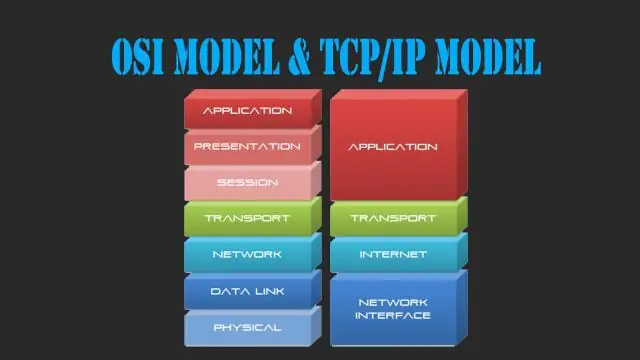

1. OSI es un estándar genérico independiente del protocolo, que actúa como una puerta de enlace de comunicación entre la red y el usuario final. El modelo TCP / IP se basa en protocolos estándar en torno a los cuales se ha desarrollado Internet. Es un protocolo de comunicación, que permite la conexión de hosts a través de una red. Última modificación: 2025-01-22 17:01

Con el Bloqueo numérico habilitado, mantendría presionada la tecla Alt, tocar 0, tocar 1, tocar 6 y tocar 3, todo en el teclado numérico, y luego soltar la tecla Alt. La herramienta Mapa de caracteres puede ayudar aquí. Ábralo tocando la tecla de Windows, escribiendo "Mapa de caracteres" para buscarlo y presionando Enter. Última modificación: 2025-01-22 17:01

¿Cómo puedo instalar Windows Essentials en Windows10? Descarga Windows Essentials. Ejecute el archivo de instalación. Cuando llegue a la ventana Qué desea instalar, seleccione Elegir los programas que desea instalar. Seleccione los programas que desea instalar. Haga clic en Instalar y espere a que finalice el proceso de instalación. Última modificación: 2025-01-22 17:01

Para iniciar el Asesor de optimización del motor de base de datos desde el Editor de consultas de SQL Server Management Studio Abra un archivo de secuencia de comandos Transact-SQL en SQL Server Management Studio. Seleccione una consulta en el script Transact-SQL, o seleccione el script completo, haga clic con el botón derecho en la selección y elija Analizar consulta en el Asesor de optimización del motor de base de datos. Última modificación: 2025-01-22 17:01

Las agencias de marketing de influencers brindan una variedad de servicios y sus funciones básicas son: Identificar a los influencers / creadores de contenido para una marca. Negociar tasas con influencers en nombre de una marca. Ofrecer una estrategia para la campaña de una marca que maximizará el compromiso y el alcance de la audiencia. Última modificación: 2025-01-22 17:01

Cómo alquilar un apartado postal individual en los Emiratos Árabes Unidos Vaya a una oficina de correos cerca de usted, o al lugar que prefiera. Vaya al mostrador de alquiler del apartado postal con dinero y una identificación de Emirates, complete el formulario, pague dinero, obtenga la llave si es un apartado postal está disponible. O solicite en línea. Visite el sitio web de EPG Inicio> Servicios electrónicos> Alquilar y renovar un P.O. Caja. Última modificación: 2025-01-22 17:01

Cuando se trata de las ventajas y desventajas de los servicios VPN, normalmente encontrará que los pros superan significativamente los contras: Una VPN oculta su identidad en línea. Las VPN lo ayudan a evitar los bloqueos geográficos. Los servicios VPN protegen sus conexiones en línea. Una VPN puede evitar la limitación del ancho de banda. Las VPN pueden eludir los cortafuegos. Última modificación: 2025-01-22 17:01

Un objetivo importante de un sistema distribuido es facilitar que los usuarios (y aplicaciones) accedan y compartan recursos remotos. Los recursos pueden ser prácticamente cualquier cosa, pero los ejemplos típicos incluyen periféricos, instalaciones de almacenamiento, datos, archivos, servicios y redes, por nombrar solo algunos. Última modificación: 2025-01-22 17:01

15 tipos Del mismo modo, ¿por qué hay diferentes tipos de enchufes? La razón por la que el mundo ahora está atascado con no menos de 15 diferente estilos de tapones y enchufes de pared, se debe a que muchos países prefirieron desarrollar un enchufar de su propios, en lugar de adoptar el estándar de EE.. Última modificación: 2025-01-22 17:01

Cree un nuevo proyecto Web Api en Visual Studio: seleccione / haga clic en el nombre del proyecto Web API en el explorador de soluciones y luego haga clic en la pestaña Propiedades. Establezca 'SSL habilitado' en verdadero: la misma ventana de propiedades también mostrará la URL HTTPS para la aplicación. Última modificación: 2025-01-22 17:01

El complemento Jenkins Pipeline tiene una función conocida como 'pago ligero', donde el maestro solo extrae el archivo Jenkins del repositorio, en lugar de todo el repositorio. Hay una casilla de verificación correspondiente en la pantalla de configuración. Última modificación: 2025-01-22 17:01

No es necesario volver a cablear solo para agregar algunos enchufes más. Sin embargo, para una instalación de esa edad, se necesitarán muchos trabajos de reparación y el tiempo para hacerlo es antes de que la casa se ocupe. Realice un informe de instalación, luego sabrá el alcance de la tarea. Última modificación: 2025-01-22 17:01

Un elemento criptográfico controlado (CCI) es un término de la Agencia de Seguridad Nacional de los EE. UU. Para telecomunicaciones seguras o equipo de manejo de información, componente criptográfico asociado u otro elemento de hardware que realiza una función de seguridad de comunicaciones crítica (COMSEC). Última modificación: 2025-01-22 17:01

Según las instrucciones anteriores, la primera razón por la que los filtros de Snapchat no funcionan es porque cuando tocas y sostienes tu cara. Si su teléfono es lento, podría tomar un tiempo detectar su rostro y mostrar los filtros. Si se demora mucho cuando lo sostiene, intente reiniciar su teléfono para liberar memoria, luego intente nuevamente. Última modificación: 2025-01-22 17:01

Lo más bajo de las imágenes de referencia Una imagen de referencia se utiliza para tomar, por ejemplo, una imagen de Windows 10 de avanilla y personalizarla para que se adapte a su organización. Su juego final es tener un nuevo archivo de Windows Imagingformat (WIM) para satisfacer las necesidades de su empresa. Última modificación: 2025-01-22 17:01

Un diagrama suele ser una pantalla bidimensional que se comunica mediante relaciones visuales. Es una representación visual simplificada y estructurada de conceptos, ideas, construcciones, relaciones, datos estadísticos, anatomía, etc. Puede usarse para todos los aspectos de las actividades humanas para explicar o ilustrar un tema. Última modificación: 2025-01-22 17:01

Haga clic con el botón derecho en el área vacía de su escritorio y haga clic en Configuración de pantalla. En Resolución, haga clic en el menú desplegable y asegúrese de que esté seleccionada la resolución recomendada. Luego mira si las líneas verticales desaparecen. Última modificación: 2025-01-22 17:01

¿Qué es Apache Virtual Host? Apache Virtual Hosts, también conocido como Virtual Host (Vhost), se utilizan para ejecutar más de un sitio web (dominio) utilizando una única dirección IP. En otras palabras, puede tener varios sitios web (dominios) pero un solo servidor. Se mostrarán diferentes sitios según la URL solicitada por el usuario. Última modificación: 2025-01-22 17:01

VIDEO Por lo tanto, ¿cómo ejecuto ie9 en Windows 10? No puedes instalar IE9 en Windows 10 . IE11 es la única versión compatible. Puedes emular IE9 con Herramientas de desarrollo (F12)> Emulación> Agente de usuario. Si ejecutando Windows 10 Pro, porque necesita la directiva de grupo / gpedit.. Última modificación: 2025-01-22 17:01

Para crear un deserializador personalizado, necesitamos crear una clase que extienda StdDeserializer y luego anular su método deserialize (). Podemos usar deserializador personalizado registrándonos con ObjectMapper o anotando la clase con @JsonDeserialize. Última modificación: 2025-01-22 17:01

Informar un error con JIRA Getting Started. Vaya a http://root.cern.ch/bugs e inicie sesión en JIRA con su cuenta CERN (ligera). Buscar primero. Siempre busque en JIRA primero, para ver si su problema ya ha sido reportado. Crea un problema. Agregue tantos detalles como sea posible. Última modificación: 2025-01-22 17:01

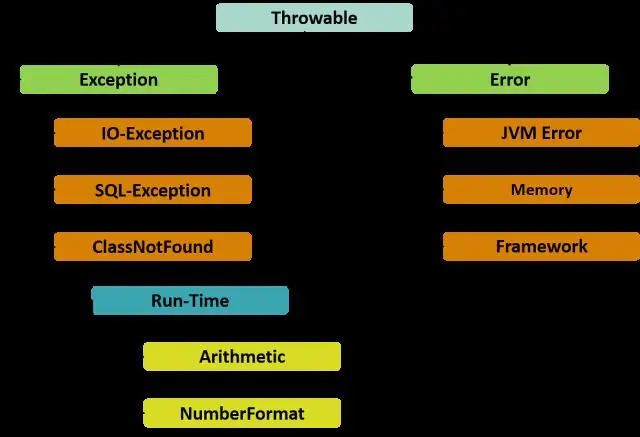

La clase Exception tiene dos subclases principales: clase IOException y clase RuntimeException. A continuación se muestra una lista de las excepciones integradas de Java marcadas y no marcadas más comunes. Última modificación: 2025-01-22 17:01

Dim: está definiendo una variable (aquí: r es una variable de tipo Range) Set: está configurando la propiedad (aquí: establezca el valor de r en Range ('A1'); esto no es un tipo, sino un valor ). Tienes que usar set con objetos, si r fuera un tipo simple (por ejemplo, int, string), entonces simplemente escribirías: Dim r As Integer r = 5. Última modificación: 2025-01-22 17:01

A continuación, le indicamos cómo completar este proceso: Encienda los auriculares Tarah manteniendo presionado el botón medio hasta que el LED parpadee en blanco y escuche “Listo para emparejar. En su dispositivo de audio Bluetooth, vaya al menú de configuración de Bluetooth y busque 'Jaybird Tarah' en la lista de dispositivos disponibles. Seleccione 'Jaybird Tarah' en la lista para conectarse. Última modificación: 2025-01-22 17:01

Los semiconductores se utilizan en muchos circuitos eléctricos porque podemos controlar el flujo de electrones en este material, por ejemplo, con una corriente de control. Los semiconductores también se utilizan para otras propiedades especiales. De hecho, una celda solar está hecha de semiconductores que son sensibles a la energía de la luz. Última modificación: 2025-01-22 17:01

La 'API Key' es el nombre antiguo de un secreto de Firebase. Esto se usa para generar tokens de autenticación para demostrarle a Firebase quiénes son los usuarios. Puede ver los documentos sobre autenticación aquí: https://firebase.google.com/docs/auth. Última modificación: 2025-01-22 17:01

Idiomas utilizados: Java. Última modificación: 2025-01-22 17:01

El proceso de comunicación se refiere a la transmisión o paso de información o mensaje del remitente a través de un canal seleccionado al receptor superando barreras que afectan su ritmo. El proceso de comunicación es cíclico, ya que comienza con el remitente y termina con el remitente en forma de retroalimentación. Última modificación: 2025-01-22 17:01

Twitter e Instagram son plataformas de redes sociales diseñadas para compartir medios y contenido. Instagram se centra en el contenido de los medios, mientras que Twitteral también permite publicaciones de texto y encuestas. Los usuarios pueden agrupar mensajes de hasta 50 personas en Twitter y hasta 15 en Instagram. Última modificación: 2025-01-22 17:01

Instale Kotlin y use la línea de comando En el menú de Windows, busque el programa de terminal (en 'Accesorios'). Escriba java -version en su terminal. Extraiga el archivo zip en C: Archivos de programa. Reinicie su programa de terminal y verifique que puede iniciar Kotlin diciendo kotlinc. Finalmente, descargue el archivo kotlin. Última modificación: 2025-01-22 17:01

Una aplicación AWS Lambda es una combinación de funciones Lambda, fuentes de eventos y otros recursos que trabajan juntos para realizar tareas. Puede utilizar AWS CloudFormation y otras herramientas para recopilar los componentes de su aplicación en un solo paquete que se puede implementar y administrar como un recurso. Última modificación: 2025-01-22 17:01

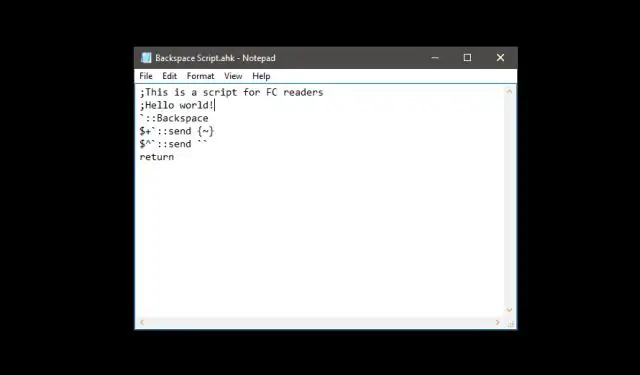

Tipo: Utilidad de interfaz gráfica de usuario de automatización del lenguaje de secuencias de comandos. Última modificación: 2025-01-22 17:01

Una de las ventajas del lenguaje de programación orientado a objetos es la reutilización de código. La programación orientada a objetos generalmente admite 4 tipos de relaciones que son: herencia, asociación, composición y agregación. Todas estas relaciones se basan en 'es una' relación, 'tiene una' relación y 'parte de' relación. Última modificación: 2025-01-22 17:01

Subconsultas de una sola fila. Una subconsulta de una sola fila devuelve cero o una fila a la instrucción SQL externa. Puede colocar una subconsulta en una cláusula WHERE, una cláusula HAVING o una cláusula FROM de una instrucción SELECT. Última modificación: 2025-01-22 17:01