El iPhone 7 y el iPhone 6s tienen sensores de 12 megapíxeles en la parte posterior, pero la diferencia real es la apertura, el tamaño de píxel y el procesamiento posterior. El 7 tiene una apertura f / 1.8 en comparación con el f / 2.2 del 6s, lo que le da un tamaño de píxel más grande, estabilización de imagen óptica y una exposición más prolongada. Última modificación: 2025-01-22 17:01

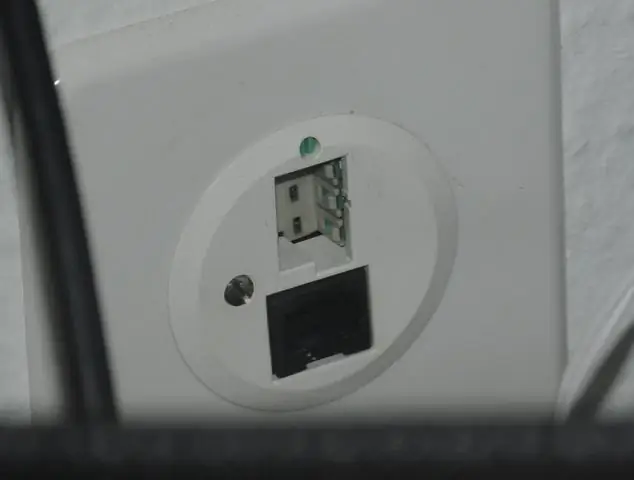

Roombas no pasará por alfombras oscuras, alfombras, azulejos o cualquier cosa que parezca que podría ser una repisa para el sensor. Última modificación: 2025-01-22 17:01

Es ampliamente utilizado por una variedad de industrias. Estas industrias son automotriz, aeroespacial, de defensa y equipos industriales, diseño de plantas, bienes de consumo empaquetados, arquitectura y construcción, energía de proceso y petróleo y otros servicios. Última modificación: 2025-01-22 17:01

Toque el elemento de menú "General". Desplácese hacia abajo hasta la parte inferior de la pantalla y toque "Restablecer". Esto lo lleva a la pantalla de opciones Restablecer. Toca "Borrar todo el contenido y la configuración". TheiPod le indica con dos botones: "EraseiPod" y "Cancelar". Toca "EraseiPod". El iPod borra su contenido y reinicia su software iOS. Última modificación: 2025-01-22 17:01

En el Panel de tareas de diseño de diapositivas, seleccione Esquemas de animación. Desplácese hacia abajo hasta la parte inferior de los esquemas enumerados. Ahí lo tienes: aparece nuestra propia categoría de esquemas de animación personalizados (definidos por el usuario). Aplicar el esquema 'Animación simple' a la diapositiva. Última modificación: 2025-01-22 17:01

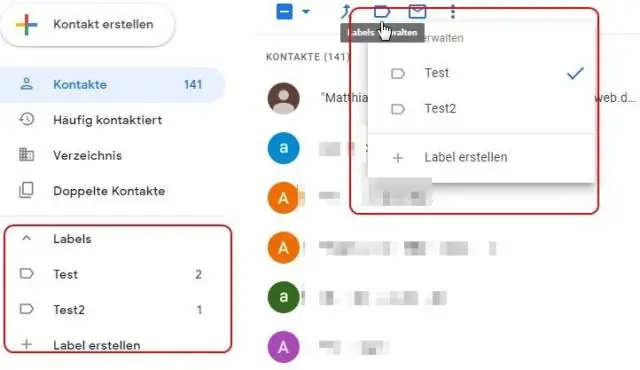

Para crear un grupo de contactos: haga clic en Gmail en la esquina superior izquierda de su página de Gmail, luego elija Contactos. Seleccione los contactos que desea agregar a un grupo, haga clic en el botón Grupos y luego cree uno nuevo. Ingrese el nombre del grupo. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Un ASN de 2 bytes es un número de 16 bits. Este formato proporciona 65,536 ASN (0 a 65535). De estos ASN, la Autoridad de Números Asignados de Internet (IANA) reservó 1.023 de ellos (64512 a 65534) para uso privado. Un ASN de 4 bytes es un número de 32 bits. Última modificación: 2025-01-22 17:01

Con frecuencia se afirma que se necesita un promedio de 17 años para que la evidencia de la investigación llegue a la práctica clínica. Última modificación: 2025-01-22 17:01

El iPhone 7 y el iPhone 7 Plus tienen Touch ID, que funciona más rápido y de manera más confiable que Face ID en el iPhone X. Tanto el iPhone 7 como el 7 Plus tienen el sensor de huellas digitales Touch ID, que se utiliza para desbloquear el teléfono y autenticar las compras de Apple Pay. Última modificación: 2025-01-22 17:01

Los proveedores de Internet más populares Comcast. Comcast es el proveedor de cable más grande de los Estados Unidos y conecta a más de 17 millones de usuarios a Internet a diario. AT&T. Comunicaciones de Cox. Time Warner Cable. Verizon. Última modificación: 2025-01-22 17:01

Un divisor y un diplexor pueden parecerse mucho. Ambos tendrán múltiples conexiones en un extremo y una conexión en el otro. Sin embargo, un diplexor toma dos señales y genera una. Un divisor toma una señal y produce dos. Última modificación: 2025-01-22 17:01

Operador mayor o igual que (> =) El operador mayor o igual que devuelve verdadero si el operando izquierdo es mayor o igual que el operando derecho. Última modificación: 2025-01-22 17:01

Donald Olding Hebb FRS (22 de julio de 1904 - 20 de agosto de 1985) fue un psicólogo canadiense que fue influyente en el área de la neuropsicología, donde buscó comprender cómo la función de las neuronas contribuía a procesos psicológicos como el aprendizaje. Última modificación: 2025-01-22 17:01

Los cuatro tipos de ataques de acceso son ataques de contraseña, explotación de confianza, redirección de puertos y ataques de intermediario. Última modificación: 2025-01-22 17:01

Haga clic en el icono del menú de Apple en la esquina superior de la pantalla de su MacBook Pro, elija "Preferencias del sistema" y luego seleccione "Sonido". Haga clic en la pestaña "Entrada" en la ventana de preferencias de sonido. Haz clic en el menú desplegable "Usar puerto de audio para" y selecciona "Entrada". Última modificación: 2025-01-22 17:01

¿Qué dos afirmaciones describen los dispositivos intermediarios? (Elija dos). Los dispositivos intermedios generan contenido de datos. Los dispositivos intermediarios alteran el contenido de los datos. Los dispositivos intermediarios dirigen la ruta de los datos. Los dispositivos intermediarios conectan hosts individuales a la red. Los dispositivos intermedios inician el proceso de encapsulación. Última modificación: 2025-01-22 17:01

En la pantalla de selección de dispositivo, seleccione Y-cam Outdoor HD Pro. Si ya tiene una cuenta, desde el Panel de control de la cámara seleccione Agregar nuevo y luego elija Y-cam Outdoor HD Pro. Conecte su cámara a una fuente de alimentación con el cable de alimentación suministrado, luego conecte la cámara a su enrutador con el cable Ethernet. Última modificación: 2025-06-01 05:06

Para crear un bloque de título Inicie un dibujo nuevo en blanco. Dibuje el borde de su dibujo utilizando objetos y comandos estándar de AutoCAD. Ingrese ATTDEF en el símbolo del sistema para insertar objetos de definición de atributos. Introduzca el nombre de la etiqueta, por ejemplo, DESC1, DESC2, SHEET, SHEET_TOTAL. Establezca cualquier otra propiedad y valor de definición de atributo. Seleccione Aceptar. Última modificación: 2025-01-22 17:01

Estos son los pasos que debe seguir para comenzar con WhatsApp en su Windows Phone 8.1 o superior: Descargue e instale WhatsApp en su teléfono. Instale WhatsApp tocándolo y siguiendo las instrucciones. Una vez instalado, toque 'WhatsApp' Debería aparecer una lista de 'Términos y condiciones' en la pantalla. Última modificación: 2025-01-22 17:01

Las personas y familias (hasta 5 líneas) que actualmente tienen un contrato de pospago en su proveedor actual (incluidos AT&T, Sprint o Verizon) y desean cambiarse a T-Mobile pueden aprovechar la oferta de reembolso del cargo por cancelación anticipada (ETF). Última modificación: 2025-01-22 17:01

Estudios de implementación de redes El primer paso para implementar una nueva red de datos, o actualizar / expandir una ya existente, es comprender las necesidades y posibilidades financieras de nuestros clientes para brindar la solución más confiable y eficiente, con potencial de crecimiento en el futuro. Última modificación: 2025-01-22 17:01

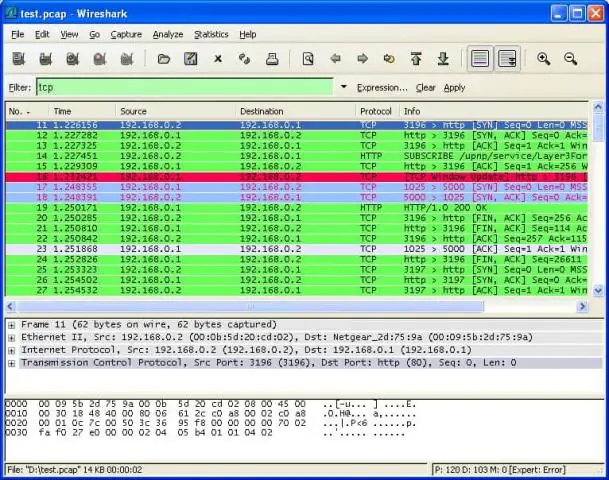

La extensión de archivo pcap se asocia principalmente con Wireshark; un programa utilizado para analizar redes. Los archivos pcap son archivos de datos creados con el programa y contienen los datos en paquetes de una red. Estos archivos se utilizan principalmente para analizar las características de red de ciertos datos. Última modificación: 2025-01-22 17:01

Exportar elementos de llavero En la aplicación Acceso a llavero en su Mac, seleccione los elementos que desea exportar en la ventana Acceso a llavero. Elija Archivo> Exportar elementos. Seleccione una ubicación para guardar los elementos de su llavero, haga clic en el menú emergente Formato de archivo y luego elija un tipo de archivo. Clic en Guardar. Ingrese una contraseña. Última modificación: 2025-01-22 17:01

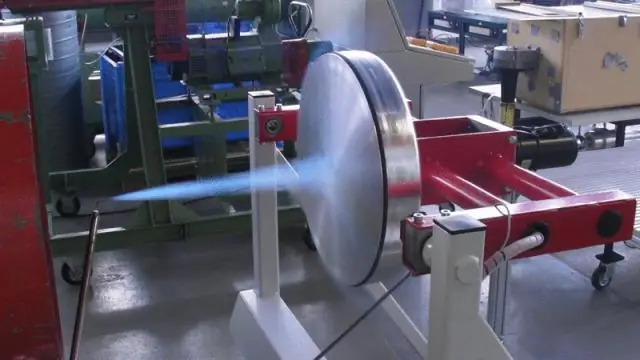

Un medidor de energía eléctrica es un instrumento muy preciso que mide la cantidad de electricidad que consume. Si miras a través de la caja de vidrio, verás un disco de metal giratorio. Gira en proporción a la cantidad de electricidad que se está utilizando en ese momento. Última modificación: 2025-01-22 17:01

En el corazón de una cámara digital se encuentra un sensor de imagen CCD o aCMOS. Cámara digital, parcialmente desmontada. El conjunto de la lente (abajo a la derecha) se quitó parcialmente, pero el sensor (hacia la derecha) aún captura una imagen, como se ve en la pantalla LCD (abajo a la izquierda). Última modificación: 2025-01-22 17:01

La granulación en seco es un proceso mediante el cual se forman gránulos sin la ayuda de ninguna solución líquida. El proceso se utiliza si los ingredientes a granular son sensibles a la humedad o al calor. La compactación se utiliza para densificar el polvo y formar gránulos. Última modificación: 2025-01-22 17:01

Las políticas de versiones forman parte del proceso de gestión de versiones. La política de lanzamiento en un proveedor de servicios de TI tiene como objetivo ayudar a la planificación y el soporte de la transición. Hay varios criterios que debe cumplir una política de versiones de acuerdo con el proceso de gestión de versiones. Última modificación: 2025-01-22 17:01

La forma correcta de comparar mapas para la igualdad de valores es: Verificar que los mapas sean del mismo tamaño (!) Obtener el conjunto de claves de un mapa. Para cada clave de ese conjunto que recuperó, verifique que el valor recuperado de cada mapa para esa clave sea el mismo (si la clave está ausente en un mapa, eso es una falla total de igualdad). Última modificación: 2025-01-22 17:01

Una capa semántica es una representación comercial de datos corporativos que ayuda a los usuarios finales a acceder a los datos de forma autónoma utilizando términos comerciales comunes. Una capa semántica mapea datos complejos en términos comerciales familiares como producto, cliente o ingresos para ofrecer una vista unificada y consolidada de los datos en toda la organización. Última modificación: 2025-01-22 17:01

Servicios clave de AWS El servicio de AWS que es esencial para la excelencia operativa es AWS CloudFormation, que puede utilizar para crear plantillas basadas en las mejores prácticas. Esto le permite aprovisionar recursos de forma ordenada y coherente desde su desarrollo hasta los entornos de producción. Última modificación: 2025-01-22 17:01

La optimización de consultas es la parte del proceso de consultas en la que el sistema de base de datos compara diferentes estrategias de consulta y elige la que tiene el menor costo esperado. El optimizador estima el costo de cada método de procesamiento de la consulta y elige el que tiene la estimación más baja. Actualmente, la mayoría de los sistemas utilizan este. Última modificación: 2025-01-22 17:01

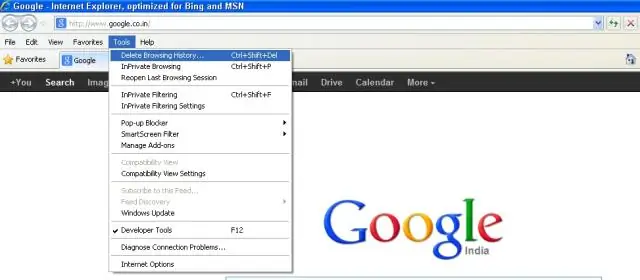

Internet Explorer Haga clic en el botón 'Configuración' en la sección Historial de navegación para abrir la ventana 'Configuración de historial y archivos temporales de Internet'. Haga clic en el botón 'Ver archivos' en la sección Archivos temporales de Internet para abrir la caché de la página de Internet en el Explorador de Windows y ver las páginas y los objetos almacenados en caché. Última modificación: 2025-01-22 17:01

Si anteriormente tenía un número de Google Voice que funcionaba, y pudo enviar y recibir mensajes SMS con éxito, y ahora los mensajes no se envían, entonces: Si Google rechaza su apelación, no hay nada más que pueda hacer. Ya no puedes usar Google Voice. Última modificación: 2025-01-22 17:01

El primer tipo de enlace de direcciones es el enlace de direcciones en tiempo de compilación. Esto asigna un espacio en la memoria al código de la máquina de una computadora cuando el programa se compila en un archivo binario ejecutable. El enlace de dirección asigna una dirección lógica al punto de inicio del segmento en la memoria donde se almacena el código del objeto. Última modificación: 2025-01-22 17:01

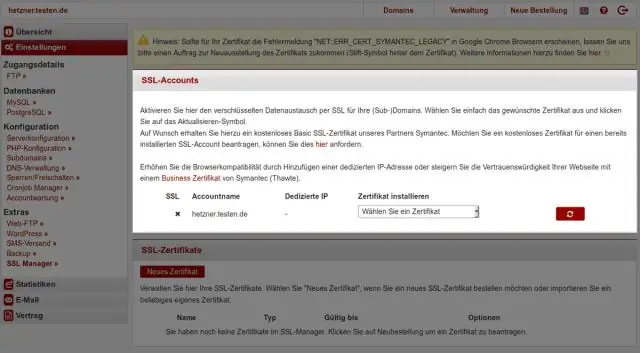

Puede instalar varios certificados SSL en un dominio, pero primero una advertencia. Mucha gente quiere saber si puede instalar varios certificados SSL en un solo dominio. La respuesta es sí. Y hay muchos sitios web que lo hacen. Última modificación: 2025-01-22 17:01

Cómo convertir un PFX en un archivo. llave/. crt archivo OpenSSL instalado: inícielo desde su carpeta Bin. Inicie el símbolo del sistema y vaya a la carpeta que contiene su archivo. archivo pfx. Primero escriba el primer comando para extraer la clave privada: Extraiga el certificado: ahora, como mencioné en la introducción de este artículo, a veces necesita tener un. Última modificación: 2025-01-22 17:01

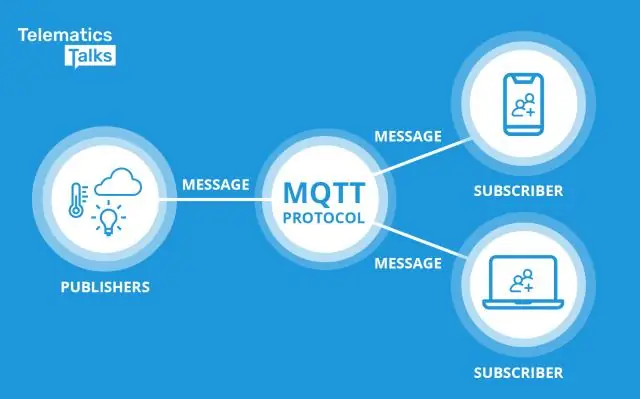

Temas. En MQTT, la palabra tema se refiere a una cadena UTF-8 que el intermediario usa para filtrar mensajes para cada cliente conectado. El tema consta de uno o más niveles de tema. Cada nivel de tema está separado por una barra inclinada (separador de nivel de tema). En comparación con una cola de mensajes, los temas de MQTT son muy ligeros. Última modificación: 2025-01-22 17:01

La investigación de estudio de caso (RSE) se ocupa de un caso individual (por ejemplo, de una sociedad, régimen, partido, grupo, persona o evento individual) y busca comprender este caso a fondo en términos de su estructura, dinámica y contexto (ambos diacrónico y sincrónico). Última modificación: 2025-01-22 17:01

La función abs () en C devuelve el valor absoluto de un número entero. El valor absoluto de un número siempre es positivo. Solo se admiten valores enteros en C. El archivo de encabezado h”admite la función abs () en lenguaje C. Última modificación: 2025-01-22 17:01

El método remove (Object O) se utiliza para eliminar un elemento particular de un conjunto. Parámetros: El parámetro O es del tipo de elemento mantenido por este Conjunto y especifica el elemento que se eliminará del Conjunto. Valor de retorno: este método devuelve Verdadero si el elemento especificado está presente en el Conjunto; de lo contrario, devuelve Falso. Última modificación: 2025-01-22 17:01