Inserte o monte el medio de instalación FTK e inicie la ejecución automática. En el menú de ejecución automática, haga clic en "FTK Install". Cuando se le solicite, seleccione si desea realizar una instalación "Predeterminada" o "Avanzada". Última modificación: 2025-01-22 17:01

Un efecto de red (también llamado externalidad de red o economías de escala del lado de la demanda) es el efecto descrito en economía y negocios que un usuario adicional de bienes o servicios tiene sobre el valor de ese producto para otros. Última modificación: 2025-01-22 17:01

La presentación de un DBA le da al propietario único la libertad de usar un nombre comercial que ayude a comercializar sus productos o servicios, así como a crear una identidad comercial profesional separada. Sin embargo, tenga en cuenta que un DBA no protege el nombre de su empresa para que no lo utilicen otras personas. Última modificación: 2025-01-22 17:01

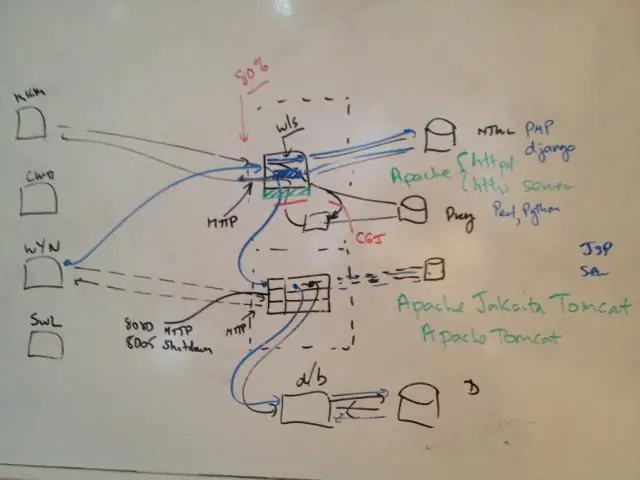

Ciclos de vida de los servlets Tomcat recibe una solicitud de un cliente a través de uno de sus conectores. Si no es así, Tomcat compila el servlet en el código de bytes de Java, que es ejecutable por la JVM, y crea una instancia del servlet. Tomcat inicializa el servlet llamando a su método init. Última modificación: 2025-01-22 17:01

Algunos prefijos enfatizan mucho las raíces de las palabras a las que están adjuntos y se conocen como prefijos intensivos. El prefijo re, que puede significar "atrás" o "otra vez", también puede significar "completamente" cuando actúa como intensivo. Por ejemplo, la palabra resplandeciente significa "completamente" brillante o brillante. Última modificación: 2025-01-22 17:01

A medida que la red de dispositivos evoluciona en tres fases distintas, conectividad básica, valor agregado y conectividad empresarial, los OEM tienen grandes oportunidades de éxito. Última modificación: 2025-01-22 17:01

El SQL dinámico es una técnica de programación que le permite crear sentencias SQL dinámicamente en tiempo de ejecución. Oracle incluye dos formas de implementar SQL dinámico en una aplicación PL / SQL: SQL dinámico nativo, donde usted coloca sentencias SQL dinámicas directamente en bloques PL / SQL. Procedimientos de llamada en el paquete DBMS_SQL. Última modificación: 2025-01-22 17:01

La función SQL Server AVG () es una función agregada que devuelve el valor medio de un grupo. En esta sintaxis: ALL indica a la función AVG () que tome todos los valores para el cálculo. DISTINCT indica a la función AVG () que opere solo en valores únicos. Última modificación: 2025-01-22 17:01

Amazon ElastiCache mejora el rendimiento de las aplicaciones web al permitirle recuperar información de un sistema en memoria rápido y administrado, en lugar de depender por completo de bases de datos más lentas basadas en disco. Última modificación: 2025-01-22 17:01

Las reglas básicas para nombrar matrices son las siguientes: El tipo de datos puede ser cualquier tipo de datos válido, como int, float, char estructura o unión. El nombre de una matriz debe seguir las reglas de nomenclatura de las variables. el tamaño de la matriz debe ser cero o un entero positivo constante. Última modificación: 2025-01-22 17:01

Dentro del contexto de la investigación de encuestas, informante clave se refiere a la persona con quien se realiza una entrevista sobre una organización, programa social, problema o grupo de interés en particular. Las entrevistas con informantes clave se realizan con mayor frecuencia cara a cara y pueden incluir preguntas cerradas y abiertas. Última modificación: 2025-01-22 17:01

React-Bootstrap es una biblioteca con una completa reimplementación de los componentes de Bootstrap usando React. No depende de bootstrap. js orjQuery. El uso de React Bootstrap le permite usar los componentes y estilos deBootstrap, pero con menos código y más limpio a través de React. Última modificación: 2025-01-22 17:01

WinZip, la utilidad Zip más popular del mundo, ofrece aplicaciones para todas las plataformas más populares de la industria, incluidas Windows, Mac, iOS y Android. Última modificación: 2025-01-22 17:01

Going to se utiliza en los mensajes de texto. La palabra gna se usa en mensajes de texto y significa que voy, voy a. Última modificación: 2025-01-22 17:01

Los 10 mejores libros de todos los tiempos para programadores de Java. Concurrencia de Java en la práctica. Patrones de diseño de Head First. Primavera en acción. Prueba impulsada. La guía definitiva para el rendimiento de Java. Head First Java. Jefe de Análisis y Diseño Orientado a Objetos. Java: una guía para principiantes. Si alguna vez necesita un Javabook completo, este debería ser. Última modificación: 2025-01-22 17:01

Habilitación de la compresión Abra el Administrador de IIS. Haga clic en Inicio | Panel de control. Haga clic en su máquina. Luego, haga doble clic en el icono de Compresión en el lado derecho. Se abre la ventana de compresión. Aquí puede habilitar la compresión para contenido dinámico y contenido estático. En el lado derecho de la ventana, haga clic en Aplicar. Última modificación: 2025-01-22 17:01

WildFly 14 es una implementación excepcionalmente rápida, liviana y potente de las especificaciones de la plataforma Java Enterprise Edition 8. La arquitectura de vanguardia construida en el contenedor de servicios modular permite servicios bajo demanda cuando su aplicación los requiere. Última modificación: 2025-01-22 17:01

Reenviar DNS. De forma predeterminada, el DNS se sirve desde el puerto 53. En la mayoría de los sistemas operativos, esto requiere privilegios elevados. En lugar de ejecutar Consul con una cuenta administrativa o raíz, es posible reenviar las consultas apropiadas a Consul, ejecutándose en un puerto sin privilegios, desde otro servidor DNS o redireccionamiento de puerto. Última modificación: 2025-01-22 17:01

Etiquetas de video HTML5 Descripción de la etiqueta Define un video o una película Define múltiples recursos de medios para elementos de medios, como y Define pistas de texto en reproductores de medios. Última modificación: 2025-01-22 17:01

Significa 'Unidad de estado sólido'. Un SSD es un tipo de dispositivo de almacenamiento masivo similar a una unidad de disco duro (HDD). Admite la lectura y escritura de datos y mantiene los datos almacenados en un estado permanente incluso sin energía.Los SSD internos se conectan a una computadora como un disco duro, utilizando conexiones estándar IDE o SATA. Última modificación: 2025-01-22 17:01

Por el precio, las computadoras portátiles Lenovo son decentes, pero realmente depende de la computadora portátil específica que obtenga y eso se aplica a todas las marcas mencionadas. Samsung, Toshiba, HP, Asus, todas estas son marcas populares debido a su confiabilidad y precio, pero todas de buenos y malos modelos, así que no compre únicamente en base a la marca. Última modificación: 2025-01-22 17:01

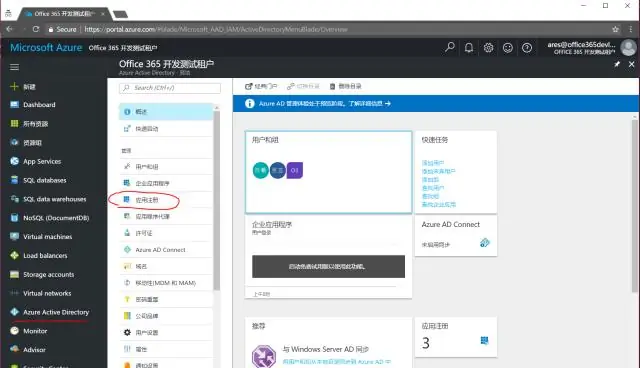

Microsoft Azure Key Vault es un servicio de administración alojado en la nube que permite a los usuarios cifrar claves y pequeños secretos mediante el uso de claves protegidas por módulos de seguridad de hardware (HSM). Los pequeños secretos son datos de menos de 10 KB como contraseñas y. Archivos PFX. Última modificación: 2025-01-22 17:01

Seguridad Zero Trust | ¿Qué es una red de confianza cero? Zero Trust es un modelo de seguridad basado en el principio de mantener estrictos controles de acceso y no confiar en nadie por defecto, incluso aquellos que ya se encuentran dentro del perímetro de la red. Última modificación: 2025-01-22 17:01

Procedimiento Inicie sesión en el host ESA que ejecuta el servicio ESA: SSH al host ESA. Inicie sesión como root. Inicie sesión en MongoDB como administrador. La contraseña predeterminada es netwitness. mongo admin -u admin -p Para cambiar la contraseña de la cuenta de administrador, escriba. db.changeUserPassword ('admin', ''). Última modificación: 2025-01-22 17:01

No hay forma posible de exportar una salida de celda única en Jupyter, a partir de ahora, pero lo que puede hacer es convertir todo el cuaderno a un formato más útil y luego recortar solo las partes que necesita. Última modificación: 2025-01-22 17:01

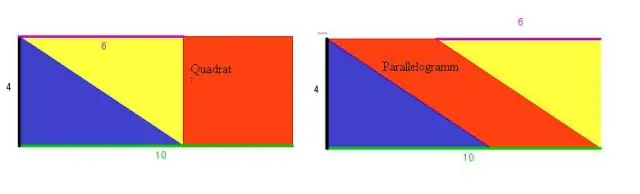

Si dos lados adyacentes de un paralelogramo son iguales, entonces es un rombo. Esta prueba a menudo se toma como la definición de un rombo. Un cuadrilátero cuyas diagonales se bisecan en ángulos rectos es un rombo. Última modificación: 2025-01-22 17:01

Niantic revisa Ingress para que sea más acogedor para los nuevos jugadores. Antes de que existiera Pokémon GO, existía Ingress. Fue el primer juego de Niantic, y aunque nunca se convirtió en el fenómeno abrumadoramente popular que hizo GO, es innegable que es lo que permitió que GO existiera en primer lugar. Última modificación: 2025-01-22 17:01

He aquí cómo hacerlo. Desenchufe su Fire Stick de la toma de corriente durante 10 segundos. Luego, vuelva a enchufarlo. Después de que se muestre la pantalla de inicio de Amazon Fire TV, su control remoto estará listo para el emparejamiento. Mantén presionado el botón de inicio durante 10 segundos. Verá un mensaje en pantalla cuando se haya emparejado correctamente. Última modificación: 2025-01-22 17:01

Estos son los mejores Smartwatch Under Rs 1000 en la India (2 de diciembre de 2019): ALONZO Dz09 New phone Black Smartwatch. HEALTHIN HIN02-GD teléfono Golden Smartwatch. Smartwatch Enew DZ09-BLACK UTT-7 teléfono NEGRO. Reloj inteligente CELESTECH CS009 phone Black. Reloj inteligente Oxhox A9 Phone beige. Última modificación: 2025-01-22 17:01

Mantenga presionado el botón de encendido (ubicado en la parte posterior) hasta que el dispositivo se apague (aproximadamente 5 segundos) y luego suéltelo. Restablecimiento parcial - LG G2 Mantenga presionado el botón de encendido. Seleccione Apagar. Seleccione Aceptar. Mantenga presionado el botón de encendido hasta que aparezca el logotipo de LG y luego suéltelo. Última modificación: 2025-01-22 17:01

Std :: list. std :: list es un contenedor que admite la inserción y eliminación constante de elementos desde cualquier lugar del contenedor. Suele implementarse como una lista doblemente enlazada. En comparación con std :: forward_list, este contenedor proporciona capacidad de iteración bidireccional y, al mismo tiempo, es menos eficiente en el espacio. Última modificación: 2025-01-22 17:01

Si tiene una casa antigua y no ha sido inspeccionada durante varios años, es posible que deba volver a cablearla. Las señales de que es posible que deba volver a cablear su hogar incluyen disyuntores que se disparan con regularidad, golpes leves de interruptores y enchufes, luces que parpadean o se atenúan con frecuencia, cables y alambres dañados o expuestos. Última modificación: 2025-01-22 17:01

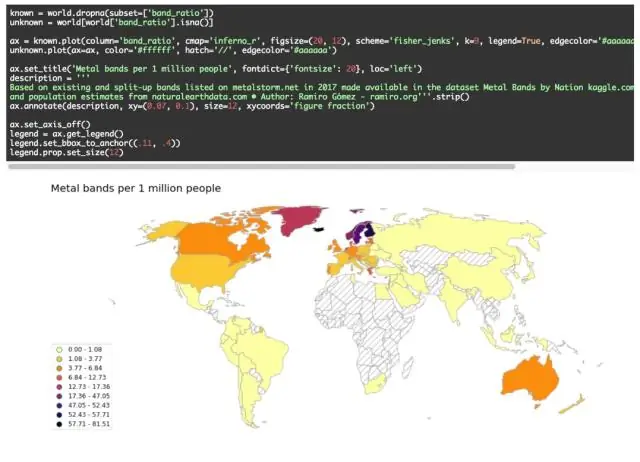

La escala vertical es demasiado grande o demasiado pequeña, omite números o no comienza en cero. El gráfico no está etiquetado correctamente. Los datos quedan fuera. Última modificación: 2025-01-22 17:01

Con un atenuador unipolar estándar, un solo interruptor controla la luz. Con un atenuador de tres vías, puede controlar una luz con dos interruptores. Necesitará un atenuador de tres vías y un interruptor de tres vías. Esto le permite atenuar la luz desde un lugar y encender y apagar las luces desde otro. Última modificación: 2025-01-22 17:01

El GTIN se compone de dos partes: el prefijo de empresa UPC y el número que ha asignado a ese producto único. Este primer componente, el Prefijo de Compañía UPC, tiene entre 6 y 10 dígitos y GS1 lo asigna a usted. El número de dígitos está determinado por la cantidad de productos que necesitará para asignar números. Última modificación: 2025-01-22 17:01

AirPrint Todos los modelos de iPad son compatibles con AirPrint. La utilidad tiene una selección limitada de opciones de impresión, lo que le permite elegir el número de copias, además de algunos otros detalles. Presione SelectPrinter y la aplicación buscará impresoras compatibles con AirPrint en su red Wi-Fi. Una vez que elija una impresora, estará listo para comenzar. Última modificación: 2025-01-22 17:01

Una vez configurado, simplemente necesita importar la clave PGP de la persona a la que desea enviar el mensaje cifrado. Escriba el mensaje en un editor de texto y cópielo en su portapapeles. Luego, encripte ese mensaje en la clave PGP que importó anteriormente. ¡Es así de simple. Última modificación: 2025-01-22 17:01

Un archivo con la extensión de archivo DMG es un archivo de imagen de disco de Apple, o en ocasiones llamado archivo de imagen de disco de MacOS X, que es básicamente una reconstrucción digital de un disco físico. Por esta razón, un DMG es a menudo el formato de archivo utilizado para almacenar instaladores de software comprimido en lugar de tener que usar un disco físico. Última modificación: 2025-01-22 17:01

Resolver es una colección de funciones que generan respuesta para una consulta GraphQL. En términos simples, un solucionador actúa como un controlador de consultas GraphQL. Cada función de resolución en un esquema GraphQL acepta cuatro argumentos posicionales como se indica a continuación − fieldName: (raíz, argumentos, contexto, información) => {resultado}. Última modificación: 2025-01-22 17:01

Sí, el nombre WALL-E puede sonar masculino, pero ella lo vio como "un nombre de género neutro debido a la forma en que se escribe y la inflexión que le dan cuando se pronuncia". Kvaran preguntó en consecuencia. "Entonces, ¿por qué lo leemos como hombre?" Su pensamiento: "Es por la posición de sujeto en la que está. Última modificación: 2025-01-22 17:01