Respuesta: R: iTunes debería instalarse en aSurface Pro 2 como cualquier otra PC con Windows 8.1. Si va a http://www.apple.com/itunes/ y hace clic en el botón Descargar iTunes, la página siguiente debería darle acceso al instalador apropiado. Última modificación: 2025-01-22 17:01

Hay varios tipos de argumentos en lógica, los más conocidos de los cuales son "deductivos" e "inductivos". Un argumento tiene una o más premisas pero solo una conclusión. Cada premisa y conclusión son portadores de la verdad o 'candidatos a la verdad', cada uno capaz de ser verdadero o falso (pero no ambos). Última modificación: 2025-01-22 17:01

La captura de movimiento (a veces denominada mo-cap o mocap, para abreviar) es el proceso de registrar el movimiento de objetos o personas. Los movimientos de los personajes animados se lograron en estas películas rastreando al actor de acción viva, capturando los movimientos y movimientos del actor. Última modificación: 2025-01-22 17:01

Los psicólogos cognitivos examinan los procesos mentales internos como la memoria, la percepción, el aprendizaje y el lenguaje, y se preocupan por cómo las personas comprenden, diagnostican y resuelven problemas y toman decisiones. Estos psicólogos se centran en cómo las personas obtienen, procesan y recuerdan la información. Última modificación: 2025-01-22 17:01

Identidad y afirmaciones Una afirmación es una afirmación que un sujeto, como una persona u organización, hace sobre sí mismo o sobre otro sujeto. Los reclamos se empaquetan en uno o más tokens que luego son emitidos por un emisor (proveedor), comúnmente conocido como servicio de token de seguridad (STS). Última modificación: 2025-01-22 17:01

Tile es una pequeña aplicación complementaria y rastreadora habilitada para Bluetooth que le permite ubicar sus artículos rápidamente. Y ahora, este dispositivo más vendido viene en dos formas diferentes diseñadas para funcionar con todas tus cosas favoritas: Tile Slim es tan delgado como dos tarjetas de crédito, por lo que cabe perfectamente en cualquier billetera o bolso. Última modificación: 2025-01-22 17:01

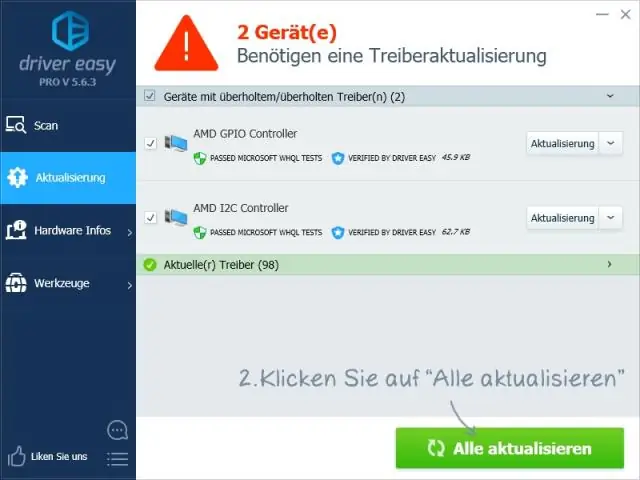

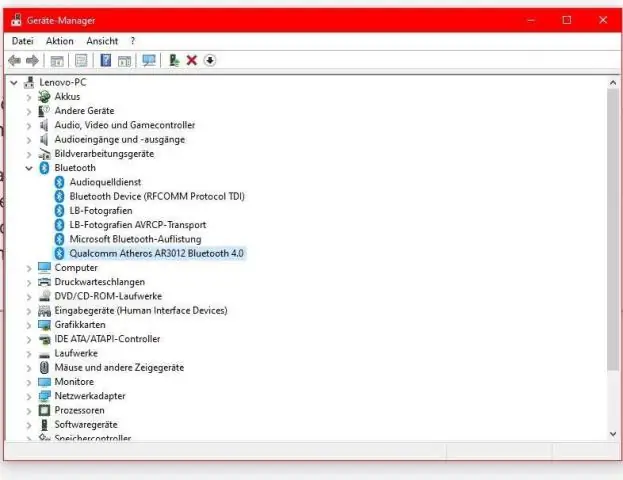

Cómo actualizar controladores obsoletos Haga clic en el menú de inicio, seguido de Mi PC / Computadora. Ahora haga clic en Administrar. Luego haga clic en Administrador de dispositivos. Ahora haga clic derecho en cualquiera de los elementos enumerados y seleccione UpdateDriver. A continuación, haga clic en 'No, esta vez no' y luego en el botón Siguiente. Después de esto, seleccione Instalar de una lista o ubicación específica (Avanzado). Última modificación: 2025-01-22 17:01

Delphix es un software que se ejecuta como una máquina virtual en VMware. Delphix administra el almacenamiento. Delphix parece un NAS para clones de bases de datos usando Delphix. Delphix extrae cambios de las bases de datos de origen. Delphix expone los datos de la base de datos de origen para clonar bases de datos a través de NFS. Última modificación: 2025-01-22 17:01

Graph API es la forma principal de obtener datos dentro y fuera de la plataforma de Facebook. Es una API basada en HTTP de bajo nivel que las aplicaciones pueden usar para consultar datos mediante programación, publicar nuevas historias, administrar anuncios, cargar fotos y realizar una amplia variedad de otras tareas. Última modificación: 2025-01-22 17:01

Una copia de seguridad completa de la base de datos hace una copia de seguridad de toda la base de datos. Esto incluye parte del registro de transacciones para que la base de datos completa se pueda recuperar después de restaurar una copia de seguridad completa de la base de datos. Las copias de seguridad completas de la base de datos representan la base de datos en el momento en que finalizó la copia de seguridad. Última modificación: 2025-01-22 17:01

Cuando entrega su artículo al USPS para su entrega, éste acepta su artículo e inicia el proceso de entrega. El tránsito es parte del proceso de entrega del envío. Cuando decimos que el paquete está en tránsito o en tránsito hacia el destino, significa que el paquete está en camino a la entrega. Última modificación: 2025-01-22 17:01

SQL es rápido porque la base de datos puede decidir cómo obtener los datos. Es posible que deba realizar algunos ajustes, por ejemplo, es posible que deba crear índices o particiones. Pero el sistema generalmente hace un buen trabajo al elegir el plan más eficiente posible para cada consulta. SQL es un lenguaje de dominio de alto nivel. Última modificación: 2025-01-22 17:01

La función de concatenar es una de las funciones de texto de Excel. Se utiliza para unir dos o más palabras o cadenas de texto. Por ejemplo, a veces los datos distribuidos en varias columnas en una hoja de cálculo de Excel son más eficientes de usar cuando se combinan en una columna. Última modificación: 2025-01-22 17:01

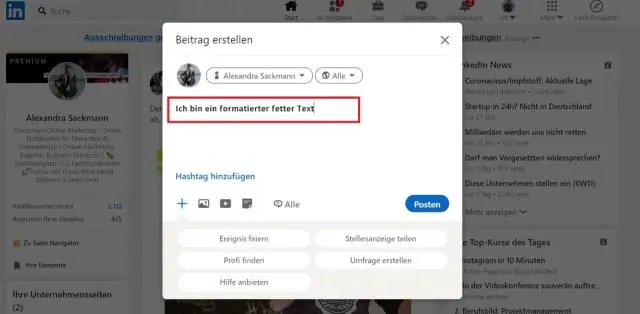

LinkedIn Fonts LinkedIn usa Source Sans exclusivamente (con Arialas una copia de seguridad), específicamente con pesos entre claro y semi-negrita. Última modificación: 2025-01-22 17:01

Dominio para la autenticación básica HTTP El encabezado WWW-Authenticate contiene un atributo de dominio, que identifica el conjunto de recursos a los que se aplicará la información de autenticación solicitada (es decir, el ID de usuario y la contraseña). Los clientes web muestran esta cadena al usuario final cuando solicitan un ID de usuario y una contraseña. Última modificación: 2025-01-22 17:01

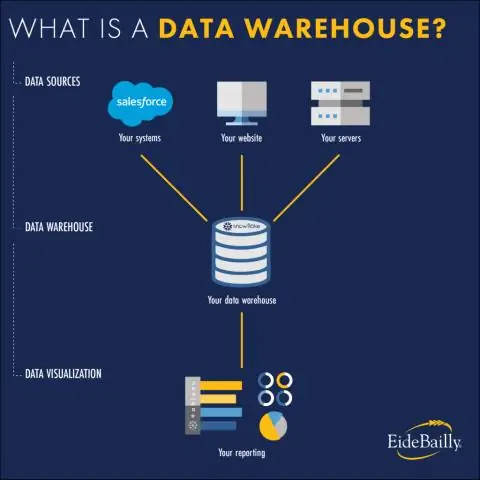

Drill Down y Drill Up (también conocido como Data Drilling) significa navegar en dimensiones jerárquicas de datos almacenados en Data Warehouses. Hay dos formas opuestas de exploración de datos: la obtención de detalles se utiliza dentro del procesamiento analítico en línea (OLAP) para acercar datos más detallados mediante el cambio de dimensiones. Última modificación: 2025-01-22 17:01

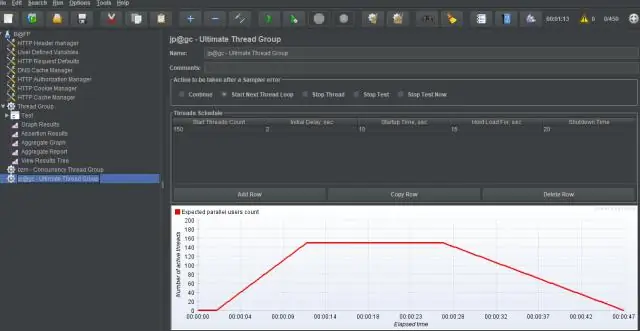

TearDown Thread Group: es una forma especial de Thread Group que se utiliza para realizar las acciones necesarias después de que se completa la ejecución del grupo de subprocesos normal. El comportamiento de los subprocesos mencionados en Configurar grupo de subprocesos es exactamente el mismo que el del grupo de subprocesos normal. Última modificación: 2025-01-22 17:01

¿Cómo borrar la caché en Linux? Borrar solo PageCache. Despeje dentries e inodos. Borrar PageCache, dentries e inodos. sync vaciará el búfer del sistema de archivos. Comando Separado por ";" ejecutar secuencialmente. El shell espera que cada comando termine antes de ejecutar el siguiente comando en la secuencia. Última modificación: 2025-01-22 17:01

Diferentes tipos de pruebas unitarias de pruebas de software. Pruebas de integración. Prueba del sistema. Pruebas de cordura. Prueba de humo. Prueba de interfaz. Pruebas de regresión. Prueba beta / de aceptación. Última modificación: 2025-01-22 17:01

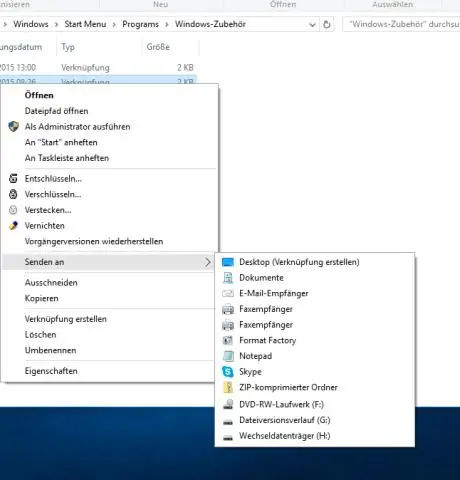

Si desea utilizar programas o aplicaciones de 16 bits para resolver el problema, pruebe este método ejecutándolo en modo compatible. * Haga clic con el botón derecho en el acceso directo de la aplicación para abrir sus Propiedades, vaya a la pestaña Compatibilidad, marque la casilla Reducir el modo de color y seleccione el color de 16 bits (65536), luego haga clic en el botón Aceptar. Última modificación: 2025-01-22 17:01

Tipos de modificadores de acceso. C # proporciona cuatro tipos de modificadores de acceso: privado, público, protegido, interno y dos combinaciones: protegido-interno y privado-protegido. Última modificación: 2025-01-22 17:01

Sí, las VPN son 100% legales en Canadá. No existen leyes que prohíban el uso de VPN en ninguna provincia canadiense. No hace falta decir que lo que haga mientras está conectado a la VPN sigue siendo responsabilidad suya. Última modificación: 2025-01-22 17:01

Edad máxima. La directiva max-age establece la cantidad máxima de tiempo en segundos que se permite que las respuestas obtenidas se usen nuevamente (desde el momento en que se realiza una solicitud). Por ejemplo, max-age = 90 indica que un activo se puede reutilizar (permanece en la caché del navegador) durante los próximos 90 segundos. Última modificación: 2025-01-22 17:01

¿Qué son los oyentes en JMeter? Los JMeterListeners son los elementos del plan de prueba que se utilizan para ver y analizar el resultado de las pruebas de rendimiento en forma tabular o gráfica. También proporcionan las diferentes matrices de tiempo de respuesta (tiempo medio, tiempo mínimo, tiempo máximo, etc.) de una solicitud de muestra. Última modificación: 2025-01-22 17:01

Archivos que contienen el. 4 se asocian más comúnmente con el programa de software de reconocimiento de voz IBM Embedded ViaVoice. 4 archivos que utiliza esta aplicación contienen datos de secuencia de comandos específicos del idioma a los que hace referencia el software. los. Última modificación: 2025-01-22 17:01

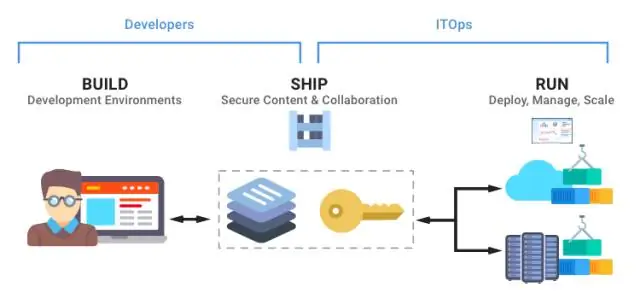

Docker, una herramienta de administración de contenedores, se utiliza en DevOps para administrar partes de software como contenedores aislados y autosuficientes, que se pueden implementar y ejecutar en cualquier entorno. Docker reduce la inversión y el valor entre Dev y Ops en la implementación continua, lo que elimina los gastos generales y reduce los costos operativos. Última modificación: 2025-01-22 17:01

Vaya a Panel de control> Programas> Programas y funciones. Vaya a Funciones de Windows y desactive Internet Explorer11. Luego haga clic en Mostrar actualizaciones instaladas. Busque Internet Explorer. Haga clic con el botón derecho en Internet Explorer 11> Desinstalar. Haga lo mismo con Internet Explorer 10. Reinicie su computadora. Última modificación: 2025-01-22 17:01

Hay un par de formas de ver si el dominio que desea está disponible. Primero, simplemente escriba la URL en la búsqueda deName.com; le diremos si el dominio se puede registrar o no. O busque el dominio en la búsqueda de Whois. Última modificación: 2025-01-22 17:01

Se anunció junto con el iPad Pro el 9 de septiembre de 2015 y se lanzó el mismo día. El iPad Mini4, que reemplazó al iPad Mini 3, se suspendió el 18 de marzo de 2019, cuando fue reemplazado por el iPad Mini de quinta generación. Última modificación: 2025-01-22 17:01

Interrupciones en PIC PIC18F452 Externo: Interrupción externa activada por flanco en los pines INT0, INT1 e INT2 (RB0, RB1 y RB2). Los pines PORTB cambian interrupciones (cualquiera de los pines RB4 – RB7 cambia de estado) Interrupción de desbordamiento del temporizador 0. Interrupción de desbordamiento del temporizador 1. Interrupción de desbordamiento del temporizador 2. Interrupción de desbordamiento del temporizador 3. Última modificación: 2025-06-01 05:06

Después de abrir WeChat para WindowsonPC, puede escanear el código QR de Windows abriendo WeChat en su móvil, seleccionando '+' en la esquina superior derecha> Escanear y confirmando su inicio de sesión. Nota: en este momento no es posible iniciar sesión en WebWeChat y WeChat para Windows con la misma cuenta al mismo tiempo. Última modificación: 2025-01-22 17:01

Por lo tanto, podemos convertir la unidad de medida de pie a pulgada multiplicando 12. Paso 1: En CellC2 ingrese la fórmula = A2 * 12, y presione la tecla Enter. Paso 2: Haga clic en la celda C2, arrastre el controlador de relleno a través de los rangos que completará esta fórmula. Luego verá que todas las medidas del pie se convierten a pulgadas. Última modificación: 2025-01-22 17:01

1970 Posteriormente, también cabe preguntarse, ¿cuándo se creó el modelo de cascada? 1970, También cabe preguntarse, ¿cuándo se introdujo la metodología ágil? Ágil no es de ninguna manera crítico con metodologías de desarrollo desarrollado en los años setenta y ochenta en respuesta a los enfoques caóticos y no planificados que se utilizaban a menudo en los primeros días de software .. Última modificación: 2025-01-22 17:01

Elija Menú -> Insertar -> Dibujo. Arrastre / suelte, Ctrl - V o haga clic con el botón derecho y pegue su imagen. Haga clic en el botón 'Cuadro de texto' cerca de la parte superior. Dibuja el cuadro de texto debajo de tu imagen, agrega algo de texto. Establezca la fuente / formato de las letras con el botón 'más' en la parte superior izquierda. Última modificación: 2025-01-22 17:01

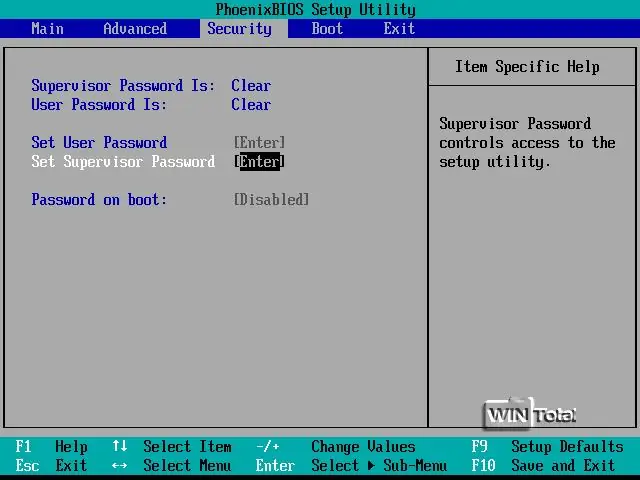

Para restablecer la configuración de CMOS o BIOS de su computadora a la configuración predeterminada, siga los pasos a continuación. Ingrese a la configuración de CMOS. En la configuración de CMOS, busque una opción para restablecer los valores de CMOS a la configuración predeterminada o una opción para cargar los valores predeterminados a prueba de fallas. Última modificación: 2025-01-22 17:01

Join es un método de sincronización que bloquea el subproceso que llama (es decir, el subproceso que llama al método) hasta que se completa el subproceso cuyo método Join se llama. Utilice este método para asegurarse de que se haya terminado un hilo. La persona que llama se bloqueará indefinidamente si el hilo no termina. Última modificación: 2025-01-22 17:01

Siga los pasos a continuación para confirmar si la tecnología de virtualización está disponible en su sistema: Presione Ctrl + Alt + Supr. Seleccione Administrador de tareas. Haga clic en la pestaña Rendimiento. Haga clic en CPU. El estado aparecerá debajo del gráfico y dirá 'Virtualización: habilitada' si esta función está habilitada. Última modificación: 2025-01-22 17:01

Snap anunció hoy que lanzará cuatro nuevas API, incluida una API de inicio de sesión de Snap que permitirá a las personas usar su nombre de usuario de Snapchat para crear cuentas en otras aplicaciones, y lo que equivale a una API de cámara Snap, que permitirá a las personas compartir cosas de otras aplicaciones directamente. a su historia de Snapchat. Última modificación: 2025-01-22 17:01

NET Streams constan de tres operaciones fundamentales (por supuesto, las clases basadas en Streams pueden extenderse a lo que requiera el usuario). Primero, se puede leer una secuencia. La lectura se define como la transferencia de datos desde la secuencia a otra ubicación, como una matriz de bytes o cualquier otra construcción que pueda contener datos. Última modificación: 2025-01-22 17:01

Si los archivos están en la caché, CloudFront reenvía los archivos al POP que los solicitó. Tan pronto como llega el primer byte de la ubicación de la caché de borde regional, CloudFront comienza a reenviar los archivos al usuario. CloudFront también agrega los archivos a la caché en el POP para la próxima vez que alguien los solicite. Última modificación: 2025-01-22 17:01