El auricular ingresa al modo de emparejamiento automáticamente. Cuando empareja un segundo dispositivo o un dispositivo posterior (el auricular tiene información de emparejamiento para otros dispositivos), presione y mantenga presionado el botón de ENCENDIDO durante aproximadamente 7 segundos. Asegúrese de que el indicador parpadee en azul y rojo alternativamente después de soltar el botón. Última modificación: 2025-01-22 17:01

Ella ha estado en el lado receptor de otros ataques fulminantes y virulentos de las columnistas. Uno o dos se volvieron mordaces en sus críticas públicas, y uno lo acusó anónimamente de fraude. Trataré de no tomarme personalmente su ataque virulento a la película y espero que el público forme sus propias opiniones. Última modificación: 2025-01-22 17:01

La API de SOAP proporciona una interfaz de servicios web basada en SOAP potente, conveniente y sencilla para interactuar con Salesforce. Puede utilizar la API de SOAP para crear, recuperar, actualizar o eliminar registros. También puede utilizar la API de SOAP para realizar búsquedas y mucho más. Utilice la API de SOAP en cualquier idioma que admita servicios web. Última modificación: 2025-01-22 17:01

Para conectarse a Athena, debe seleccionar el conector ODBC que configuró en el Paso 1. Power BI Desktop le permite importar datos especificando un Nombre de origen de datos (DSN) o una cadena de conexión a través de ODBC. Como opción, también puede especificar una instrucción SQL para ejecutar contra el controlador ODBC. ¡Eso es. Última modificación: 2025-01-22 17:01

Para comenzar a usar Postman, vaya a Aplicaciones -> Postman e inicie Postman en Linux o simplemente puede ejecutar el siguiente comando. Última modificación: 2025-01-22 17:01

PHP es un lenguaje de programación del lado del servidor. que se utiliza para desarrollar sitios web estáticos o sitios web dinámicos o aplicaciones web. PHP significa preprocesador de hipertexto, que en primer lugar significa páginas de inicio personales. Los scripts PHP solo se pueden interpretar en un servidor que tenga PHP instalado. Última modificación: 2025-01-22 17:01

La videoconferencia de escritorio es una forma de videoconferencia en la que todos los componentes de la plataforma de hardware y software están contenidos en una computadora de escritorio. Última modificación: 2025-01-22 17:01

Dentro de las áreas principales del procesamiento científico y comercial, se utilizan diferentes métodos para aplicar los pasos del procesamiento a los datos. Los tres tipos principales de procesamiento de datos que vamos a discutir son procesamiento de datos automático / manual, por lotes y en tiempo real. Última modificación: 2025-01-22 17:01

El factor de forma del disco duro (factor de forma de la unidad de disco duro) es el tamaño o la geometría de un dispositivo de almacenamiento de datos equipado con uno o más platos giratorios con revestimiento magnético y uno o más brazos actuadores móviles con cabezales magnéticos para leer y escribir información. Última modificación: 2025-01-22 17:01

Si hace clic en Ver todo en Messenger desde Facebook, o va directamente a messenger.com, su bandeja de entrada tiene un formato ligeramente diferente. Haga clic en el icono de configuración en la parte superior izquierda de su navegador y seleccione Solicitudes de mensaje. Desplácese hacia abajo más allá de todas las solicitudes de mensajes y puede hacer clic para ver los mensajes filtrados. Última modificación: 2025-01-22 17:01

Throwable es una clase que no se encuentra en la interfaz java. Por lo tanto, la clase Throwable es la clase principal de todo tipo de errores y excepciones en el lenguaje Java. Los objetos que son instancias de esta clase (o una de sus clases secundarias) solo son lanzados por la JVM o pueden ser lanzados por la sentencia throw de Java. Última modificación: 2025-01-22 17:01

La versión corta es que TKIP es un estándar de cifrado más antiguo utilizado por el estándar WPA. AES es una nueva solución de cifrado Wi-Fien utilizada por el nuevo y seguro estándar WPA2. Entonces, "WPA2" no siempre significa WPA2-AES. Sin embargo, en dispositivos sin una opción visible "TKIP" o "AES", WPA2 es generalmente sinónimo de WPA2-AES. Última modificación: 2025-01-22 17:01

Para verificar si una aplicación es lo suficientemente rápida y eficiente, utilizamos pruebas de rendimiento del lado del cliente. Esto significa comprobar el tiempo de respuesta de una aplicación web desde el punto de vista de un solo usuario. Ejecutamos estas pruebas en dos escenarios: Un usuario que ingresa a la página web por primera vez (sin caché). Última modificación: 2025-01-22 17:01

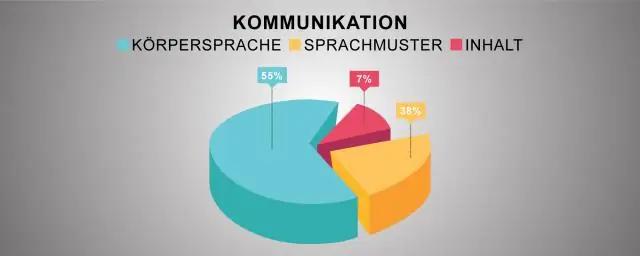

La comunicación no verbal se compone de tono de voz, lenguaje corporal, gestos, contacto visual, expresión facial y proximidad. Estos elementos dan un significado e intención más profundos a sus palabras. Los gestos se utilizan a menudo para enfatizar un punto. Las expresiones faciales transmiten emoción. Última modificación: 2025-01-22 17:01

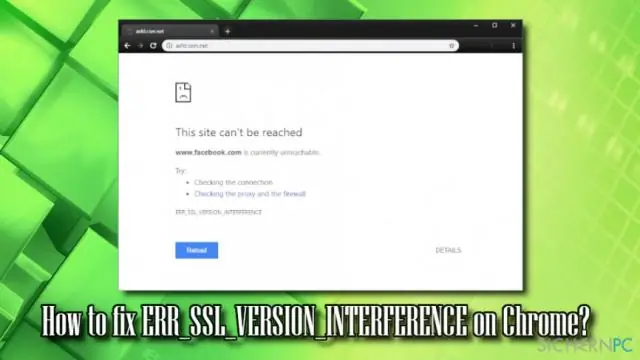

Cómo deshabilitar versiones desactualizadas de SSL / TLS en Apache Use vi (o vim) para editar ssl. Busque la sección Soporte del protocolo SSL: Comente la línea SSLProtocol all -SSLv2 -SSLv3, agregando un símbolo de almohadilla delante de ella. Agregue una línea debajo: Hemos deshabilitado TLS 1.0 / 1.1 y SSL 2.0 / 3.0, y estamos investigando más a fondo SSL Cipher Suite. Última modificación: 2025-01-22 17:01

Pasos Abra su carpeta y asegúrese de que los íconos grandes o los íconos extragrandes estén seleccionados en las opciones de visualización. Haga clic en Organizar> Opciones de carpeta y búsqueda. Haga clic en la pestaña Ver. Desmarque 'Mostrar siempre iconos, nunca miniaturas' y Aplicar. Actualiza la carpeta y verifica el estado. Última modificación: 2025-01-22 17:01

Pasos para mover máquinas virtuales de Azure Verifique los requisitos previos. Prepare las máquinas virtuales de origen. Prepare la región de destino. Copie los datos en la región de destino. Use la tecnología de replicación de Azure Site Recovery para copiar datos de la máquina virtual de origen a la región de destino. Prueba la configuración. Realiza la mudanza. Descartar los recursos en la región de origen. Última modificación: 2025-01-22 17:01

Lo más importante a tener en cuenta acerca de NOT EXISTS y NOT IN es que, a diferencia de EXISTS e IN, no son equivalentes en todos los casos. Específicamente, cuando están involucrados NULL, devolverán resultados diferentes. Para ser totalmente específico, cuando la subconsulta devuelve incluso un nulo, NOT IN no coincidirá con ninguna fila. Última modificación: 2025-01-22 17:01

Un booleano es un tipo de datos que puede almacenar un valor verdadero o falso. Esto a menudo se almacena como 1 (verdadero) o 0 (falso). Lleva el nombre de George Boole, quien definió por primera vez un sistema algebraico de lógica en el siglo XIX. Los valores booleanos son comunes en los lenguajes de programación, pero ¿existen en SQL?. Última modificación: 2025-01-22 17:01

Registros de recursos Tipo Id. De tipo. (decimal) Descripción MX 15 Registro de intercambio de correo NAPTR 35 Puntero de autoridad de nombres NS 2 Registro del servidor de nombres NSEC 47 Siguiente registro seguro. Última modificación: 2025-01-22 17:01

Una nota general: polinomios La potencia más alta de la variable que ocurre en el polinomio se llama grado de un polinomio. El término principal es el término con la potencia más alta y su coeficiente se llama coeficiente principal. Última modificación: 2025-01-22 17:01

Falta la aplicación de la cámara en el iPhone o iPad. Abra "Configuración". En iOS12 y superior, elija "Tiempo de pantalla"> "Privacidad y restricciones de contenido"> "Aplicaciones permitidas". En iOS 11 y versiones anteriores, elija "General"> "Restricciones". Asegúrese de que la "Cámara" no esté restringida. Debe estar configurado en "Activado". Última modificación: 2025-01-22 17:01

Anti-golpes. Golpear es un proceso de hacer que los pasadores salten por encima de la línea de corte para obtener acceso. Las cerraduras antigolpes funcionan al tener más pines y llaves hechas especialmente, con pilas de pines poco profundas para evitar que 'salten' o cerraduras que tienen barras laterales programables y sin pasadores superiores. Última modificación: 2025-01-22 17:01

Para que una expresión sea un término polinomial, cualquier variable en la expresión debe tener potencias de números enteros (o de lo contrario la potencia "entendida" de 1, como en x1, que normalmente se escribe como x). Un número simple también puede ser un término polinomial. Última modificación: 2025-01-22 17:01

Inicie bitbucket.org, inicie sesión en su cuenta, seleccione el repositorio que desea importar. seleccione HTTPS y copie el enlace. Inicie Android Studio. seleccione 'Ver el proyecto desde Control de versiones' pegue el enlace, complete la otra información que se le solicite y confirme. Última modificación: 2025-01-22 17:01

EMF es una extensión de archivo para Enhanced MetaFile, un formato de archivo de cola utilizado en la impresión por el sistema operativo Windows. Cuando se envía un trabajo de impresión a la impresora, si ya está imprimiendo otro archivo, la computadora lee el nuevo archivo y lo almacena, generalmente en el disco duro o en la memoria, para imprimirlo más tarde. Última modificación: 2025-01-22 17:01

Cómo revisar su correo de voz de Google desde otro teléfono Marque su número de Google Voice y espere a que comience su mensaje de saludo. Presione la tecla de asterisco en el teclado del teléfono. Ingrese su número de identificación personal de cuatro dígitos. Google Voice: Introducción: Consulta de mensajes de correo de voz. Jupiterimages / Brand X Pictures / Getty Images. Última modificación: 2025-01-22 17:01

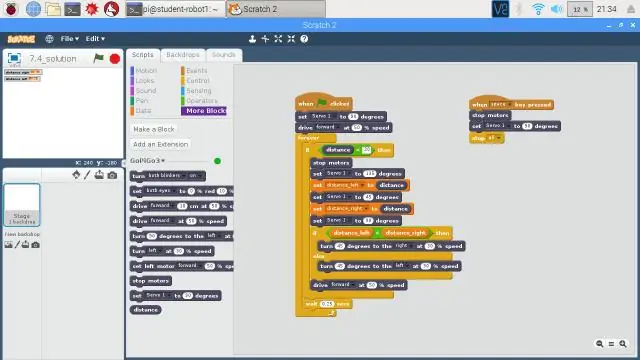

El editor fuera de línea de Scratch 2.0 es una aversión a Scratch 2.0 que se puede descargar e instalar en una computadora, en lugar de usarse en un navegador web como el editor en línea. Última modificación: 2025-01-22 17:01

Cómo probar la continuidad Gire el dial al modo de prueba de continuidad (si es necesario, presione el botón de continuidad. Primero inserte el cable de prueba negro en el enchufe COM. Luego inserte el cable rojo en el enchufe VΩ. Con el circuito desenergizado, conecte los cables de prueba a través del componente que se está probando. Última modificación: 2025-01-22 17:01

Palabra clave final en java. En primer lugar, final es un modificador de no acceso aplicable solo a una variable, un método o una clase. A continuación se muestran diferentes contextos en los que se utiliza final. Variables finales. Cuando se declara una variable con la palabra clave final, su valor no se puede modificar, esencialmente, una constante. Última modificación: 2025-01-22 17:01

El mensaje de error "El motor de base de datos Microsoft Jet detuvo el proceso porque usted y otro usuario están intentando abrir el mismo archivo [o cambiar los mismos datos al mismo tiempo]" indica que uno de los archivos de datos locales que CTI Navigator está configurado para usar (impuestos, datos de listas, diccionario o formato de datos). Última modificación: 2025-01-22 17:01

Paso 1) Para crear un nuevo usuario en SAP HANA Studio, vaya a la pestaña de seguridad como se muestra a continuación y siga los siguientes pasos; Vaya al nodo de seguridad. Paso 2) Aparece una pantalla de creación de usuario. Introduzca su nombre de usuario. Ingrese la contraseña del usuario. Estos son mecanismos de autenticación, de forma predeterminada, el nombre de usuario / contraseña se utiliza para la autenticación. Última modificación: 2025-01-22 17:01

RGB. Significa 'Rojo Verde Azul'. RGB se refiere a tres tonos de luz que se pueden mezclar para crear diferentes colores. El modelo de color RGB es un modelo "aditivo". Cuando se mezcla el 100% de cada color, se crea una luz blanca. Última modificación: 2025-01-22 17:01

Apache Portable Runtime (APR) es una biblioteca de soporte para el servidor web Apache. Proporciona un conjunto de API que se asignan al sistema operativo subyacente. Cuando el sistema operativo no admita una función en particular, APR proporcionará un reemplazo. Por lo tanto, el APR se puede utilizar para hacer que un programa sea verdaderamente portátil entre plataformas. Última modificación: 2025-01-22 17:01

Los accesorios SharkBite vienen con un refuerzo PEX precargado en el accesorio para PEX, PE-RT y HDPE. No es necesario quitar el endurecedor PEX para aplicaciones de cobre o CPVC. Empuje el accesorio hasta la marca de inserción que acaba de hacer en la tubería. Ahora, abre el agua y comprueba la conexión. Última modificación: 2025-01-22 17:01

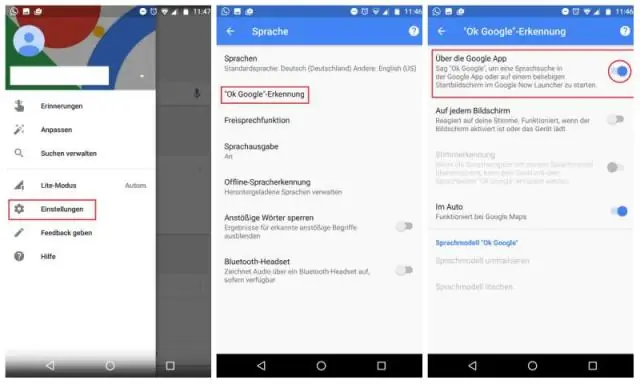

Si desea que el Asistente de Google deje de escuchar, pero aún desea poder escribir sus preguntas, vaya a Configuración> Asistente de Google (desplácese hacia abajo un montón)> Micrófono> Deslice el interruptor a la posición de apagado (para que no vea el verde). Última modificación: 2025-01-22 17:01

Con un cuerpo liviano similar a una DSLR, la SX530 HS (precio de lista de $ 430) es una compañera útil para sus viajes, caminatas por la naturaleza y vacaciones familiares. También tiene controles manuales para los fotógrafos más avanzados y capacidades de Wi-Fi y NFC para compartir fotos más fácilmente. Última modificación: 2025-01-22 17:01

IPX / SPX es un protocolo enrutable, lo que significa que los datos que entrega pueden moverse de una red a otra. Debido a que Internet es tan popular, incluso las redes Novell hoy en día no ejecutan IPX / SPX, sino que ejecutan TCP / IP (consulte la siguiente sección para obtener información sobre TCP / IP). Última modificación: 2025-01-22 17:01

Asesor de seguridad calificado (QSA) es una designación otorgada por el Consejo de estándares de seguridad de PCI a aquellas personas que cumplen con los requisitos específicos de educación en seguridad de la información, han recibido la capacitación adecuada del Consejo de estándares de seguridad de PCI, son empleados de un Asesor de seguridad calificado (QSA). Última modificación: 2025-01-22 17:01

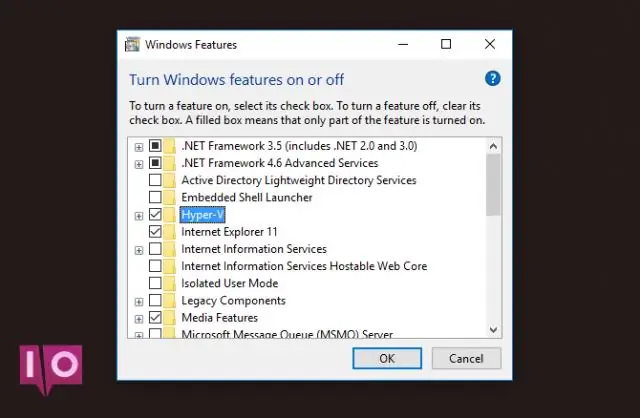

Hyper-V puede ejecutar no solo máquinas virtuales Windowsbutalso Linux. Puede ejecutar un número ilimitado de máquinas virtuales Linux en su servidor Hyper-V porque la mayoría de las distribuciones de Linux son gratuitas y de código abierto. Última modificación: 2025-01-22 17:01