Muchas veces los dos términos se usan indistintamente, ya que son más o menos lo mismo. Esto es muy inexacto, ya que la web profunda solo se refiere a páginas no indexadas, mientras que la web oscura se refiere a páginas que no están indexadas y están involucradas en nichos ilegales. Última modificación: 2025-01-22 17:01

Una vez que la luz naranja se apaga, significa que está completamente cargada y debería dejar de cargarse. Última modificación: 2025-01-22 17:01

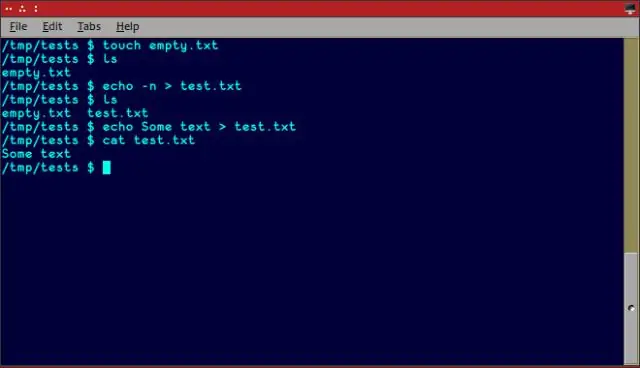

El comando táctil es un comando estándar que se usa en el sistema operativo UNIX / Linux que se usa para crear, cambiar y modificar las marcas de tiempo de un archivo. Última modificación: 2025-01-22 17:01

Hay varias ventajas de los sistemas de gestión de bases de datos. Entre ellos, los principales son la redundancia y la coherencia de los datos, el intercambio de datos, las restricciones de integridad y una mayor seguridad. Última modificación: 2025-01-22 17:01

Una muesca es esencialmente un recorte, en la parte superior, de una parte de la pantalla. El primero es el cambio hacia biseles mínimos: la mayoría de los teléfonos lanzados desde 2017 tienen marcos más delgados alrededor de la pantalla, por lo que son más compactos, y los fabricantes de teléfonos pueden aumentar el tamaño de la pantalla. Última modificación: 2025-01-22 17:01

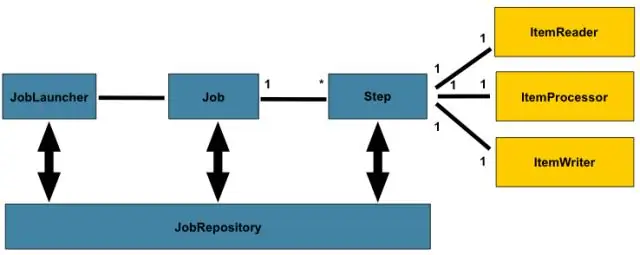

Un ExecutionContext es un conjunto de pares clave-valor que contiene información que tiene como ámbito StepExecution o JobExecution. Spring Batch conserva ExecutionContext, que ayuda en los casos en los que desea reiniciar una ejecución por lotes (por ejemplo, cuando se ha producido un error fatal, etc.). Última modificación: 2025-01-22 17:01

Las cerraduras de seguridad Banham son dispositivos de cierre de alta calidad que mantienen seguras las propiedades residenciales y comerciales. Las cerraduras de seguridad Banham son B.S. 3621 e incluyen una gama de cerrojos de cerrojo y cerraduras de bloqueo mutuo, que están codificados para pasar con la misma llave. Última modificación: 2025-01-22 17:01

¿Cuáles son algunas de las mejores prácticas de seguridad de API más comunes? Usa tokens. Establezca identidades confiables y luego controle el acceso a los servicios y recursos mediante el uso de tokens asignados a esas identidades. Utilice cifrado y firmas. Identifica vulnerabilidades. Utilice cuotas y estrangulamiento. Utilice una puerta de enlace API. Última modificación: 2025-01-22 17:01

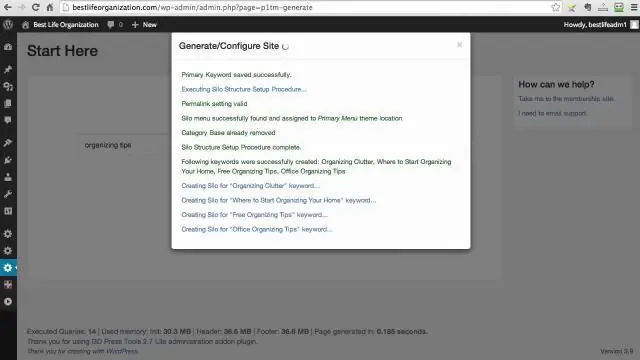

Guía definitiva para obtener tráfico (GRATIS) de Facebook: paso a paso, agregue enlaces a su sitio. Dale a tu audiencia lo que quiere. Obtenga consejos de expertos sobre cómo optimizar el rendimiento de la página. Encuentra contenido de alto rendimiento con Buzzsumo. Crea una ventana emergente de Facebook. Utilice contenido interactivo. Utilice video en vivo. Agrega una llamada a la acción a tus publicaciones de Facebook. Última modificación: 2025-01-22 17:01

Documentación de la API de SDL Language Cloud. La API permite a los desarrolladores enviar contenido para su traducción a través de la plataforma de traducción de SDL Language Cloud. La API permite a los desarrolladores ofrecer traducción como un servicio dentro de sus propias aplicaciones accediendo a la tecnología patentada de traducción automática de SDL. Última modificación: 2025-01-22 17:01

Descripción del producto. Este adaptador CVBS AV a HDMI (AV 2 HDMI) es un convertidor universal para entrada compuesta analógica a salida HDMI 1080p (60HZ). Convierte señales RCA (AV, compuesto, CVBS) en señales HDMI para que pueda ver su video en un televisor moderno. Última modificación: 2025-01-22 17:01

Los datos, en el contexto de las bases de datos, se refieren a todos los elementos individuales que se almacenan en una base de datos, ya sea individualmente o como un conjunto. Los datos en una base de datos se almacenan principalmente en tablas de la base de datos, que se organizan en columnas que dictan los tipos de datos almacenados en ella. Última modificación: 2025-01-22 17:01

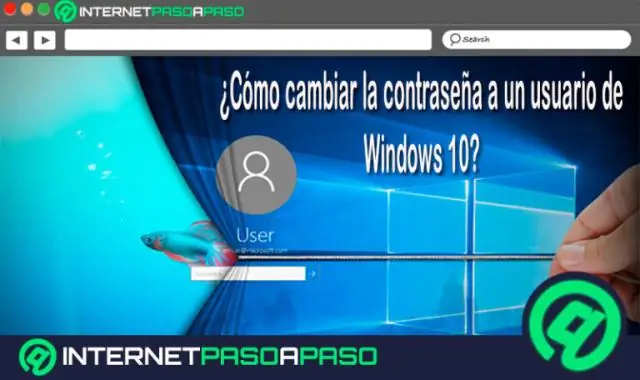

Seleccione el sistema operativo predeterminado dentro de Windows 10 En el cuadro Ejecutar, escriba Msconfig y luego presione la tecla Enter. Paso 2: Cambie a la pestaña Arranque haciendo clic en la misma. Paso 3: Seleccione el sistema operativo que desea establecer como sistema operativo predeterminado en el menú de inicio y luego haga clic en Establecer como opción predeterminada. Última modificación: 2025-01-22 17:01

2 respuestas. El CRAWLER crea los metadatos que permiten que GLUE y servicios como ATHENA vean la información de S3 como una base de datos con tablas. Es decir, le permite crear el catálogo de pegamento. De esta forma puedes ver la información que tiene s3 como una base de datos compuesta por varias tablas. Última modificación: 2025-01-22 17:01

Editor Seleccione el mapa de teclas que desea cambiar y haga clic en las flechas blancas para abrir el árbol del mapa de teclas. Seleccione qué entrada controlará la función. Cambie las teclas de acceso rápido como desee. Simplemente haga clic en la entrada de acceso directo e ingrese el nuevo acceso directo. Última modificación: 2025-01-22 17:01

Si recibe una revista que no desea por correo, debe haber información de contacto en la misma revista que puede usar para cancelar la suscripción. También puede tachar su dirección, escribir 'Cancelar' y 'Devolver al remitente' y dejar la revista en el buzón. Última modificación: 2025-01-22 17:01

Puede deshacer los cambios que aún no están comprometidos con el control de código fuente. En el Explorador de objetos, haga clic con el botón derecho en el objeto, carpeta o base de datos con los cambios que desea deshacer, seleccione Otras tareas de control de código fuente SQL> Deshacer cambios. Seleccione los objetos con cambios que desea deshacer y haga clic en Deshacer cambios. Última modificación: 2025-01-22 17:01

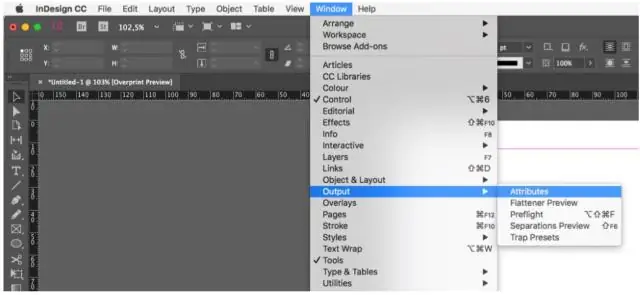

¿Qué es la sobreimpresión? La sobreimpresión significa que un color se imprime directamente sobre otro color. A veces, en la impresión, tiene sentido permitir que los objetos superiores de una pieza se impriman directamente sobre otros objetos completamente impresos. Última modificación: 2025-01-22 17:01

DLC: el código de longitud de datos (DLC) de 4 bits contiene el número de bytes de datos que se transmiten. EOF: este campo de 7 bits de fin de trama (EOF) marca el final de una trama CAN (mensaje) y deshabilita el relleno de bits, lo que indica un error de relleno cuando es dominante. Última modificación: 2025-06-01 05:06

Para prepararse para el examen AP Cálculo AB de la mejor manera, tenga en cuenta estos tres consejos durante su revisión: Memorice fórmulas importantes. Sepa cómo usar su calculadora. Acostúmbrate a mostrar todo tu trabajo. El examen en sí cubre tres temas principales: Límites. Derivados. Integrales y el teorema fundamental del cálculo. Última modificación: 2025-01-22 17:01

Los 10 principales competidores del grupo competitivo de Alteryx son Dataiku, MicroStrategy, Talend, Tableau, TIBCO, Trifacta, Domo, Sisense, Chartio y Datameer. Juntos han recaudado más de 2.500 millones entre sus 13.1K empleados estimados. Alteryx tiene 800 empleados y ocupa el cuarto lugar entre sus 10 principales competidores. Última modificación: 2025-01-22 17:01

El grupo de trabajo tiene inicios de sesión más rápidos y confiables, el dominio tiene inicios de sesión más lentos y si el servidor cae, usted está atascado. Con el acceso basado en dominios, es más fácil administrar usuarios, implementar actualizaciones y administrar copias de seguridad (especialmente cuando se usa la redirección de carpetas). Última modificación: 2025-01-22 17:01

Rápido. js es un marco de trabajo de servidor de aplicaciones web Node js, que está diseñado específicamente para crear aplicaciones web de una sola página, de varias páginas e híbridas. Se ha convertido en el marco de servidor estándar para node. js. Última modificación: 2025-01-22 17:01

Esencialmente, la superfunción se puede usar para obtener acceso a métodos heredados, de una clase principal o hermana, que se ha sobrescrito en un objeto de clase. O, como dice la documentación oficial de Python: "[Super se usa para] devolver un objeto proxy que delega las llamadas a métodos a una clase de tipo padre o hermana. Última modificación: 2025-01-22 17:01

La pantalla suele ser el componente que más energía consume en cualquier teléfono debido a la luz de fondo. Los OLED muestran colores más vibrantes, tienen negros más profundos y blancos más brillantes y una mayor relación de contraste, por lo que la mayoría de las personas los encuentran superiores a los LCD. Última modificación: 2025-01-22 17:01

2. Escribiendo su primer programa C / C ++ en Eclipse Paso 0: Ejecute Eclipse. Inicie Eclipse ejecutando 'eclipse.exe' en el directorio de instalación de Eclipse. Paso 1: cree un nuevo proyecto de C ++. Paso 2: Escriba un programa C ++ Hello-world. Paso 3: compilar / construir. Paso 4: Ejecutar. Última modificación: 2025-01-22 17:01

Copia de seguridad y restauración de Google ™: Samsung Galaxy Note®3 Desde una pantalla de inicio, presiona Aplicaciones (ubicado en la parte inferior derecha). En la pestaña Aplicaciones, toque Configuración. Toca Hacer copia de seguridad y restablecer. Presiona Hacer copia de seguridad de mis datos para habilitar o deshabilitar. Presiona Cuenta de respaldo. Toque la cuenta correspondiente. Toque Restauración automática para habilitar o deshabilitar. Última modificación: 2025-01-22 17:01

Los controles técnicos son controles de seguridad que ejecuta el sistema informático. Los controles pueden proporcionar protección automatizada contra el acceso no autorizado o el uso indebido, facilitar la detección de violaciones de seguridad y respaldar los requisitos de seguridad para aplicaciones y datos. Última modificación: 2025-01-22 17:01

(Μ) Del griego mikros que significa 'pequeño', un prefijo que significa 'extremadamente pequeño'. Unido a las unidades SI, denota la unidad × 10 &menos; 6. 2. En las ciencias de la Tierra, micro- es un prefijo aplicado en sentido estricto a texturas ígneas muy finas. Última modificación: 2025-01-22 17:01

La depuración es una parte importante en cualquier desarrollo de programación. En Apex, tenemos ciertas herramientas que se pueden usar para depurar. Uno de ellos es el sistema. método debug () que imprime el valor y la salida de la variable en los registros de depuración. Última modificación: 2025-01-22 17:01

La forma original de cambiar el tamaño de fuente Encienda su Kindle. Desliza para desbloquear. Toca la parte superior de la pantalla. Seleccione el gráfico "Aa". Ajuste el texto al tamaño que desee o cambie las fuentes por completo (Caecilia es un poco más grande y más fácil de leer que Futura, por ejemplo, y Helvetica es más audaz). Última modificación: 2025-01-22 17:01

El método compareTo () funciona devolviendo un valor int que es positivo, negativo o cero. Compara el objeto haciendo la llamada al objeto que es el argumento. Un número negativo significa que el objeto que realiza la llamada es "menor" que el argumento. Última modificación: 2025-01-22 17:01

Guarde un archivo PDF adjunto a un correo electrónico o en un sitio web En su iPhone, iPad o iPad touch, toque el PDF para abrirlo. Toque el botón de compartir. Toca Copiar en libros. Última modificación: 2025-01-22 17:01

Las copias en blanco y negro cuestan $ 0.08 por cara, por lo que una copia de 300 páginas en blanco y negro en papel bond blanco estándar 28 # costaría $ 24.00 más impuestos. Doble cara sería el doble. Las copias a color cuestan $ 0,89 por cara, por lo que 300 páginas a una cara en papel blanco n. ° 28 serían $ 267,00 más impuestos. Última modificación: 2025-01-22 17:01

Los administradores de redes y sistemas informáticos son responsables del funcionamiento diario de estas redes. Organizan, instalan y dan soporte a los sistemas informáticos de una organización, incluidas las redes de área local (LAN), las redes de área amplia (WAN), los segmentos de red, las intranets y otros sistemas de comunicación de datos. Última modificación: 2025-01-22 17:01

Para editar el navegador predeterminado, en el menú Configuración, deslícese hasta DISPOSITIVO, luego toque Aplicaciones. Toque Aplicaciones predeterminadas. Toque Aplicación del navegador. Toque el navegador deseado. Última modificación: 2025-01-22 17:01

Una curva de Bézier (pronunciada 'bez-E-A') es una línea o 'ruta' que se usa para crear gráficos vectoriales. Consta de dos o más puntos de control, que definen el tamaño y la forma de la línea. Los primeros y últimos puntos marcan el comienzo y el final del camino, mientras que los puntos intermedios definen la curvatura del camino. Última modificación: 2025-01-22 17:01

Sí, hay millones de cerraduras con la misma llave. Piénselo de esta manera Master Lock tiene 8 profundidades y cuatro pines para la mayoría de sus cerraduras. 8x8x8x8 = 4096 posibles permutaciones de clave, incluidas las claves que superan MACS (Especificaciones máximas de corte adyacente). El número real es menor que eso. Última modificación: 2025-01-22 17:01

La herramienta de administración remota es un software que ayuda al pirata informático a recibir el control total del dispositivo objetivo. Una herramienta de administración remota (o RAT) es un programa que utilizan los piratas informáticos u otras personas para conectarse a una computadora a través de Internet o de una red local de forma remota. Última modificación: 2025-01-22 17:01

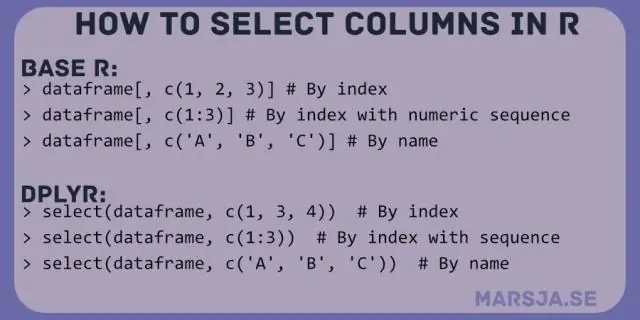

Select () se usa para tomar un subconjunto de un marco de datos por columnas. select () toma un marco de datos como su primer argumento, y los nombres sin comillas de las columnas de ese marco de datos en otros argumentos. Última modificación: 2025-01-22 17:01