Coloquial de estilo de escritura informal: la escritura informal es similar a una conversación hablada. La escritura informal puede incluir jerga, figuras retóricas, sintaxis rota, apartes, etc. La escritura informal toma un tono personal como si estuviera hablando directamente a su audiencia (el lector). Última modificación: 2025-01-22 17:01

Estos incluyen: Galaxy S6, Galaxy S6 Edge, Galaxy S6Edge +, Samsung Galaxy Note 5, Galaxy S7, Galaxy S7 Edge, Galaxy S8, Galaxy S8 +. Pero no se preocupe, si tiene un teléfono Samsung, no está limitado solo a los auriculares Gear VR. Los teléfonos Samsung Android son compatibles con otros auriculares disponibles en el mercado. Última modificación: 2025-01-22 17:01

La última vacante en el secretario subalterno del Tribunal Superior de Bombay y Steno Declare para utilizar la fuente Krutidev para la prueba de mecanografía. Shivajifont es la fuente más común para escritura marathi. Última modificación: 2025-01-22 17:01

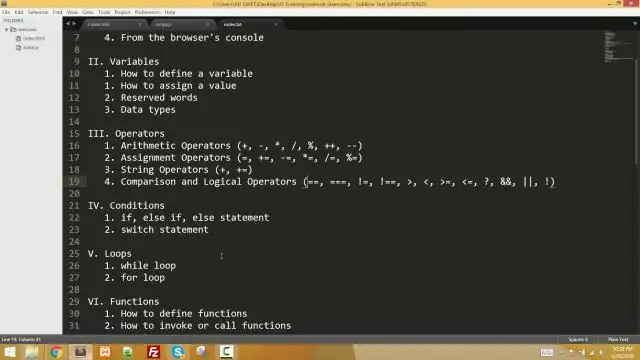

El atributo de método especifica cómo enviar datos de formulario (los datos de formulario se envían a la página especificada en el atributo de acción). Los datos del formulario se pueden enviar como variables de URL (con método = 'obtener') o como transacción de publicación HTTP (con método = 'publicación'). Notas sobre GET: agrega datos de formulario a la URL en pares de nombre / valor. Última modificación: 2025-01-22 17:01

Juega Apex Legends en macOS En los foros dedicados a Apex Legends, algunos jugadores se preguntan si es posible jugarlo desde una Mac. Oficialmente, la respuesta es NO. Electronic Arts no ofrece clientes macOS para Apex Legends. Sin embargo, hay varios consejos para jugar al juego de disparos Battleroyale de EA en una computadora macOS. Última modificación: 2025-01-22 17:01

Nomad Open Source y características empresariales Nomad Open Source aborda la complejidad técnica de la orquestación de cargas de trabajo en la nube, en las instalaciones o en la infraestructura híbrida. Nomad Enterprise aborda la complejidad organizativa de las implementaciones de varios equipos y clústeres con funciones de colaboración y gobernanza. Última modificación: 2025-01-22 17:01

Vaya a http://www.chef.io/chef/install. Haga clic en la pestaña Chef Client. Seleccione Windows, una versión y una arquitectura. En Descargas, seleccione la versión del chef-cliente para descargar y luego haga clic en el enlace que aparece a continuación para descargar el paquete. Asegúrese de que el MSI esté en el nodo de destino. Última modificación: 2025-01-22 17:01

VIDEO También se preguntó, ¿para qué sirve clean master? Maestro Limpio es uno de los numerosos limpieza aplicaciones disponibles en Androide . A limpieza la aplicación es una que monitorea su Androide para archivos perdidos que pueden estar ocupando espacio en su teléfono y también ralentizándolo.. Última modificación: 2025-01-22 17:01

Retire la tarjeta SD / de memoria - Samsung Galaxy Tab® 4 (10.1) Asegúrese de que el dispositivo esté apagado. Abra la puerta de acceso MicroSD (primera puerta desde arriba; ubicada en el borde derecho). Presione la tarjeta para desbloquearla y luego deslícela hacia afuera. Alinee la cubierta lateral y luego presiónela suavemente en su lugar. Última modificación: 2025-01-22 17:01

Una versión es la distribución de la versión final de una aplicación. Una versión de software puede ser pública o privada y generalmente constituye la generación inicial de una aplicación nueva o actualizada. Un lanzamiento está precedido por la distribución de versiones alfa y luego beta del software. Última modificación: 2025-01-22 17:01

El acuse de recibo del pedido es una confirmación por escrito de que el pedido está cerrado o recibido. Después de recibir una confirmación de pedido, se espera que el cliente realice un pago por los bienes y servicios solicitados y, por lo tanto, puede esperar recibir una factura o la factura. Última modificación: 2025-01-22 17:01

Las principales versiones de Oracle, con sus últimos conjuntos de parches son: Oracle 6: 6.0. 17 - 6.2. Oracle 7: 7.0. 12 - 7.3. 4.5. Oracle 8: 8.0. 3 - 8.0. Oracle 8i: 8.1. 5.0 - 8.1. Versión 1 de Oracle 9i: 9.0. 1.0 - 9.0. Versión 2 de Oracle 9i: 9.2. 0,1 - 9,2. Versión 1 de Oracle 10g: 10.1. 0,2 - 10,1. Versión 2 de Oracle 10g: 10.2. 0,1 - 10,2. Última modificación: 2025-01-22 17:01

¿Dónde puedo encontrar el código IMEI en mi tableta o teléfono inteligente Android? Abra la pestaña Aplicaciones y toque Configuración. Toque Acerca del teléfono o Acerca de la tableta. Toque Estado y luego desplácese hacia abajo para encontrar el código IMEI. Última modificación: 2025-01-22 17:01

Descripciónenlace. FormBuilder proporciona azúcar sintáctico que acorta la creación de instancias de FormControl, FormGroup o FormArray. Reduce la cantidad de repetición necesaria para construir formas complejas. Última modificación: 2025-01-22 17:01

5 respuestas. Java no evita la subclasificación de clases con constructores privados. Lo que evita son las subclases que no pueden acceder a ningún constructor de su superclase. Esto significa que un constructor privado no se puede usar en otro archivo de clase y un constructor local de paquete no se puede usar en otro paquete. Última modificación: 2025-06-01 05:06

La computación en la nube ofrece muchas ventajas, como la velocidad y la eficiencia a través del escalado dinámico. Pero también hay una serie de amenazas potenciales en la computación en nube. Estas amenazas a la seguridad en la nube incluyen violaciones de datos, errores humanos, personas internas malintencionadas, secuestro de cuentas y ataques DDoS. Última modificación: 2025-01-22 17:01

Los sistemas hidráulicos se utilizan en obras de construcción y en ascensores. Ayudan a los usuarios a realizar tareas que no tendrían la fuerza para hacer sin la ayuda de maquinaria hidráulica. Son capaces de realizar tareas que involucran grandes cantidades de peso con aparentemente poco esfuerzo. Última modificación: 2025-01-22 17:01

Sky ha lanzado una actualización de su Sky GoApp para clientes de Sky TV que le permite ver todos sus fragmentos favoritos de televisión, incluso grabaciones, sobre la marcha. La actualización se implementará en fases durante el verano en iOS, Android, dispositivos Amazon Fire, PC, Mac y la tienda de aplicaciones de Amazon. Última modificación: 2025-01-22 17:01

La directiva de tiempo de espera de Apache define la cantidad de tiempo que Apache esperará para recibir una solicitud de obtención, o la cantidad de tiempo entre la recepción de los paquetes TCP en las solicitudes PUT y POST, el tiempo entre la recepción de ACK en la transmisión de paquetes TCP en respuesta. Última modificación: 2025-01-22 17:01

La herramienta Mano es más una función que una herramienta real porque rara vez es necesario hacer clic en la herramienta Mano para usarla. Simplemente mantenga presionada la barra espaciadora mientras usa cualquier otra herramienta, y el cursor cambia al ícono de Mano, lo que le permite mover la imagen en su ventana arrastrando. Última modificación: 2025-01-22 17:01

SSH en un contenedor Use docker ps para obtener el nombre del contenedor existente. Utilice el comando docker exec -it / bin / bash para obtener un shell bash en el contenedor. Genéricamente, use docker exec -it para ejecutar cualquier comando que especifique en el contenedor. Última modificación: 2025-06-01 05:06

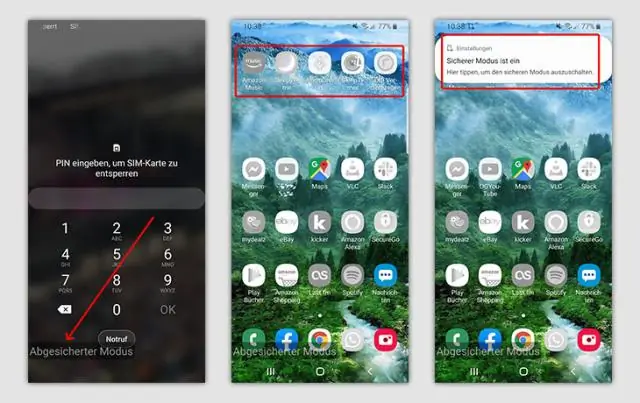

Mientras está en modo seguro con funciones de red, abraDeviceManager. Luego haga doble clic para expandir Adaptador de red, haga clic con el botón derecho en el controlador y seleccione Habilitar. Mientras está inthismode, abra la página de Servicios a través del comando Ejecutar (botón de Windows + R). Última modificación: 2025-01-22 17:01

Samsung TV: ¿Cómo reproduzco archivos multimedia en dispositivos USB? 1 Conecte un dispositivo de almacenamiento USB en un puerto USB en la parte posterior de su televisor o en la conexión Mini One de su televisor. 3 Seleccione el archivo multimedia que desea reproducir. 4 Presione el botón Enter para mostrar el panel de control. Última modificación: 2025-01-22 17:01

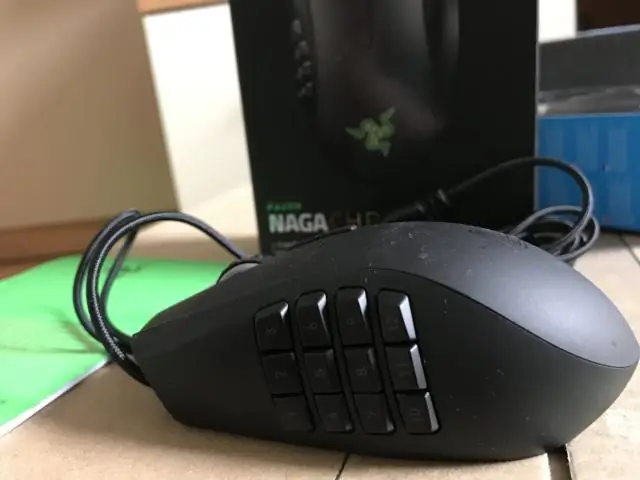

No se especifican partes. Paso 1 Desmontaje del Razer Naga Epic Chroma. Quite los cuatro tornillos con el destornillador Phillips # 00. NUEVO. Tire suavemente de la placa de plástico superior del dispositivo y desenchufe con cuidado el cable blanco de la placa de circuito. Tire suavemente hacia arriba de las dos placas de plástico laterales. Última modificación: 2025-01-22 17:01

Darktrace Antigena es una capacidad de respuesta automatizada, que permite a las organizaciones 'defenderse' contra amenazas cibernéticas específicas, sin interrumpir su actividad comercial diaria. Última modificación: 2025-01-22 17:01

Verifique los permisos en la línea de comandos con el comando Ls Si prefiere usar la línea de comandos, puede encontrar fácilmente la configuración de permisos de un archivo con el comando ls, que se usa para listar información sobre archivos / directorios. También puede agregar la opción –l al comando para ver la información en el formato de lista larga. Última modificación: 2025-06-01 05:06

Un servicio de localización en línea (también conocido como buscador de ubicación, buscador de tiendas o localizador de tiendas, o similar) es una función que se encuentra en los sitios web de empresas con múltiples ubicaciones que permite a los visitantes del sitio encontrar ubicaciones de la empresa cerca de una dirección o código postal o dentro de una región seleccionada. Última modificación: 2025-01-22 17:01

El atributo defer le dice al navegador que debe seguir trabajando con la página y cargar el script "en segundo plano", luego ejecutar el script cuando se cargue. Los scripts con aplazamiento nunca bloquean la página. Los scripts con aplazamiento siempre se ejecutan cuando el DOM está listo, pero antes del evento DOMContentLoaded. Última modificación: 2025-01-22 17:01

Apague o reinicie Windows usando 'Alt + F4' Siempre que el foco en Windows 10 esté en el escritorio, puede presionar las teclas Alt + F4 en su teclado para abrir el menú de apagado. En la ventana de diálogo Apagar Windows, puede abrir la lista desplegable para elegir si apagar, reiniciar o poner el dispositivo en suspensión. Última modificación: 2025-01-22 17:01

Un reductor es una función que determina cambios en el estado de una aplicación. Utiliza la acción que recibe para determinar este cambio. Tenemos herramientas, como Redux, que ayudan a administrar los cambios de estado de una aplicación en una sola tienda para que se comporte de manera consistente. Última modificación: 2025-01-22 17:01

Abra el Portal de Azure: https://portal.azure.com. Haga clic en Grupos de recursos y luego en el grupo de recursos del servidor SQL. En la hoja del Grupo de recursos, haga clic en el servidor SQL. Dentro de la categoría "Seguridad", haga clic en "Cortafuegos". Agregue su IP de cliente dentro de esta hoja. Haga clic en guardar para guardar la configuración. Última modificación: 2025-01-22 17:01

La gestión de identidad federada (FIM) es un acuerdo que se puede realizar entre varias empresas para permitir que los suscriptores utilicen los mismos datos de identificación para obtener acceso a las redes de todas las empresas del grupo. El uso de un sistema de este tipo a veces se denomina federación de identidad. Última modificación: 2025-01-22 17:01

El Gerente de Seguridad. Un administrador de seguridad es un objeto que define una política de seguridad para una aplicación. Esta política especifica acciones que no son seguras o sensibles. Por lo general, un subprograma web se ejecuta con un administrador de seguridad proporcionado por el navegador o el complemento Java Web Start. Última modificación: 2025-01-22 17:01

Impresoras HP Photosmart 7520 - Configuración de la impresora por primera vez Paso 1: Retire la impresora de la caja. Paso 2: Conecte el cable de alimentación y encienda la impresora. Paso 3: seleccione su idioma y país / región. Paso 4: ajuste la pantalla del panel de control. Paso 5: establece la hora y la fecha. Paso 6: Cargue papel normal. Paso 7: instale los cartuchos de tinta. Paso 8: instale el software de la impresora. Última modificación: 2025-01-22 17:01

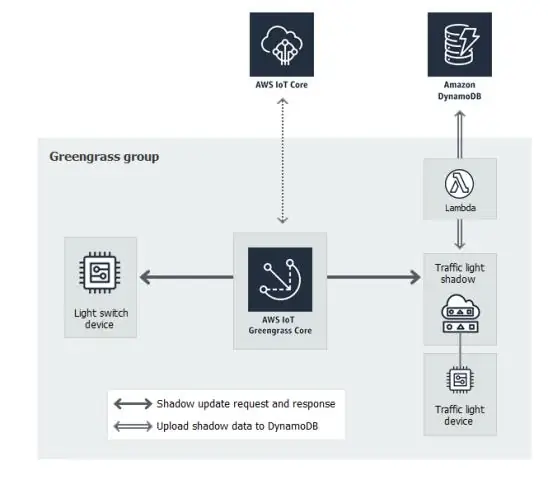

Luego, el rol se usa para otorgar acceso a una función de Lambda a una tabla de DynamoDB. Adjunte la política de IAM a un rol de IAM Navegue a la consola de IAM y elija Roles en el panel de navegación. Elija el servicio AWS y luego elija Lambda. En la página Adjuntar políticas de permisos, escriba MyLambdaPolicy en el cuadro de búsqueda. Última modificación: 2025-01-22 17:01

Uso de la herramienta Ant Migration Ingrese las credenciales y la información de conexión para la organización de Salesforce de origen en la compilación. Crear objetivos de recuperación en compilación. Construya un manifiesto de proyecto en paquete. Ejecute la herramienta de migración de Ant para recuperar archivos de metadatos de Salesforce. Última modificación: 2025-01-22 17:01

En este tutorial, aprenderá a implementar una aplicación desde AWS Marketplace en un Windows WorkSpace utilizando Amazon WorkSpaces Application Manager (Amazon WAM). Paso 1: seleccione un plan de suscripción. Paso 2: agregue una aplicación a su catálogo. Paso 3: asignar una aplicación a un usuario. Última modificación: 2025-01-22 17:01

Ver espacio de almacenamiento libre Desde cualquier pantalla de inicio, presiona el ícono Aplicaciones. Presiona Configuraciones. Desplácese hacia abajo hasta 'Sistema' y luego toque Almacenamiento. En 'Memoria del dispositivo', vea el valor de espacio disponible. Última modificación: 2025-01-22 17:01

Blowfish, AES, RC4, DES, RC5 y RC6 son ejemplos de cifrado simétrico. El algoritmo simétrico más utilizado es AES-128, AES-192 y AES-256. La principal desventaja del cifrado de clave simétrica es que todas las partes involucradas tienen que intercambiar la clave utilizada para cifrar los datos antes de poder descifrarlos. Última modificación: 2025-01-22 17:01

La única forma de 'adjuntar' un DOC a Twitter es subirlo a Internet y compartir la URL donde está alojado el DOC. Sube el DOC a Internet. Copie y pegue la URL del DOC en un servicio de acortamiento de enlaces como bit.ly o is.gd. Copie el enlace abreviado. Iniciar sesión en Twitter. Última modificación: 2025-01-22 17:01