Tabla de contenido:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Computación en la nube proporciona muchas ventajas, como la velocidad y la eficiencia a través del escalado dinámico. Pero también hay una gran cantidad de amenazas en la computación en la nube . Estas nube seguridad amenazas incluyen filtraciones de datos, errores humanos, personas internas malintencionadas, secuestro de cuentas y ataques DDoS.

Asimismo, la gente pregunta, ¿qué es la nube de amenazas?

ThreatCloud es una red colaborativa y nube base de conocimientos impulsada por la tecnología que ofrece inteligencia de seguridad dinámica en tiempo real a las puertas de enlace de seguridad. Sobre la base de la inteligencia de seguridad resultante, se crean protecciones y firmas actualizadas y se transmiten a su puerta de enlace de Check Point.

Asimismo, ¿qué son los ataques a la nube? Nube inyección de malware ataques Inyección de malware ataques se realizan para tomar el control de la información de un usuario en el nube . Luego, el atacante puede comenzar su actividad maliciosa, como manipular o robar datos o espiar.

Además, ¿qué tipo de problemas de seguridad plantea la computación en la nube?

A continuación, se muestran seis de los riesgos de seguridad de la computación en la nube más comunes:

- Ataques distribuidos de denegación de servicio.

- Servicios de computación en la nube compartidos.

- Negligencia del empleado.

- Pérdida de datos y copias de seguridad de datos inadecuadas.

- Ataques de phishing e ingeniería social.

- Vulnerabilidades del sistema.

¿Qué es el mapeo cibernético?

A cibernético ataque mapa es solo una forma elegante y gráfica de mostrar cómo funciona Internet. Se anuncian erróneamente como en vivo mapas ”-La mayoría no muestran datos de ataques en vivo, sino registros de ataques pasados. Se centran en mostrar únicamente ataques de denegación de servicio distribuido (DDoS) y no otros tipos de delitos informáticos.

Recomendado:

¿Qué es Xen en la computación en la nube?

Xen es un hipervisor que permite la creación, ejecución y administración simultáneas de múltiples máquinas virtuales en una computadora física. Xen fue desarrollado por XenSource, que fue comprado por Citrix Systems en 2007. Xen fue lanzado por primera vez en 2003. Es un hipervisor de código abierto

¿Qué es la computación en la nube? ¿Por qué es necesaria?

Accesibilidad; La computación en la nube facilita el acceso a aplicaciones y datos desde cualquier lugar del mundo y desde cualquier dispositivo con conexión a Internet. Ahorro de costes; La computación en la nube ofrece a las empresas recursos informáticos escalables, por lo que les ahorra el costo de adquirirlos y mantenerlos

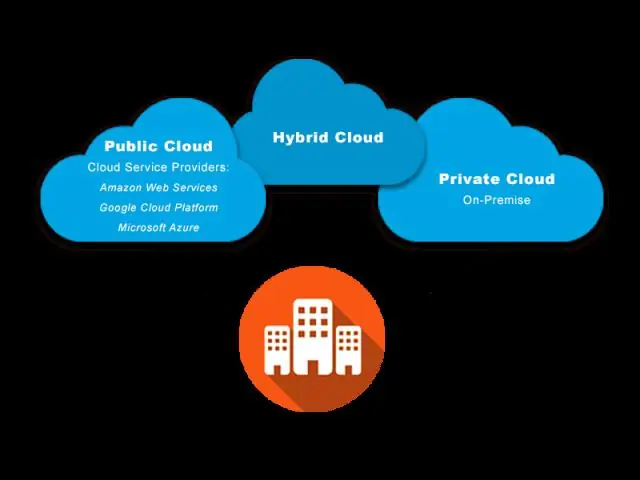

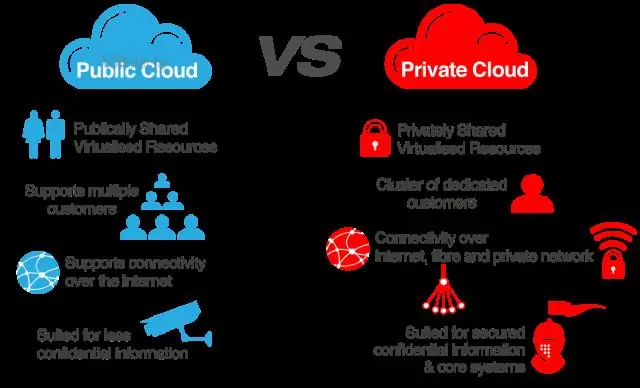

¿Cuál es la diferencia entre una nube pública y una nube privada?

Una nube privada es un servicio en la nube que no se comparte con ninguna otra organización. Por el contrario, una nube pública es un servicio en la nube que comparte servicios informáticos entre diferentes clientes, aunque los datos y las aplicaciones de cada cliente que se ejecutan en la nube permanecen ocultos para otros clientes de la nube

¿Qué es una pila en la computación en nube?

La pila de computación en la nube. La computación en la nube, a menudo descrita como una pila, tiene una amplia gama de servicios construidos uno encima del otro bajo el nombre de nube. La definición generalmente aceptada de computación en la nube proviene del Instituto Nacional de Estándares y Tecnología (NIST)

¿Qué es una nube pública frente a una nube privada?

El usuario de la nube privada tiene la nube para sí mismo. Por el contrario, una nube pública es un servicio en la nube que comparte servicios informáticos entre diferentes clientes, aunque los datos y las aplicaciones de cada cliente que se ejecutan en la nube permanecen ocultos para otros clientes de la nube