Aquí traemos una lista de algunas aplicaciones populares creadas con React Native. Administrador de anuncios de Facebook. Ads Manager es la primera aplicación multiplataforma fullReact Native creada por Facebook. Bloomberg. La aplicación Bloomberg proporciona a los usuarios noticias sobre finanzas y negocios globales. AirBnB. Giroscopio. Myntra. UberEats. Discordia. Instagram. Última modificación: 2025-01-22 17:01

Sí, puede recibir llamadas internacionales realizadas a través de los números de Vecinos Internacionales de TRACFONE mientras su teléfono TracFone está en roaming. Se aplicará la misma deducción de minutos que en roaming dentro de los Estados Unidos. Se aplicarán cargos de roaming regulares al recibir llamadas de larga distancia o internacionales. Última modificación: 2025-01-22 17:01

La comunicación por correo electrónico es casi instantánea, lo que mejora las comunicaciones al difundir información rápidamente y brindar una respuesta rápida a las consultas de los clientes. También permite una resolución de problemas más rápida y procesos comerciales más optimizados. Como resultado, los propietarios de pequeñas empresas pueden lograr más en menos tiempo. Última modificación: 2025-01-22 17:01

El ethereum CLI geth proporciona administración de cuentas a través del comando account: $ geth account [opciones] [argumentos] Administrar cuentas le permite crear nuevas cuentas, enumerar todas las cuentas existentes, importar una clave privada a una nueva cuenta, migrar al formato de clave más reciente y cambiar tu contraseña. Última modificación: 2025-01-22 17:01

Sprint venderá solo la versión de Apple Watch (GPS + Cellular), no la versión de solo GPS. Todos los clientes de Sprint con un iPhone 6 activo o posterior, con iOS 11 o posterior, son elegibles para activar el servicio celular en su Apple Watch. Última modificación: 2025-01-22 17:01

El Fitbit Charge 2 es una pulsera gruesa pero elegante. El Alta es similar en apariencia al Charge 2, pero tiene una banda más delgada de 0.61 de pulgada. Su pantalla de toque OLED personalizable es más estrecha como resultado, pero los usuarios aún pueden ver sus estadísticas, alertas y la hora. Última modificación: 2025-01-22 17:01

El estímulo interno o externo: es un evento que crea en un individuo la necesidad de comunicarse. • Responde al estímulo formulando a. mensaje, ya sea un mensaje verbal (escrito o hablado), un mensaje no verbal (señales no escritas y no habladas), o algunos. Última modificación: 2025-01-22 17:01

Tu respuesta Crea un robot en tu orquestador. En la bandeja del sistema, haga clic en el icono de UiPath Robot. Se muestra la bandeja del robot UiPath. Haga clic en el botón Opciones y luego seleccione Configuración. En el campo Clave de la máquina, ingrese la clave recibida del usuario que creó el Robot en Orchestrator. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

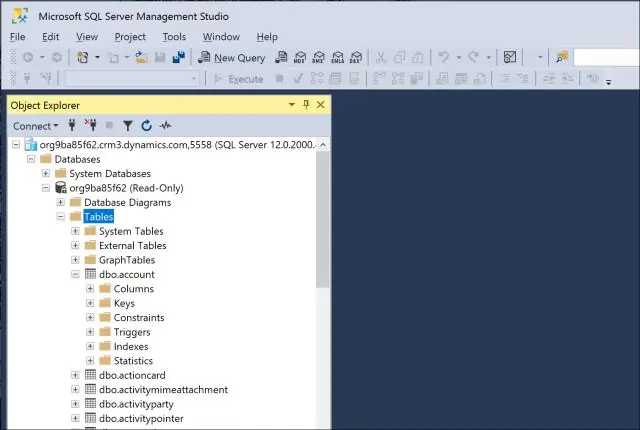

Para determinar qué usuarios tienen acceso de concesión directa a una tabla, usaremos la vista DBA_TAB_PRIVS: SELECT * FROM DBA_TAB_PRIVS; Puede consultar la documentación oficial para obtener más información sobre las columnas devueltas de esta consulta, pero las columnas críticas son: GRANTEE es el nombre del usuario con acceso concedido. Última modificación: 2025-01-22 17:01

Hay cuatro formas de obtener un código de acceso: Compre un libro de texto que se incluye con una tarjeta de código de acceso e ingrese el código después de iniciar sesión en WebAssign. Compre una tarjeta de código de acceso por separado en su librería e ingrese el código después de iniciar sesión en WebAssign. Última modificación: 2025-01-22 17:01

Un archivo CRYPT12 es una base de datos encriptada creada por WhatsApp Messenger, una aplicación de mensajería de Android. Contiene una base de datos cifrada AES de 256 bits de mensajes enviados y recibidos a través de la aplicación. Última modificación: 2025-01-22 17:01

La respuesta es no. Generalmente, cuando su teléfono está conectado a su hogar o cualquier otra red Wi-Fi, no se conectará a 5G, 4G, 3G ni a ningún tipo de red inalámbrica. Cualquier dato utilizado a través de Wi-Fi no contará para su plan de datos. Última modificación: 2025-01-22 17:01

¿Qué es una infracción? un uso o divulgación no permitidos de información que comprometa la seguridad o privacidad de la PHI. El aviso debe contener la misma información que el aviso escrito a las personas. Debe administrarse sin demoras injustificadas, nunca más tarde de 60 días después del descubrimiento de la infracción. Última modificación: 2025-01-22 17:01

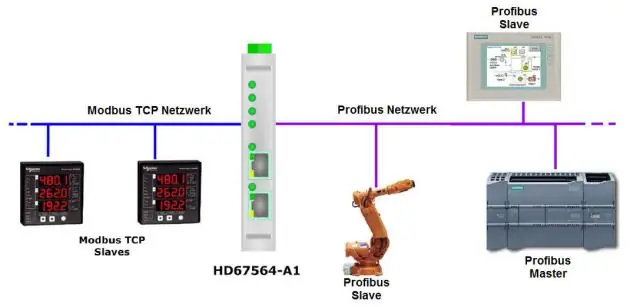

Durante un BCLK, uno y solo uno de los componentes conectados al bus es el bus maestro, cada uno de los otros dispositivos es esclavo o inactivo. El bus maestro inicia una transferencia de bus, mientras que el esclavo es pasivo porque solo puede esperar una solicitud del bus maestro. Última modificación: 2025-01-22 17:01

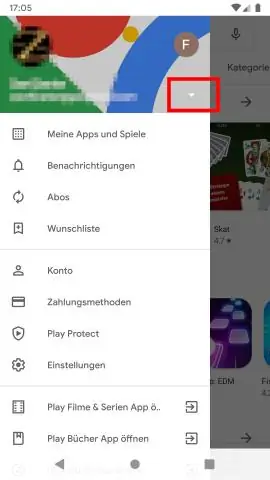

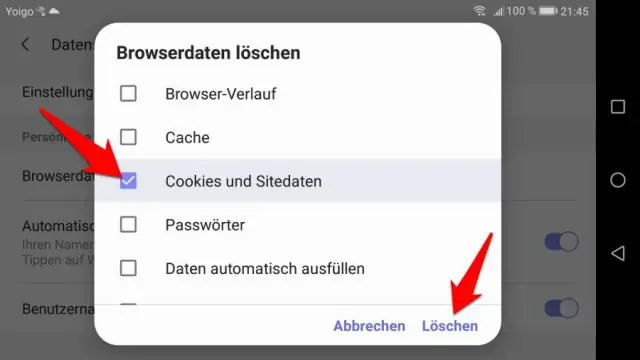

Ver y eliminar el historial de navegación en GoogleChrome Para ver el historial web en Google Chrome, haga clic para abrir el menú? en la parte superior derecha de su ventana y seleccione Historial, luego haga clic en Historial por segunda vez. Última modificación: 2025-01-22 17:01

La principal diferencia entre el método PUT y PATCH es que el método PUT usa el URI de solicitud para proporcionar una versión modificada del recurso solicitado que reemplaza la versión original del recurso, mientras que el método PATCH proporciona un conjunto de instrucciones para modificar el recurso. Última modificación: 2025-01-22 17:01

Administración y mantenimiento de imágenes de implementación (DISM.exe) es una herramienta de línea de comandos que se utiliza para actualizar imágenes de Windows® sin conexión. Última modificación: 2025-01-22 17:01

Sí: técnicamente se puede usar, pero necesita una mayor cantidad de energía (vatios). si el adaptador es 19V 6A, podría iniciar la PC pero tendrá efectos secundarios extraños. Última modificación: 2025-01-22 17:01

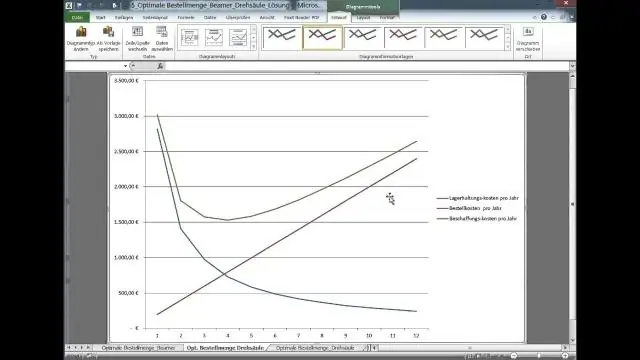

Gráfico de líneas superpuesto en gráfico de barras en Excel Ahora se crea un gráfico de barras en su hoja de trabajo como se muestra a continuación. En el cuadro de diálogo Cambiar tipo de gráfico, seleccione Columna agrupada - Línea en la sección Combo en la pestaña Todos los gráficos y luego haga clic en el botón Aceptar. Seleccione y haga clic con el botón derecho en la línea recién creada y seleccione Formatear serie de datos en el menú contextual. Última modificación: 2025-01-22 17:01

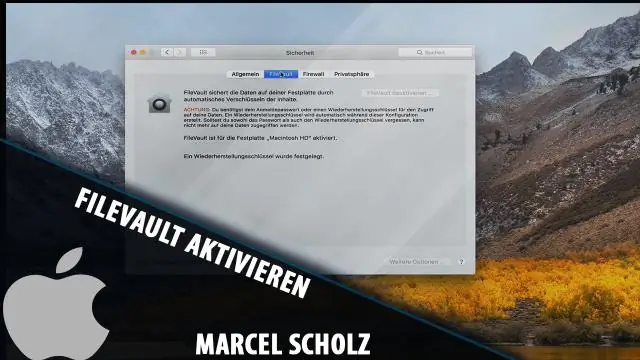

Deshabilitar FileVault para descifrar los discos duros de Mac. No hace falta decirlo, pero tenga en cuenta que apagar FileVault deshabilita el cifrado de la unidad por completo, lo que significa que una persona no autorizada comprometida podría, en teoría, acceder a los archivos si tuviera acceso a su Mac. Última modificación: 2025-01-22 17:01

VIDEO Además, ¿puedo seguir obteniendo aplicaciones de Pebble? Oficial Guijarro apoyo para tu Guijarro SmartWatch finalizó el 30 de junio. aplicación tienda cerrada, el reconocimiento de voz se rompió y el móvil aplicación las actualizaciones y muchas más funciones son cosas del pasado.. Última modificación: 2025-01-22 17:01

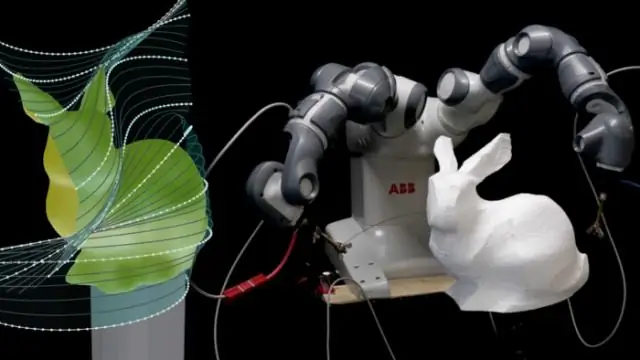

La aplicación móvil se llama "Lenguaje de signos de realidad aumentada" y puede traducir entre diferentes versiones del lenguaje de signos, así como entre el lenguaje hablado y el de signos. La aplicación permite que el usuario sordo firme, y luego la aplicación lo convierte en texto y voz para que el usuario que no tiene señas lo entienda. Última modificación: 2025-01-22 17:01

Conoce a Wireshark. Wireshark es una herramienta de detección de paquetes, un analizador de paquetes de red. Su operación básica es tomar una conexión a Internet, o cualquier conexión de red en realidad, y registrar los paquetes que viajan de un lado a otro a través de ella. Te da todo: origen y destino del paquete, contenidos, protocolos, mensajes. Última modificación: 2025-01-22 17:01

Explicación de RMA Las laptops, computadoras de escritorio y componentes como placas base y tarjetas gráficas generalmente vienen con una garantía de uno a dos años. RMA simplemente significa "Autorización de devolución de mercancía". Necesitará un número de RMA antes de devolver el producto defectuoso y repararlo o reemplazarlo. Última modificación: 2025-01-22 17:01

Generación de archivos de resguardo a partir de descriptores WSDL En la ventana Proyectos, expanda el árbol de un proyecto. Haga clic con el botón derecho en el nodo Paquetes de origen y seleccione Nuevo> Otro. En el panel Categorías, seleccione Otro y, en el área Tipos de archivo, elija Cliente de servicio web móvil. En la página Generar código auxiliar de servicio web J2ME, puede:. Última modificación: 2025-01-22 17:01

La organización central responsable de crear y mantener los estándares web es el World Wide Web Consortium (W3C). Última modificación: 2025-01-22 17:01

Cómo usar bibliotecas de JavaScript en aplicaciones Angular 2+ Cree un nuevo proyecto usando Angular CLI. Si ya no tiene CLI instalado en su máquina, instálelo, después de la instalación, cree un nuevo proyecto (si ya no tiene uno) con nuevo aprendizaje. Instale el paquete en su proyecto. Importar la biblioteca en Angular (TypeScript) Importar declaración de tipo en la aplicación Angular. Última modificación: 2025-01-22 17:01

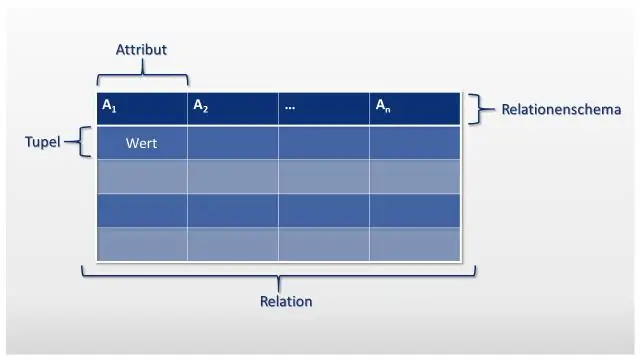

Base de datos relacional. Una base de datos que consta de más de dos tablas relacionadas. La relación entre las tablas se crea colocando una clave principal de la principal en la tabla secundaria. Tablas de bases de datos. Las tablas de la base de datos se almacenan en filas y los registros de forma organizada. Última modificación: 2025-01-22 17:01

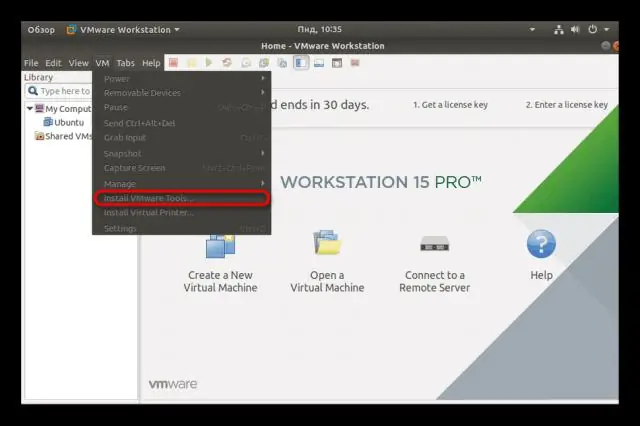

Para instalar VMware Tools en Ubuntu: Abra una ventana de Terminal. En la Terminal, ejecute este comando para navegar a la carpeta vmware-tools-distrib: Ejecute este comando para instalar VMware Tools: Ingrese su contraseña de Ubuntu. Reinicie la máquina virtual Ubuntu después de que se complete la instalación de VMware Tools. Última modificación: 2025-01-22 17:01

Es posible que, en ocasiones, vea termitas en pilas de mantillo. Pero el mantillo no causa termitas. Y las termitas no suelen prosperar en pilas de mantillo. Las termitas suelen preexistir en las profundidades subterráneas en ambientes húmedos. Última modificación: 2025-01-22 17:01

Los redireccionamientos de sitios web son causados más comúnmente por adware y otros tipos de malware presentes en su computadora. El objetivo de estos programas no deseados es señalarle ciertos tipos de publicidad o códigos peligrosos que podrían dañar aún más su sistema. Última modificación: 2025-01-22 17:01

Los viajeros de cada interruptor se conectan entre sí mediante el cable C4 (cables blanco y rojo con cinta adhesiva). El alambre blanco pegado con cinta del cable C3 es el vivo a la luz LT2 (donde el alambre rojo del cable C2 se usa para empalmar el vivo a la siguiente luz, LT1). Última modificación: 2025-01-22 17:01

Para editar un procedimiento almacenado o una función almacenada, haga clic con el botón derecho en el navegador de la base de datos y elija la opción Editar procedimiento o Editar función. Esto abre una nueva pestaña del editor de scripts con el procedimiento / función seleccionado mostrado. Última modificación: 2025-01-22 17:01

CCS en medicina CCS Calcium Score Especialistas en codificación certificados por CCS + 1 medicina variante, educación Especialista en codificación certificado por CCS medicina, educación Programa de Servicios para Niños de California CCS california, educación Servicio de Coordinadores de Atención CCS, empleo. Última modificación: 2025-01-22 17:01

El índice de fuerza relativa (RSI), desarrollado por J. Welles Wilder, es un oscilador de impulso que mide la velocidad y el cambio de los movimientos de precios. El RSI oscila entre cero y 100. Tradicionalmente, el RSI se considera sobrecomprado cuando está por encima de 70 y sobrevendido cuando está por debajo de 30. Última modificación: 2025-01-22 17:01

En la anulación de método, cuando la variable de referencia de la clase base apunta al objeto de la clase derivada, llamará al método anulado en la clase derivada. En el método oculto, cuando la variable de referencia de la clase base apunta al objeto de la clase derivada, llamará al método oculto en la clase base. Última modificación: 2025-01-22 17:01

Simplemente siga estos pasos: Haga una copia de seguridad de su archivo original. Haga doble clic en la imagen BMP y se abrirá en Vista previa. Haga clic en Archivo y luego en Guardar como. Con el selector desplegable "Formato", elija el formato que desee, como JPEG, PNG, GIF, etc. Haga clic en Guardar. Última modificación: 2025-01-22 17:01

En Windows: Abra el tipo de ejecución% APPDATA% Subversionauthsvn. sencillo. Esto abrirá svn. carpeta simple. encontrará un archivo, por ejemplo Archivo alfanumérico grande. Elimina ese archivo. Reinicie el eclipse. Intente editar el archivo del proyecto y confírmelo. puede ver el cuadro de diálogo que solicita la contraseña del nombre de usuario. Última modificación: 2025-01-22 17:01

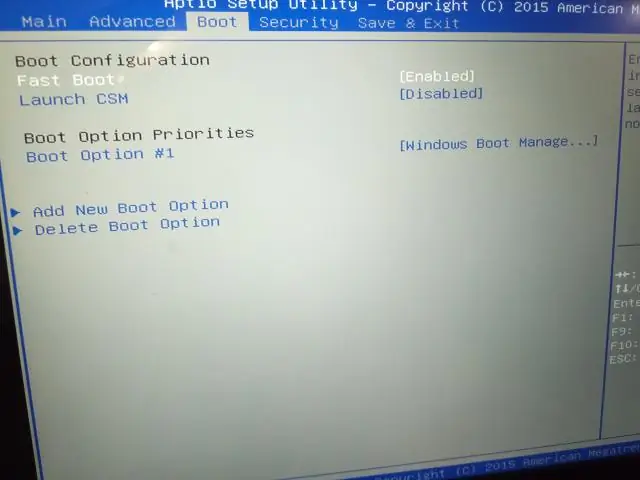

Utilice la tecla de flecha para seleccionar 'Avanzado', 'Dispositivos integrados' o 'Periféricos integrados' en el menú. Pulse 'Entrar' y seleccione 'Controlador USB'. Presione '+' o '-' para cambiar el ajuste a 'Habilitado'. Presione 'F10' para habilitar los puertos USB y salir del BIOS. Última modificación: 2025-01-22 17:01

La certificación FOA CFOT requiere una prueba del conocimiento del solicitante de fibra óptica en un examen de base amplia que cubre tecnología, componentes, instalación y prueba y también requiere habilidades verificadas y / o experiencia en fibra óptica. A estos los llamamos KSA: conocimientos, habilidades y habilidades. Última modificación: 2025-01-22 17:01