Definición de encierro. 1: el confinamiento de los presos en sus celdas durante todo o la mayor parte del día como medida de seguridad temporal. 2: una medida o condición de emergencia en la que se impide temporalmente a las personas entrar o salir de un área o edificio restringido (como una escuela) durante una amenaza de peligro. Última modificación: 2025-01-22 17:01

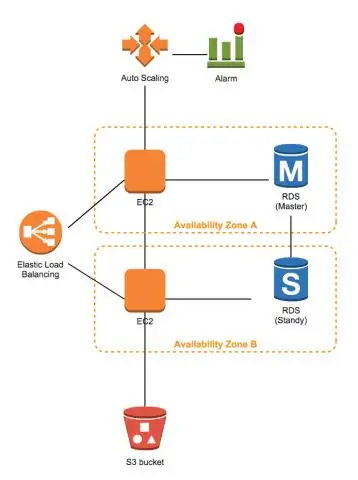

Abra la consola de Amazon EC2 en https://console.aws.amazon.com/ec2/. En la barra de navegación, elija una región para su balanceador de carga. Asegúrese de seleccionar la misma región que utilizó para sus instancias EC2. En el panel de navegación, en LOAD BALANCING, elija Load Balancers. Última modificación: 2025-01-22 17:01

Acceder a DeveloperConsole Después de iniciar sesión en su organización, haga clic en DeveloperConsole en el menú de acceso rápido () o en su nombre. Cuando abra Developer Console por primera vez, verá algo como esto. El panel principal (1) es el editor de código fuente, donde puede escribir, ver y modificar su código. Última modificación: 2025-01-22 17:01

El iPad tiene una serie de potentes aplicaciones de dibujo que incluyen Adobe Photoshop Sketch, Procreate, AutodeskSketchbook e incluso el próximo Adobe Fresco. Si desea dibujar, pintar o diseñar, hay una gran cantidad de softwares disponibles. Última modificación: 2025-01-22 17:01

Una arquitectura orientada a servicios es un conjunto de servicios autónomos que se comunican entre sí para crear una aplicación de software que funcione. En una red de varios niveles: el trabajo de toda la red se equilibra en varios niveles de servidores. Última modificación: 2025-01-22 17:01

Una ubicación de la memoria donde se almacenan los datos es la dirección de esos datos. En C, la dirección de una variable se puede obtener anteponiendo el carácter & a un nombre de variable. Pruebe el siguiente programa donde a es una variable y & a es su dirección: #include int main (). Última modificación: 2025-01-22 17:01

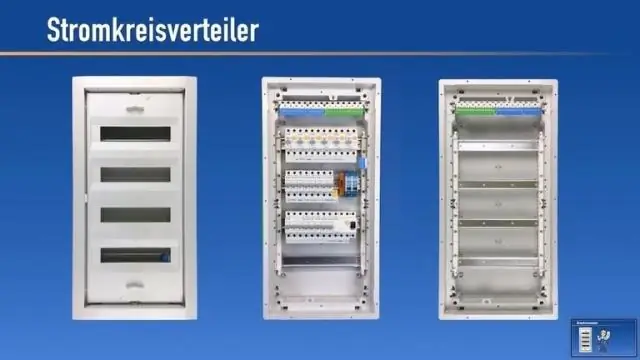

PRECAUCIÓN: EL CABLE NEGRO ES DE 120 VOLTIOS, POR LO QUE APAGUE EL INTERRUPTOR O EL INTERRUPTOR DE CIRCUITO. Conecte el cable negro del sensor al cable negro que viene de la casa. Cable del sensor conectado al cable negro de la luz.Conecte los 3 cables blancos (de la casa, del sensor y de la luz) juntos. Última modificación: 2025-01-22 17:01

Hay dos tipos de modificadores en Java: modificadores de acceso y modificadores de no acceso. Los modificadores de acceso en Java especifican la accesibilidad o el alcance de un campo, método, constructor o clase. Podemos cambiar el nivel de acceso de campos, constructores, métodos y clases aplicando el modificador de acceso en él. Última modificación: 2025-01-22 17:01

Desarrolladores de Robot Framework Pekka Klärck, Janne Härkönen et al. Sistema operativo Plataforma cruzada Tipo Marco de prueba de software / herramienta de prueba Licencia Apache Licencia 2.0 Sitio web robotframework.org. Última modificación: 2025-01-22 17:01

Otros títulos de trabajo comunes de los graduados en ciencias cognitivas incluyen los siguientes: Especialista en recursos informáticos. Analista de investigación jurídica. Asistente de Marketing. Técnico de investigación. Ingeniero de software. Gerente de cuentas. Escritor técnico. desarrollador web. Última modificación: 2025-01-22 17:01

Los estados unitarios contrastan con los estados federales, como los Estados Unidos, en los que el poder se comparte entre el gobierno federal y los estados. (Los estados mismos son unitarios). Más de 150 países son estados unitarios, incluidos Francia, China y Japón. Última modificación: 2025-01-22 17:01

5 respuestas. De acuerdo con la documentación del estándar, la longitud de un SSID debe ser de un máximo de 32 caracteres (32 octetos, normalmente letras y dígitos ASCII, aunque el estándar en sí no excluye valores). Algunas versiones de firmware de punto de acceso / enrutador usan cadenas terminadas en nulo y aceptar solo 31 caracteres. Última modificación: 2025-01-22 17:01

Contactos de Microsoft Windows Contactos de Windows utiliza un nuevo formato de esquema basado en XML en el que cada contacto aparece como un archivo de contacto individual y puede guardar información personalizada, incluidas imágenes. El archivo en formato. formato wab y los estándares abiertos, *. vcf (vCard) y. Última modificación: 2025-01-22 17:01

Las 10 mejores fundas para iPhone de grado militar disponibles Silk Armor Tough Case. Precio: $ 18. LifeProof Nuud. Precio: $ 80 - $ 100. Tridente Kraken A.M.S. Precio: $ 90. Paquete de jugo Mophie H2PRO. Precio: $ 130. Caja de engranajes Urban Armor. Precio: $ 35. Estuche resistente Pong. Precio: $ 60 - $ 70. Empuñadura Speck CandyShell. Precio: $ 35. Traje de neopreno Dog & Bone. Precio: $ 40. Última modificación: 2025-01-22 17:01

El proceso de comunicación son los pasos que damos para comunicarnos con éxito. Los componentes del proceso de comunicación incluyen un remitente, la codificación de un mensaje, la selección de un canal de comunicación, la recepción del mensaje por parte del receptor y la decodificación del mensaje. Última modificación: 2025-01-22 17:01

Guardar y compartir información de lugares Abre Google Earth. Vaya a Archivo Guardar Guardar Lugar como. En la nueva ventana, vaya al panel de la izquierda y seleccione una carpeta. En el campo 'Nombre de archivo', escriba el nombre del archivo. Clic en Guardar. Google Earth guardará el archivo como. kmzfile, que incluye el archivo KML. Última modificación: 2025-01-22 17:01

Para una mayor eficiencia, estos códigos se dividen en tres categorías amplias, a saber: ICD, CPT, HCPCS. Aprendamos ahora sobre estas categorías de codificación. Establecidos por la OMS a fines de la década de 1940, los códigos ICD son los códigos de diagnóstico que se utilizan para crear vocabulario para describir la causa de una enfermedad, lesión o muerte. Última modificación: 2025-01-22 17:01

Esta nueva aplicación de Windows 10 Mail, que viene preinstalada junto con Calendar, es en realidad parte de la versión gratuita del paquete de productividad Office Mobile de Microsoft. Se llama Outlook Mail en Windows 10 Mobile que se ejecuta en teléfonos inteligentes y phablets, pero simplemente Mail en Windows10 para PC. Última modificación: 2025-01-22 17:01

El límite de exposición permisible (PEL u OSHA PEL) es un límite legal en los Estados Unidos para la exposición de un empleado a una sustancia química o agente físico como un ruido de alto nivel. Los límites de exposición permitidos son establecidos por la Administración de Salud y Seguridad Ocupacional (OSHA). Última modificación: 2025-01-22 17:01

Entonces, para responder a su pregunta: Sí, es lo suficientemente seguro. Los esquemas de UUID generalmente usan no solo un elemento pseudoaleatorio, sino también la hora actual del sistema y algún tipo de ID de hardware a menudo único si está disponible, como una dirección MAC de red. Última modificación: 2025-01-22 17:01

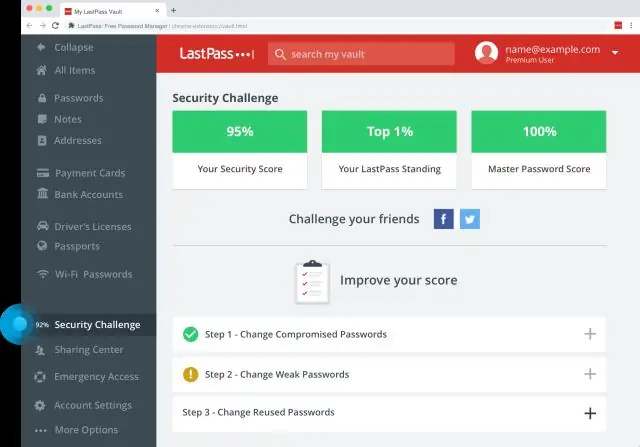

Pros de LastPass Review: sincroniza contraseñas en dispositivos Windows, macOS, Android e iOS. Conclusión: LastPass ofrece funciones avanzadas de administración de contraseñas que pocos competidores gratuitos ofrecen, y tiene una interfaz de usuario actualizada. Sin embargo, algunas de sus características están un poco anticuadas. Última modificación: 2025-01-22 17:01

String [] args en Java es una matriz de cadenas que almacena los argumentos pasados por la línea de comando al iniciar un programa. Todos los argumentos de la línea de comando se almacenan en esa matriz. Última modificación: 2025-01-22 17:01

Para saber si su cable serial de NI es módem nulo o recto, busque su número de pieza en Especificaciones y características del hardware serial de NI y observe el tipo de cable en la descripción. Alternativamente, puede usar un multímetro digital de mano para probar la continuidad en los pines individuales de su cable serial. Última modificación: 2025-01-22 17:01

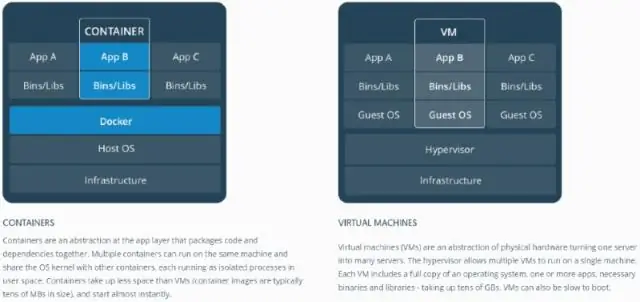

Docker es muy útil para el entorno de desarrollo porque si se ejecuta en su máquina, se ejecuta en cualquier lugar. Se ejecuta en la máquina de su amigo, en la puesta en escena y también en la producción. Cuando un nuevo miembro del equipo comienza, ejecuta 3 comandos y las aplicaciones se están ejecutando. El nuevo miembro del equipo puede ser productivo desde el primer día. Última modificación: 2025-01-22 17:01

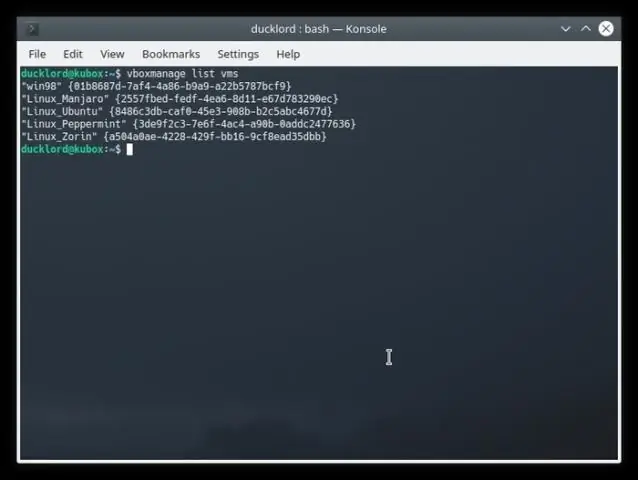

En Docker, los contenedores que se ejecutan comparten el kernel del sistema operativo host. Una máquina virtual, por otro lado, no se basa en la tecnología de contenedores. Se componen de espacio de usuario más espacio de kernel de un sistema operativo. En las máquinas virtuales, el hardware del servidor está virtualizado. Cada VM tiene un sistema operativo (SO) y aplicaciones. Última modificación: 2025-01-22 17:01

¿Cuál es el mejor método de protección para compartir información de identificación personal (PII)? Firmar y cifrar digitalmente el correo electrónico. Última modificación: 2025-01-22 17:01

Un transcriptor es un mecanógrafo táctil profesional que escucha el discurso grabado y escribe lo que escucha. Un transcriptor tocará el tipo de letra entre 50 y 80 palabras por minuto (PPM) y, por lo general, tardará entre 4 y 5 horas en transcribir una hora de audio grabado, como una guía aproximada. Última modificación: 2025-01-22 17:01

LIfePrint es una aplicación, una red social de impresoras en todo el mundo y una impresora portátil que permite una experiencia fotográfica verdaderamente incomparable. Cree fotos de realidad aumentada, luego imprima instantáneamente esas fotos directamente desde su teléfono inteligente Apple o Android. Última modificación: 2025-01-22 17:01

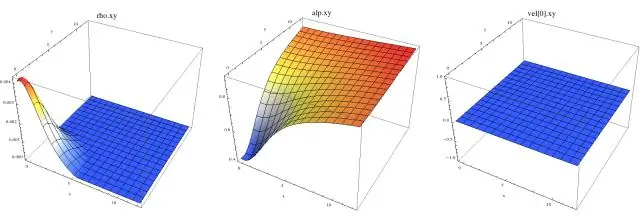

Mathematica 11 | Referencia de agosto de 2016 »Mathematica 11 presenta la funcionalidad para las principales áreas nuevas, incluida la impresión 3D, el procesamiento de audio, el aprendizaje automático y las redes neuronales, además de muchas otras mejoras nuevas, todas basadas en Wolfram Language subyacente. Última modificación: 2025-01-22 17:01

Público: accesible desde todas partes. protegido: accesible por las clases del mismo paquete y las subclases que residen en cualquier paquete. predeterminado (sin modificador especificado): accesible por las clases del mismo paquete. privado: accesible solo dentro de la misma clase. Última modificación: 2025-01-22 17:01

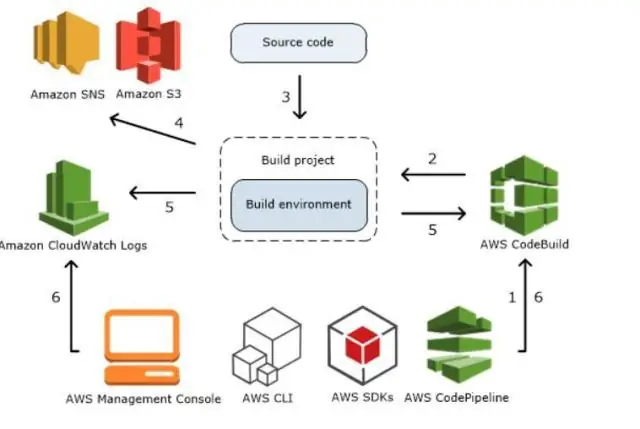

AWS Management Pack utiliza las API públicas del AWS SDK para. NET para recuperar información de estos servicios a través de los puertos 80 y 443. Inicie sesión en cada servidor y habilite las reglas de firewall de salida para los puertos 80 y 443. Última modificación: 2025-01-22 17:01

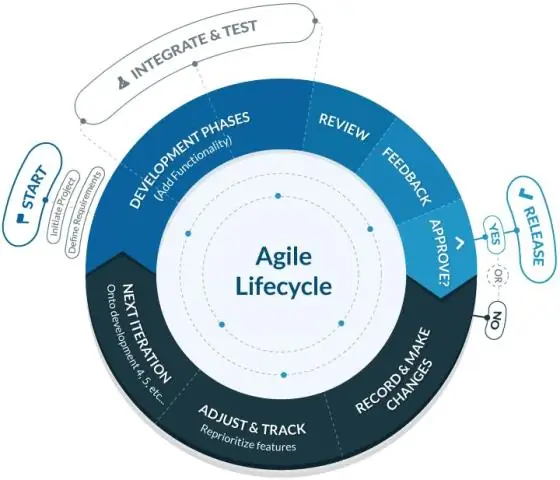

El modelo SDLC ágil es una combinación de modelos de proceso iterativos e incrementales con enfoque en la adaptabilidad del proceso y la satisfacción del cliente mediante la entrega rápida de un producto de software funcional. Los métodos ágiles dividen el producto en pequeñas construcciones incrementales. Estas compilaciones se proporcionan en iteraciones. Última modificación: 2025-01-22 17:01

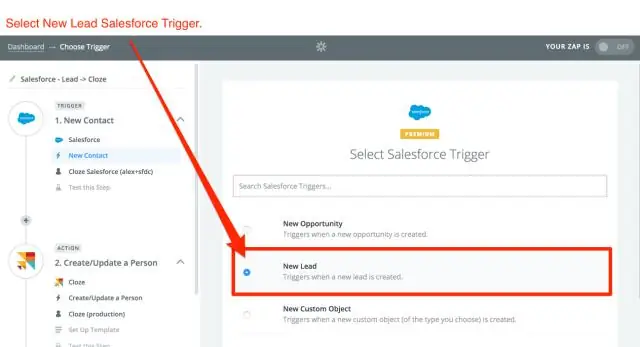

Para transferir el propietario de un caso, vaya al registro del caso cuyo propietario desea reasignar y siga estos pasos: Haga clic en el enlace Cambiar a la derecha del campo Propietario del caso. De la lista de selección, elija si el propietario del caso debe ser un usuario individual o una cola. Última modificación: 2025-01-22 17:01

Para reiniciar IIS mediante la utilidad de línea de comandos IISReset En el menú Inicio, haga clic en Ejecutar. En el cuadro Abrir, escriba cmd y haga clic en Aceptar. En el símbolo del sistema, escriba. iisreset / noforce .. IIS intenta detener todos los servicios antes de reiniciar. La utilidad de línea de comandos IISReset espera hasta un minuto para que se detengan todos los servicios. Última modificación: 2025-01-22 17:01

La distribución de frecuencia de la proporción informada de diseñadores a desarrolladores muestra que alrededor de la mitad (49%) de los encuestados informa tener al menos 1 diseñador por cada 20 desarrolladores (Figura 3). Última modificación: 2025-01-22 17:01

En un entorno de servicio Citrix Virtual Apps and Desktops, cada ubicación de recurso se considera una zona. Las zonas pueden resultar útiles en implementaciones de todos los tamaños. Puede utilizar zonas para mantener las aplicaciones y los escritorios más cerca de los usuarios, lo que mejora el rendimiento. Última modificación: 2025-01-22 17:01

Un prefijo, que aparece originalmente en préstamos del latín, usado con el significado de “otra vez” o “una y otra vez” para indicar repetición, o con el significado de “atrás” o “atrás” para indicar retroceso o retroceso: regenerar; restaurar; volver a escribir; volver a escribir; revertir. Última modificación: 2025-01-22 17:01

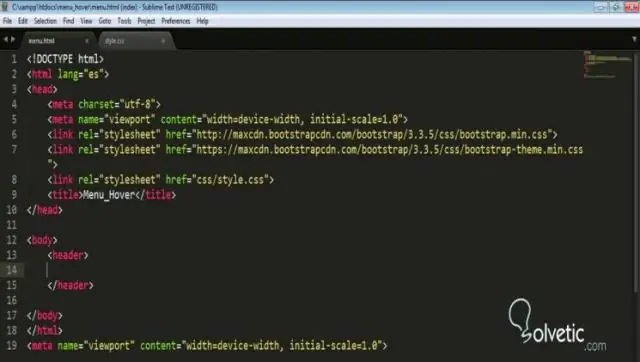

Para crear una barra de navegación plegable, use un botón con class = 'navbar-toggler', data-toggle = 'collapse' y data-target = '# thetarget'. Luego, envuelva el contenido de la barra de navegación (enlaces, etc.) dentro de un elemento div con class = 'collapse navbar-collapse', seguido de una identificación que coincida con el objetivo de datos del botón: 'thetarget'. Última modificación: 2025-01-22 17:01

Vaya a www.my.ufl.edu. Inicie sesión con su nombre de usuario y contraseña de Gatorlink. Gatorlink: cree su cuenta Haga clic en Crear cuenta a la derecha. Ingrese UFID / Apellido / Fecha de nacimiento. Si no recibió o ha olvidado su código de invitación, vaya aquí y siga las instrucciones para Reenviar la invitación de GatorLink. Completa los pasos restantes. Última modificación: 2025-01-22 17:01

La cláusula DISTINCT se puede utilizar en una o más columnas de una tabla. nombre de la tabla; En esta declaración, los valores de la columna column_1 se utilizan para evaluar el duplicado. Si especifica varias columnas, la cláusula DISTINCT evaluará el duplicado en función de la combinación de valores de estas columnas. Última modificación: 2025-01-22 17:01