La compresión de archivos se utiliza para reducir el tamaño de archivo de uno o más archivos. Cuando se comprime un archivo o un grupo de archivos, el 'archivo' resultante suele ocupar entre un 50% y un 90% menos de espacio en disco que los archivos originales. Última modificación: 2025-01-22 17:01

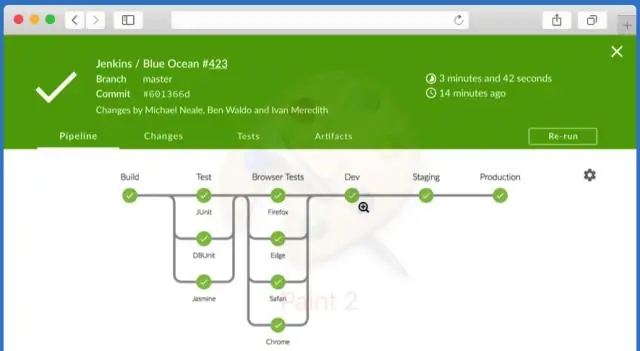

Configurar las credenciales de Jenkins para Git Para agregar una credencial, haga clic en "Agregar" junto a "Credenciales" -> Seleccione "Proveedor de credenciales de Jenkins", esto mostrará la siguiente pantalla para agregar credenciales. Dominio: De forma predeterminada, se selecciona "Credenciales globales (sin restricciones)". Otra opción es: "Nombre de usuario y contraseña". Uso por defecto. Última modificación: 2025-01-22 17:01

Los escáneres 3D innovadores se utilizan ampliamente en el diseño, la ingeniería y la fabricación industriales, debido a su capacidad para capturar de forma rápida y precisa los datos necesarios. Sin estos dispositivos 3D avanzados, las mediciones tendrían que recopilarse mediante métodos manuales obsoletos, que pueden ser demasiado costosos y consumir mucho tiempo. Última modificación: 2025-01-22 17:01

Vaya a Entradas y navegue hasta Agregar entrada> Transmisión> Servidor RTMP. Para configurar el servidor RTMP, seleccione el icono de rueda dentada a la derecha de la entrada del servidor RTMP. De forma predeterminada, la autenticación está desactivada. Esto abrirá la pestaña Servidor RTMP en la configuración de Studio. Última modificación: 2025-01-22 17:01

El operador APPLY nos permite invocar una función con valores de tabla para cada fila devuelta por una expresión de tabla externa de una consulta. El operador APPLY nos permite unir dos expresiones de tabla; la expresión de la tabla de la derecha se procesa cada vez para cada fila de la expresión de la tabla de la izquierda. Última modificación: 2025-01-22 17:01

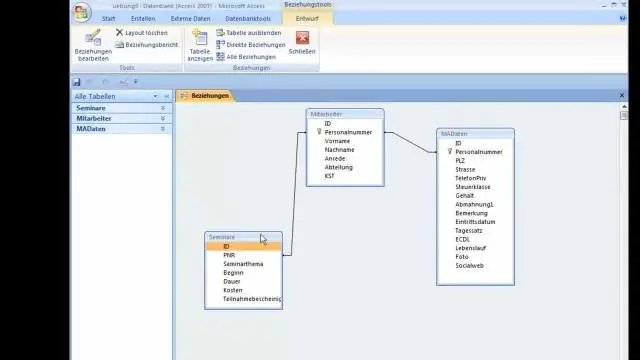

Una relación entre tablas es un aspecto importante de una buena base de datos relacional. 1) Establece una conexión entre un par de tablas que están lógicamente relacionadas entre sí. 2) Ayuda a refinar las estructuras de las tablas y minimizar los datos redundantes. Última modificación: 2025-01-22 17:01

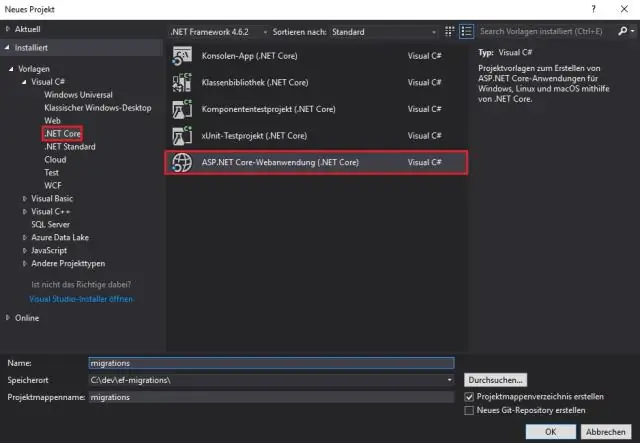

ASP.NET Web API puede alojarse en IIS o en un proceso de host independiente. El primer enfoque suele ser apropiado cuando la API web es parte de una aplicación web y una o más aplicaciones web la van a consumir. Última modificación: 2025-01-22 17:01

Una unidad óptica se refiere a un sistema informático que permite a los usuarios utilizar DVD, CD y unidades ópticas Blu-ray. Los DVD tienen una capacidad de almacenamiento de 4,7 GB y se pueden utilizar para almacenar datos para diversos usos. Para escribir contenido / datos en un disco, necesitará un disco DVD grabable en blanco. Última modificación: 2025-01-22 17:01

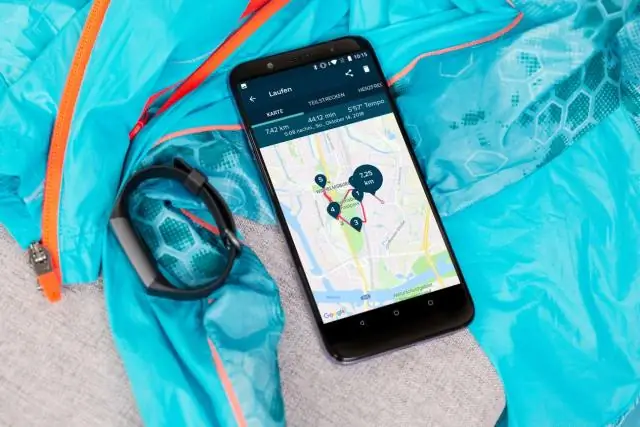

¿Qué es un plan de alimentación en la aplicación de Fitbit? Usa un plan de alimentación de Fitbit para ayudarte a lograr y mantener tu objetivo de peso. Registre su ingesta de alimentos todos los días para ver cuántas calorías ingiere en comparación con las calorías quemadas estimadas. Última modificación: 2025-01-22 17:01

Esto significa que un CD promedio con una capacidad de 700 MB podrá contener alrededor de 700 imágenes. Sin embargo, las especificaciones de cada CD no son exactas. Algunos CD pueden contener un poco más, otros un poco menos. Última modificación: 2025-01-22 17:01

Actualizaciones de seguridad más rápidas directamente desde Google Play En Android 10, un nuevo sistema permite a Google implementar correcciones cruciales de seguridad y privacidad directamente desde la tienda Google Play. Eso significa que los usuarios no tendrán que esperar a que el fabricante de su teléfono publique una actualización completa del sistema Android para asegurarse de que sus datos estén protegidos. Última modificación: 2025-01-22 17:01

Marco de autorización de OAuth 2.0. En este articulo. OAuth 2.0 es un protocolo que permite a un usuario otorgar acceso limitado a sus recursos en un sitio, a otro sitio, sin tener que exponer sus credenciales. Según el sitio web de OAuth, el protocolo no es diferente a una llave de valet. Última modificación: 2025-01-22 17:01

YouTube instituye nuevas reglas para que los creadores ganen dinero a través de la publicidad. YouTube ahora requiere que sus creadores tengan un mínimo de 1,000 suscriptores y 4,000 horas de vistas para ser elegibles para ganar dinero con la publicidad, dijo la plataforma de video en una publicación de blog el martes. Última modificación: 2025-01-22 17:01

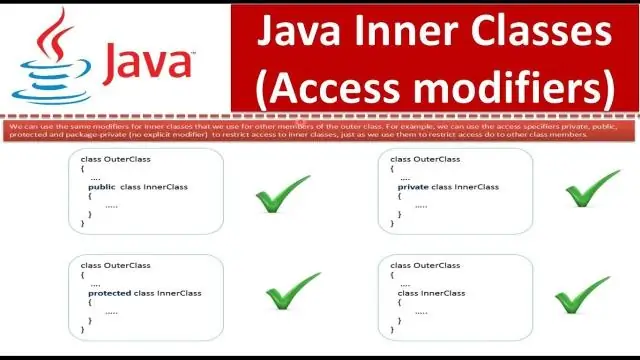

El especificador predeterminado depende del contexto. Para las clases y las declaraciones de interfaz, el paquete predeterminado es privado. Esto cae entre protegido y privado, permitiendo solo el acceso de clases en el mismo paquete. Para los miembros de la interfaz (campos y métodos), el acceso predeterminado es público. Última modificación: 2025-01-22 17:01

Varios sobres en un documento Muestra la pestaña Correspondencia de la cinta. Haga clic en la herramienta Sobres en el grupo Crear. Utilice los controles del cuadro de diálogo para especificar cómo debe verse su sobre. Cuando termine, haga clic en el botón Agregar al documento. Mostrar la pestaña Diseño de página (Diseño en Word 2016) de theribbon. Última modificación: 2025-01-22 17:01

No existe ningún mecanismo que le impida emitir varios certificados para el mismo dominio. De hecho, eso es lo que hace cada vez que renueva su certificado SSL: emite un nuevo certificado mientras el anterior todavía está activo. Entonces, al menos por un tiempo, tiene dos certificados para el mismo dominio. Última modificación: 2025-01-22 17:01

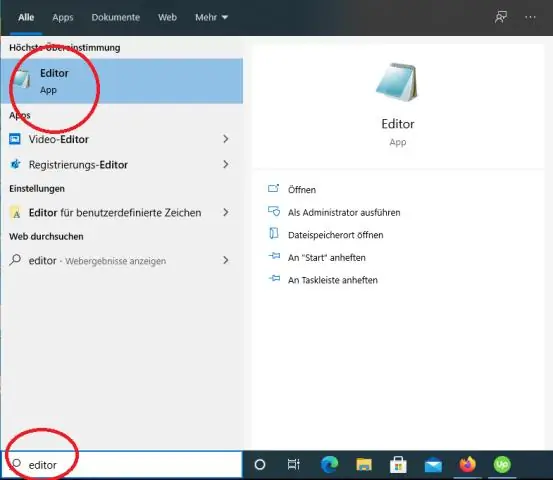

Haga clic en "Archivo" en el Bloc de notas y haga clic en "Guardar como". En el cuadro 'Nombre de archivo', escriba el nombre de su archivo seguido de '. CSV. ' Por ejemplo, si desea guardar un catálogo como CSV, puede escribir 'catálogo. csv 'en el cuadro' Nombre de archivo '. Clic en Guardar.'. Última modificación: 2025-01-22 17:01

Ejecute el script y cargue los resultados en JMeter. Ejecute el script presionando el botón Ejecutar. Los resultados del script se guardarán en test_results. IMPORTANTE. Cambie el nombre del archivo a test_result. Haga clic en el botón Configurar. Marque las casillas de verificación Guardar como XML y Guardar datos de respuesta (XML). Última modificación: 2025-01-22 17:01

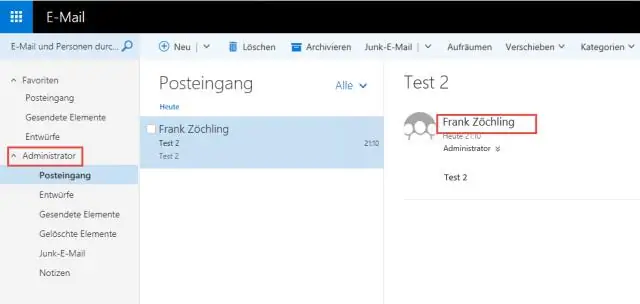

Permitir que los miembros envíen correo electrónico en nombre de un grupo En el centro de administración de Exchange, vaya a Destinatarios> Grupos. Seleccione Editar. Seleccione delegación de grupo. En la sección Enviar en nombre de, seleccione el signo + para agregar los usuarios que desea enviar como el grupo. Escriba para buscar o elegir un usuario de la lista. Última modificación: 2025-01-22 17:01

Para DVR de la serie XHD: Haga clic en la pestaña Avanzado. Mantener la pestaña aparecerá de forma predeterminada. En esta pantalla, busque la opción Cargar predeterminado y haga clic en. Seleccione Todo para restablecer de fábrica todas las configuraciones de su DVR y haga clic en Aceptar. Última modificación: 2025-01-22 17:01

La gestión de la configuración es una forma de gestión de servicios de TI (ITSM) según la definición de ITIL que garantiza que la configuración de los recursos del sistema, los sistemas informáticos, los servidores y otros activos sean conocidos, buenos y fiables. A veces se lo conoce como automatización de TI. Última modificación: 2025-01-22 17:01

El cifrado homomórfico representa el futuro de las técnicas criptográficas ya que le permite realizar operaciones sobre datos cifrados sin necesidad de descifrarlos. Aprovechar los esquemas de PHE sería especialmente beneficioso para la computación en la nube. Última modificación: 2025-01-22 17:01

Cypress tiene la capacidad de ejecutar pruebas en varios navegadores. Actualmente, Cypress tiene soporte para navegadores de la familia Chrome (incluido Electron) y soporte beta para navegadores Firefox. Las pruebas que requieren que la opción de configuración chromeWebSecurity esté deshabilitada pueden experimentar problemas en navegadores no basados en Chromium. Última modificación: 2025-01-22 17:01

En Excel, haga clic en "Texto a columnas" en la pestaña "Datos" de la cinta de Excel. Aparecerá un cuadro de diálogo que dice "Convertir texto en ColumnsWizard". Seleccione la opción "Delimitado". Ahora elija el carácter delimitador para dividir los valores en la columna. Última modificación: 2025-01-22 17:01

Aplicar criterios a una consulta Abra su consulta en la vista Diseño. En la cuadrícula de diseño de la consulta, haga clic en la fila Criterios del campo donde desea agregar el criterio. Agregue los criterios y presione ENTER. Haga clic en Ejecutar para ver los resultados en la vista Hoja de datos. Última modificación: 2025-01-22 17:01

Diferencia entre estructuras y clases: las estructuras son de tipo valor, mientras que las clases son de tipo de referencia. Las estructuras se almacenan en la pila, mientras que las clases se almacenan en el montón. Cuando copia una estructura en otra estructura, se crea una nueva copia de esa estructura; la modificación de una estructura no afectará el valor de la otra estructura. Última modificación: 2025-01-22 17:01

Un CMMS es un software de computadora diseñado para simplificar la gestión del mantenimiento. CMMS son las siglas en inglés de Computerized Maintenance Management System (o Software) y, a veces, se lo denomina software Enterprise Asset Management (EAM). Última modificación: 2025-01-22 17:01

Referencia y sentido. La referencia de una palabra es la relación entre la expresión lingüística y la entidad del mundo real a la que se refiere. En contraste con la referencia, el sentido se define como sus relaciones con otras expresiones en el sistema del lenguaje. Última modificación: 2025-01-22 17:01

Diseños compactos. Cuando abre un registro en la aplicación móvil Salesforce, ve aspectos destacados sobre ese registro en el encabezado de la página. Los diseños compactos controlan qué campos aparecen en el encabezado. Para cada objeto, puede asignar hasta 10 campos, incluido el campo Nombre, para mostrar en esa área. Última modificación: 2025-01-22 17:01

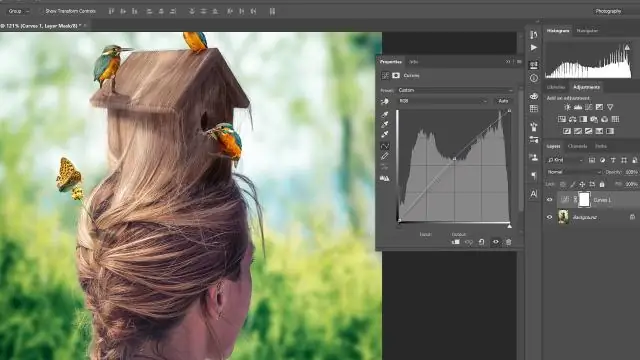

Mezcla de profundidad de campo Copie o coloque las imágenes que desee combinar en el mismo documento. Seleccione las capas que desea fusionar. (Opcional) Alinee las capas. Con las capas aún seleccionadas, elija Edición> Fusionar capas automáticamente. Seleccione el objetivo de fusión automática:. Última modificación: 2025-01-22 17:01

Impresoras para adhesivos Reseñas Impresora inalámbrica todo en uno HpOfficejet 3830 | La mejor impresora láser para adhesivos. Impresora inalámbrica Canon PIXMA Pro-100 | Impresora BestInkjet para pegatinas. Impresora multifunción inalámbrica Hpofficejet 5255 | Mejor impresora para uso en la oficina en casa. Canon PIXMA MG3620 | La mejor impresora de inyección de tinta para adhesivos. Última modificación: 2025-01-22 17:01

Los lenguajes de primera clase en Twitter son JavaScript, Ruby, Scala y Java. El equipo de búsqueda utiliza Lucene y tiene experiencia en Java. Java es más conveniente para ellos que Scala o Ruby. Twitter utiliza una biblioteca llamada Finagle para construir servidores y clientes RPC asíncronos en Java, Scala o cualquier idioma JVM. Última modificación: 2025-01-22 17:01

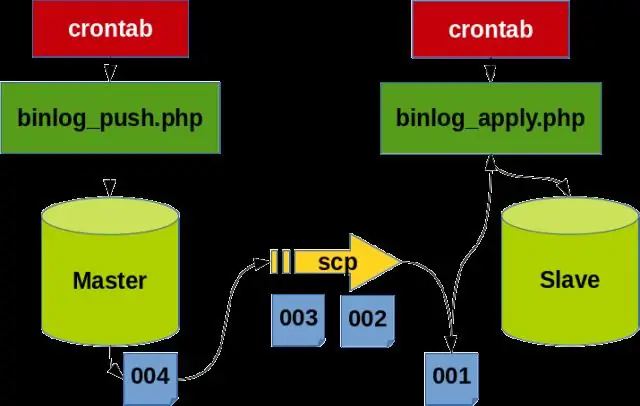

Cómo funciona la replicación maestro-esclavo en MariaDB Habilite el registro binario y la replicación en el maestro. Habilite el registro de retransmisión y la replicación en el esclavo. Vuelque las bases de datos en el maestro e impórtelas en el esclavo. (opcional) Habilite el cifrado TLS. Conecte el esclavo al maestro. Última modificación: 2025-01-22 17:01

Las teorías de aprendizaje de dominio general se oponen directamente a las teorías de aprendizaje de dominio específico, también llamadas a veces teorías de modularidad. Las teorías de aprendizaje de dominios específicos postulan que los humanos aprenden diferentes tipos de información de manera diferente y tienen distinciones dentro del cerebro para muchos de estos dominios. Última modificación: 2025-01-22 17:01

Si perdió su contraseña, haga clic en el enlace Olvidó su contraseña en la página de inicio de sesión para restablecer su contraseña por correo electrónico. Cambiar su contraseña Desde su configuración personal, ingrese Contraseña en el cuadro Búsqueda rápida, luego seleccione Cambiar mi contraseña. Ingrese la información de contraseña solicitada. Clic en Guardar. Última modificación: 2025-01-22 17:01

Utilice protectores contra sobretensiones enchufables para líneas telefónicas y de televisión por cable. Los picos de voltaje inducidos por rayos pueden viajar por las líneas telefónicas y de cable y dañar los dispositivos y electrodomésticos conectados a ellos. Los protectores de teléfono y cable funcionan de la misma manera que los protectores contra sobretensiones de líneas eléctricas enviando sobretensiones a una tierra eléctrica. Última modificación: 2025-01-22 17:01

Esta sección describe cómo configurar un archivo de documento de configuración básico para su aplicación 'Hello World'. Un documento de configuración es un. xml que contiene los elementos para definir el espacio de nombres de la aplicación WebWorks, el nombre de su aplicación, los permisos de la aplicación, la página de inicio y los iconos que se utilizarán para su aplicación. Última modificación: 2025-01-22 17:01

En la configuración de la tarea: elija la instancia de replicación que implementó la pila de AWS CloudFormation. Elija el punto final de Oracle como origen. Elija el punto de enlace de Amazon Aurora MySQL como destino. En Tipo de migración, elija Migrar datos existentes. Última modificación: 2025-01-22 17:01

Los conjuntos de datos distribuidos resistentes (RDD) son una estructura de datos fundamental de Spark. Es una colección distribuida inmutable de objetos. Los RDD pueden contener cualquier tipo de objetos Python, Java o Scala, incluidas las clases definidas por el usuario. Formalmente, un RDD es una colección de registros particionada de solo lectura. Última modificación: 2025-06-01 05:06

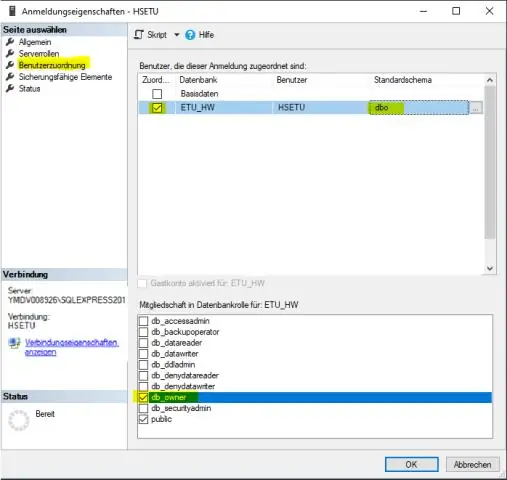

Conéctese a la base de datos H2 incorporada mediante DB Visualizer Apague Confluence. Haga una copia de seguridad de su directorio / database. Inicie DBVisualizer. Elija Crear nueva conexión de base de datos y siga las instrucciones para configurar la conexión. La información que necesitará es: Conéctese a la base de datos. Última modificación: 2025-01-22 17:01