Promedio Life Spans Projector Central, una revista comercial en línea para equipos de proyección, sugiere que la mayoría de las bombillas de los proyectores tienen una vida útil de aproximadamente 2000 horas. Epson afirma que la lámpara de su proyector PowerLite dura 5,000 horas y Delta fabrica un proyector basado en LED con una vida útil proyectada de aproximadamente 20,000 horas. Última modificación: 2025-01-22 17:01

Un ActionResult es un tipo de retorno de un método de controlador, también llamado método de acción, y sirve como clase base para las clases * Result. Los métodos de acción devuelven los modelos a las vistas, los flujos de archivos, los redireccionan a otros controladores o lo que sea necesario para la tarea en cuestión. Última modificación: 2025-01-22 17:01

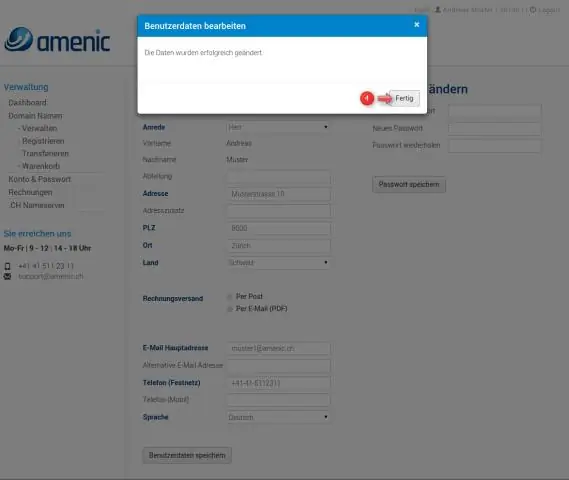

Un sistema de administración de contenido web (WCMS), una utilización de un sistema de administración de contenido (CMS), es un conjunto de herramientas que proporciona a una organización una forma de administrar información digital en un sitio web mediante la creación y mantenimiento de contenido sin conocimientos previos de programación web. o lenguajes de marcado. Última modificación: 2025-01-22 17:01

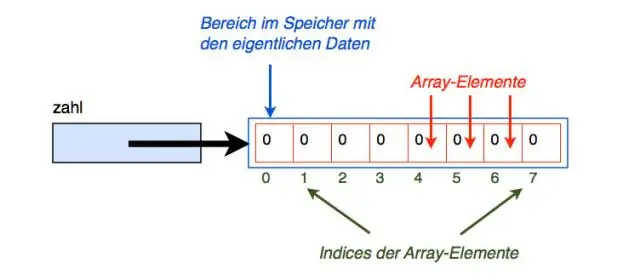

Una matriz dentada es una matriz cuyos elementos son matrices. Los elementos de una matriz dentada pueden tener diferentes dimensiones y tamaños. Una matriz dentada a veces se llama una 'matriz de matrices'. Los siguientes ejemplos muestran cómo declarar, inicializar y acceder a matrices. Última modificación: 2025-01-22 17:01

La forma más sencilla es agregar un solo 'Temporizador constante' a su grupo de subprocesos al mismo nivel que sus solicitudes HTTP. Haga clic con el botón derecho en Grupo de subprocesos> Agregar> Temporizador> Temporizador constante. Establezca el valor del temporizador en la cantidad de milisegundos que necesite (en su caso 120000), e inserta un retraso entre todas las solicitudes en ese grupo de subprocesos. Última modificación: 2025-01-22 17:01

Amazon EBS le permite crear volúmenes de almacenamiento y adjuntarlos a instancias Amazon EC2. Todos los tipos de volumen de EBS ofrecen capacidades de instantáneas duraderas y están diseñados para una disponibilidad del 99,999%. Amazon EBS ofrece una variedad de opciones que le permiten optimizar el rendimiento del almacenamiento y el costo de su carga de trabajo. Última modificación: 2025-01-22 17:01

A diferencia de Java o C ++, no podemos definir varios constructores en Python. pero podemos definir un valor predeterminado si no se pasa uno o podemos usar * args, ** kwargs como argumentos. Última modificación: 2025-01-22 17:01

Haga clic en el dominio que desea editar. En ARCHIVOS DE ZONA Y DNS, haga clic en Editar archivo de zona DNS. Desplácese hacia abajo hasta la herramienta Acciones de zona adicionales, haga clic en el botón TTL inferior. Esto reducirá el valor de TTL a 5 minutos. Última modificación: 2025-01-22 17:01

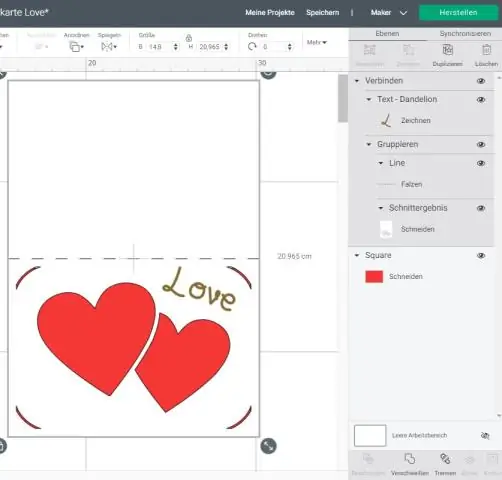

Cricut Design Space requiere un sistema operativo Windows o Mac cuando se usa en una computadora de escritorio o portátil. En lugar de Windows o Mac iOS, los Chromebook ejecutan el sistema operativo Chrome de Google, que no es compatible con Cricut Design Space. Última modificación: 2025-01-22 17:01

Un sistema de control gestiona, ordena, dirige o regula el comportamiento de otros dispositivos o sistemas mediante lazos de control. Puede ir desde un solo controlador de calefacción doméstica que utiliza un termostato que controla una caldera doméstica hasta grandes sistemas de control industrial que se utilizan para controlar procesos o máquinas. Última modificación: 2025-01-22 17:01

El Moto G es un teléfono inteligente Android desarrollado y fabricado por Motorola Mobility. Lanzado el 13 de noviembre de 2013, el teléfono estaba inicialmente destinado a los mercados emergentes, aunque también estaba disponible en los mercados desarrollados como una opción de bajo precio. El Moto G fue sucedido por la segunda generación de MotoG en septiembre de 2014. Última modificación: 2025-01-22 17:01

La teoría ejemplar es una propuesta sobre la forma en que los humanos categorizan los objetos y las ideas en psicología. Argumenta que los individuos hacen juicios de categoría comparando nuevos estímulos con instancias ya almacenadas en la memoria. La instancia almacenada en la memoria es el 'ejemplar'. Última modificación: 2025-01-22 17:01

El tiempo típico presupuestado para escribir pruebas unitarias es de aproximadamente 1 día por cada función que requiere de 3 a 4 días de codificación directa. Pero eso puede variar con muchos factores. La cobertura del código del 99% es excelente. Las pruebas unitarias son geniales. Última modificación: 2025-01-22 17:01

El escaneo de componentes es un método para pedirle a Spring que detecte los componentes administrados por Spring. Spring necesita la información para ubicar y registrar todos los componentes de Spring con el contexto de la aplicación cuando se inicia la aplicación. Última modificación: 2025-01-22 17:01

Las redes sociales son el uso de sitios de redes sociales basados en Internet para mantenerse conectado con amigos, familiares, colegas, clientes o clientes. Las redes sociales pueden tener un propósito social, un propósito comercial o ambos, a través de sitios como Facebook, Twitter, LinkedIn e Instagram, entre otros. Última modificación: 2025-01-22 17:01

Nota: Una grapadora de plástico típica tiene una masa de unos 250 gramos y una grapadora de metal tiene una masa de unos 500 gramos. El maestro puede ajustar las masas dadas para estimar en base a la masa real de la grapadora proporcionada al estudiante. Además, estos estándares no diferencian entre peso y masa. Última modificación: 2025-01-22 17:01

Cómo reparar una publicación de buzón rota Inspeccione la publicación anterior. Compre un nuevo correo postal. Trate los postes de madera para evitar la pudrición y las termitas. Cave su nuevo hoyo o, si quitó el poste viejo, agrande el hoyo viejo. Coloque una capa de grava en el fondo de su nuevo hoyo para evitar que el agua se escurra de su poste. Última modificación: 2025-01-22 17:01

Sophia es un robot humanoide social desarrollado por la empresa con sede en Hong Kong Hanson Robotics. Sophia se activó el 14 de febrero de 2016 e hizo su primera aparición pública en el South by Southwest Festival (SXSW) a mediados de marzo de 2016 en Austin, Texas, Estados Unidos. Ella es capaz de mostrar más de 60 expresiones faciales. Última modificación: 2025-01-22 17:01

Aquí es donde puede encontrarlo: Paso 1: Abra el nuevo sitio web de Contactos de Google en su navegador. Paso 2: en el menú de la izquierda, haz clic en Más y elige Restaurar contactos. Paso 3: Elija el período de tiempo apropiado para incluir el contacto eliminado y luego haga clic en Restaurar. Última modificación: 2025-01-22 17:01

Visite https://getadblock.com en su navegador Safari para iOS y toque Obtener AdBlock ahora u obtenerlo en la App Store. Toque Obtener para descargar la aplicación AdBlock. Una vez descargada la aplicación, ábrala y toque Primero: ¡Habilite AdBlock! Toque Siguiente. Confirme que los bloqueadores de contenido están habilitados abriendo la configuración de su dispositivo. Última modificación: 2025-01-22 17:01

Vaya a Archivo> Guardar página como en Firefox y el juego flash debería estar guardado en su disco duro. Suelta el archivo en tu navegador favorito para jugar. Para que sea más fácil, podría asignar un software a los archivos swf, lo que tendría como resultado que solo necesita hacer doble clic en los juegos flash para iniciarlos. Última modificación: 2025-01-22 17:01

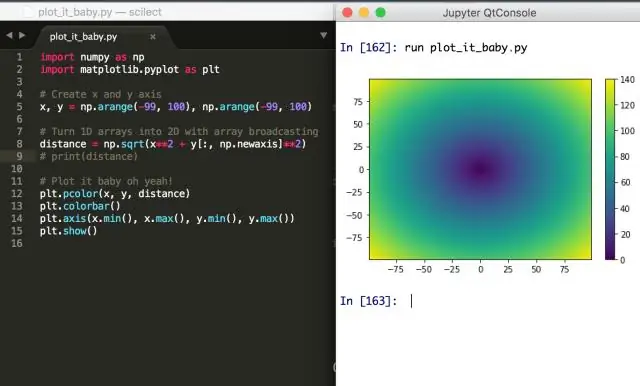

Una matriz numpy es una cuadrícula de valores, todos del mismo tipo, y está indexada por una tupla de enteros no negativos. El número de dimensiones es el rango de la matriz; la forma de una matriz es una tupla de números enteros que dan el tamaño de la matriz a lo largo de cada dimensión. La biblioteca central de Python proporcionó listas. Última modificación: 2025-01-22 17:01

El Galaxy Note 9 cuenta con una pantalla más grande que el Galaxy S9 y S9 Plus. El Galaxy Note 9 cuenta con una pantalla Super Amoled quad-HD de 6.4 pulgadas, mientras que los Galaxy S9 y S9 Plus cuentan con pantallas más pequeñas de 5.8 y 6.2 pulgadas. Última modificación: 2025-01-22 17:01

Características. Simplemente use Ctrl y Shift para seleccionar varios archivos y carpetas, luego haga clic con el botón derecho y elija Combinar archivos. Si selecciona una carpeta, también se incluirán todos los archivos coincidentes de las subcarpetas. Última modificación: 2025-01-22 17:01

CATIA V5 Edición para estudiantes. CATIA® es el software líder mundial en ingeniería y diseño para la excelencia en el diseño de productos 3DCAD. Se utiliza para diseñar, simular, analizar y fabricar productos en una variedad de industrias, incluidas la aeroespacial, automotriz, bienes de consumo y maquinaria industrial, solo por nombrar algunas. Última modificación: 2025-01-22 17:01

Por qué una mensajería instantánea es mejor que el correo electrónico. Tanto la mensajería instantánea como el correo electrónico son herramientas de colaboración útiles para la comunicación en la oficina, lo cual es mejor. La mensajería instantánea permite que los usuarios de la red se comuniquen de manera rápida y efectiva, sin las demoras asociadas con el correo electrónico. Última modificación: 2025-01-22 17:01

JWT o JSON Web Token es una cadena que se envía en una solicitud HTTP (de cliente a servidor) para validar la autenticidad del cliente. JWT se crea con una clave secreta y esa clave secreta es privada para usted. Cuando recibe un JWT del cliente, puede verificar que JWT con esta clave secreta. Última modificación: 2025-01-22 17:01

Cambiar el tamaño de una instancia respaldada por EBS Abra la consola EC2. Seleccione la instancia cuyo tamaño desea cambiar y detenga la instancia. Con la instancia seleccionada, elija Acciones> Configuración de instancia> Cambiar tipo de instancia. En el cuadro de diálogo Cambiar tipo de instancia, elija a qué instancia le gustaría cambiar el tamaño. Última modificación: 2025-01-22 17:01

Las impresoras de inyección de tinta son mejores para imprimir fotografías y documentos en color, y aunque hay impresoras láser a color, son más caras. A diferencia de las impresoras de inyección de tinta, las impresoras láser no utilizan tinta. En su lugar, usan tóner, que dura mucho más. La desventaja es que las impresoras láser son generalmente más caras. Última modificación: 2025-01-22 17:01

Los archivos JSON utilizan una estructura muy similar a la de las etiquetas. Sin embargo, cuando las etiquetas se utilizan dentro de AWS para clasificar objetos, los archivos JSON se utilizan comúnmente como un medio para realizar configuraciones automatizadas. Última modificación: 2025-01-22 17:01

MySQL admite tres estilos de comentarios: desde un '-' hasta el final de la línea. El estilo de comentario de doble guión requiere al menos un espacio en blanco o un carácter de control (espacio, tabulación, nueva línea, etc.) después del segundo guión. Desde un '#' hasta el final de la línea. SELECCIONE. Comentario de estilo C / ** / puede abarcar varias líneas. Última modificación: 2025-01-22 17:01

Así es cómo. Abra Chrome y navegue hasta web.skype.com. Ingrese su nombre de usuario, cuenta de correo electrónico o número de teléfono. Ingrese su contraseña y haga clic en Iniciar sesión. Elija un amigo con quien conversar o presione + para agregar uno nuevo. Haga clic en el icono de la cámara para iniciar una videollamada o en el icono del teléfono para iniciar una llamada de audio. Última modificación: 2025-01-22 17:01

Para configurar el modo quiosco, haga lo siguiente: Abra Configuración. Haga clic en Cuentas. Haga clic en Familia y otros usuarios. En "Configurar un quiosco", haga clic en el botón de acceso asignado. Haga clic en el botón Comenzar. Escriba un nombre breve pero descriptivo para la cuenta de kioska. Haga clic en el botón Siguiente. Seleccione una aplicación de Microsoft Store de la lista. Última modificación: 2025-06-01 05:06

Precio de teléfonos móviles Huawei en Pakistán 2019 Precio de lista de precios de móviles Huawei Almacenamiento Huawei Y6 Prime 2019 Rs. 18999 32GB Huawei Y7 Prime 2019 Rs. 27699 32GB Huawei Y5 Lite Rs. 15500 16GB Huawei P30 Pro Rs. 157600 256 GB. Última modificación: 2025-01-22 17:01

Software: Media Composer, Xpress Pro. Última modificación: 2025-01-22 17:01

Pagos NFC: el teléfono viene con soporte NearField Communication (NFC), y Jio dice que permitirá a los usuarios vincular sus cuentas bancarias, tarjetas de débito / crédito, UPI y almacenarlo digitalmente en el teléfono. Los pagos se pueden realizar tocando en el terminal PoS del comerciante. Última modificación: 2025-01-22 17:01

Mientras duplica su Mac en un televisor o proyector, vaya a Preferencias del sistema> Pantallas. Desde aquí, puede utilizar el control deslizante para ajustar la configuración de sobreexploración o subescaneo. Si ve una opción para cambiar la resolución de la pantalla, puede elegir la que coincida con las dimensiones de su televisor o proyector. Última modificación: 2025-01-22 17:01

El evento onmouseout ocurre cuando el puntero del mouse se mueve fuera de un elemento o fuera de uno de sus elementos secundarios. Sugerencia: Este evento se usa a menudo junto con el evento onmouseover, que ocurre cuando el puntero se mueve a un elemento o a uno de sus elementos secundarios. Última modificación: 2025-01-22 17:01

Google Pack era una colección de herramientas de software ofrecidas por Google para descargar en un solo archivo. Se anunció en el Consumer Electronics Show de 2006, el 6 de enero. Google Pack solo estaba disponible para Windows XP, Windows Vista y Windows 7. Última modificación: 2025-01-22 17:01

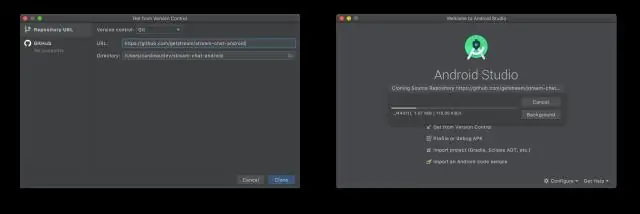

Descomprima el proyecto github en una carpeta. Abra Android Studio. Vaya a Archivo -> Nuevo -> Importar proyecto. Luego elija el proyecto específico que desea importar y luego haga clic en Siguiente-> Finalizar. Última modificación: 2025-01-22 17:01