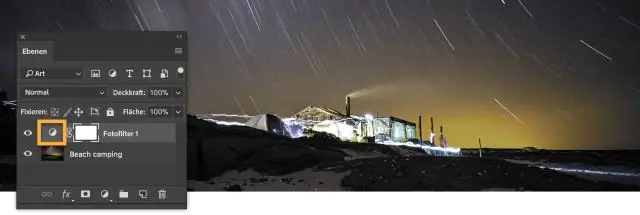

Guardar un archivo JPEG 1 Elija Archivo> Guardar como. 2 En el cuadro de diálogo Guardar como, escriba granja en el campo de texto Nombre de archivo. En el menú desplegable Formato, elija JPEG. Si es necesario, navegue a la carpeta ps04lessons para que el archivo se guarde en esta ubicación, luego presione el botón Guardar. Última modificación: 2025-01-22 17:01

Hadoop es relativamente económico El costo por terabyte para implementar un clúster Hadoop es más económico que el costo por terabyte para configurar un sistema de copia de seguridad en cinta. Por supuesto, un sistema Hadoop cuesta más de operar, porque las unidades de disco que contienen los datos están todas en línea y alimentadas, a diferencia de las unidades de cinta. Última modificación: 2025-06-01 05:06

Print (): el método print () en Java se usa para mostrar un texto en la consola. Este texto se pasa como parámetro de este método en forma de Cadena. Este método imprime el texto en la consola y el cursor permanece al final del texto en la consola. Última modificación: 2025-01-22 17:01

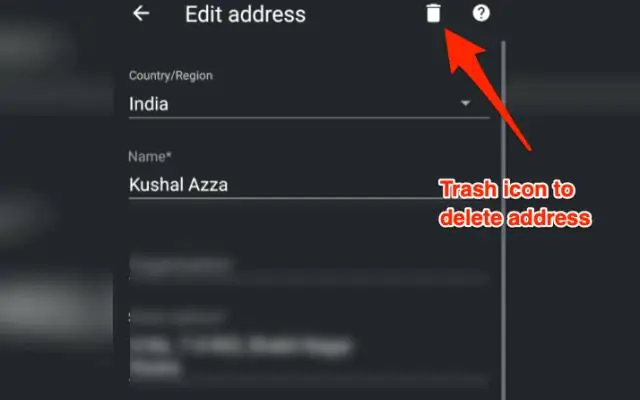

Cómo guardar una página web en Google Chrome En Chrome, haga clic en el botón Chrome en la esquina superior derecha. Elija Guardar página como. Alternativamente, puede presionar Ctrl + S en Windows o Cmd + S en una Mac para abrir el cuadro de diálogo Guardar como. En el panel izquierdo, navegue hasta donde desea guardar la página web. Última modificación: 2025-01-22 17:01

'Responder' envía su respuesta solo a la persona que le envió el correo. Por lo tanto, cualquier persona a quien el correo también haya sido enviado o CC no recibirá su respuesta. 'Responder a todos' envía su respuesta a todas las personas a las que se les envió el correo o fueron CC. Última modificación: 2025-01-22 17:01

Historial de archivos en Windows Deslice el dedo desde el borde derecho de la pantalla y luego toque Buscar. Ingrese la configuración del historial de archivos en el cuadro de búsqueda y, a continuación, seleccione la configuración del historial de archivos. Seleccione Seleccionar una unidad y elija la red o la unidad externa que desee utilizar. Activar el historial de archivos. Última modificación: 2025-01-22 17:01

Por lo general, TCP utiliza 24 bytes del encabezado para el protocolo de enlace (los dos primeros paquetes) y aproximadamente 20 para la transmisión normal de paquetes. Aunque el establecimiento de una conexión mediante el protocolo de enlace de 3 vías requiere solo 3 paquetes para ser transmitidos, ¡para destruir uno se requieren 4. Última modificación: 2025-01-22 17:01

SharePoint Framework (SPFx) es un modelo de página y elemento web que proporciona soporte completo para el desarrollo de SharePoint del lado del cliente, fácil integración con datos de SharePoint y soporte para herramientas de código abierto. Última modificación: 2025-01-22 17:01

La sentencia switch ejecuta un bloque de código según los diferentes casos. La declaración de cambio es parte de las declaraciones 'condicionales' de JavaScript, que se utilizan para realizar diferentes acciones en función de diferentes condiciones. La declaración de cambio se usa a menudo junto con una pausa o una palabra clave predeterminada (o ambas). Última modificación: 2025-01-22 17:01

Dead Pixel Buddy: la herramienta para detectar DeadPixels. Cómo funciona: elija un color de los mosaicos de la derecha para probar. Presione F-11 para ir a pantalla completa (y F-11 nuevamente para retroceder, deberá retroceder para ver el botón de retroceso de su navegador). Última modificación: 2025-01-22 17:01

Para encender / apagar la luz de fondo o ajustar la configuración de brillo de la luz de fondo: Para inicializar el interruptor de luz de fondo del teclado, presione Fn + F10 (la tecla Fn no es necesaria si la tecla de función Bloqueo Fn está habilitada). El primer uso de la combinación de teclas anterior enciende la retroiluminación a su configuración más baja. Última modificación: 2025-01-22 17:01

Los tamaños de llaves son un poco más fáciles de determinar que los tamaños de llaves de vaso, ya que no se trata de diferentes tamaños de unidades de trinquete. Tabla de tamaños de llaves para tornillos. Diámetro del perno Tamaño de la llave (estándar) Tamaño de la llave (métrico) 1/8 '5/16' 8 mm 3/16 '3/8' 10 mm 1/4 '7/16' 11 mm 5/16 '1/2' 13 mm. Última modificación: 2025-01-22 17:01

El almacenamiento de memoria flash, que se utiliza tradicionalmente en teléfonos móviles, cámaras digitales y reproductores de MP3, está llegando a la computadora portátil. Además, la memoria flash no tiene partes móviles, a diferencia de un disco duro, donde los datos se leen desde un disco giratorio. Última modificación: 2025-01-22 17:01

Iniciar, detener, reiniciar MySQL desde el panel de preferencias de Mac OS Si el servidor ya está iniciado, el botón cambiará a “Detener MySQL Server”. Si desea reiniciar el servidor, simplemente haga clic para apagarlo, espere aproximadamente un minuto y luego vuelva a encenderlo. Última modificación: 2025-01-22 17:01

Lockbox te permite bloquear archivos y ocultarlos en tu dispositivo usando el PIN de tu teléfono o la opción de bloqueo. Si bien no cifra los archivos para asegurarse de que estén correctamente ocultos, Lockbox es una función bastante útil tal como es. También verifique: Los mejores protectores de pantalla para OnePlus 7 Pro. Última modificación: 2025-01-22 17:01

Para comprobar todas sus carpetas de marcadores: En su teléfono o tableta Android, abra la aplicación Chrome. En la esquina superior derecha, toca Más marcadores. Si su barra de direcciones está en la parte inferior, deslice hacia arriba en la barra de direcciones. Toque Estrella. Si estás en una carpeta, en la parte superior izquierda, toca Atrás. Abra cada carpeta y busque su marcador. Última modificación: 2025-01-22 17:01

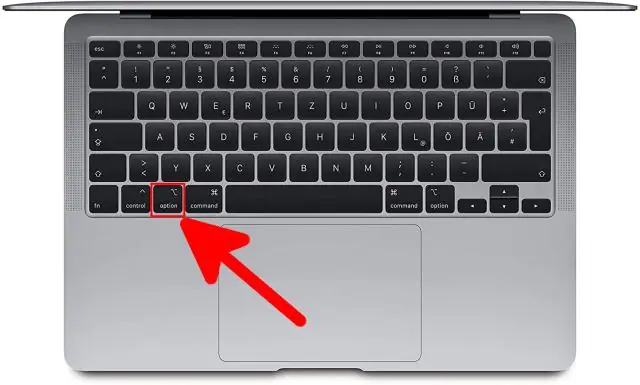

Puede presionar la tecla [+] para que su personaje se ejecute automáticamente. Si desea ver la vista posterior, presione [Alt] y al mismo tiempo gire el mouse para ver la parte posterior. Última modificación: 2025-01-22 17:01

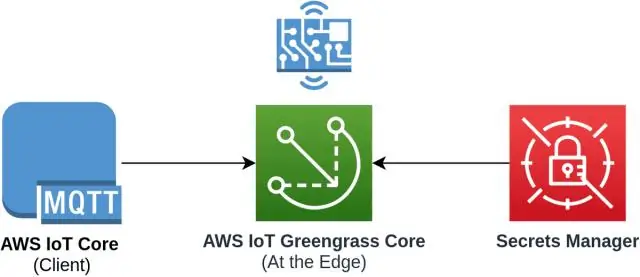

Descargue AWS IoT Device Tester, conecte la placa del microcontrolador de destino a través de USB, configure AWS IoT Device Tester y ejecute las pruebas de AWS IoT Device Tester mediante una interfaz de línea de comandos. AWS IoT Device Tester ejecuta los casos de prueba en el dispositivo de destino y almacena los resultados en su computadora. Última modificación: 2025-01-22 17:01

Cómo comprobar el uso de la CPU en los procesos en ejecución de los sistemas AIX: Compruebe qué procesos relacionados con la aplicación se están ejecutando y cuáles están utilizando más CPU ejecutando el mandato TOPAS. # topas. Uso de memoria: Verifique el uso de memoria para cada proceso que utilice un alto nivel de CPU ejecutando el siguiente comando: # svmon –p. Procesos de eliminación no obligatorios:. Última modificación: 2025-06-01 05:06

Desvío de llamadas con funciones Twilio (Beta) Inicie sesión en su cuenta en www.twilio.com. Haga clic en Runtime. Haga clic en Funciones y luego seleccione Crear una función o el botón rojo con el signo más +. Seleccione la plantilla Desvío de llamadas y luego haga clic en Crear. Agregue una ruta y actualice el campo CÓDIGO, y luego haga clic en Guardar. Última modificación: 2025-01-22 17:01

Mientras que la función más popular de la tecla Alt es controlar los menús en los programas de Windows, la tecla Opción en Mac es una tecla "miscelánea" que activa funciones secretas y caracteres especiales. llave. Como probablemente podría haber adivinado, no hay una tecla con el logotipo de Windows en Macintosh. Última modificación: 2025-01-22 17:01

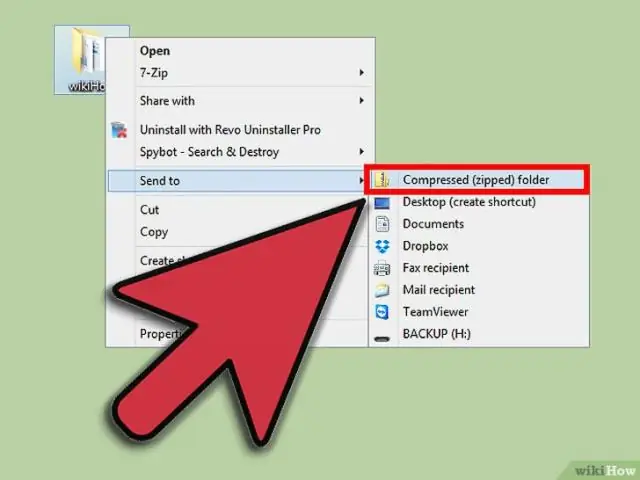

Para agregar archivos o carpetas a una carpeta comprimida que creó anteriormente, arrástrelos a la carpeta comprimida. Algunos tipos de archivos, como imágenes JPEG, ya están muy comprimidos. Si comprime varias imágenes JPEG en una carpeta, el tamaño total de la carpeta será aproximadamente el mismo que el de la colección original de imágenes. Última modificación: 2025-01-22 17:01

Hay tres tipos de interpolaciones en AdobeFlash CS4: interpolación clásica, interpolación de forma e interpolación de movimiento. Cada interpolación crea un efecto diferente. Se utiliza una interpolación clásica al hacer que los objetos se desvanezcan y desaparezcan; o moverse por una escena. Las interpolaciones clásicas también se utilizan para cambiar el tamaño de un objeto. Última modificación: 2025-01-22 17:01

Respuesta original: ¿Cuál es el país más barato para comprar productos Apple? El país más barato para comprar Mac en el mundo ahora es Malasia. Debido a nuestra caída del Ringgit, los Macbook Pros y Macbook son muy baratos cuando se los compara con el USD. El modelo base de Macbook Pro de 13 pulgadas cuesta 1299 USD en la Apple Store de EE. UU. Última modificación: 2025-01-22 17:01

La organización del archivo se refiere a las relaciones lógicas entre varios registros que constituyen el archivo, particularmente con respecto a los medios de identificación y acceso a cualquier registro específico. En términos simples, almacenar los archivos en cierto orden se llama organización de archivos. Última modificación: 2025-01-22 17:01

Abre la imagen. Seleccione Filtro> Enfocar> ShakeReduction. Photoshop analiza automáticamente la región de la imagen más adecuada para la reducción de vibraciones, determina la naturaleza del desenfoque y extrapola las correcciones apropiadas a toda la imagen. Última modificación: 2025-01-22 17:01

La mayoría de las instalaciones se realizan rápidamente, tardan unos 10 minutos. Última modificación: 2025-01-22 17:01

El paquete zlib-devel contiene los archivos de encabezado y las bibliotecas necesarias para desarrollar programas que utilizan la biblioteca de compresión y descompresión zlib. Última modificación: 2025-01-22 17:01

La cámara Yi Action requiere una tarjeta micro SD con una capacidad entre 16GB y 64GB con formato FAT32. Recomendamos usar una tarjeta SD de clase 10 y superior. Última modificación: 2025-01-22 17:01

Handycam es una marca de Sony utilizada para comercializar su gama de videocámaras. Se lanzó en 1985 como el nombre de la primera videocámara Video8, reemplazando la línea anterior de Sony de modelos basados en Betamax, y el nombre tenía la intención de enfatizar la naturaleza del tamaño de la palma de la mano de la cámara, hecho posible por el nuevo formato de cinta miniaturizada. Última modificación: 2025-01-22 17:01

ES5 es un atajo para ECMAScript 5. ECMAScript 5 también se conoce como JavaScript 5. ECMAScript 5 también se conoce como ECMAScript 2009. Última modificación: 2025-01-22 17:01

El mayor uso de Internet es la investigación. La gente va a Internet para obtener información. Esto es importante porque su sitio web debe ser un recurso de investigación. Incluya una sección de recursos en su sitio y escriba contenido que ayude a las personas a obtener respuestas. Última modificación: 2025-01-22 17:01

En la retórica y la lógica clásicas, plantear la pregunta es una falacia informal que ocurre cuando las premisas de un argumento asumen la verdad de la conclusión, en lugar de apoyarla. Es un tipo de razonamiento circular: un argumento que requiere que la conclusión deseada sea verdadera. Última modificación: 2025-01-22 17:01

Los datos primarios se pueden recopilar de varias formas. Sin embargo, las técnicas más comunes son encuestas autoadministradas, entrevistas, observación de campo y experimentos. La recopilación de datos primarios es bastante costosa y requiere mucho tiempo en comparación con la recopilación de datos secundarios. Última modificación: 2025-01-22 17:01

Si prefiere no usar una toallita desinfectante, puede mezclar una parte de alcohol isopropílico y una parte de agua destilada en una botella rociadora. Rocíe la solución en un paño suave, no en el Macbook. Limpie la pantalla, el teclado y la placa de seguimiento de la MacBook. Última modificación: 2025-01-22 17:01

Advanced Wireless Services (AWS) es una banda de espectro de telecomunicaciones inalámbricas que se utiliza para servicios móviles de voz y datos, video y mensajería. El servicio está diseñado para ser utilizado por dispositivos móviles, como teléfonos inalámbricos, para servicios móviles de voz, datos y mensajería. Última modificación: 2025-01-22 17:01

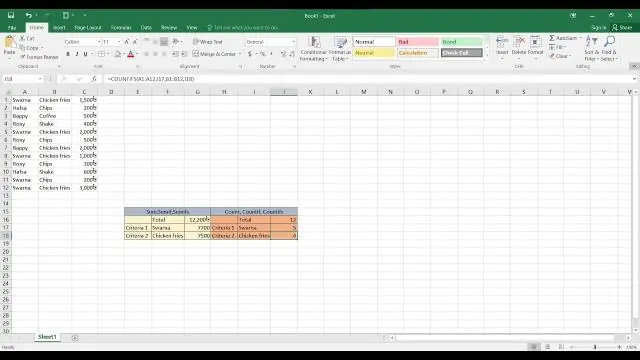

= SUMIFS (D2: D11, A2: A11, "Sur", finalmente, ingrese los argumentos para su segunda condición: el rango de celdas (C2: C11) que contiene la palabra "carne", más la palabra en sí (rodeada por comillas) para que Excel pueda coincidir. Termine la fórmula con un paréntesis de cierre) y luego presione Enter. El resultado, nuevamente, es 14,719. Última modificación: 2025-01-22 17:01

Independientemente, Lightning ya no es un conector rápido. Si tan solo Apple tuviera un estándar más rápido que pudieran usar. Tienes razón, Apple usa con frecuencia Thunderbolt 3 y, a 40 gigabits por segundo, es mucho más rápido que Lighting. También admite elementos como discos duros externos y pantallas. Última modificación: 2025-01-22 17:01

Proxémica. Se refiere al espacio físico que mantenemos entre los demás y nosotros. Última modificación: 2025-01-22 17:01

El método clone () de la clase Object crea y devuelve una copia del objeto, con la misma clase y con todos los campos que tienen los mismos valores. Sin embargo, Object. clone () arroja una CloneNotSupportedException a menos que el objeto sea una instancia de una clase que implemente la interfaz de marcador Cloneable. Última modificación: 2025-01-22 17:01