La AWS Command Line Interface (CLI) es una herramienta unificada para administrar sus servicios de AWS. Con solo una herramienta para descargar y configurar, puede controlar varios servicios de AWS desde la línea de comandos y automatizarlos a través de scripts. Última modificación: 2025-01-22 17:01

Cuatro versiones. Última modificación: 2025-01-22 17:01

El método append () se usa para agregar la representación de cadena de algún argumento a la secuencia. Hay 13 formas / formas en las que el método append () se puede utilizar pasando varios tipos de argumentos: StringBuilder append (booleano a): el método java. Valor de retorno: el método devuelve una referencia a este objeto. Última modificación: 2025-01-22 17:01

MetroPCS no brinda servicio fuera de los Estados Unidos. MetroPCS proporciona el servicio de roaming internacional a sus suscriptores a través de acuerdos con proveedores internacionales de terceros. El servicio de roaming internacional de MetroPCS solo está disponible en ciertos países y en ciertas áreas dentro de esos países. Última modificación: 2025-01-22 17:01

Una pantalla de bienvenida es un elemento de control gráfico que consta de una ventana que contiene una imagen, un logotipo y la versión actual del software. Por lo general, aparece una pantalla de bienvenida mientras se inicia un juego o programa. Una página de bienvenida es una página de introducción en un sitio web. Última modificación: 2025-01-22 17:01

Entonces, en resumen, los registros NS se utilizan para redirigir el sistema de resolución de DNS al siguiente servidor DNS que aloja la zona del siguiente nivel. Y, el registro SOA es utilizado por el clúster de servidores DNS para sincronizar los últimos cambios del maestro a los servidores secundarios. Última modificación: 2025-01-22 17:01

Acercar y desplazarse en la línea de tiempo de Final Cut Pro Acercar a la línea de tiempo: elija Ver> Acercar, o presione Comando + Signo más (+). Alejar la línea de tiempo: elija Ver> Alejar, o presione Comando-Signo menos (-). Última modificación: 2025-01-22 17:01

VIDEO Además de esto, ¿cómo copio de un servidor TFTP a un enrutador Cisco? Paso 1: seleccione una imagen del software Cisco IOS. Paso 2: Descargue la imagen del software Cisco IOS en el servidor TFTP. Paso 3: Identifique el sistema de archivos para copiar la imagen.. Última modificación: 2025-01-22 17:01

Tor Browser (descargable en TorProject.org) le permite navegar o navegar por la web de forma anónima. Un servicio oculto es un sitio que visita o un servicio que utiliza que utiliza la tecnología Tor para mantenerse seguro y, si el propietario lo desea, anónimo. Los desarrolladores de Tor usan los términos 'hiddenservices' y 'onion services' indistintamente. Última modificación: 2025-01-22 17:01

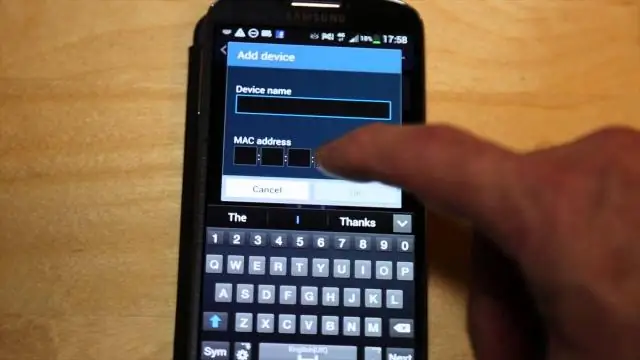

Para usar un dispositivo iOS como iBeacon, haga lo siguiente: Obtenga o genere un UUID de 128 bits para su dispositivo. Cree un objeto CLBeaconRegion que contenga el valor UUID junto con los valores principales y secundarios apropiados para su baliza. Anuncie la información de la baliza utilizando el marco Core Bluetooth. Última modificación: 2025-01-22 17:01

4 respuestas. vaya a Preferencias -> Inspecciones. Luego, debe buscar en la lista larga la inspección infractora, cuyo nombre puede obtener colocando el cursor sobre el marcador de advertencia en el margen. Puede cambiar la gravedad de la inspección, ya sea un error, una advertencia, etc. o simplemente deshabilitarla por completo. Última modificación: 2025-01-22 17:01

Secciones de revisión Precio según se revisó $ 1,199 Procesador Intel Core 2 Duo de 2,4 GHz Memoria 4 GB, 1,066 MHz DDR3 Disco duro 250 GB 5,400 rpm Chipset MCP89. Última modificación: 2025-01-22 17:01

Tile no requiere una suscripción Premium para usar sus rastreadores. Los rastreadores de mosaicos funcionan con la aplicación gratuita Tile, por lo que puede ver dónde estuvieron por última vez y puede hacer sonar su Tile siempre que esté dentro del alcance de Bluetooth. Si pierde algo, puede utilizar la gran comunidad de Tile para ayudar a localizar el elemento que falta. Última modificación: 2025-01-22 17:01

ACUERDO INTEROBSERVER. El indicador de calidad de medición más utilizado en ABA es el acuerdo interobservador (IOA), el grado en el que dos o más observadores informan los mismos valores observados después de medir los mismos eventos. Última modificación: 2025-01-22 17:01

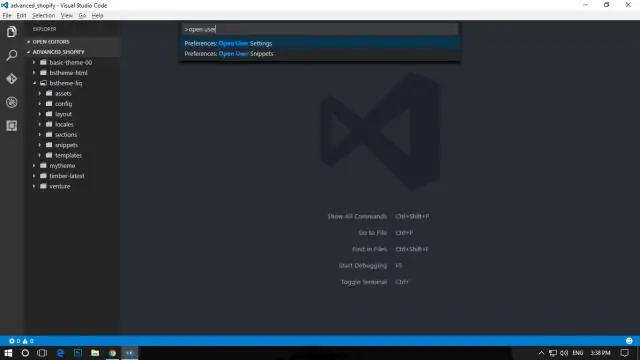

Command + shift + py abrirá algo como esto. Ahora, escriba ESLint dentro del cuadro de búsqueda, y verá algo como esto, y debe seleccionar la opción de configuración ESLint: Create ESLint, y luego verá que el terminal integrado dentro de Visual Studio Code se abrirá con algunas opciones de configuración. Última modificación: 2025-01-22 17:01

El suelo se refiere a los puntos más distantes del campo de visión de una persona cuando mira una escena. Este "suelo" sirve como fondo para los elementos o "figuras" que están más cerca de la persona que mira la escena. Ver también: Figura y Figura-Tierra. Última modificación: 2025-06-01 05:06

Cancelar un puntaje AP después de recibirlo. La cancelación del puntaje elimina un puntaje del examen AP de forma permanente de sus registros. Las puntuaciones pueden cancelarse en cualquier momento. Sin embargo, para que las puntuaciones no aparezcan en el informe de puntuaciones del año actual, los servicios de AP deben recibir una solicitud por escrito asignada por correo o fax antes del 15 de junio. Última modificación: 2025-01-22 17:01

ACK es una abreviatura común de "reconocido", que se utiliza en informática. Lo contrario de ACK es NAK. Tenga en cuenta que 'ack' como exclamación de sorpresa o alarma no tiene relación con la computación. Última modificación: 2025-01-22 17:01

Frankfurt Del mismo modo, ¿dónde está el centro de Internet? Obtener datos que generan estas palabras desde los servidores de Gizmodo a su computadora, requiere una amplia gama global de redes. Y, en un punto de su viaje, los datos probablemente pasarán a través de los conmutadores Ethernet en 60 Hudson Street, una de las redes más densamente empaquetadas.. Última modificación: 2025-01-22 17:01

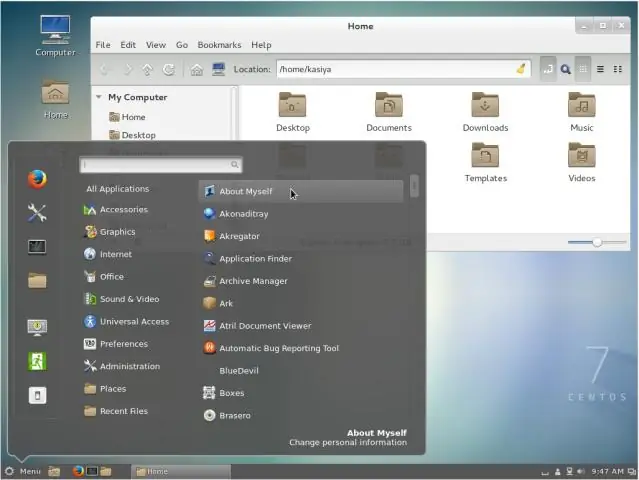

Instale MariaDB 5.5 en CentOS 7 Instale el paquete MariaDB usando el administrador de paquetes yum: sudo yum install mariadb-server. Una vez que se complete la instalación, inicie el servicio MariaDB y habilítelo para que se inicie en el arranque usando los siguientes comandos: sudo systemctl start mariadb sudo systemctl enable mariadb. Última modificación: 2025-01-22 17:01

Para descargar cambios a su lista global de direcciones sin conexión, abra Outlook. En "Enviar / Recibir", seleccione "Enviar / Recibir grupos", luego "Descargar libreta de direcciones": seleccione "Descargar cambios desde el último envío / recepción", luego elija la libreta de direcciones que desea actualizar: haga clic en Aceptar. Última modificación: 2025-01-22 17:01

STS es un entorno de desarrollo basado en Eclipse personalizado para el desarrollo de aplicaciones Spring. Proporciona un entorno listo para usar para implementar, depurar, ejecutar e implementar sus aplicaciones. También incluye integración para Pivotal tc Server, Pivotal Cloud Foundry, Git, Maven y AspectJ. Última modificación: 2025-01-22 17:01

Python es mejor que R para la mayoría de las tareas, pero R tiene su nicho y aún querrá usarlo en muchas circunstancias. Además, aprender un segundo idioma mejorará sus habilidades de programación. Python tiene herramientas para esto, pero R está diseñado para eso y lo hace mejor. Última modificación: 2025-01-22 17:01

Abra el archivo de configuración de PAM en su editor de texto preferido. En la mayoría de los sistemas, puede hacer esto en el editor 'nano' integrado escribiendo 'nano / etc / pam. conf. ' Presione 'Enter' y en la línea superior escriba 'skip-authentication'. Última modificación: 2025-01-22 17:01

Generalmente, las herramientas necesarias para la instalación incluyen tornillos, anclajes, cables, un adaptador o receptor de corriente, un taladro eléctrico y otros. Si obtiene una cámara de seguridad todo en uno (sistema) (Reolink muy recomendado), los tornillos (el tipo de material de instalación necesario) generalmente se incluyen en la caja de la cámara. Última modificación: 2025-01-22 17:01

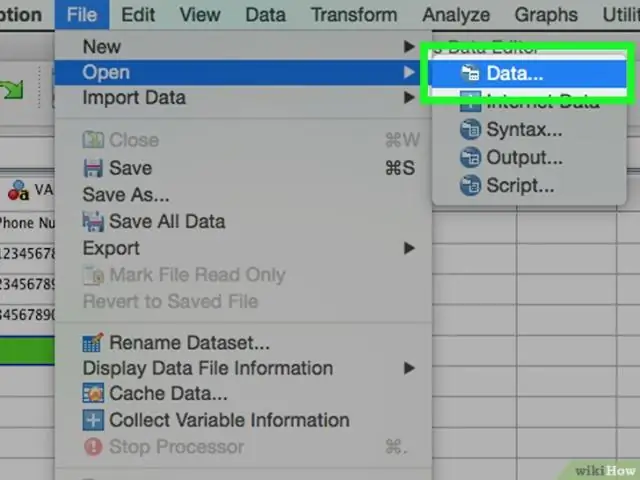

Para abrir su archivo de Excel en SPSS: Archivo, Abrir, Datos, desde el menú de SPSS. Seleccione el tipo de archivo que desea abrir, Excel *. xls *. xlsx, *. xlsm. Seleccione el nombre del archivo. Haga clic en 'Leer nombres de variables' si la primera fila de la hoja de cálculo contiene encabezados de columna. Haga clic en Abrir. Última modificación: 2025-01-22 17:01

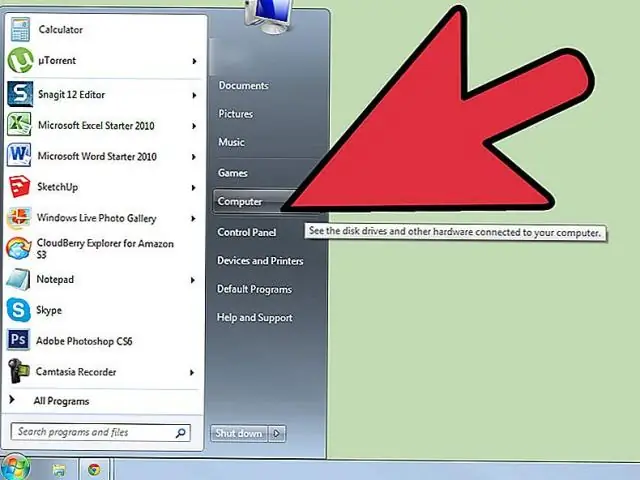

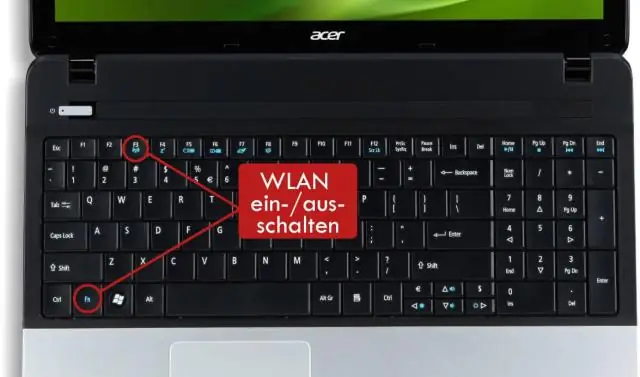

Vaya al menú Inicio y seleccione Panel de control. Haga clic en la categoría Redes e Internet y luego seleccione Centro de redes y recursos compartidos. En las opciones del lado izquierdo, seleccione Cambiar la configuración del adaptador. Haga clic con el botón derecho en el icono de Conexión inalámbrica y haga clic en habilitar. Última modificación: 2025-01-22 17:01

Crear un enrutador Inicie sesión en el tablero. Seleccione el proyecto apropiado del menú desplegable en la parte superior izquierda. En la pestaña Proyecto, abra la pestaña Red y haga clic en la categoría Enrutadores. Haga clic en Crear enrutador. En el cuadro de diálogo Crear enrutador, especifique un nombre para el enrutador y la red externa, y haga clic en Crear enrutador. Última modificación: 2025-01-22 17:01

Seleccione Inicio> Ejecutar (o en Windows 8, 7 o Vista presione la tecla del logotipo de Windows + tecla R) Escriba Regsvr32 / u {Nombre de archivo.ocx} [Hay un espacio antes y después de / u. No escriba las llaves {}. Haga clic en el botón Aceptar. Luego, vuelva a registrar el archivo ejecutando Regsvr32 {Filename.ocx or.dll} (como se describe arriba. Última modificación: 2025-01-22 17:01

El tiempo de inactividad o la duración de la interrupción se refieren a un período de tiempo que un sistema no puede proporcionar o realizar su función principal. La confiabilidad, la disponibilidad, la recuperación y la indisponibilidad son conceptos relacionados. La indisponibilidad es la proporción de un período de tiempo en el que un sistema no está disponible o fuera de línea. Última modificación: 2025-01-22 17:01

Puede comprobar el tipo de objeto en Java utilizando la palabra clave instanceof. Determinar el tipo de objeto es importante si está procesando una colección, como una matriz, que contiene más de un tipo de objeto. Por ejemplo, puede tener una matriz con representaciones de números enteros y de cadena. Última modificación: 2025-01-22 17:01

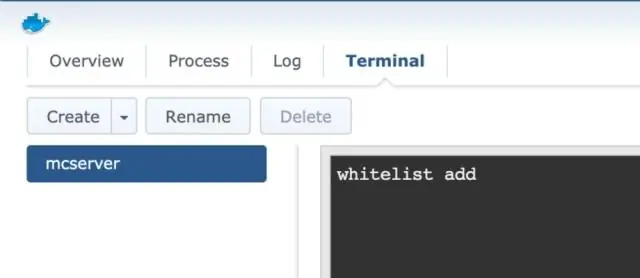

Docker es una plataforma para empaquetar, implementar y ejecutar aplicaciones en contenedores. Puede ejecutar contenedores en cualquier sistema que admita la plataforma: la computadora portátil de un desarrollador, los sistemas en las instalaciones o en la nube sin modificaciones. Los microservicios de Java son un buen objetivo para Docker. Última modificación: 2025-01-22 17:01

Foto de Nischal Masand en Unsplash. El ataque de la manguera de goma consiste en extraer secretos de las personas mediante el uso de la tortura o la coacción. Otro medio es la influencia gubernamental y corporativa sobre otras subentidades. El mejor método de defensa es que las personas no sepan nada o no conozcan los menores secretos posibles. Última modificación: 2025-01-22 17:01

Aplicaciones táctiles del Samsung Galaxy S4 ™. Desplázate y toca Configuración. Toca Más redes. Desplázate y toca Anclaje a red y Zona portátil. Toque Punto de acceso móvil. Toca el ícono de Menú. Toque Configurar. Elimine el texto existente e ingrese un nombre para su punto de acceso. Última modificación: 2025-01-22 17:01

Censura. La censura impide que se lea, escuche o vea algo. Si alguna vez escuchó el sonido de un pitido cuando alguien habla en la televisión, eso es censura. 'Censurar' es revisar algo y optar por eliminar u ocultar partes de él que se consideran inaceptables. Última modificación: 2025-01-22 17:01

Idealmente, no hay forma de que pueda restaurar la base de datos de MS SQL Server 2012 a SQL Server 2008, incluso si la base de datos estaba en un modo de compatibilidad que coincide con la versión anterior. La mejor opción es crear una base de datos vacía en SQL Server 2008, ejecutar el asistente Generar secuencias de comandos en Management Studio para crear secuencias de comandos del esquema y los datos. Última modificación: 2025-01-22 17:01

Windows le permite conectar su escáner directamente a otra computadora y compartirlo o configurarlo como un escáner inalámbrico en su red. Haga clic en 'Inicio', luego en 'Panel de control'. Escriba 'Red' en el cuadro de búsqueda, luego haga clic en 'Ver equipos y dispositivos de red' en 'Centro de redes y recursos compartidos'. Última modificación: 2025-01-22 17:01

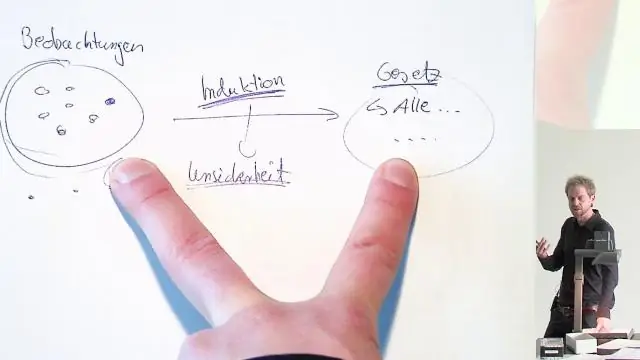

Un argumento deductivo es la presentación de enunciados que se asumen o se sabe que son verdaderos como premisas para una conclusión que se sigue necesariamente de esos enunciados. El argumento deductivo clásico, por ejemplo, se remonta a la antigüedad: todos los hombres son mortales y Sócrates es un hombre; por lo tanto, Sócrates es mortal. Última modificación: 2025-01-22 17:01

Toque el icono "Flecha hacia abajo" en el área superior izquierda de la pantalla. Toque "BulkMail" o "Correo no deseado" según su proveedor de correo electrónico. Toque la casilla de verificación junto a cada correo electrónico para marcarlo y eliminarlo. Toque el botón "Eliminar" en la parte inferior de la pantalla para eliminar los correos electrónicos masivos que ha seleccionado. Última modificación: 2025-01-22 17:01

Un contenedor es un componente que puede contener otros componentes dentro de sí mismo. También es una instancia de una subclase de java. El contenedor extiende java. awt. Componente para que los contenedores sean componentes en sí mismos. Última modificación: 2025-01-22 17:01