Un altavoz con cancelación de ruido emite una onda de sonido con la misma amplitud pero con fase invertida (también conocida como antifase) al sonido original. Las ondas se combinan para formar una nueva onda, en un proceso llamado interferencia, y efectivamente se cancelan entre sí, un efecto que se llama interferencia destructiva. Última modificación: 2025-06-01 05:06

Las actualizaciones del sistema suelen tardar entre 20 y 30 minutos, dependiendo de su importancia. No debería tomar horas. después de la pantalla de carga de la actualización de software, entró en la recuperación del sistema. Última modificación: 2025-01-22 17:01

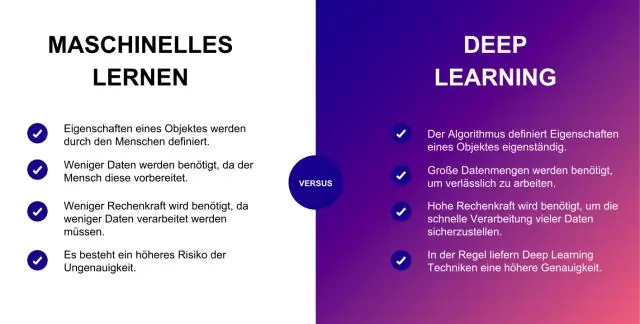

Los algoritmos de aprendizaje profundo más populares son: Red neuronal convolucional (CNN) Redes neuronales recurrentes (RNN) Redes de memoria a corto y largo plazo (LSTM) Codificadores automáticos apilados. Máquina de Boltzmann profunda (DBM) Redes de creencias profundas (DBN). Última modificación: 2025-01-22 17:01

Proveedor de servicios ITIL - Definición: Según lo define ITIL, una organización que suministra Servicios a uno o más Clientes internos o externos se denomina Proveedor de servicios. En ITIL V3, los proveedores de servicios a menudo se denominan proveedores de servicios de TI. Última modificación: 2025-01-22 17:01

La impresión con sombras es una técnica de impresión que crea un tono más claro del texto fuera del centro para hacer que el texto parezca tener una sombra debajo. Última modificación: 2025-01-22 17:01

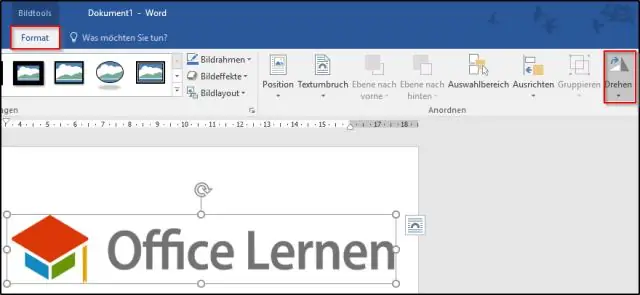

El código CSS debe incluir código de transformaciones para cada uno de los principales navegadores de Internet, de modo que la imagen se rote en todos los navegadores. A continuación se muestra un ejemplo de código CSS para rotar una imagen 180 grados. Para rotar una imagen en otra medida de grados, cambie el '180' en el código CSS y etiquete al grado que desee. Última modificación: 2025-01-22 17:01

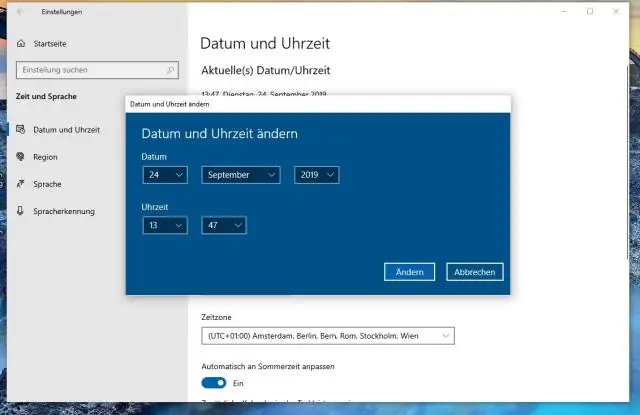

Windows 10: cambio de la fecha y hora del sistema Haga clic con el botón derecho en la hora en la parte inferior derecha de la pantalla y seleccione Ajustar fecha / hora. Se abrirá una ventana. En el lado izquierdo de la ventana, seleccione la pestaña Fecha y hora. Luego, en "Cambiar fecha y hora", haga clic en Cambiar. Ingrese la hora y presione Cambiar. La hora del sistema se ha actualizado. Última modificación: 2025-01-22 17:01

Aquí están las siete C, en orden: Contexto. ¿Qué pasa? Contenido. Según su objetivo, defina una sola pregunta para la que su comunicación esté diseñada para responder. Componentes. Antes de crear algo, divida su contenido en "bloques de construcción" básicos de contenido. Cortes. Composición. Contraste. Consistencia. Última modificación: 2025-01-22 17:01

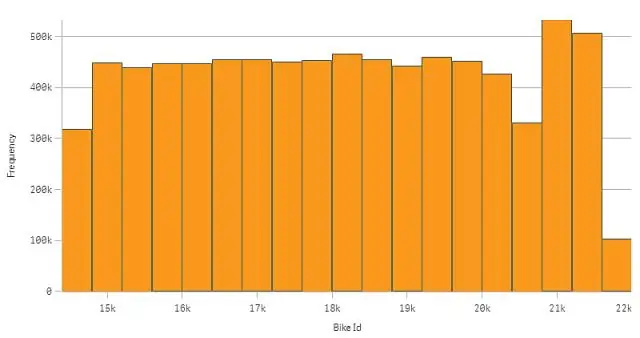

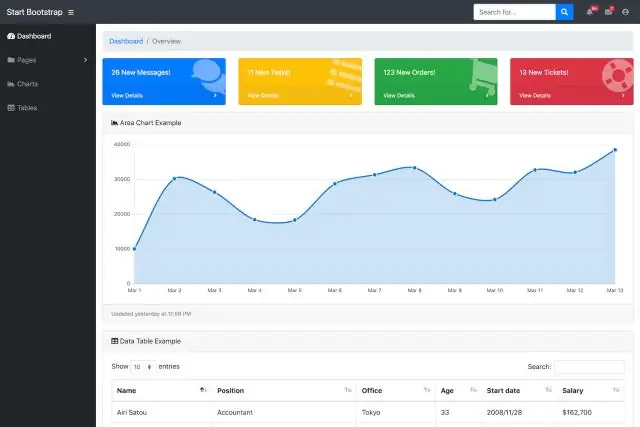

Capítulo 3 A B Marcador de datos Una columna, barra, área, punto, sector circular u otro símbolo en un gráfico que representa un solo punto de datos; los puntos de datos relacionados forman una serie de datos. Punto de datos Un valor que se origina en una celda de la hoja de trabajo y que se representa en un gráfico mediante un marcador de datos. Última modificación: 2025-01-22 17:01

Podrás realizar observaciones, inferencias y predicciones a partir de un escenario determinado. Observación: cuando usa uno de sus cinco sentidos para describir algo. Inferencia: una explicación o interpretación de una observación o grupo de observaciones basadas en experiencias anteriores o respaldadas por las observaciones realizadas. Última modificación: 2025-01-22 17:01

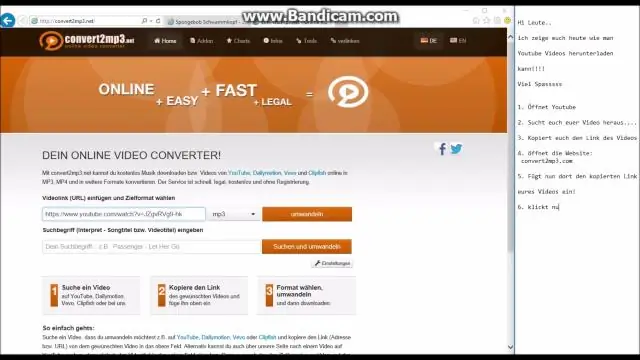

Seleccione el video de transmisión en vivo de YouTube que desea descargar y copie su enlace. Abra VideoSolo OnlineVideo Downloader. Pegue el enlace y haga clic en 'Descargar'. Elija el formato y la calidad de la transmisión de YouTubelive que desea descargar. Última modificación: 2025-01-22 17:01

Demandware es una empresa de tecnología de software con sede en Burlington, Massachusetts, que proporciona una plataforma de comercio electrónico unificada basada en la nube con dispositivos móviles, personalización de IA, capacidades de gestión de pedidos y servicios relacionados para minoristas B2C y B2B y fabricantes de marcas de todo el mundo. Última modificación: 2025-01-22 17:01

Isaac Asimov es un escritor de fama mundial cuyo ingenio inspiró a muchas mentes creativas a comenzar a estudiar robótica y avances en la cibernética. Su ficción es donde los robots se mencionaron y usaron por primera vez, y las máquinas eran mucho más avanzadas para su época. Última modificación: 2025-01-22 17:01

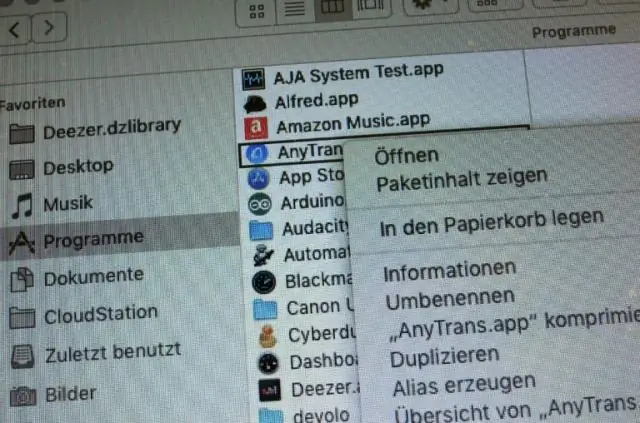

Desinstalación del JDK en macOS Vaya a / Library / Java / JavaVirtualMachines. Elimine el directorio cuyo nombre coincide con el siguiente formato ejecutando el comando rm como usuario root o usando la herramienta sudo: / Library / Java / JavaVirtualMachines / jdk-13. interim.update.patch.jdk. Última modificación: 2025-01-22 17:01

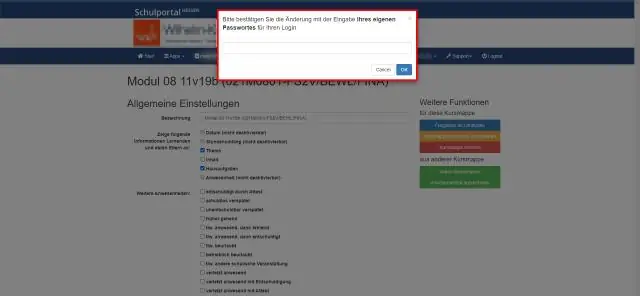

1. Vaya a http://cc.ivytech.edu y haga clic en el enlace Restablecer contraseña. 2. Haga clic en Acepto. Última modificación: 2025-01-22 17:01

Las pantallas de repuesto se pueden pedir fácilmente en línea o por teléfono al 1-800-413-2579. Ofrecemos todo tipo de malla de pantalla, incluida la pantalla de fibra de vidrio estándar, la pantalla UltraVue invisible y la súper pantalla duradera. También el marco de pantalla exacto que necesita y el hardware de marco de pantalla de su elección. Última modificación: 2025-01-22 17:01

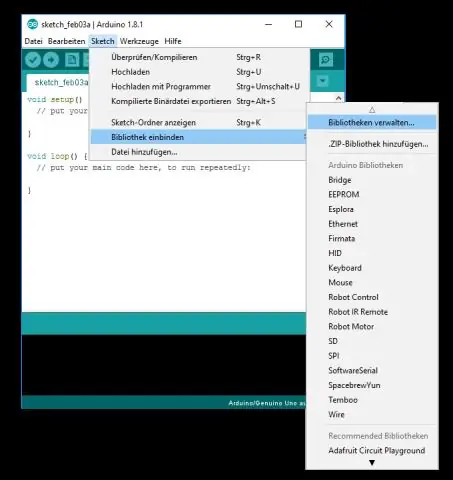

Haga clic en Archivo> Preferencias y en la parte superior de "Ubicación del cuaderno de bocetos" busque y seleccione la carpeta "Software", luego cierre la ventana de Preferencias con Aceptar. Haga clic en Sketch> Incluir biblioteca y debería ver la lista de bibliotecas. Las que acaba de instalar deben aparecer en "Bibliotecas contribuidas". Última modificación: 2025-01-22 17:01

Ser creíble no es lo mismo que decir que una persona está diciendo la verdad. Creíble significa: capaz de ser creído; Convincente. Veraz significa: decir o expresar la verdad; honesto. Última modificación: 2025-01-22 17:01

En Java, Iterator es una interfaz disponible en el marco de la colección en java. paquete util. Es un cursor de Java que se utiliza para iterar una colección de objetos. Se utiliza para recorrer los elementos de un objeto de colección uno por uno. Está disponible desde Java 1.2 Collection Framework. Última modificación: 2025-01-22 17:01

Ejemplo de creación de un desencadenador programado simple en Azure Desplácese hacia abajo y escriba el nombre y la programación del desencadenador. El valor de Programación es una expresión CRON de seis campos. Haga clic en el botón Crear: al proporcionar 0 0/5 * * * *, la función se ejecutará cada 5 minutos desde la primera ejecución. Última modificación: 2025-01-22 17:01

El análisis sintáctico en lenguajes de computadora se refiere al análisis sintáctico del código de entrada en sus partes componentes para facilitar la escritura de compiladores e intérpretes. Analizar un archivo significa leer un flujo de datos de algún tipo y construir un modelo en memoria del contenido semántico de esos datos. Última modificación: 2025-01-22 17:01

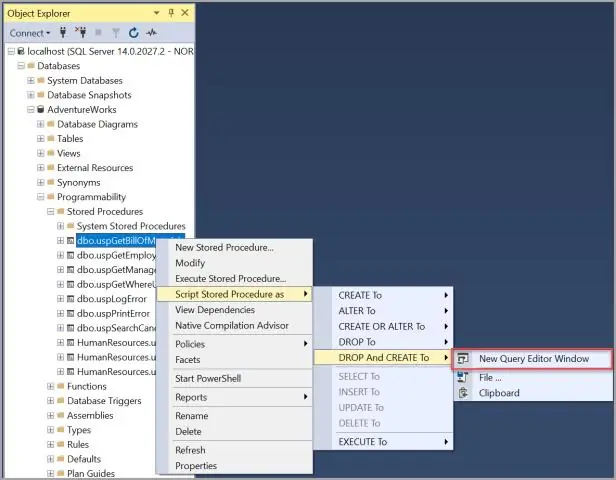

Un procedimiento almacenado es un fragmento de código definido por el usuario escrito en la versión local de PL / SQL, que puede devolver un valor (convirtiéndolo en una función) que se invoca llamándolo explícitamente. Un disparador es un procedimiento almacenado que se ejecuta automáticamente cuando suceden varios eventos (por ejemplo, actualizar, insertar, eliminar). Última modificación: 2025-01-22 17:01

ASP.NET MVC: pruebas unitarias. Anuncios. En programación de computadoras, la prueba unitaria es un método de prueba de software mediante el cual se prueban unidades individuales de código fuente para determinar si son aptas para su uso. Última modificación: 2025-01-22 17:01

Etiquetado de archivos desde el cuadro de diálogo Propiedades Cuando aparezca el cuadro de diálogo Propiedades, seleccione la pestaña Detalles. Si se puede etiquetar el tipo de archivo, encontrará la propiedadTags. Cuando haga clic justo a la derecha de la etiqueta Etiquetas, aparecerá un cuadro de texto, como se muestra en la Figura C, y podrá escribir su Etiqueta. Última modificación: 2025-01-22 17:01

Declaraciones de repetición. El otro tipo de estructura de control de programación importante es una declaración de repetición. Una declaración de repetición se utiliza para repetir un grupo (bloque) de instrucciones de programación. La mayoría de los programadores principiantes tienen más dificultades para usar declaraciones de repetición que para usar declaraciones de selección. Última modificación: 2025-01-22 17:01

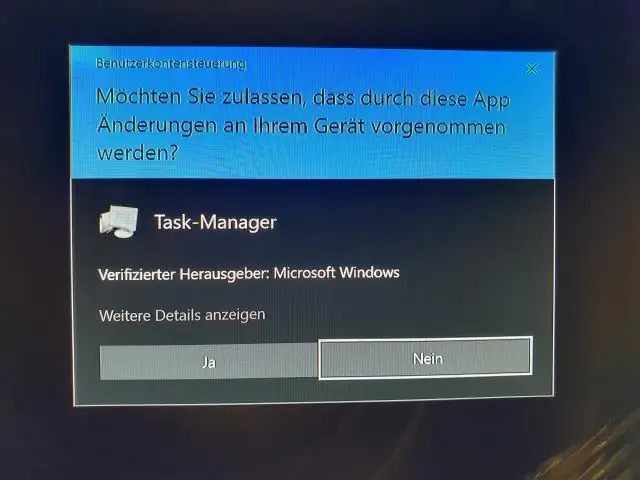

Cómo recuperar el Administrador de tareas manualmente Haga clic en Windows + R, ingrese “gpedit. Busque Configuración de usuario (a la izquierda) y haga clic en ella. Vaya a Plantillas administrativas → Sistema → opciones CTRL + ALT + SUPR. Busque 'Eliminar Administrador de tareas' (en el lado derecho), haga clic derecho sobre él y seleccione Propiedades. Seleccione No configurado y haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Para ver los registros del clúster mediante la consola Abra la consola de Amazon EMR en https://console.aws.amazon.com/elasticmapreduce/. En la página Lista de conglomerados, elija el icono de detalles junto al conglomerado que desea ver. Esto abre la página de detalles del clúster. Última modificación: 2025-01-22 17:01

RJava es una interfaz simple de R a Java. rJava proporciona un puente de bajo nivel entre R y Java (a través de JNI). Permite crear objetos, llamar a métodos y acceder a campos de objetos Java desde R. Las versiones de lanzamiento de rJava se pueden obtener de CRAN, generalmente instalar. paquetes ('rJava') en R harán el truco. Última modificación: 2025-01-22 17:01

Puede usar Bootstrap directamente en elementos y componentes en su aplicación React aplicando las clases integradas como cualquier otra clase. Construyamos un componente React de selector de temas simple para demostrar el uso de clases y componentes de Bootstrap. Última modificación: 2025-01-22 17:01

Elija el menú Apple> Preferencias del sistema, luego haga clic en Sonido. En el panel Salida, asegúrese de que su dispositivo HDMI esté seleccionado. Después de realizar la conexión Apague el dispositivo HDMI mientras su Mac está encendida. Desenchufe el cable HDMI de su Mac, luego vuelva a enchufarlo. Encienda el dispositivo HDMI. Última modificación: 2025-01-22 17:01

P: ¿Para qué tipos de cuentas funciona la escritura diferida de contraseñas? R: La escritura diferida de contraseñas funciona para las cuentas de usuario que están sincronizadas desde Active Directory local a Azure AD, incluidos los usuarios de autenticación de paso a través, sincronizados con hash de contraseña y federados. Última modificación: 2025-01-22 17:01

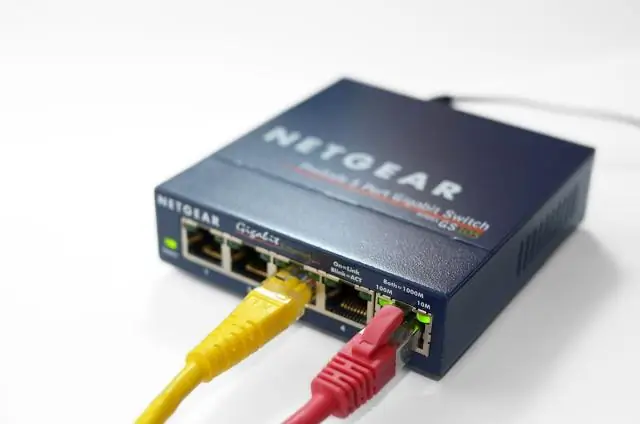

Hay varias razones por las que se produce la pérdida de paquetes en su conexión de red. Entre ellos se incluyen: Ineficiencia o falla de un componente que transporta datos a través de una red, como una conexión de cable suelta, un enrutador defectuoso o una señal WiFi deficiente. Alta latencia, que causa dificultad para entregar paquetes de datos de manera consistente. Última modificación: 2025-01-22 17:01

Deslícese hacia abajo desde la barra de estadísticas (parte superior de la pantalla) con dos dedos en la Configuración rápida (como se muestra a continuación). Presione el botón para alternar entre los modos de sonido, vibración y silencio. Presione y mantenga presionada la tecla para bajar el volumen para ingresar al modo de vibración para silenciar el Galaxy S5. Última modificación: 2025-01-22 17:01

El protector contra sobretensiones puede tener un cortocircuito, pero el uso de una regleta no debería dañar su PC. Su PC solo tomará el amperaje que necesita, un aumento de voltaje podría dañarlo, pero no estoy familiarizado con ninguna regleta de enchufes que aumente el voltaje. También podría ser algo más en el circuito que sobrecargue el interruptor. Última modificación: 2025-01-22 17:01

El comando Redshift Analyze se utiliza para recopilar las estadísticas de las tablas que utiliza el planificador de consultas para crear un plan de ejecución de consultas óptimo mediante el comando Redshift Explain. Analizar comando obtener registros de muestra de las tablas, calcular y almacenar las estadísticas en la tabla STL_ANALYZE. Última modificación: 2025-01-22 17:01

El significado de ? Hourglass Done Emoji Es el símbolo reconocido del tiempo. A menudo se usa como un recordatorio para no perder el tiempo o como un punto de partida específico de una cuenta regresiva para algún evento. A veces también se usa como símbolo de llegar tarde o esperar mucho tiempo por alguien o por algo. Última modificación: 2025-01-22 17:01

Las impresoras de rueda de margaritas imprimen solo caracteres y símbolos y no pueden imprimir gráficos. Última modificación: 2025-01-22 17:01

Para traducir un sitio web completo con GoogleTranslate, siga estos pasos y consulte la Figura 1 como referencia: Abra un navegador web y vaya a translate.google.com. No necesita una cuenta de Google para acceder a él, porque es gratis para todos. A la derecha, elija el idioma en el que desea ver el sitio web. Haga clic en Traducir. Última modificación: 2025-01-22 17:01

Cómo confirmar si alguien lo bloqueó en Gmail Abra el correo de Google en su computadora portátil o PC e inicie sesión en su cuenta en el modo estándar. En la esquina izquierda, verá una lista de personas con las que ha interactuado anteriormente. La lista por defecto mostrará los mensajes recientes. Revisa esta lista para encontrar el contacto de la persona que youthink te ha bloqueado. Última modificación: 2025-01-22 17:01

Solidez como lenguaje de programación Algunos ejemplos de esto incluyen C (y C ++, C #, etc.), Python, Java (y JavaScript), Perl y algunos otros. Solidity fue diseñado para ser fácil de aprender para programadores que ya están familiarizados con uno o más lenguajes de programación modernos. Última modificación: 2025-01-22 17:01