Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Fases de respuesta a incidentes. La respuesta a incidentes generalmente se divide en seis fases; preparación , identificación, contención, erradicación, recuperación y lecciones aprendidas.

También hay que saber cuáles son las fases del proceso de desarrollo de la respuesta a incidentes.

Deuble dice que las seis etapas de respuesta a incidentes con las que deberíamos estar familiarizados son preparación , identificación, contención, erradicación, recuperación y lecciones aprendidas.

Además, ¿cuál es el proceso de respuesta a incidentes? Respuesta al incidente es un enfoque organizado para abordar y gestionar las secuelas de una infracción de seguridad o un ciberataque, también conocido como TI incidente , computadora incidente o seguridad incidente . El objetivo es manejar la situación de una manera que limite los daños y reduzca el tiempo y los costos de recuperación.

Asimismo, la gente pregunta, ¿cuáles son los cinco pasos de la respuesta a incidentes en orden?

Los cinco pasos de la respuesta a incidentes

- Preparación. La preparación es la clave para una respuesta eficaz a incidentes.

- Detección y reporte. El enfoque de esta fase es monitorear los eventos de seguridad para detectar, alertar e informar sobre posibles incidentes de seguridad.

- Triaje y análisis.

- Contención y Neutralización.

- Actividad posterior al incidente.

¿Cuáles son las 6 etapas del manejo de pruebas?

Los seis pasos son preparación , identificaciones, contención, erradicación, recuperación y lecciones aprendidas. NIST también ha dado vida a un proceso muy similar en la Guía de manejo de incidentes de seguridad informática (pub.

Recomendado:

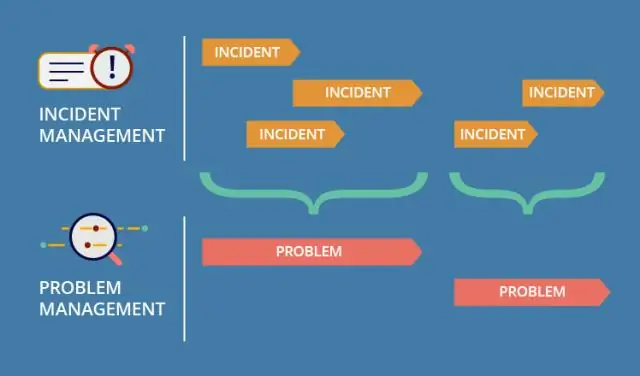

¿Cuál es la diferencia entre la gestión de incidentes y la gestión de incidentes importantes?

Por lo tanto, un IM se trata del reconocimiento de que la gestión normal de incidentes y problemas no va a ser suficiente. Un incidente mayor es una declaración de estado de emergencia. Un incidente importante se encuentra a medio camino entre un incidente normal y un desastre (donde se activa el proceso de gestión de la continuidad del servicio de TI)

¿Cuáles son las fases de la metodología Scrum?

El proceso de Scrum tiene generalmente tres grupos de fases: pregame, game y postgame. Cada uno tiene un amplio conjunto de tareas que deben realizarse. Esas tres fases son un poco diferentes de otras metodologías de gestión de proyectos

¿Cuáles son las fases de intrusión de amenazas de ciberseguridad?

Hay diferentes etapas que se ocupan de la intrusión de seguridad cibernética que son: Reconocimiento. Intrusión y enumeración. Inserción de malware y movimiento lateral

¿Cuáles son las fases de un ciberataque?

Las siete fases de un ciberataque Paso uno: reconocimiento. Antes de lanzar un ataque, los piratas informáticos primero identifican un objetivo vulnerable y exploran las mejores formas de explotarlo. Paso dos - Armamento. Paso tres - Entrega. Paso cuatro - Explotación. Paso cinco: instalación. Paso seis: comando y control. Paso siete: acción sobre el objetivo

¿Cuáles son las notas del orador para escribir su propósito y cuáles son las cosas clave para recordar acerca de las notas del orador?

Las notas del orador son texto guiado que el presentador usa al presentar una presentación. Ayudan al presentador a recordar puntos importantes mientras realiza una presentación. Aparecen en la diapositiva y solo pueden ser vistos por el presentador y no por la audiencia