Desactive la configuración abierta de Optimización de entrega de Windows Update. Haga clic en Actualización y seguridad. En Windows Update, haga clic en Opciones avanzadas en el lado derecho de la ventana. En Actualizaciones de más de un lugar, haga clic en Elegir cómo se entregan las actualizaciones y luego mueva el control deslizante a la posición Desactivado para deshabilitar la Optimización de entrega de actualizaciones de Windows o WUDO. Última modificación: 2025-01-22 17:01

Para deshacerse de las hormigas que marchan después de que haya terminado de trabajar con una selección, elija Seleccionar → Deseleccionar o presione? -D (Ctrl + D). Alternativamente, si una de las herramientas de selección descritas en la siguiente sección está activa, puede hacer clic una vez fuera de la selección para deshacerse de ella. Volver a seleccionar. Última modificación: 2025-01-22 17:01

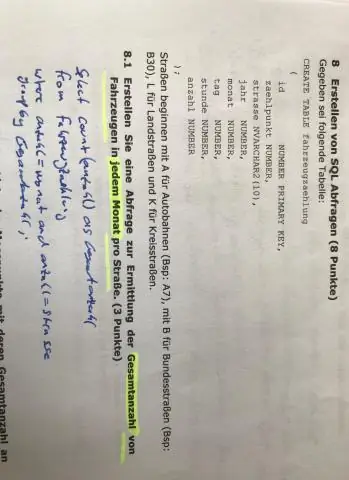

Almacene los números de teléfono en un formato estándar usando VARCHAR. NVARCHAR sería innecesario ya que estamos hablando de números y tal vez un par de caracteres más, como '+', '', '(', ')' y '-'. Última modificación: 2025-01-22 17:01

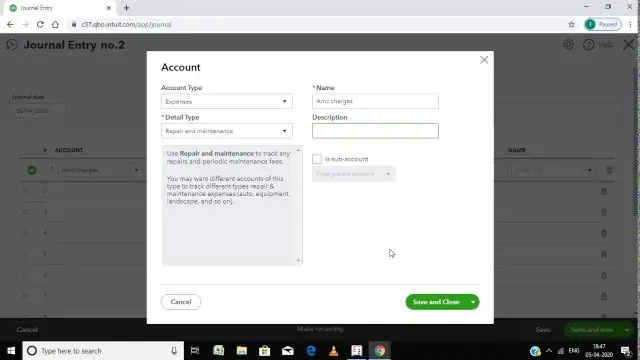

Archivos de QuickBooks para Windows Contiene el archivo de su empresa y los datos de la cuenta. Por ejemplo, si crea una empresa llamada Easy123, aparecerá en QuickBooks como Easy123. qbw. El archivo qbw es uno de los más populares en la plataforma. Última modificación: 2025-01-22 17:01

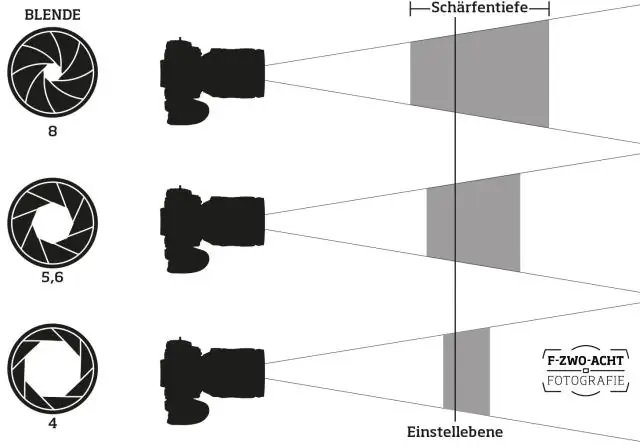

Las velocidades de obturación lentas permiten que entre más luz en el sensor de la cámara y se utilizan para fotografías nocturnas y con poca luz, mientras que las velocidades de obturación rápidas ayudan a congelar el movimiento. Apertura: un orificio dentro de una lente, a través del cual la luz viaja hacia el cuerpo de la cámara. Cuanto más grande es el orificio, más luz pasa al sensor de la cámara. Última modificación: 2025-01-22 17:01

1. 'La imaginación es más importante que el conocimiento. El conocimiento es limitado. La imaginación rodea el mundo. Última modificación: 2025-01-22 17:01

La ruta de origen especifica los directorios donde se encuentran los archivos de origen C y C ++. Todos los comandos relacionados con la fuente acceden a los archivos fuente en la computadora local. Debe establecer las rutas adecuadas en cualquier cliente o servidor que desee utilizar los comandos de origen. Última modificación: 2025-01-22 17:01

7 pasos prácticos sobre cómo mejorar la autoridad de su dominio Paso 1: Trabaje en su SEO fuera de la página. Paso 2: Optimización SEO en la página. Paso 3: Trabaja en tu SEO técnico. Paso 4: asegúrese de que su sitio web sea compatible con dispositivos móviles. Paso 5: Mejore la velocidad de su página. Paso 6: aumente sus señales sociales. Paso 7: sea paciente. Última modificación: 2025-01-22 17:01

Desde Chrome OS, presione Ctrl + Alt + T para abrir la ventana del terminal. Escriba shell y presione Enter para acceder a un shell completo. Cuando aparezca la interfaz del script, elija la opción "Establecer opciones de arranque (banderas GBB)" escribiendo "4" y presionando Enter. Última modificación: 2025-01-22 17:01

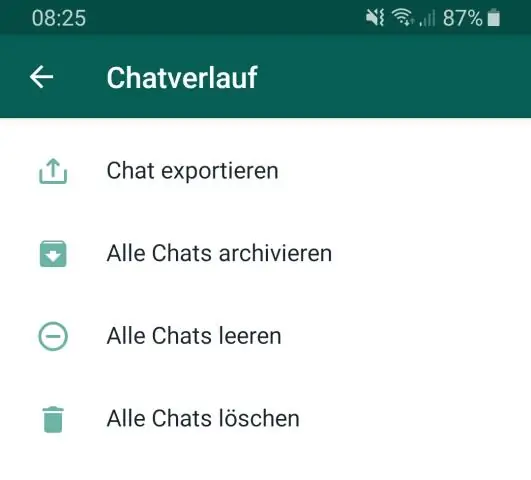

Para hacer una copia de seguridad de sus chats, vaya a WhatsApp> toque Más opciones> Configuración> Chats> Copia de seguridad de chat> Copia de seguridad. Para exportar una copia del historial de un chat o grupo individual, use la función Exportar chat: Abra el chat para el individuo o grupo. Presiona Más opciones. Toque Más. Toca Exportar chat. Elija si desea incluir medios o no. Última modificación: 2025-01-22 17:01

Cómo aprobar el examen de desarrollador asociado certificado de AWS Demostrar comprensión de los servicios, usos y prácticas recomendadas de arquitectura básica de AWS. Demostrar competencia en el desarrollo, la implementación y la depuración de aplicaciones basadas en la nube con AWS. Última modificación: 2025-01-22 17:01

Amazon Simple Notification Service (SNS) es un servicio en la nube para coordinar la entrega de mensajes push desde aplicaciones de software a puntos finales y clientes suscritos. Todos los mensajes publicados en Amazon SNS se almacenan en varias zonas de disponibilidad para evitar pérdidas. Última modificación: 2025-01-22 17:01

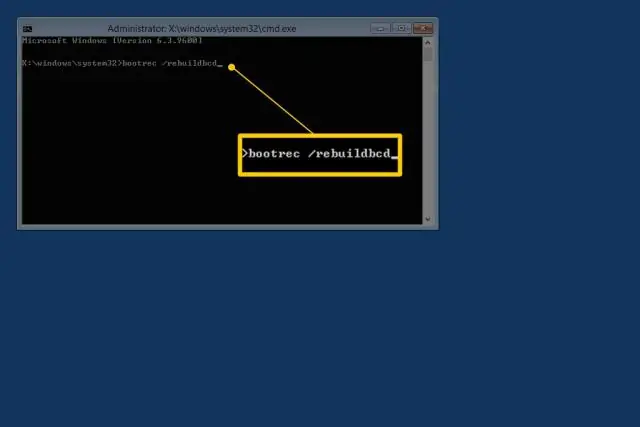

Los datos de configuración de arranque (BCD) son una base de datos independiente del firmware para los datos de configuración en el momento del arranque. Es utilizado por el nuevo Administrador de arranque de Windows de Microsoft y reemplaza el archivo boot. ini que fue utilizado por NTLDR. Para el arranque UEFI, el archivo se encuentra en / EFI / Microsoft / Boot / BCD en la partición del sistema EFI. Última modificación: 2025-01-22 17:01

Puede utilizar una función de AWS Lambda para procesar mensajes en una cola de Amazon Simple Queue Service (Amazon SQS). Lambda sondea la cola e invoca su función sincrónicamente con un evento que contiene mensajes en cola. Lambda lee los mensajes en lotes e invoca su función una vez para cada lote. Última modificación: 2025-01-22 17:01

Llame al correo de voz para escuchar los mensajes. Para el teléfono residencial inalámbrico de AT&T, marque 1. Si se le solicita, ingrese la contraseña del correo de voz. Cualquier mensaje nuevo no escuchado comenzará a reproducirse. Si no tiene un nuevo correo de voz, presione 1 para escuchar sus mensajes guardados. Última modificación: 2025-01-22 17:01

A diferencia del Apple Watch, el iPhone no le permite deshabilitar las capturas de pantalla en Configuración. Los iPhones que ejecutan iOS 12 no tomarán una captura de pantalla cuando la pantalla esté apagada; en cambio, presionar los botones laterales y subir volumen simplemente enciende la pantalla. Última modificación: 2025-01-22 17:01

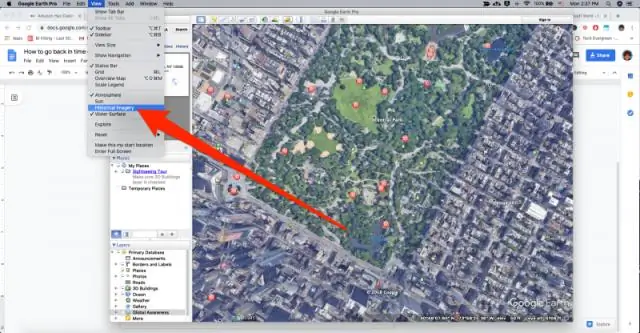

Para ver cómo las imágenes han cambiado con el tiempo, vea versiones pasadas de un mapa en una línea de tiempo. Abre Google Earth. Encuentra una ubicación. Haga clic en Ver imágenes históricas o, encima del visor 3D, haga clic en Hora. Última modificación: 2025-01-22 17:01

Aferrarse a una impresora vieja le quita un valioso espacio de almacenamiento en su hogar. Incluso puede costarle dinero, ya que los cartuchos de tinta para estas impresoras son más caros y difíciles de encontrar. Las piezas de las impresoras antiguas son valiosas para quienes necesitan piezas de repuesto para su propia impresora. Última modificación: 2025-01-22 17:01

Sí, aún puede ignorar las multas por cámaras de luz roja de Los Ángeles con pocas consecuencias, dice el abogado del sur de California, Mark A. En este caso, Los Ángeles se define como cualquier jurisdicción o ciudad dentro del condado de Los Ángeles. Última modificación: 2025-01-22 17:01

¿Cómo puedo descargar mi música desde OneDrive? Abra OneDrive en una PC con Windows 10 e inicie sesión. Seleccione Archivos> Música y luego seleccione la carpeta o carpetas de música que desea mover. Seleccione Descargar. Navegue a la ubicación donde guardó la carpeta o carpetas y descomprímalas. Última modificación: 2025-01-22 17:01

Crea una relación de búsqueda jerárquica entre usuarios. 'Permite a los usuarios utilizar un campo de búsqueda para asociar un usuario con otro que no se refiere directa o indirectamente a sí mismo. Por ejemplo, puede crear un campo de relación jerárquica personalizado para almacenar el administrador directo de cada usuario. '. Última modificación: 2025-01-22 17:01

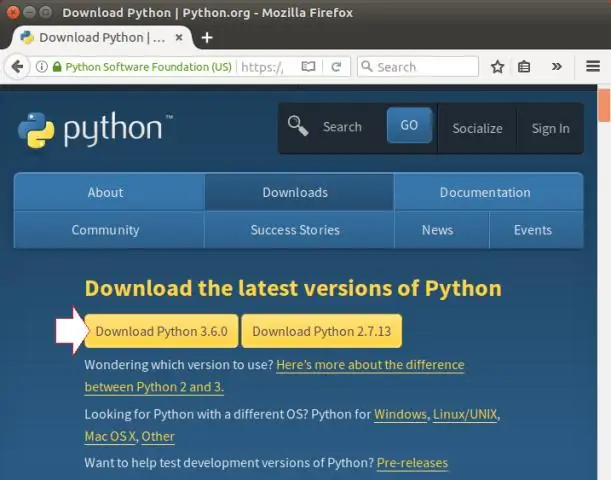

En el peor de los casos, si no tiene Python 2 instalado, puede instalarlo escribiendo lo siguiente en la terminal: sudo add-apt-repository ppa: fkrull / deadsnakes-python2. sudo apt-get update. sudo apt-get install python2. Última modificación: 2025-01-22 17:01

La velocidad del reloj es la velocidad a la que un procesador ejecuta una tarea y se mide en gigahercios (GHz). Una vez, un número más alto significaba un procesador más rápido, pero los avances en la tecnología han hecho que el chip del procesador sea más eficiente, por lo que ahora hacen más con menos. Última modificación: 2025-01-22 17:01

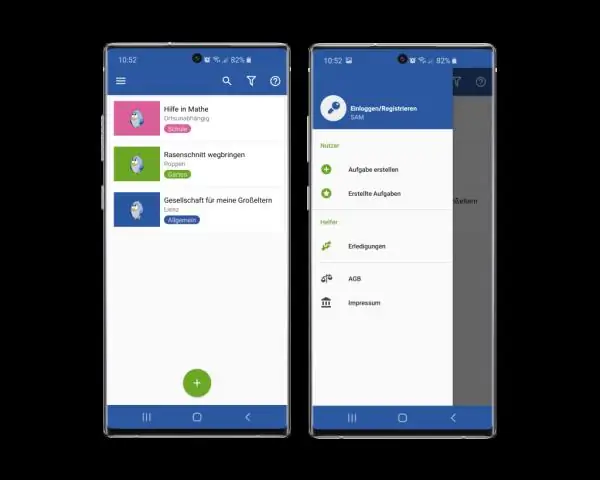

Appery es un creador de aplicaciones móviles basado en la nube que puede usar para crear aplicaciones para Android o iOS, e incluye Apache Cordova (Phone Gap), Ionic y jQuery Mobile con acceso a sus componentes integrados. Última modificación: 2025-01-22 17:01

El equipo de Steam. Design (incluido Oddball) ha creado una extensión de Chrome que automatiza casi muchas cosas que se crean en las ilustraciones. Cuenta con un botón que se cargará automáticamente como una obra de arte larga. Simplemente seleccione la obra de arte y asígnele un nombre, luego haga clic en el botón que aparece. Última modificación: 2025-01-22 17:01

4 respuestas. Esta fuente es propiedad comercial y no se permite su uso sin la debida licencia para su uso. Es legal pedirle al navegador que use HelveticaNeue si está disponible en el sistema, pero necesitaría una licencia si desea publicar la fuente usted mismo. Última modificación: 2025-01-22 17:01

Puede imprimir rápidamente los archivos adjuntos sin abrir el correo electrónico o el archivo adjunto en Outlook 2019 o 365. En la "Bandeja de entrada", resalte el correo electrónico que contiene los archivos adjuntos que desea imprimir. Seleccione "Archivo"> "Imprimir". Seleccione el botón "Opciones de impresión". Marque la casilla "Imprimir archivos adjuntos. Última modificación: 2025-01-22 17:01

Las clases selladas son abstractas y pueden tener miembros abstractos. Las clases selladas no se pueden instanciar directamente. Las clases selladas pueden tener subclases, pero deben estar en el mismo archivo o anidadas dentro de la declaración de clase sellada. La subclase de clases selladas puede tener subclases fuera del archivo de clases selladas. Última modificación: 2025-01-22 17:01

Use el EAC para ver el registro de auditoría del administrador En el EAC, vaya a Gestión de cumplimiento> Auditoría y elija Ejecutar el informe del registro de auditoría del administrador. Elija una fecha de inicio y una fecha de finalización, y luego elija Buscar. Si desea imprimir una entrada de registro de auditoría específica, elija el botón Imprimir en el panel de detalles. Última modificación: 2025-01-22 17:01

Hay tres tipos de modelos de servicio en la nube − IaaS, PaaS y SaaS. Última modificación: 2025-01-22 17:01

Hola, mira este ejemplo para las funciones de carga de mapeo y aplicar mapa. La carga de mapeo se usa para cargar la tabla de mapeo mientras que Aplicar mapa se usa para mapear la tabla mapeada a otra tabla para más ver el ejemplo a continuación. Última modificación: 2025-01-22 17:01

Acceda a Ambari Abra un navegador web compatible. Escriba su nombre de usuario y contraseña en la página de inicio de sesión. Si es un administrador de Ambari que accede a la interfaz de usuario web de Ambari por primera vez, use las credenciales de administrador de Ambari predeterminadas. Haga clic en Iniciar sesión. Si es necesario, inicie Ambari Server en la máquina host de Ambari Server. Última modificación: 2025-01-22 17:01

Para el negocio ya tenemos uno, y eso no es un problema. Pero para nuestra casa, tenemos conexión a Internet residencial de Comcast, y no ofrecen servicios de IP estática para eso. Si actualizamos a un plan de negocios, podemos obtener una IP estática, pero el costo es casi el doble, ¡para una velocidad más lenta. Última modificación: 2025-01-22 17:01

Términos en este conjunto (10) Comerciantes. M. Maestros. T. Farmers. F. Soldados. ASI QUE. Tejedores. W. Sacerdotes. PR. Alfareros. CORREOS. Escribas. CAROLINA DEL SUR. Última modificación: 2025-01-22 17:01

Windows 10 viene con una aplicación de correo incorporada, desde la cual puede acceder a todas sus diferentes cuentas de correo electrónico (incluidas Outlook.com, Gmail, Yahoo !, y otras) en una única interfaz centralizada. Con él, no hay necesidad de ir a diferentes sitios web o aplicaciones para su correo electrónico. Última modificación: 2025-01-22 17:01

Cómo configurar la actividad en su Apple Watch Inicie la aplicación Actividad desde la pantalla de inicio de su iPhone. Toca Configurar actividad. Ingrese su información personal. Toque Continuar. Establezca su objetivo de movimiento diario. Puede utilizar los signos más y menos para ajustar. Toca Establecer objetivo de movimiento. Última modificación: 2025-01-22 17:01

Chai es una biblioteca de aserciones BDD / TDD para el nodo y el navegador que se puede combinar deliciosamente con cualquier marco de prueba de JavaScript. Última modificación: 2025-01-22 17:01

VIDEO Aquí, ¿cómo quito la bandeja del teclado Humanscale? Paso 1 Eliminar tornillos de bandeja del teclado utilizando un destornillador Phillips. Paso 2 Deseche las piezas para un reciclaje adecuado. Paso 1 (figura 1) Eliminar tornillos frontales del soporte con un destornillador Phillips.. Última modificación: 2025-01-22 17:01

La política de JavaScript del mismo origen. El concepto importante es que un script puede interactuar con contenido y propiedades que tienen el mismo origen que la página que contiene el script. La política no restringe el código según el origen del script, sino solo el origen del contenido. Última modificación: 2025-01-22 17:01

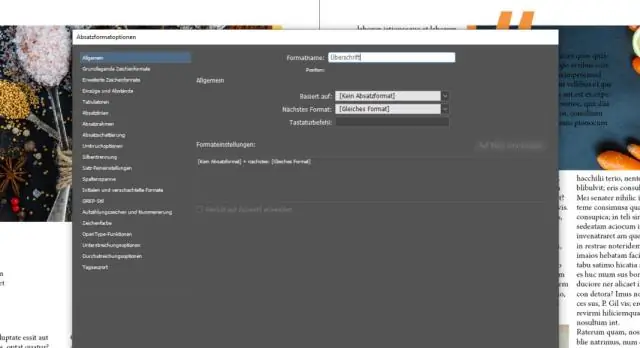

Solución alternativa: utilice la justificación vertical y el límite de espaciado de párrafos Con la herramienta Selección, seleccione el marco de texto. Elija Objeto> Opciones de marco de texto para mostrar el cuadro de diálogo Opciones de marco de texto. Haga clic en la pestaña General. A continuación, establezca el límite de espaciado de párrafos en un número grande. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01