Qué hacer si su computadora tiene un virus Paso 1: Ejecute un análisis de seguridad. Puede comenzar ejecutando un análisis de seguridad de Norton gratuito para buscar virus y malware. Paso 2: elimine los virus existentes. Luego, puede eliminar los virus y el malware existentes con Norton PowerEraser. Paso 3: actualiza el sistema de seguridad. Última modificación: 2025-01-22 17:01

1) Después de descargar PuTTY, conecte el cable de la consola con Cisco Router o Swtich, haga doble clic enputty.exe para ejecutarlo. Expanda Conexión> Serie. Ingrese el número de puerto dentro del cuadro de texto 'Serialine to connect to'. Última modificación: 2025-01-22 17:01

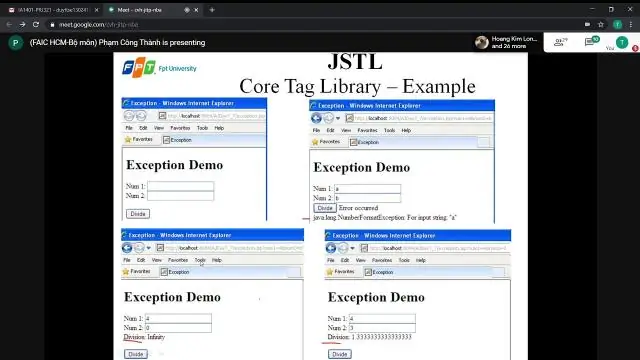

La biblioteca de etiquetas estándar de JavaServer Pages (JSTL) es una colección de etiquetas JSP útiles que encapsula la funcionalidad principal común a muchas aplicaciones JSP. Funciones JSTL. S.No. Función y descripción 7 fn: length () Devuelve el número de elementos en una colección, o el número de caracteres en una cadena. Última modificación: 2025-01-22 17:01

Actualización, 23/08/2016 19: Los pases completos de la conferencia para Dreamforce '19 ya están agotados; sin embargo, aún puede registrarse con un código válido. Última modificación: 2025-01-22 17:01

Descripción general del bucle de sondeo Estos dispositivos se denominan RPM (módulos de punto remoto). El bucle de sondeo proporciona energía y datos a las zonas de RPM y monitorea constantemente el estado de todas las zonas habilitadas en el bucle. Última modificación: 2025-01-22 17:01

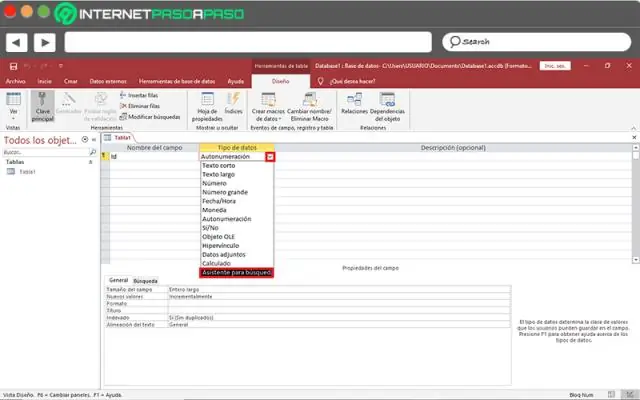

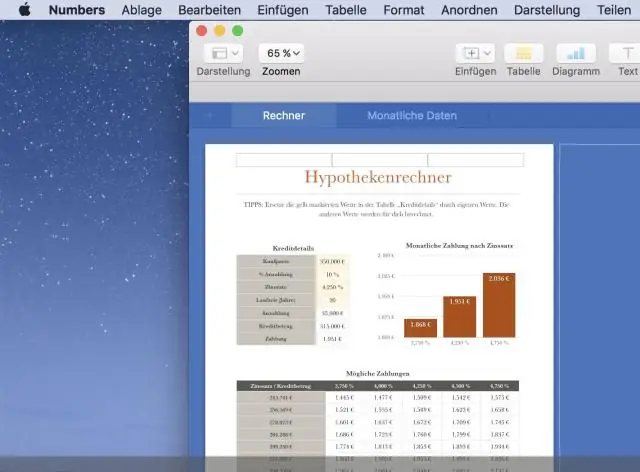

Sus opciones son: Un RDBMS basado en cliente-servidor, como MySQL, MSSQL, Oracle, PostgreSQL, etc. Son sólidos, se utilizan en producción durante mucho tiempo pero necesitan configuración y administración. Una base de datos SQL basada en archivos, como SQLite 3. No necesitan mucha configuración o administración. Última modificación: 2025-01-22 17:01

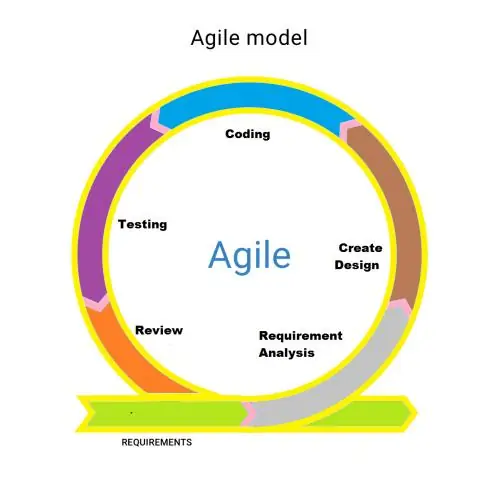

Bueno, el desarrollo de la fase ágil puede ser la mejor manera de encaminarse. El desarrollo ágil es un tipo de gestión de proyectos que se centra en la planificación, las pruebas y la integración continuas a través de la colaboración en equipo. La fase de construcción describe los requisitos del proyecto e identifica los principales hitos del proyecto. Última modificación: 2025-01-22 17:01

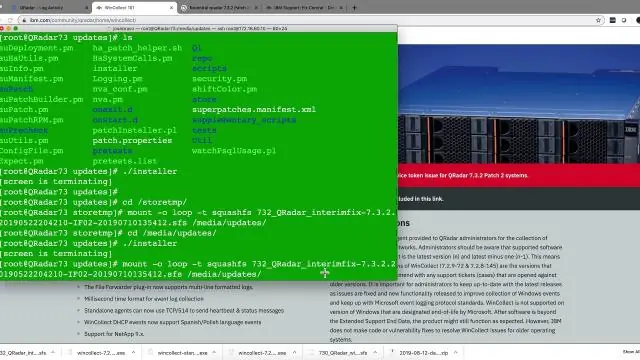

Para utilizar WinCollect administrado, debe descargar e instalar un paquete SF del agente WinCollect en su consola QRadar®, crear un token de autenticación y luego instalar un agente WinCollect administrado en cada host de Windows del que desee recopilar eventos. Última modificación: 2025-01-22 17:01

Las conexiones de consola son conexiones de tipo serie que le brindan acceso de terminal a sus enrutadores, conmutadores y firewalls, específicamente cuando se instalan estos dispositivos fuera de la red. Última modificación: 2025-01-22 17:01

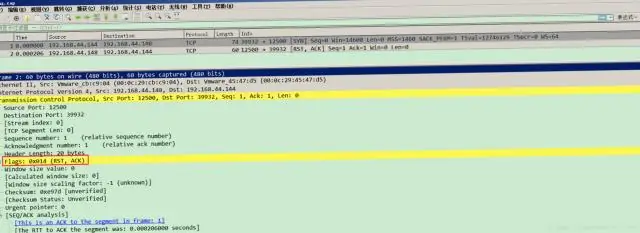

No. GRE es el protocolo que se utiliza con PPTP, pero también se puede utilizar como protocolo de túnel independiente. Puede (y debe) cifrar / tunelizar una conexión L2TP dentro de un túnel IPSec, porque sería más seguro hacerlo. Última modificación: 2025-01-22 17:01

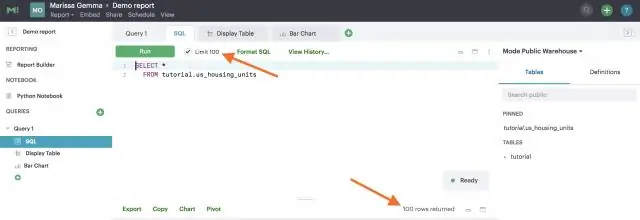

La instrucción SQL SELECT LIMIT se utiliza para recuperar registros de una o más tablas en una base de datos y limitar el número de registros devueltos según un valor límite. SUGERENCIA: SELECT LIMIT no es compatible con todas las bases de datos SQL. Para bases de datos como SQL Server o MSAccess, use la instrucción SELECT TOP para limitar sus resultados. Última modificación: 2025-01-22 17:01

Presiona el botón de menú y luego toca "Ir a etiquetas". Desplázate hacia abajo y luego toca la etiqueta "Borradores". Sus borradores de Gmail se muestran en esta pantalla. Toque un borrador para continuar escribiendo su correo electrónico. Última modificación: 2025-01-22 17:01

El tiempo de ejecución es cuando un programa se está ejecutando (o es ejecutable). Es decir, cuando inicia un programa que se ejecuta en una computadora, es el tiempo de ejecución de ese programa. Durante varios años, los escritores técnicos se resistieron a 'tiempo de ejecución' como término, insistiendo en que algo como 'cuando se ejecuta un programa' obviaría la necesidad de un término especial. Última modificación: 2025-01-22 17:01

Controlador de API web. Web API Controller es similar al controlador ASP.NET MVC. Maneja las solicitudes HTTP entrantes y envía la respuesta a la persona que llama. El controlador Web API es una clase que se puede crear en la carpeta Controladores o en cualquier otra carpeta en la carpeta raíz de su proyecto. Última modificación: 2025-01-22 17:01

Derretir un disco duro quemándolo parece ser un método eficaz. Derretir discos duros no es ecológico y llevaría bastante tiempo derretir los discos de los discos. Por último, existen métodos de destrucción por fuerza bruta, como clavar o perforar orificios a través de los discos de la unidad. Última modificación: 2025-01-22 17:01

Un NULL en SQL simplemente significa que no existe ningún valor para el campo. Las comparaciones para NULL no se pueden hacer con un "=" o "! = Usar SELECT COUNT (*) o SELECT COUNT (1) (que es lo que prefiero usar) devolverá el total de todos los registros devueltos en el conjunto de resultados independientemente de Valores NULL. Última modificación: 2025-01-22 17:01

En comparación con la aplicación Nook para Android, el Kobo es simplemente anémico. Al igual que la mayoría de las aplicaciones de lectura electrónica de teléfonos inteligentes, Kobo se sincronizará con tu Kobo y con cualquier otra aplicación de Kobo. Tenemos un iPad y un teléfono celular con la aplicación Kobo y descubrimos que estos dos dispositivos están perfectamente sincronizados. Última modificación: 2025-01-22 17:01

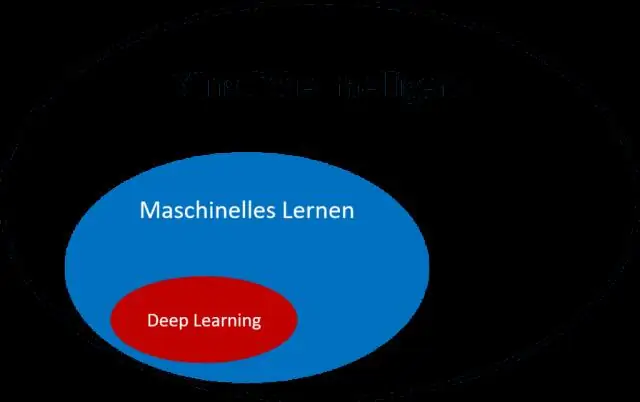

El aprendizaje profundo es una técnica de aprendizaje automático que enseña a las computadoras a hacer lo que es natural para los humanos: aprender con el ejemplo. El aprendizaje profundo es una tecnología clave detrás de los automóviles sin conductor, que les permite reconocer una señal de alto o distinguir a un peatón de un poste de luz. Última modificación: 2025-01-22 17:01

No puede esperar un rendimiento óptimo de la batería de un Kindle que tiene algunos años. Puede considerar reemplazar la batería, pero de lo contrario, deberá cargarla con más frecuencia. Última modificación: 2025-01-22 17:01

Consejos para pasar una gran velada en el Top of the Mark: Vaya justo antes del atardecer, espléndido y menos concurrido. Para conseguir un asiento junto a una ventana, cuando sea su turno para una mesa, dígale a la anfitriona que esperará una mesa junto a la ventana. No se permiten pantalones cortos. No existe un código de vestimenta real, pero la informalidad de negocios o superior es una buena idea. Última modificación: 2025-01-22 17:01

Conecte el ventilador al Pi Conecte el cable rojo del ventilador al pin GPIO 4 (5V) y el cable negro al pin GPIO 6 (tierra). El ventilador debería recibir energía automáticamente cuando se arranca el Pi. Si desea que su ventilador solo funcione cuando sea necesario (según la temperatura de Pi), consulte nuestra guía del controlador de ventilador Raspberry Pi. Última modificación: 2025-01-22 17:01

Cómo tomar excelentes fotografías en primer plano Sea consciente de lo que le rodea. Practica la regla general de fotografía. Vaya a lo básico. El fondo. Ajuste macro y lente macro. Monte su cámara en un trípode. Realice muchas tomas. La práctica hace la perfección. Última modificación: 2025-01-22 17:01

Volúmenes de datos de Docker Un volumen de datos es un directorio dentro del sistema de archivos del host que se utiliza para almacenar datos persistentes para un contenedor (normalmente en / var / lib / docker / volume). La información escrita en un volumen de datos se administra fuera del controlador de almacenamiento que normalmente se usa para administrar imágenes de Docker. Última modificación: 2025-01-22 17:01

El propósito más importante de un sistema de archivos es administrar los datos del usuario. Esto incluye almacenar, recuperar y actualizar datos. Algunos sistemas de archivos aceptan datos para su almacenamiento como un flujo de bytes que se recopilan y almacenan de manera eficiente para los medios. Última modificación: 2025-01-22 17:01

Fue diseñado para proporcionar un cifrado más seguro que el conocido como Wired Equivalent Privacy (WEP), el protocolo de seguridad WLAN original. TKIP es el método de cifrado utilizado en el acceso protegido Wi-Fi (WPA), que reemplazó a WEP en los productos WLAN. Última modificación: 2025-01-22 17:01

Las 5 mejores aplicaciones para la drupa Xiaomi Mi A1. Un marcador es lo primero y lo más básico que cualquiera usaría en un teléfono. Lanzador de Apex. Android One es bueno y bastante ligero, sin embargo, es demasiado básico y puede haber mucho más de lo que puede ofrecer un lanzador de aplicaciones. Reproductor de música Pulsar. Cámara de tocino. Archivos de Google. Última modificación: 2025-01-22 17:01

No se especifican partes. Paso 1 Cómo reparar teclas de teclado pegajosas en un MacBook. Sumerja un hisopo en isopropanol y límpielo alrededor de cada llave pegajosa. Use un palillo de dientes para quitar las migas o la suciedad de debajo de las teclas pegajosas. Ahora pruebe sus llaves. Use un spudger o una herramienta de apertura de plástico para levantar las teclas adhesivas. Última modificación: 2025-01-22 17:01

Etc / archivo de entorno. El primer archivo que utiliza el sistema operativo en el momento del inicio de sesión es el archivo / etc / environment. El archivo / etc / environment contiene variables que especifican el entorno básico para todos los procesos. Cada nombre definido por una de las cadenas se denomina variable de entorno o variable de shell. Última modificación: 2025-01-22 17:01

ARF directamente, puede reproducirlo descargando e instalando el reproductor WebEx gratuito de Cisco, a veces denominado `` Reproductor de grabación en red ''. Estos programas funcionan como cualquier otro reproductor de video. Última modificación: 2025-01-22 17:01

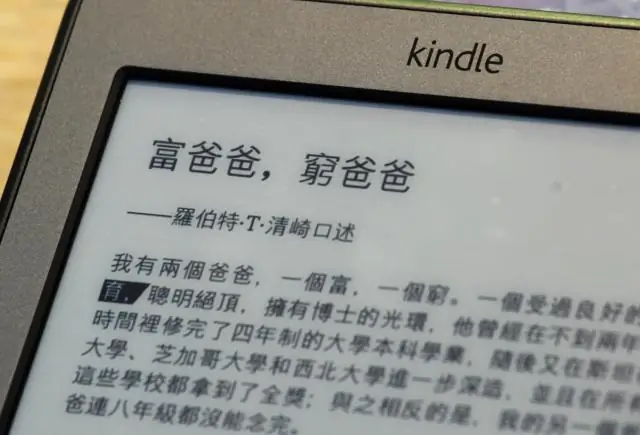

Amazon Kindle Amazon ofrece una selección de libros electrónicos chinos a través de Kindle. Con una aplicación de Kindle, puede leer libros electrónicos en cualquier dispositivo. Vaya a la categoría Idiomas extranjeros y luego seleccione el idioma chino, que actualmente tiene más de 4000 títulos. Verás muchas versiones chinas de clásicos mundiales. Última modificación: 2025-01-22 17:01

Así es como funciona: El servidor abre una sesión (establece una cookie a través del encabezado HTTP) El servidor establece una variable de sesión. Página de cambios de cliente. El cliente envía todas las cookies, junto con el ID de sesión del paso 1. El servidor lee el ID de sesión de la cookie. El servidor coincide con el ID de sesión de una lista en una base de datos (o memoria, etc.). Última modificación: 2025-01-22 17:01

Huawei Matebook 13. La mejor computadora portátil para la mayoría de los estudiantes universitarios. Dell XPS 13. El buque insignia de Dell acaba de graduarse. Google Pixelbook Go. El mejor Chromebook de Google para consumidores de bajo presupuesto. Surface Laptop 2. Mire más allá de la superficie. Microsoft Surface Go. HP Envy x360 13 (2019) Microsoft Surface Pro 6. Dell Inspiron Chromebook 11 2 en 1. Última modificación: 2025-01-22 17:01

Cree sus proyectos de bricolaje con su Cricut Explore, Silhouette y más. Los archivos de corte gratuitos incluyen archivos SVG, DXF, EPS y PNG. Última modificación: 2025-01-22 17:01

La caoba es un color marrón rojizo. Es aproximadamente del color de la madera caoba. Última modificación: 2025-01-22 17:01

Un error de transposición es un error de entrada de datos causado por el cambio inadvertido de dos números adyacentes. Una pista de la presencia de tal error es que la cantidad del error siempre es divisible por 9. Por ejemplo, el número 63 se ingresa como 36, que es una diferencia de 27. Última modificación: 2025-01-22 17:01

¿Las aplicaciones desinstaladas usan memoria en MyiPhone? No. La lista de aplicaciones que ves en Configuración-> Celular solo muestra la cantidad de datos que cada aplicación ha enviado y recibido entre tu iPhone y tu operador inalámbrico (AT&T, Verizon, etc.). Última modificación: 2025-01-22 17:01

VIDEO Además, ¿se puede utilizar Microsoft Access para el inventario? acceso Microsoft es uno de los más populares y ampliamente usó programas de base de datos. El acceso puede realizar muchas tareas diferentes, desde la creación de una lista de productos simple hasta la elaboración de una descripción detallada inventario para una fábrica o almacén.. Última modificación: 2025-01-22 17:01

En Chrome, puede activar o desactivar los encabezados y pies de página en la configuración de impresión. Para ver la configuración de impresión, mantenga presionado el botón Ctrl y presione 'p' o haga clic en los puntos suspensivos verticales en la parte superior derecha de la ventana del navegador, como se muestra a continuación: El panel de configuración de impresión aparecerá a la izquierda de la ventana del navegador. Última modificación: 2025-01-22 17:01

El álgebra relacional es un lenguaje de consulta de procedimiento que se utiliza para consultar las tablas de la base de datos para acceder a los datos de diferentes maneras. En álgebra relacional, la entrada es una relación (tabla desde la que se debe acceder a los datos) y la salida también es una relación (una tabla temporal que contiene los datos solicitados por el usuario). Última modificación: 2025-01-22 17:01

Los usuarios de WhatsApp ahora pueden hacer llamadas grupales para cuatro personas iniciando una llamada de voz o video individual y luego tocando el botón 'agregar participante' en la esquina superior derecha de la aplicación para agregar otro contacto a la llamada. El servicio de mensajería instantánea WhatsApp el lunes presentó llamadas grupales para voz y video. Última modificación: 2025-01-22 17:01