WeChat es tan seguro como otras aplicaciones populares de mensajería y comunicación, ya que requiere que el usuario se registre, un número de teléfono móvil verificado y una contraseña para iniciar sesión. Esto mantiene su cuenta segura; sin embargo, de forma predeterminada, WeChat mantiene al usuario conectado a la aplicación. , incluso cuando lo cierran. Última modificación: 2025-01-22 17:01

Primero, asegúrese de que su dispositivo Android esté conectado a la misma red Wi-Fi que su PC, luego simplemente abra la aplicación Spacedesk en su teléfono o tableta. La aplicación debería detectar automáticamente su computadora, por lo que en la mayoría de los casos, todo lo que tendrá que hacer es tocar 'Conectar' para que todo funcione. Última modificación: 2025-01-22 17:01

Docker Datacenter (DDC) es un proyecto de servicios de implementación y administración de contenedores de Docker desarrollado para ayudar a las empresas a ponerse al día con sus propias plataformas listas para Docker. Última modificación: 2025-01-22 17:01

Para detener todos los envíos de catálogos, envíe también su solicitud a [email protected]. Esto lo eliminará de la lista de correo de cualquier empresa de catálogo que utilice su base de datos. Si desea optar por no recibir correos de recaudación de fondos de caridad, comuníquese con los Servicios de preferencia de recaudación de fondos para dar a conocer sus deseos. Última modificación: 2025-01-22 17:01

VIDEO También debe saber, ¿cómo reinicio mi extensor WiFi pix link? También se conoce como el PIX - ENLACE 300 Mbps 2,4 G Extensor de rango inalámbrico . Instrucciones de restablecimiento completo para PIX-LINK LV-WR09 v1 Cuando el enrutador esté encendido, presione el botón de reinicio y manténgalo presionado durante 30 segundos.. Última modificación: 2025-01-22 17:01

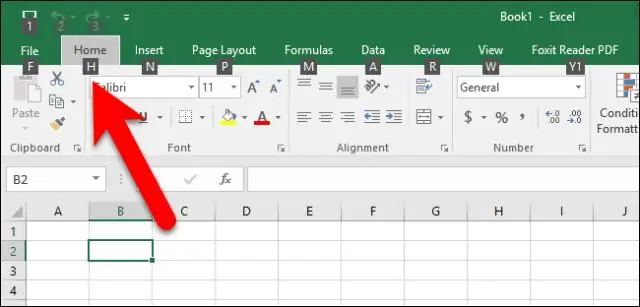

Aharoni. Arial. Courier Nuevo. Lucida Sans Unicode. Microsoft Sans Serif. Segoe UI Mono. Tahoma. Times New Roman. Última modificación: 2025-01-22 17:01

El método más suave (recomendado al principio) es limpiar la máquina de escribir con un trapo húmedo o un trapo mojado en agua con unas gotas de líquido para lavar platos. Cepillos: puedes probar cepillos de dientes, cepillos de uñas, cepillos para limpiar armas de fuego o dentaduras postizas y pinceles de artista. Última modificación: 2025-01-22 17:01

Entonces, si desea comparar arduinos con AVR (Uno, Nano, Leonardo) y Arduinos con ARM (Due, Zero, Teensy), la gran diferencia ES que el AVR es una arquitectura de 8 bits y el ARM es una arquitectura de 32 bits. Última modificación: 2025-01-22 17:01

Los niños pueden jugar en césped artificial todo el año El césped natural requiere mantenimiento. Debe separarse, fertilizarse, rociarse y los parches deben sembrarse o instalarse nuevamente … Con todo este mantenimiento, sus hijos no podrán en su césped durante un par de semanas al año. Última modificación: 2025-01-22 17:01

Un suscriptor duradero es un consumidor de mensajes que recibe todos los mensajes publicados sobre un tema, incluidos los mensajes publicados mientras el suscriptor está inactivo. Última modificación: 2025-01-22 17:01

Pasos Abra un documento HTML. Puede editar un documento HTML utilizando un editor de texto como NotePad o TextEdit en Windows. Presione espacio para agregar un espacio normal. Para agregar un espacio regular, haga clic donde desea agregar el espacio y presione la barra espaciadora. Escriba para forzar un espacio extra. Insertar espacios de diferentes anchos. Última modificación: 2025-01-22 17:01

La hora Unix es un formato de fecha y hora que se utiliza para expresar el número de milisegundos que han transcurrido desde el 1 de enero de 1970 a las 00:00:00 (UTC). El tiempo Unix no maneja los segundos adicionales que ocurren en el día adicional de los años bisiestos. Última modificación: 2025-01-22 17:01

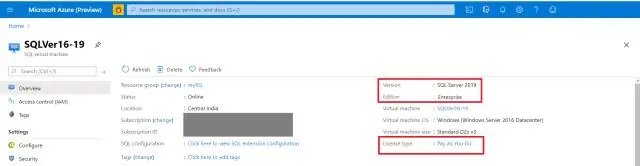

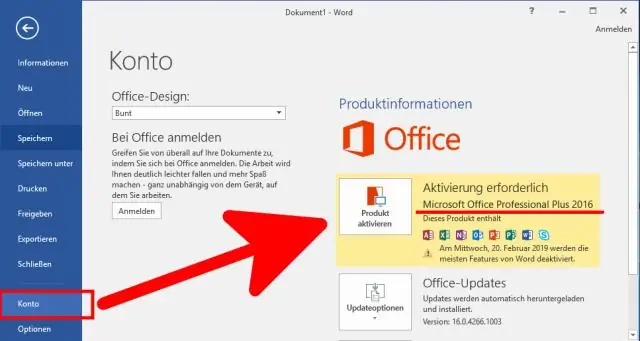

La primera es usando Enterprise Manager o SQL Server Management Studio y haciendo clic con el botón derecho en el nombre de la instancia y seleccionando Propiedades. En la sección general, verá información como en las siguientes capturas de pantalla. La 'Versión del producto' o 'Versión' le da un número de la versión que está instalada. Última modificación: 2025-01-22 17:01

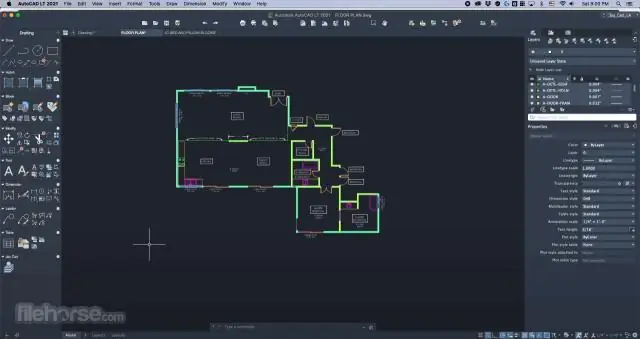

AutoCAD 2019. Última modificación: 2025-01-22 17:01

El Un-carrier ofrecerá los modelos Apple Watch Sport a continuación en la tienda con la oferta de financiamiento de T-Mobile con un pago inicial de $ 0 y sin intereses hasta agotar existencias, y el precio minorista completo en línea (38 mm: $ 349; 42 mm: $ 399) en T-Mobile.com. Última modificación: 2025-01-22 17:01

C no es un lenguaje orientado a objetos. C es un lenguaje imperativo de propósito general que admite programación estructurada. Debido a que C no está orientado a objetos, C ++ nació para tener la función OOP y OOP es un modelo de lenguaje de programación organizado alrededor de objetos. Última modificación: 2025-01-22 17:01

OBJETIVO: Extrae las Calaveras NO esperes hasta el final de la batalla para extraerlas, de lo contrario se levantarán y saltarán antes de que puedas siquiera acercarte a ellas. Tan pronto como mates a uno, salta hacia abajo y sácalo y luego vuelve a una posición defensiva sobre el hangar. ¡Debes extraer las cuatro calaveras. Última modificación: 2025-01-22 17:01

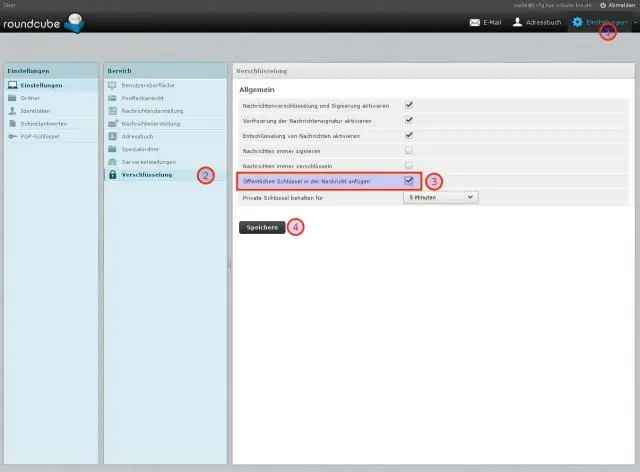

Para crear un par de claves usando la línea de comandos de PGP, siga estos pasos: Abra un shell de comandos o el indicador de DOS. En la línea de comando, ingrese: pgp --gen-key [ID de usuario] --key-type [tipo de clave] --bits [bits #] --passphrase [contraseña] Presione 'Enter' cuando el comando esté completo. La línea de comandos de PGP ahora generará su par de claves. Última modificación: 2025-01-22 17:01

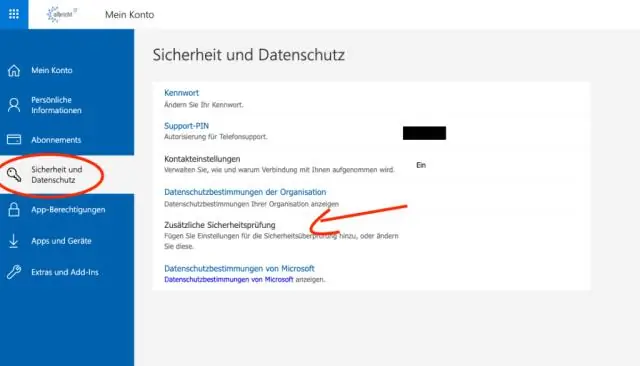

En el centro de administración, vaya a Configuración> Configuración. Vaya a la página Seguridad y privacidad. Si no es un administrador global de Office 365, no verá la opción Seguridad y privacidad. Seleccione la política de caducidad de la contraseña. Última modificación: 2025-01-22 17:01

En la lógica clásica, el silogismo hipotético es una forma de argumento válida que es un silogismo que tiene un enunciado condicional para una o ambas de sus premisas. Un ejemplo en inglés: si no me despierto, no puedo ir a trabajar. Última modificación: 2025-01-22 17:01

Pase por referencia. Pasar por referencia significa que la dirección de memoria de la variable (un puntero a la ubicación de la memoria) se pasa a la función. Esto es diferente a pasar por valor, donde el valor de una variable se pasa. Última modificación: 2025-01-22 17:01

En su forma actual, el dispositivo aún no es totalmente transparente. Lo más evidente es la tarjeta SD, insertada en el lado inferior izquierdo del teléfono, junto con la tarjeta SIM. El micrófono, la cámara y las baterías también son visibles, aunque Polytron planea ocultarlos con una cubierta de vidrio más oscura una vez que entre en producción. Última modificación: 2025-01-22 17:01

índices compuestos. Última modificación: 2025-01-22 17:01

Elementos a nivel de bloque Un elemento a nivel de bloque siempre comienza en una nueva línea y ocupa todo el ancho disponible (se extiende hacia la izquierda y hacia la derecha tanto como puede). El elemento es un elemento a nivel de bloque. Ejemplos de elementos a nivel de bloque:. Última modificación: 2025-01-22 17:01

Topología WAN significa el diseño de diferentes sitios WAN o cómo están conectados entre sí. La topología pertenece al dominio de la capa 1 del modelo OSI. Las topologías WAN incluyen BUS, Ring, Star, Mesh y por niveles. Son similares a las topologías de LAN pero con algunas diferencias. Última modificación: 2025-01-22 17:01

El atributo selector nos permite definir cómo se identifica Angular cuando el componente se usa en HTML. Le dice a Angular que cree e inserte una instancia de este componente donde encuentra la etiqueta de selector en el archivo HTML principal en su aplicación angular. Última modificación: 2025-01-22 17:01

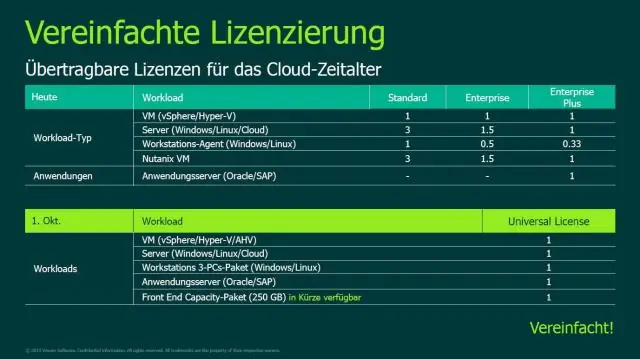

Abra su consola Veeam. En la barra de herramientas, seleccione la opción "Ayuda". Seleccione "Información de licencia" Elija "Instalar licencia". Última modificación: 2025-01-22 17:01

La pestaña Escala proporciona diferentes opciones para un eje de categoría (x). Para cambiar el número en el que el eje de valores comienza y termina, escriba un número diferente en el cuadro Mínimo o en el Maximumbox. Para cambiar el intervalo de las marcas de graduación y las líneas de cuadrícula del gráfico, escriba un número diferente en el cuadro Unidad principal o en el cuadro Unidad menor. Última modificación: 2025-01-22 17:01

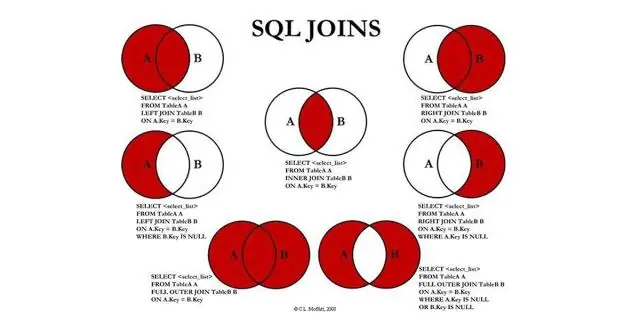

¿Qué es Inner Join en SQL? INNER JOIN selecciona todas las filas de ambas tablas participantes siempre que haya una coincidencia entre las columnas. Un SQL INNER JOIN es lo mismo que la cláusula JOIN, combinando filas de dos o más tablas. Última modificación: 2025-01-22 17:01

Si bien las modificaciones de Minecraft suelen ser bastante seguras, siempre existen riesgos relacionados con la descarga e instalación de archivos que encuentre en Internet. Algunas de las preocupaciones más importantes son: El módulo puede contener malware, spyware o virus. Última modificación: 2025-01-22 17:01

Todo sobre el flash de la Instax Mini 9 El flash puede ajustarse según la intensidad de la luz, pero eso es todo. El flash del Mini 70, por el contrario, no se disparará si usa el modo Paisaje en un día soleado, mientras que con el Mini 90, tiene la opción de apagarlo por completo. Última modificación: 2025-01-22 17:01

Cómo imprimir en cartulina Si planea cargar cartulina en su impresora, primero retire todo el papel de la bandeja de alimentación de papel de la impresora. Cargue dos o tres cartulinas en la bandeja. Imprima el documento siguiendo los procedimientos habituales. Verifique que su documento se haya impreso claramente en la cartulina. Última modificación: 2025-01-22 17:01

Use el portal de Azure para administrar las reglas de firewall de IP de nivel de servidor Para establecer una regla de firewall de IP de nivel de servidor desde la página de información general de la base de datos, seleccione Establecer firewall de servidor en la barra de herramientas, como se muestra en la siguiente imagen. Seleccione Agregar IP de cliente en la barra de herramientas para agregar la dirección IP de la computadora que está usando y luego seleccione Guardar. Última modificación: 2025-01-22 17:01

CallableStatement se utiliza para ejecutar los procedimientos almacenados. CallableStatement extiende PreparedStatement. Son: IN: se usa para pasar los valores al procedimiento almacenado, OUT: se usa para contener el resultado devuelto por el procedimiento almacenado e IN OUT: actúa como parámetro IN y OUT. Última modificación: 2025-01-22 17:01

Samsung ha anunciado oficialmente el nuevo GalaxyTab S6, una tableta Android de gama alta diseñada para el trabajo productivo y las necesidades de entretenimiento. Si eso te suena familiar, es porque es el mismo tono básico que el iPad Pro de Apple y Surface Pro de Microsoft. Última modificación: 2025-01-22 17:01

Si está utilizando una computadora HP nueva Paso 1: Espere hasta que se complete la actualización de Windows 10. Paso 2: Deshacerse de los programas o servicios de ejecución automática. Compruebe virus y malware. Limpiar el disco duro. Arreglar el registro de Windows. Las "molestas" actualizaciones de Windows. Actualizar hardware (SSD, RAM). Última modificación: 2025-01-22 17:01

Puerto TCP. Jenkins puede usar un puerto TCP para comunicarse con agentes entrantes (antes conocidos como "JNLP"), como los agentes basados en Windows. A partir de Jenkins 2.0, este puerto está desactivado de forma predeterminada. Aleatorio: el puerto TCP se elige al azar para evitar colisiones en el maestro Jenkins. Última modificación: 2025-01-22 17:01

¿Cuántos pares de cables se utilizan con semidúplex? Un par de cables con un digno digital que transmite o recibe. Última modificación: 2025-01-22 17:01

Una clase es una plantilla de código para crear objetos. Los objetos tienen variables miembro y comportamientos asociados. En Python, la clase de palabra clave crea una clase. Un objeto se crea utilizando el constructor de la clase. Este objeto luego se llamará la instancia de la clase. Última modificación: 2025-01-22 17:01

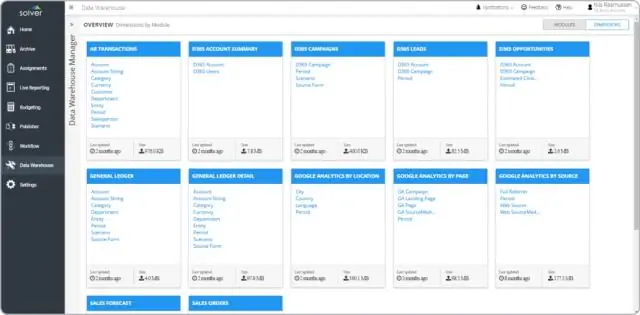

Un almacén de datos es una base de datos física y única. ¡Bueno no! Hoy en día, EDW es algo obsoleto e ineficaz debido al volumen, la variedad y la velocidad de los grandes datos que provienen de la nube, las redes sociales, los dispositivos móviles y el IoT y se distribuyen en sitios globales en una multitud de formatos. Última modificación: 2025-01-22 17:01