Vaya a Inicio y haga clic en el Panel de control, ahora vaya a Sonidos y audio y haga clic en eso. Debería ver un pequeño cuadrado en el centro para verificar que ha colocado el ícono de sonido en mytaskbar. haga clic en Aceptar en la parte inferior del cuadro y vea si ahora puede encontrar un icono de altavoz en la barra de tareas para desactivar el silencio. Última modificación: 2025-01-22 17:01

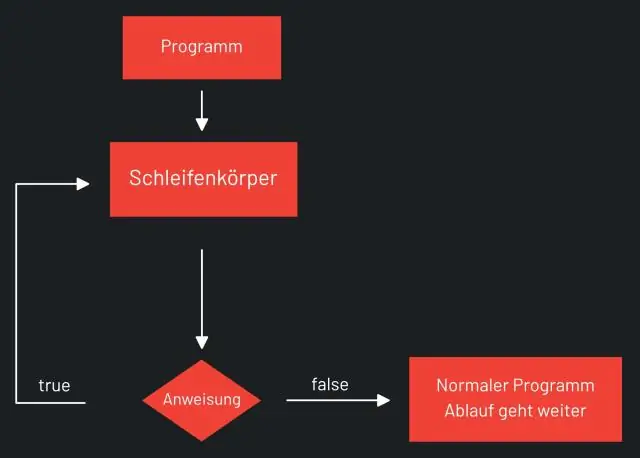

La instrucción continue se aplica solo a los bucles, no a una instrucción de cambio. Una continuación dentro de un interruptor dentro de un bucle provoca la siguiente iteración del bucle. Por supuesto, necesita un bucle adjunto (while, for, do while) para continuar trabajando. Última modificación: 2025-01-22 17:01

Amazon EC2 EC2 usa el término EC2 Compute Unit (ECU) para describir los recursos de CPU para cada tamaño de instancia donde una ECU proporciona la capacidad de CPU equivalente a un procesador 2007 Opteron o 2007 Xeon de 1.0-1.2 GHz. Última modificación: 2025-01-22 17:01

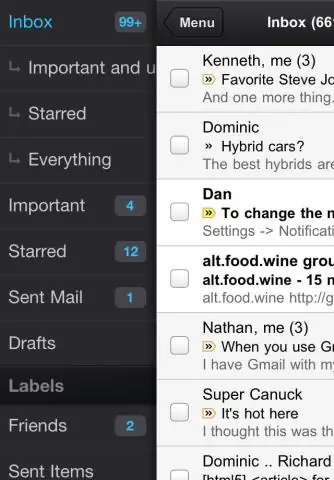

Si su servidor SMTP / Cuenta de correo saliente aparece constantemente como 'Fuera de línea', aquí se explica cómo solucionarlo: Seleccione la cuenta con el servidor de correo saliente roto y luego haga clic en el signo menos en la parte inferior. Reinicia tu Mac. Haga clic en el menú Apple> Preferencias del sistema> Cuentas de Internet. Última modificación: 2025-01-22 17:01

Apache Solr es un software de código abierto y, por lo tanto, se "regala gratis" a cualquier persona. A diferencia de otros productos de código abierto, ninguna empresa es propietaria de Solr, pero el producto es parte del proyecto Lucene en The Apache Software Foundation. La ASF es una organización sin fines de lucro que establece la comunidad sobre el código, también llamado The Apache Way. Última modificación: 2025-01-22 17:01

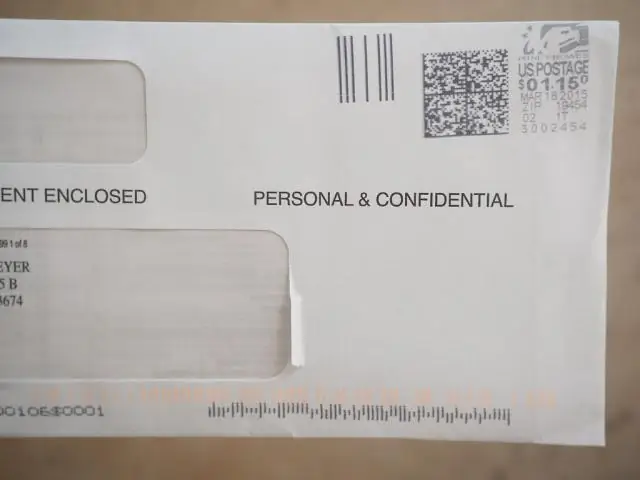

PRIVADO Y CONFIDENCIAL: Escriba estas palabras en el lado izquierdo, justo encima de la Dirección del Destinatario en letras mayúsculas, como está escrito arriba. Esto significa que la carta debe ser abierta y leída solo por el destinatario. Eso significa que este boletín contiene información importante y confidencial que otros no deben leer. Última modificación: 2025-01-22 17:01

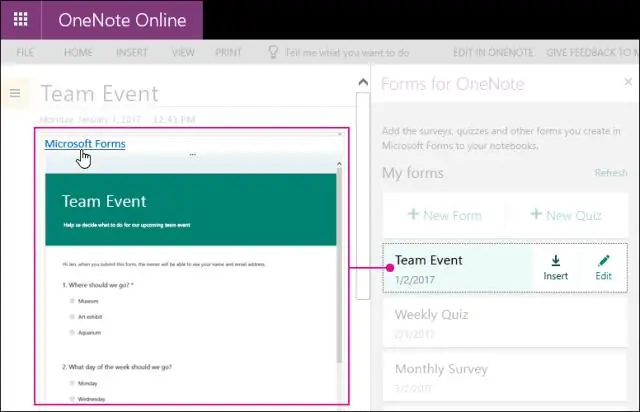

En la pestaña Insertar, seleccione Formularios. Se abrirá un panel de Formularios para OneNote y se acoplará en el lado derecho de su bloc de notas de OneNote, con una lista de todos los formularios y cuestionarios que haya creado. Busque el formulario o cuestionario que desea insertar en su página de OneNote en Mis formularios y luego seleccione Insertar. Última modificación: 2025-01-22 17:01

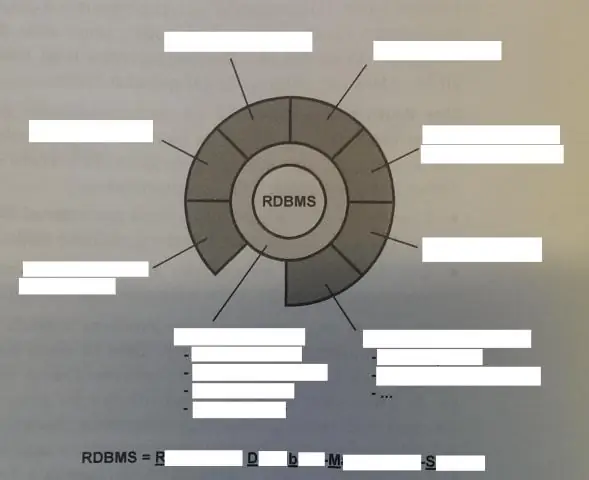

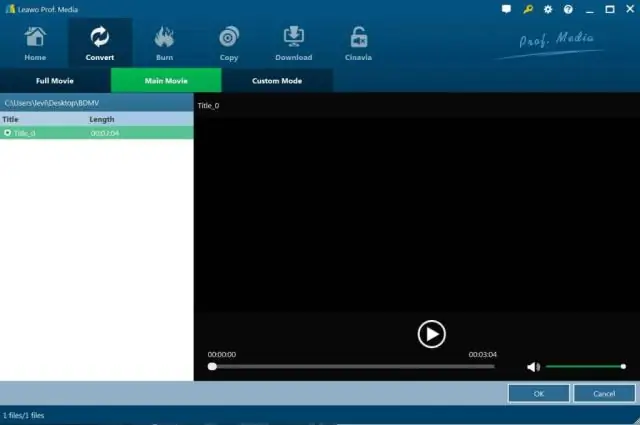

Cómo crear una base de datos de películas Descargue un programa de base de datos o un programa de catalogación de películas de Internet. Abra el programa Base de datos de video personal y cree una nueva base de datos. Agregue una película a la base de datos haciendo clic en 'Agregar' en la parte superior de la ventana principal. Importe más detalles de la película, como actores, directores, premios, etc. Última modificación: 2025-01-22 17:01

La aplicación Device Health Services proporciona "estimaciones de batería personalizadas basadas en su uso real" para dispositivos que ejecutan Android 9 Pie. La versión 1.6 se está implementando ahora y permite a los usuarios restablecer rápidamente Adaptive Brightness. Última modificación: 2025-01-22 17:01

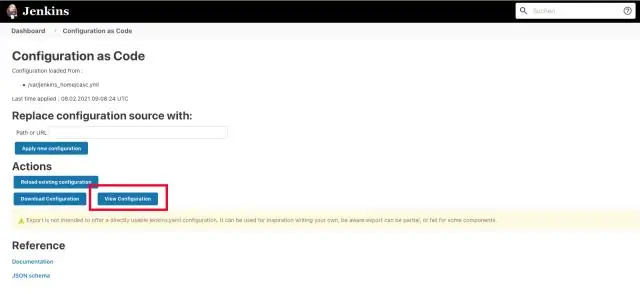

Jenkins como programador de trabajos del sistema. Jenkins es una herramienta de software abierta, normalmente utilizada para la integración continua en el desarrollo de software. Por ejemplo, la configuración del conmutador o la instalación de la política de firewall se pueden programar y ejecutar manualmente o programarse en Jenkins (aquí se hace referencia como 'compilaciones', 'trabajos' o 'proyectos'). Última modificación: 2025-01-22 17:01

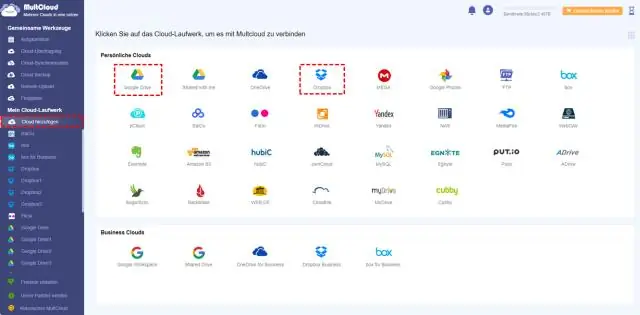

La mayoría de los videos (pero no todos) están protegidos por derechos de autor, y la mayoría de los países respetan las leyes de derechos de autor (la mayoría ha firmado el tratado de la OMPI, que establece leyes básicas de derechos de autor a nivel internacional). Por lo tanto, descargar videos de Google Drive es perfectamente legal, excepto cuando no lo es. Última modificación: 2025-01-22 17:01

Un estado de base de datos coherente es aquel en el que se satisfacen todas las restricciones de integridad de los datos. Para lograr un estado de base de datos consistente, una transacción debe llevar la base de datos de un estado consistente a otro. Última modificación: 2025-01-22 17:01

Un modelo de seguridad es una evaluación técnica de cada parte de un sistema informático para evaluar su concordancia con los estándares de seguridad. D. Un modelo de seguridad es el proceso de aceptación formal de una configuración certificada. Última modificación: 2025-06-01 05:06

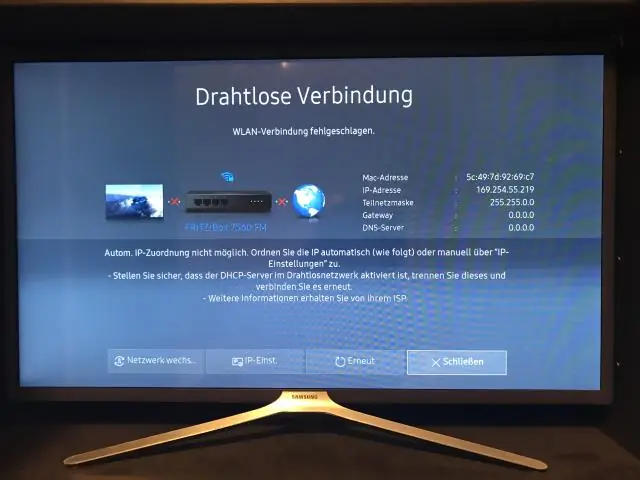

Puede ver y realizar cambios en la configuración de IP y DHCP de su Hub (si necesita volver a la configuración predeterminada, hay un botón Restablecer a la configuración predeterminada en la parte superior derecha de la página). La dirección IP predeterminada es 192.168.0.1. 1.254 pero puede cambiar eso aquí. Puede encender y apagar el servidor DHCP del Hub. Última modificación: 2025-01-22 17:01

Inicio de la automatización de la aplicación de Android con Appium Conecte su teléfono Android a la PC y active el modo de depuración USB. Abra el símbolo del sistema. Escriba el comando adb logcat. Abra la aplicación en su teléfono Android. Presione inmediatamente CTRL + C en el símbolo del sistema. Última modificación: 2025-01-22 17:01

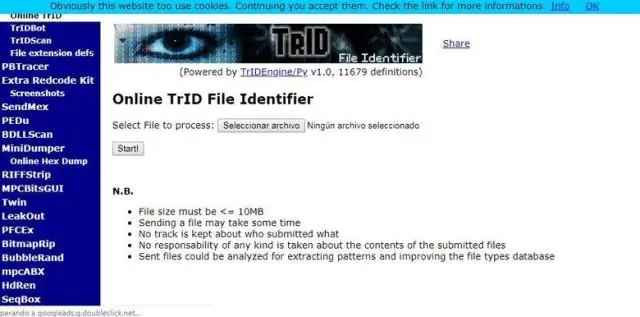

Archivo ICO. Descargue e instale un programa compatible con .ICO (ver Recursos) Haga doble clic en. Archivo ICO. Seleccione el programa descargado de la ventana 'Abrir programa'. Los. El archivo ICO se abrirá en el programa seleccionado. Última modificación: 2025-01-22 17:01

Proxy AOP: un objeto creado por el marco AOP para implementar los contratos de aspecto (asesorar ejecuciones de métodos, etc.). En Spring Framework, un proxy AOP será un proxy dinámico JDK o un proxy CGLIB. Tejido: vincular aspectos con otros tipos de aplicaciones u objetos para crear un objeto recomendado. Última modificación: 2025-01-22 17:01

Las tuplas con nombre son básicamente tipos de objetos ligeros y fáciles de crear. Se puede hacer referencia a instancias de tuplas con nombre utilizando la desreferenciación de variables similares a objetos o la sintaxis de tuplas estándar. Se pueden usar de manera similar a struct u otros tipos de registros comunes, excepto que son inmutables. Última modificación: 2025-01-22 17:01

Adobe Photoshop CS6 - Instalación de Windows Abra el instalador de Photoshop. Haga doble clic enPhotoshop_13_LS16. Elija la ubicación para descargar. Haga clic en Siguiente. Permita que el instalador cargue. Esto puede tomar varios minutos. Abra la carpeta 'Adobe CS6'. Abra la carpeta de Photoshop. Abra la carpeta Adobe CS6. Abra el Asistente de configuración. Permitir que se cargue el inicializador. Última modificación: 2025-01-22 17:01

Para saber si su navegador web es compatible con JavaScript o para habilitar JavaScript, consulte la ayuda del navegador web. Inicie sesión con el nombre de usuario de ttueRaider o el nombre de usuario de ttuhsceRaider o su dirección de correo electrónico @ ttu.edu. Última modificación: 2025-01-22 17:01

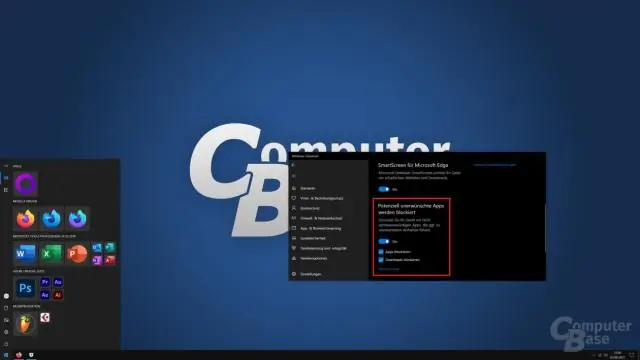

Haga clic en el enlace 'Firewall de Windows' en la ventana Todos los elementos del panel de control. Haga clic en el enlace 'Activar o desactivar Firewall de Windows' en la barra lateral izquierda. Desmarque la casilla junto a 'Bloquear todas las conexiones entrantes, incluidas las de la lista de aplicaciones permitidas' en Configuración de red privada y Configuración de red pública. Última modificación: 2025-01-22 17:01

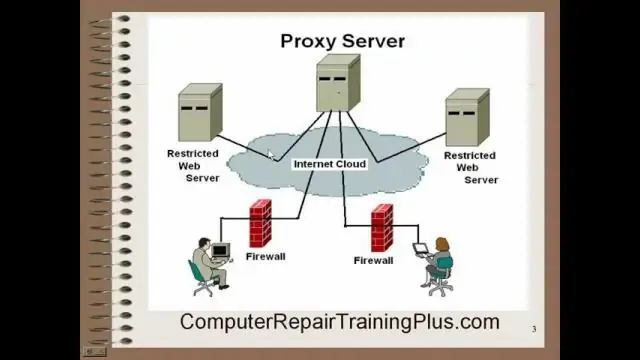

Conecta todo. Cualquier programa o incluso Windows puede usar la extensión KProxy para conectarse a Internet. Convierte su computadora en un servidor proxy y otros dispositivos (un teléfono celular, un televisor) pueden ocultar su tráfico detrás de los servidores KProxy. Mejor que aVPN. KProxy Extension no es una VPN, un protocolo lento y fácil de bloquear. Última modificación: 2025-01-22 17:01

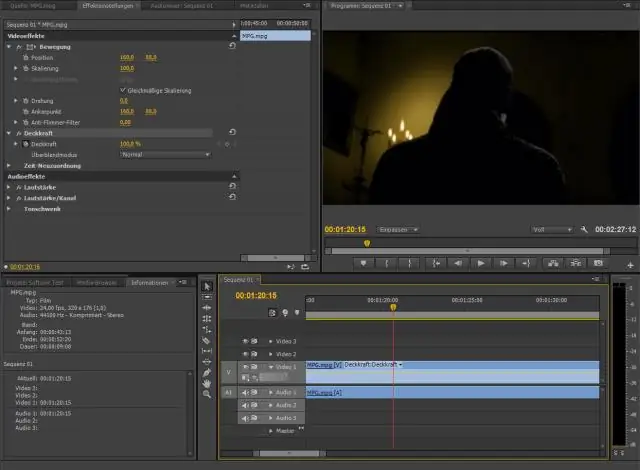

Debido a que cada instalación de Windows viene con Windows Media Player, vea si reproducirá el video de Dropbox que desea ver. Si no es así, descargue e instale un reproductor multimedia que pueda reproducir el archivo. Muchos reproductores de medios reproducen tipos de archivos comunes, como AVI. Algunos archivos de Dropbox pueden tener extensiones SWF. Última modificación: 2025-01-22 17:01

Explicación de los permisos de las aplicaciones Calendario: permite que las aplicaciones lean, creen, editen o eliminen los eventos de su calendario. Cámara: tomar fotos y grabar videos. Contactos: lea, cree o edite su lista de contactos, así como acceda a la lista de todas las cuentas utilizadas en su dispositivo. Última modificación: 2025-01-22 17:01

Una clave sustituta es un identificador único que se utiliza en las bases de datos para una entidad o un objeto modelado. Es una clave única cuyo único significado es actuar como el identificador principal de un objeto o entidad y no se deriva de ningún otro dato en la base de datos y puede o no ser utilizado como clave principal. Última modificación: 2025-01-22 17:01

En programación informática, un enunciado es una unidad sintáctica de un lenguaje de programación imperativo que expresa alguna acción a realizar. Un programa escrito en tal lenguaje está formado por una secuencia de una o más declaraciones. Una declaración puede tener componentes internos (por ejemplo, expresiones). Última modificación: 2025-01-22 17:01

Los tokens ERC-20 son tokens diseñados y utilizados únicamente en la plataforma Ethereum. Siguen una lista de estándares para poder compartirlos, intercambiarlos por otros tokens o transferirlos a una billetera criptográfica. La comunidad Ethereum creó estos estándares con tres reglas opcionales y seis obligatorias. Última modificación: 2025-01-22 17:01

En la parte posterior, notará que la pantalla del contador de película (el número de disparos restantes) está configurada en S. Esto se debe a que todavía tiene que expulsar la cubierta de la película negra. Para hacer esto, simplemente encienda la cámara presionando el botón grande ubicado directamente al lado de la lente y presione el botón del obturador. Última modificación: 2025-01-22 17:01

Los 5 mejores dispositivos de transmisión para AnyTVBinge-Watcher ?? Roku Streaming Stick. Cortesía. El ganador completo. Amazon Fire TV Stick. Cortesía. Este va dirigido a todas las personas cuyas casas están controladas por Alexa y Prime. Apple TV 4K? Cortesía. ? Google Chromecast. Cortesía. Nvidia Shield TV. Cortesía. Última modificación: 2025-01-22 17:01

Incluso sus cámaras de CCTV IP no tienen acceso a Internet, aún puede obtener videovigilancia en lugares fuera de la red, como su granja remota, cabaña, casa rural y otras áreas sin conexión a Internet o WiFi. Puede obtener grabaciones locales incluso si sus cámaras de seguridad no tienen acceso a Internet. Última modificación: 2025-01-22 17:01

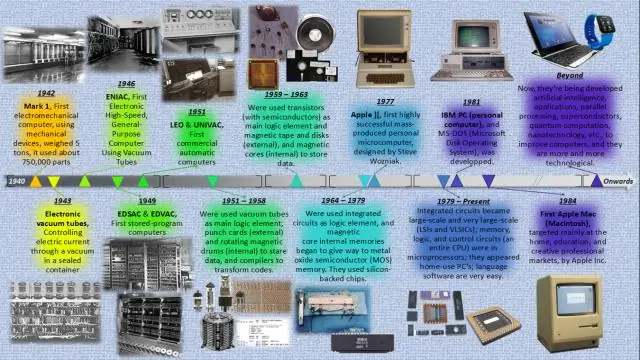

La primera generación (1940-1956) usó tubos de vacío y la tercera generación (1964-1971) usó circuitos integrados (pero no microprocesadores). Los mainframes de segunda generación usaban tarjetas perforadas para entrada y salida y unidades de cinta magnética de 9 pistas de 1/2 ″ para almacenamiento masivo e impresoras de línea para salida impresa. Última modificación: 2025-01-22 17:01

Cómo probar componentes eléctricos con un multímetro Las pruebas de continuidad miden si la electricidad puede fluir a través de la pieza. Enchufe las dos sondas en el multímetro y coloque el dial en 'continuidad'. La resistencia prueba cuánta corriente se pierde cuando la electricidad fluye a través de un componente o circuito. La tercera prueba común es la tensión o la fuerza de la presión eléctrica. Última modificación: 2025-01-22 17:01

Determine el último registro insertado en SQL Server SELECT @@ IDENTITY. Devuelve el último valor de IDENTIDAD producido en una conexión, independientemente de la tabla que produjo el valor y del alcance de la declaración que produjo el valor. SELECT SCOPE_IDENTITY () SELECT IDENT_CURRENT ('TableName'). Última modificación: 2025-01-22 17:01

Haga clic en el botón Inicio. Cuando aparezca la pantalla de inicio, escriba Computadora. Haga clic con el botón derecho en Computadora dentro de los resultados de la búsqueda y seleccione Propiedades. En Configuración de nombre de equipo, dominio y grupo de trabajo, encontrará el nombre de equipo en la lista. Última modificación: 2025-01-22 17:01

Cómo eliminar los paquetes de pegatinas de BBM en Android Abra BBM, vaya a un chat y toque el icono de la carita. Una vez que aparezca la ventana de Emoji y calcomanías, desplácese hasta el ícono de ajustes y tóquelo. Una vez que se complete la lista, toque el botón editar, luego toque el icono rojo para eliminar. Última modificación: 2025-01-22 17:01

Descripción general de Azure Functions Runtime (versión preliminar) Azure Functions Runtime proporciona una forma de experimentar Azure Functions antes de comprometerse con la nube. El tiempo de ejecución también le abre nuevas opciones, como utilizar la potencia de cálculo de repuesto de sus equipos locales para ejecutar procesos por lotes durante la noche. Última modificación: 2025-01-22 17:01

Apaga tu computadora. Si está utilizando un teclado de escritorio con cable, desconéctelo. Incline el teclado boca abajo y agítelo para eliminar cualquier residuo suelto. Si tiene una lata de aire comprimido, también puede rociarla entre las teclas. Última modificación: 2025-01-22 17:01

Los dispositivos conectados a la 'Internet de las cosas' casi se triplicarán a más de 38 mil millones de unidades para 2020. Hampshire, 28 de julio: Nuevos datos de Juniper Research han revelado que la cantidad de dispositivos conectados a la IoT (Internet de las cosas) ascenderá a 38.5 mil millones en 2020, más de 13.4 mil millones en 2015: un aumento de más del 285%. Última modificación: 2025-01-22 17:01

Siga los pasos de Visualización de imágenes de Photo Booth en Visualización de imágenes de Photo Booth. Haga clic en la imagen que desea guardar como un archivo separado. Seleccione Archivo ? Exportar (o haga clic con el botón derecho en la imagen en la ventana de Photo Booth y seleccione Exportar en el menú emergente). Aparece un cuadro de diálogo Guardar. Última modificación: 2025-01-22 17:01

WorkManager es una biblioteca de Android que ejecuta trabajo en segundo plano diferible cuando se satisfacen las limitaciones del trabajo. WorkManager está diseñado para tareas que requieren una garantía de que el sistema las ejecutará incluso si la aplicación sale de s. ¡Esto es fundamental para las aplicaciones de Android que necesitan ejecutar tareas en segundo plano. Última modificación: 2025-01-22 17:01