Tabla de contenido:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Conecta todo. Cualquier programa o incluso Windows puede usar KProxy Extensión para conectarse a Internet. Convierte su computadora en un servidor proxy y otros dispositivos (un teléfono celular, un televisor) pueden ocultar su tráfico detrás KProxy Servidores. Mejor que aVPN. KProxy La extensión no es una VPN, es un protocolo lento y fácil de bloquear.

Así que, ¿cómo se abre un KProxy?

Abierto los KProxy Se abrirá el navegador y un Firefox como este. Y eso es todo, el navegador ya está usando KProxy servidores. Observe el botón azul con un sombrero a la derecha, simplemente haga clic en él y abrir KProxy Extensión emergente para cambiar de servidor o completar los datos de su cuenta. Has instalado KProxy Extensión.

Además, ¿cuál es el mejor servidor proxy gratuito? Echemos un vistazo a los mejores proxies anónimos gratuitos que pueden convenirle.

- HideMyAss. HideMyAss es la mejor opción para acceder al contenido web restringido.

- ProxySite.com. ProxySite.com es otro sitio para acceder a varios sitios web de forma gratuita.

- Escondeme.

- AnonyMouse.

- Whoer.net.

- KProxy.

- 4everproxy.

- BlewPass.

En segundo lugar, ¿qué es la extensión KProxy?

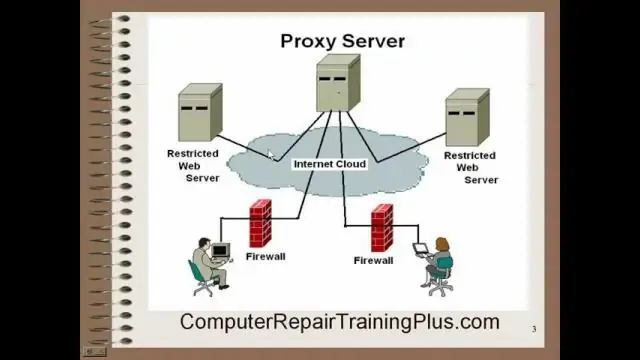

Extensión KProxy es un navegador web portátil extensión que aumenta su productividad al permitirle navegar por Internet de forma anónima. Los servidores proxy funcionan cambiando su dirección IP e incluso los detalles de su país para que los sitios web no le impidan acceder a ellos.

¿Cómo navegas de forma anónima?

Dependiendo de lo que desee lograr, aquí hay cinco formas de buscar de forma más anónima en línea

- Utilice DuckDuckGo para buscar.

- Administre cómo las empresas utilizan su historial de navegación.

- Utilice una VPN.

- Utilice el navegador TOR.

- Utilice una ventana de navegación privada.

Recomendado:

¿Qué tipo de memoria almacena los programas del sistema operativo y los datos que la computadora está usando actualmente?

RAM (memoria de acceso aleatorio): una forma volátil de memoria que contiene los sistemas operativos, programas y datos que la computadora está usando actualmente

¿Qué tipo de algoritmos requieren que el remitente y el receptor intercambien una clave secreta que se utiliza para garantizar la confidencialidad de los mensajes?

¿Qué tipo de algoritmos requieren que el remitente y el receptor intercambien una clave secreta que se utiliza para garantizar la confidencialidad de los mensajes? Explicación: Los algoritmos simétricos utilizan la misma clave, una clave secreta, para cifrar y descifrar datos. Esta clave debe compartirse previamente antes de que se pueda producir la comunicación

¿Qué componente es más probable que permita que las máquinas físicas y virtuales se comuniquen entre sí?

¿Qué componente es más probable que permita que las máquinas físicas y virtuales se comuniquen entre sí? -Los conmutadores virtuales permiten que múltiples servidores virtuales y / o escritorios se comuniquen en un segmento de red virtual y / o red física. Los conmutadores virtuales a menudo se configuran en el hipervisor

¿Por qué el almacenamiento de datos orientado a columnas hace que el acceso a los datos en los discos sea más rápido que el almacenamiento de datos orientado a filas?

Las bases de datos orientadas a columnas (también conocidas como bases de datos en columnas) son más adecuadas para cargas de trabajo analíticas porque el formato de datos (formato de columna) se presta a un procesamiento de consultas más rápido: escaneos, agregación, etc. columnas) contiguas

¿Qué concepto es un tipo de conjunto mental en el que no puedes percibir que se está utilizando un objeto?

La fijeza funcional es un tipo de conjunto mental en el que no puedes percibir que un objeto se usa para otra cosa que no sea para lo que fue diseñado