- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

los evaluación de vulnerabilidad El proceso ayuda a reducir las posibilidades de que un atacante pueda violar los sistemas de TI de una organización, lo que proporciona una mejor comprensión de los activos, sus vulnerabilidades y el riesgo general para una organización.

Asimismo, ¿cuál es el propósito de una evaluación de vulnerabilidad?

A evaluación de vulnerabilidad es el proceso de definir, identificar, clasificar y priorizar vulnerabilidades en sistemas informáticos, aplicaciones e infraestructuras de red y proporcionando a la organización la evaluación con el conocimiento, la conciencia y los antecedentes de riesgo necesarios para comprender las amenazas a su

Asimismo, ¿por qué necesitamos vulnerabilidad? La red vulnerabilidades representan brechas de seguridad que los atacantes podrían abusar para dañar los activos de la red, desencadenar una denegación de servicio y / o robar información potencialmente confidencial.

De manera similar, se pregunta, ¿cuál es la importancia de la evaluación de la vulnerabilidad y la remediación de riesgos?

Por qué Evaluaciones de vulnerabilidad están Remediación importante acciones para cerrar cualquier brecha y proteger sistemas e información sensibles. Satisfaga las necesidades regulatorias y de cumplimiento de ciberseguridad para áreas como HIPAA y PCI DSS. Protéjase contra violaciones de datos y otros accesos no autorizados.

¿Con qué frecuencia debería realizar una evaluación de vulnerabilidad?

Todo lo que necesita un atacante es una vulnerabilidad para hacerse un hueco en su red. Por eso, como mínimo, debería escanee su red al menos una vez al mes y parche o remedie identificado vulnerabilidades . Aunque algunos requisitos de cumplimiento requieren usted escanear su red trimestralmente, eso no es a menudo suficiente.

Recomendado:

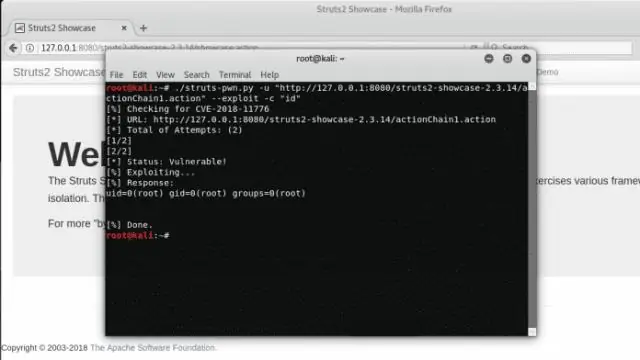

¿Cuál fue la vulnerabilidad de Apache Struts?

Se descubrió una vulnerabilidad en Apache Struts, que podría permitir la ejecución remota de código. Apache Struts es propenso a una vulnerabilidad de ejecución remota de código (CVE-2018-11776). Específicamente, este problema ocurre cuando se manejan resultados especialmente diseñados sin espacio de nombres o una etiqueta de URL sin valor y conjunto de acciones

¿Qué es la vulnerabilidad de ejecución de código?

Una vulnerabilidad de ejecución de código arbitrario es una falla de seguridad en el software o hardware que permite la ejecución de código arbitrario. La capacidad de desencadenar la ejecución de código arbitrario a través de una red (especialmente a través de una red de área amplia como Internet) a menudo se denomina ejecución de código remoto (RCE)

¿Qué es una herramienta de evaluación cuantitativa?

Un tipo de diseño de investigación tradicionalmente favorecido que ha influido en la metodología de evaluación basada en resultados es la evaluación cuantitativa. La evaluación cuantitativa ofrece una gran variedad de herramientas de recopilación de datos que incluyen entrevistas estructuradas, cuestionarios y pruebas

¿Qué es una evaluación de impacto en la seguridad?

El análisis de impacto en la seguridad es el análisis realizado por un funcionario de la organización para determinar hasta qué punto los cambios en el sistema de información han afectado el estado de seguridad del sistema

¿Cuál es la principal diferencia entre una inyección SQL normal y una vulnerabilidad de inyección SQL ciega?

La inyección SQL ciega es casi idéntica a la inyección SQL normal, la única diferencia es la forma en que se recuperan los datos de la base de datos. Cuando la base de datos no envía datos a la página web, un atacante se ve obligado a robar datos haciendo a la base de datos una serie de preguntas verdaderas o falsas