- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Un arbitrario vulnerabilidad de ejecución de código es una falla de seguridad en el software o hardware que permite ejecución de código . La capacidad de desencadenar arbitrarias ejecución de código a través de una red (especialmente a través de una red de área amplia como Internet) a menudo se denomina remoto ejecución de código (RCE).

Precisamente, ¿qué es una vulnerabilidad de código?

Vulnerabilidad de código es un término relacionado con la seguridad de su software. Es un defecto en tu código que crea un riesgo potencial de comprometer la seguridad. los código vulnerable hará que tanto el usuario como el desarrollador vulnerable y una vez explotado, dañará a todos.

También sepa, ¿qué es el ataque RCE? Una ejecución remota de código ( RCE ) ataque ocurre cuando un actor de amenazas accede y manipula ilegalmente una computadora o servidor sin la autorización de su propietario. Se puede tomar el control de un sistema mediante malware.

Asimismo, ¿qué son los ataques de ejecución remota de código?

Ejecución remota de código (RCE) se refiere a la capacidad de un atacante cibernético de acceder y realizar cambios en una computadora que es propiedad de otro, sin autoridad y sin importar dónde esté ubicada geográficamente la computadora. RCE permite que un atacante se apodere de una computadora o un servidor ejecutando software malicioso arbitrario (malware).

¿Cómo funciona RCE?

En un RCE ataque, los piratas informáticos explotan intencionalmente una vulnerabilidad de ejecución remota de código para ejecutar malware. Esta programación pueden luego, permítales obtener acceso completo, robar datos, llevar a cabo un ataque completo de denegación de servicio distribuido (DDoS), destruir archivos e infraestructura o participar en actividades ilegales.

Recomendado:

¿Cuál es la diferencia entre el plan de ejecución estimado y el plan de ejecución real?

2 respuestas. El plan de ejecución estimado se genera basándose únicamente en las estadísticas que tiene SQL Server, sin ejecutar realmente la consulta. El plan de ejecución real es solo eso: el plan de ejecución real que se utilizó cuando se ejecutó la consulta

¿Cuál fue la vulnerabilidad de Apache Struts?

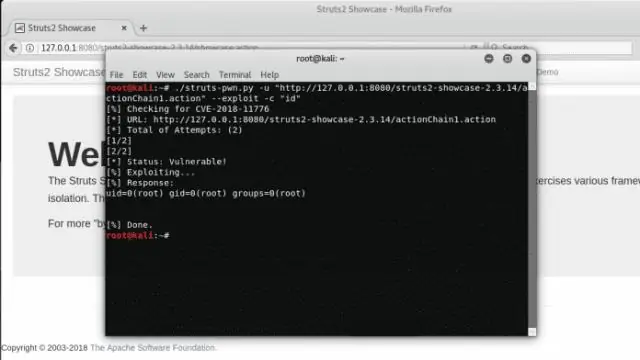

Se descubrió una vulnerabilidad en Apache Struts, que podría permitir la ejecución remota de código. Apache Struts es propenso a una vulnerabilidad de ejecución remota de código (CVE-2018-11776). Específicamente, este problema ocurre cuando se manejan resultados especialmente diseñados sin espacio de nombres o una etiqueta de URL sin valor y conjunto de acciones

¿Cuál es la diferencia entre vulnerabilidad y riesgo ante amenazas?

Vulnerabilidad: debilidades o lagunas en un programa de seguridad que pueden ser explotadas por amenazas para obtener acceso no autorizado a un activo. Riesgo: el potencial de pérdida, daño o destrucción de la seguridad de una computadora como resultado de una amenaza que explota una vulnerabilidad. La amenaza es una advertencia para que se comporte

¿Por qué es importante una evaluación de la vulnerabilidad?

El proceso de evaluación de vulnerabilidades ayuda a reducir las posibilidades de que un atacante pueda violar los sistemas de TI de una organización, lo que proporciona una mejor comprensión de los activos, sus vulnerabilidades y el riesgo general para una organización

¿Cuál es la principal diferencia entre una inyección SQL normal y una vulnerabilidad de inyección SQL ciega?

La inyección SQL ciega es casi idéntica a la inyección SQL normal, la única diferencia es la forma en que se recuperan los datos de la base de datos. Cuando la base de datos no envía datos a la página web, un atacante se ve obligado a robar datos haciendo a la base de datos una serie de preguntas verdaderas o falsas